Die Ransomware INC tarnt ihr doppeltes Erpressungsschema als „Schutz des guten Rufs“ ihrer Opfer, um auf sie Druck bezüglich der Zahlung eines Lösegelds auszuüben. Sie nutzen zwei Leak Sites: Für die erste sind Anmeldedaten erforderlich, die die Gruppe ihren Opfern zur Verfügung stellt, wobei die Website der Kommunikation dient, die zweite ist öffentlich zugänglich und enthält die geleakten Daten. Die Ransomware wurde im Juli 2023 entdeckt, als Trend Micro das Intrusion-Set Water Anito verfolgte. Im Dezember dann wurde eine Linux-Version der Ransomware-Binärdatei veröffentlicht und im März 2024 wurde weitere Version der Windows-Variante. Im Juli kaufte die Ransomware-Gruppe Lynx angeblich den Quellcode von der INC-Gang. Doch diese Behauptungen sind noch nicht bewiesen.

Hintergrundwissen

Die INC-Ransomware greift Netzwerkgeräte an und nutzt dabei Spear-Phishing-Betrugsschemata und Schwachstellen, um in Unternehmensnetzwerken Fuß zu fassen. Im November 2023 setzten die Bedrohungsakteure Netscaler ADC (Citrix ADC) und Netscaler Gateway (Citrix Gateway) ein und missbrauchten CVE-2023-3519, um sich einen ersten Zugang zu den Systemen ihrer Opfer zu verschaffen. Zu den betroffenen Unternehmen gehörte die philippinische Tochtergesellschaft von Yamaha Motor. 37 GB der angeblich gestohlenen Daten des Unternehmens, die unter anderem Informationen zur Mitarbeiteridentifikation, Sicherungsdateien sowie Unternehmens- und Vertriebsinformationen enthielten, wurden der Leak-Site von INC hinzugefügt.

Die Ransomware-Gruppe wurde auch dabei beobachtet, HackTool.Win32.ProcTerminator.A zur Umgehung der Verteidigung und HackTool.PS1.VeeamCreds für den Zugriff auf Anmeldedaten zu verwenden, um sich innerhalb der Netzwerke der Opfer seitlich zu bewegen.

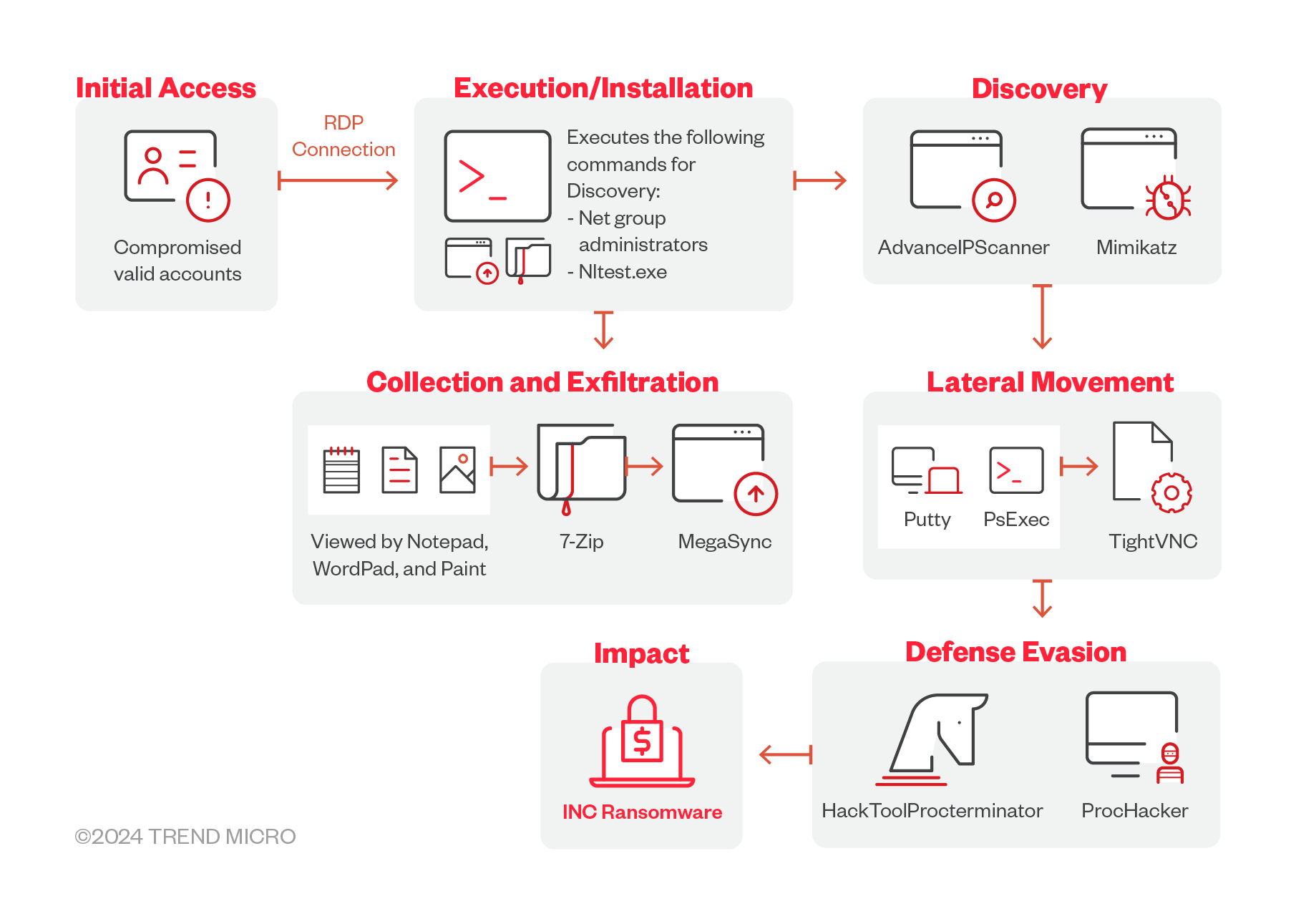

Infektionskette und -techniken

Erstzugang:

- INC verwendet gekaufte, in der Regel über Initial Access Brokers, gültige Konto-Credentials. Die Gruppe setzte bei ihren ersten Angriffen auch auf Phishing, wie etwa im Fall der Attacke über den Citrix NetScaler-Schwachstelle CVE-2023-3519.

Umgehung des Schutzes:

- Die Ransomware nutzt HackTool.ProcTerminator und ProcessHacker, um der Erkennung zu entgehen.

- Neue Samples zeigen, dass die Bande ein neues Tool einsetzt, um Prozesse im System ihrer Opfer zu beenden. Dazu gehören insbesondere das Beenden von TrendMicro-bezogenen Prozessen und Diensten.

Zugang mit Credentials:

- Die Malware setzt auf neue Tools für den Dump von Credentials von Veeam Backup und Replications Managers.

Erkundung:

- INC verwendet NetScan und Advance IP Scanner, um Netzwerkinformationen zu sammeln, die später für die laterale Ausbreitung genutzt werden könnten.

- Legitime Tools wie Notepad, Wordpad und Paint werden ebenfalls zur Ansicht von Dateien eingesetzt.

- Über ein offenes Verzeichnis werden Tools für die laterale Ausbreitung wie Mimikatz und AdvanceIPScanner heruntergeladen.

Laterale Bewegungen:

- Mit Hilfe von PSexec, AnyDesk und TightVNC bewegt sich die Malware durch das Opfersystem.

Auswirkungen:

- 7-Zip dient der Archivierung von Daten vor der Exfiltrierung via MegaSync.

- Mit dem AES-Algorithmus werden Dateien verschlüsselt, und zwar in beiden vorhandenen Modi: Bei der schnellen Verschlüsselung wird mit einem festen Wert von 1.000.000 Byte verschlüsselt und größere Datenbytes werden übersprungen, während bei der mittleren Verschlüsselung mit einem festen Wert von 1.000.000 Byte verschlüsselt wird und kleinere Informationsbytes übersprungen werden.

Im Dezember 2023 lsetzte die INC-Ransomware eine Linux-Version ein, und neue Versionen wurden im März 2024 entdeckt. Eine Tabelle im Originalbeitrag vergleicht die Befehlszeilenargumente der Versionen. Ebenfalls im Originalbeitrag findet sich eine Übersicht über die MITRE Taktiken und Techniken sowie über die verwendete Malware, Tools und Exploits.

Die am meisten betroffenen Branchen und Länder

Laut den Trend-Bedrohungsdaten gab es von Oktober 2023 bis August 2024 mindestens 325 Angriffsversuche. Die Gruppe war im Dezember 2023 am aktivsten, als 124 Angriffsversuche in Trend-Micro-Umgebungen entdeckt wurden. Im ersten Quartal 2024 legte eine Verschnaufpause ein, wurde dann aber aktiver.

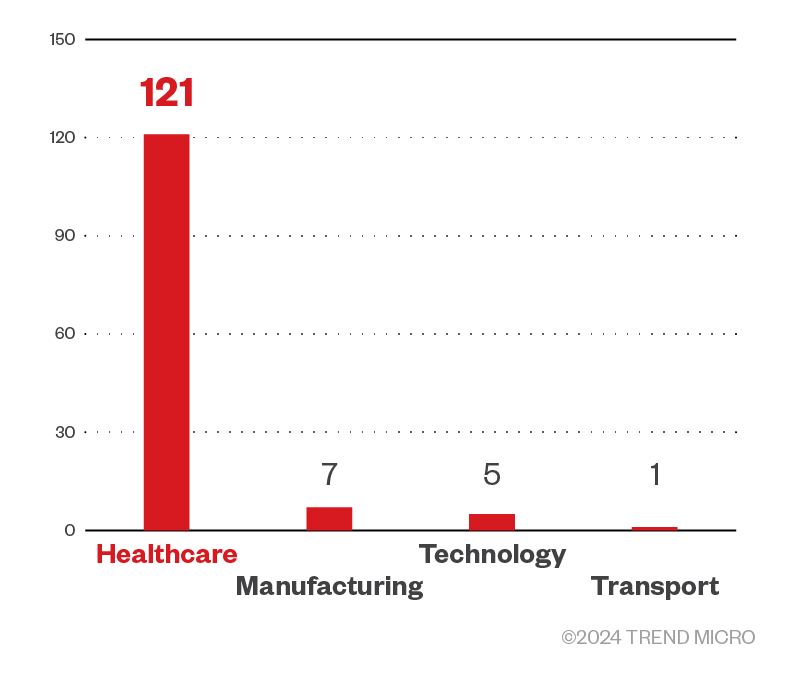

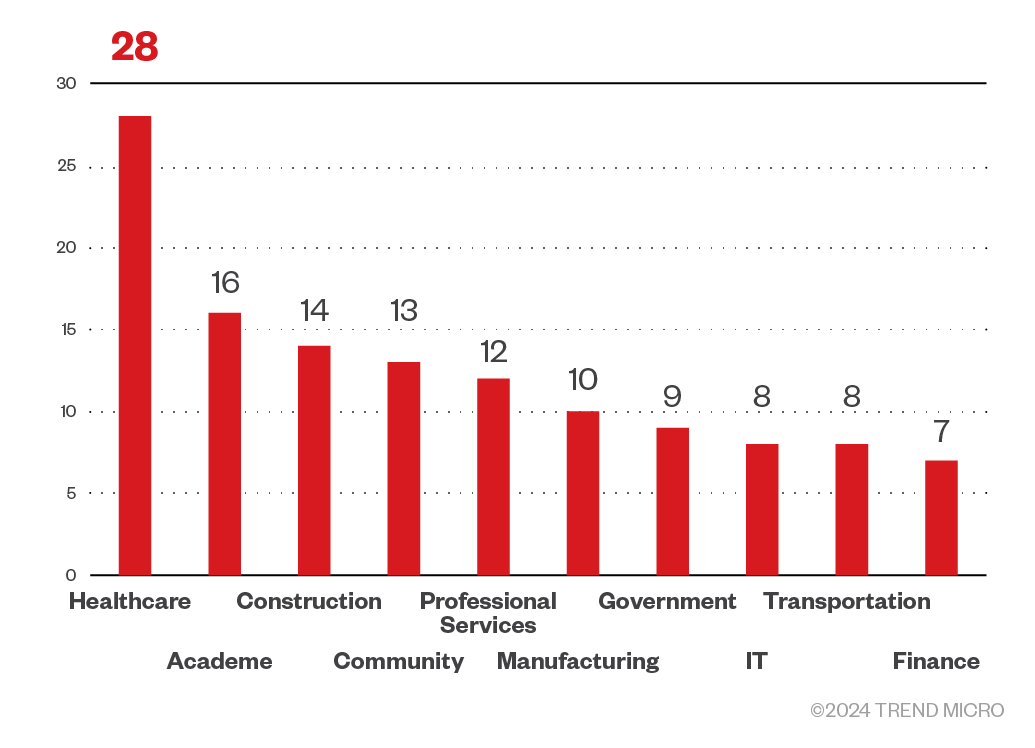

Nicht alle Kunden gaben an, welcher Branche sie angehören, doch die Daten derjenigen, die dies taten, zeigen, dass die Gruppe vor allem Organisationen im Gesundheitswesen angriff.

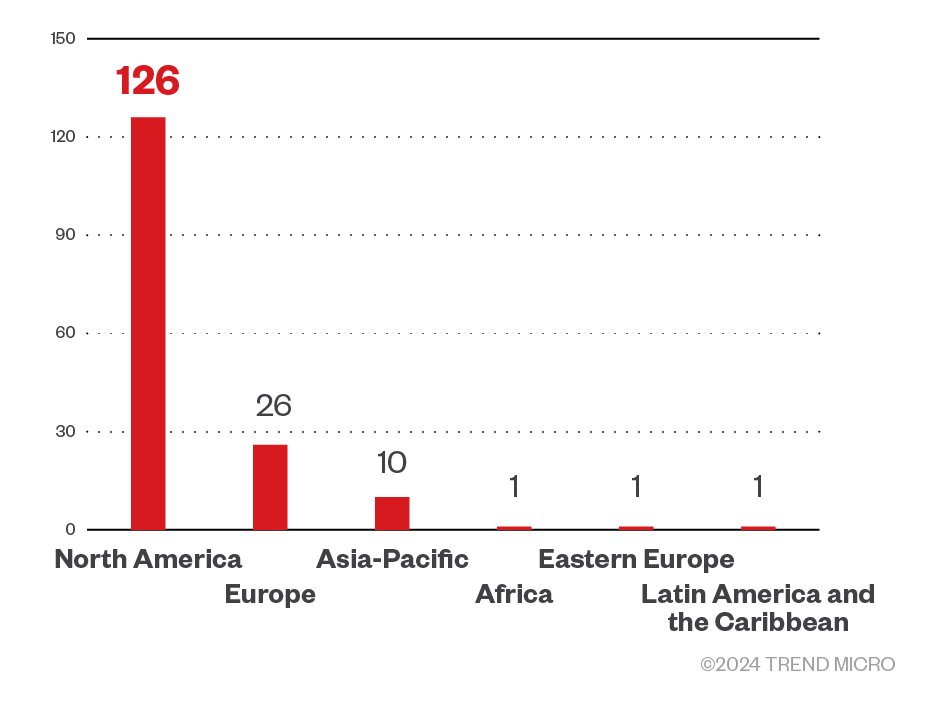

Die Ransomware-Gang hatte es vor allem auf Unternehmen in den Vereinigten Staaten abgesehen, gefolgt von Malaysia und den Philippinen. Weitere Ziele waren die Schweiz, Australien und Irland. Zu den Ländern, die nicht in die Top 10 der Angriffsziele der Bande aufgenommen wurden, gehören Österreich, Deutschland, Thailand, Südkorea und Frankreich.

Die Daten über Angriffe, die auf der Leak-Site der INC-Ransomware veröffentlicht wurden, in Kombination mit Informationen aus unserer Open-Source-Intelligence-Recherche (OSINT) und einer Untersuchung von Juli 2023 bis September 2024 zeigen ein weiteres Bild der Gruppe.

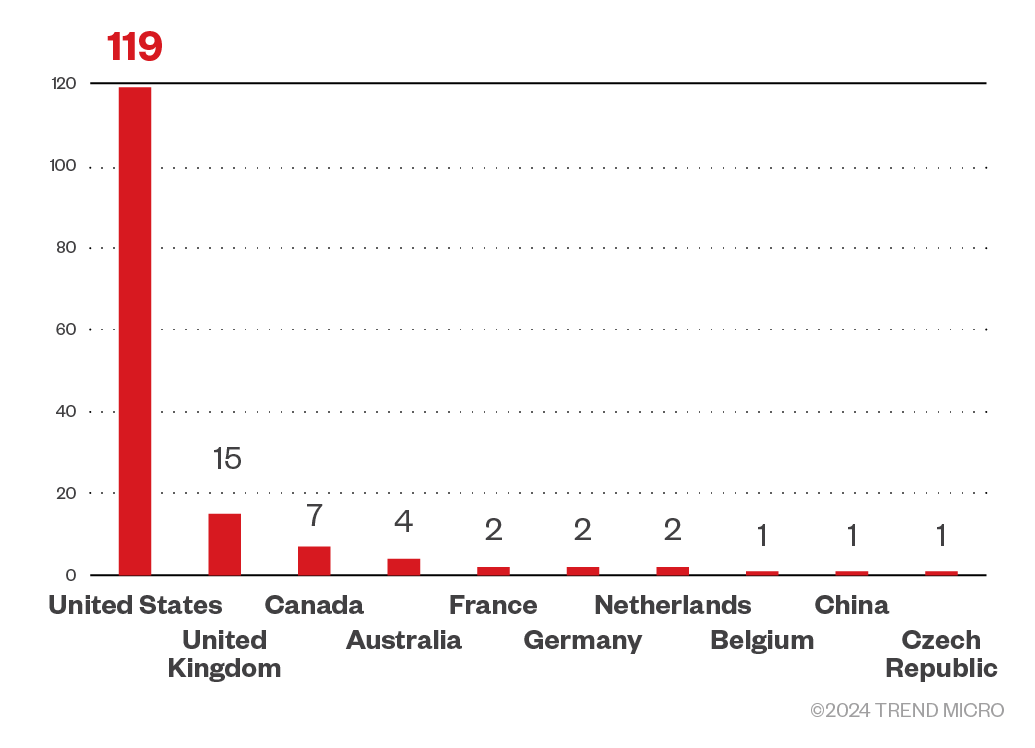

Die Gruppe hat bisher mindestens 165 Opfer auf ihrer Leaksite veröffentlicht, aber wie meistens bei Gruppen, die eine doppelte Erpressungstaktik anwenden, ist die tatsächliche Opferzahl wahrscheinlich höher. Die Gruppe veröffentlicht nur Daten von Opfern, die sich weigern, Lösegeld zu zahlen. Von der Gesamtzahl der aufgedeckten Opfer zielte die INC am meisten auf Unternehmen in Nordamerika ab, gefolgt von Organisationen in Großbritannien, Kanada, Australien und Frankreich.

Quellen: INC Ransomware Leaksite und Trend Micro's OSINT Forschung (Juli 2023 - September 2024)

Die Mehrheit der Betroffenen waren kleine Unternehmen (96), gefolgt von mittleren Unternehmen (48). Die Gang hatte es nur selten auf große Unternehmen (15) abgesehen.

Die Cyberkriminellen hatten es laut eigener Leaksite vor allem auf Organisationen des Gesundheitswesens abgesehen, griffen aber auch Organisationen aus dem akademischen Bereich sowie aus dem gemeinnützigen Sektor wie gemeinnützige Organisationen und religiöse Einrichtungen an. Die Ransomware zielte auch auf Unternehmen in den Bereichen Bauwesen, professionelle Dienstleistungen und Fertigung ab.

Quellen: INC Ransomware Leaksite und Trend Micro's OSINT Forschung (Juli 2023 - September 2024)

Um neuen Bedrohungen immer einen Schritt voraus zu sein, können Trend Micro-Kunden in Trend Vision One auf eine Reihe von Intelligence-Berichten und Bedrohungsanalysen zugreifen. Einzelheiten dazu bietet der Originalbeitrag.

Empfehlungen

Ransomware-Gruppen setzen weiterhin bewährte Techniken wie Spear-Phishing ein, um Opfer anzulocken und sich Zugang zu Unternehmenssystemen zu verschaffen. Obwohl die Ransomware INC erst seit über einem Jahr existiert, gibt es bereits viele Opfer, was die anhaltende Wirksamkeit dieser einfachen, aber robusten Techniken beweist.

Um Systeme vor ähnlichen Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, mit denen sie systematisch Ressourcen für eine solide Abwehr von Ransomware bereitstellen können. Im Folgenden finden Sie einige bewährte Verfahren, die in diese Frameworks aufgenommen werden können:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen

Ein mehrschichtiger Ansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Der Originalbeitrag enthält auch die Indicators of Compromise (IOCs). Eine Infografik enthält eine Zusammenfassung der Ransomware.