Cyberbedrohungen

Cyber Risk Report: Risiken frühzeitig abfangen

Der neue Risikobericht ermittelte ein mittleres Risiko für die meisten Unternehmen. Die Experten raten, sich risikobasiert auf die Bereiche zu konzentrieren, in denen die Wahrscheinlichkeit und die Auswirkungen potenzieller Angriffe am höchsten sind.

Trend Micro hat neue Studienergebnisse zu Cyberrisiken in Unternehmen veröffentlicht. Der Cyber Risk Report liefert umfangreiche Daten aufgeschlüsselt nach Region, Unternehmensgröße, Branche und Asset-Typ. Mit diesem Bericht verfolgt Trend Micro einen risikobasierten Ansatz bei der Netzwerkverteidigung. Er beruht auf einer neuen Technik, die das individuelle Risiko für jeden Asset-Typ sowie einen Risiko-Index für das gesamte Unternehmen, indem sie den Angriffsstatus, den Gefährdungsstatus, sowie die Sicherheitskonfiguration eines Assets mit den möglichen Folgen multipliziert. Ein Asset mit geringem Business Impact und geringeren Privilegien hat eine kleinere Angriffsoberfläche als wichtigere Assets mit mehr Privilegien.

Grundlage sind Telemetriedaten aus unserer ASRM-Lösung (Attack Surface Risk Management), kombiniert mit unseren nativen XDR-Tools (eXtended Detection and Response).

Risiken für Assets

Die verschiedenen Risiken, denen Unternehmen ausgesetzt sind, organisiert der Bericht in einem Katalog mit drei Kategorien: Gefährdung, Angriff und Sicherheitskonfiguration. Der Originalbeitrag beschreibt die einzelnen Kategorien im Detail.

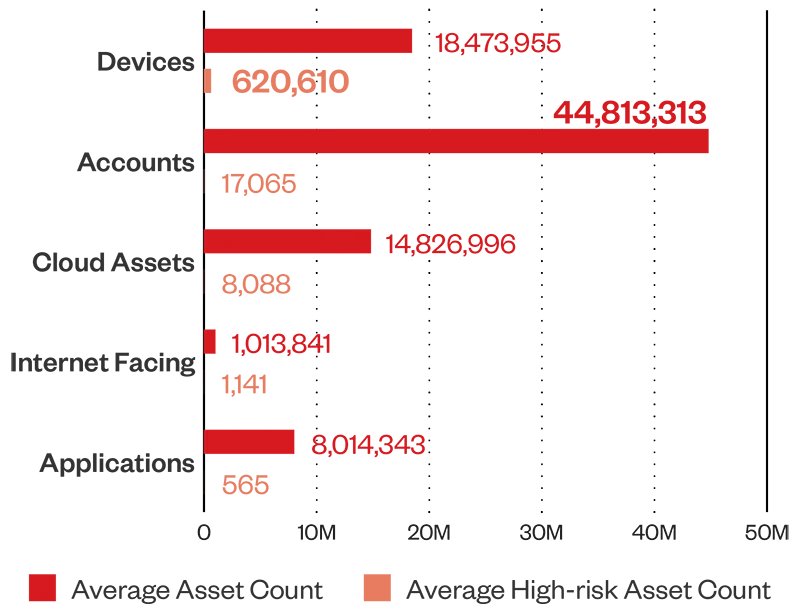

Die folgenden Assets sind am stärksten gefährdet:

- Endgeräte: 18,5 Millionen Endgeräte insgesamt, davon ca. 620.000 als risikoreich eingestuft.

- Nutzerkonten: 44,8 Millionen Nutzerkonten insgesamt, davon 17.065 als risikoreich eingestuft.

- Cloud-Assets: 14,8 Millionen Cloud-Assets insgesamt, davon 8088 als risikoreich eingestuft.

- Mit dem Internet verbundene Assets: ca. 1 Million insgesamt, davon 1.141 als risikoreich eingestuft.

- Anwendungen: ca. 8 Millionen Anwendungen insgesamt, davon 565 als risikoreich eingestuft.

Die Zahl der „risikoreichen“ Endgeräte ist viel höher als die der als risikoreich eingestuften Nutzerkonten, obwohl es insgesamt mehr Konten gibt. Endgeräte haben eine größere Angriffsoberfläche, das bedeutet, sie sind mehr Bedrohungen ausgesetzt. Nutzerkonten bilden jedoch weiterhin einen essenziellen Angriffspunkt, da sie Bedrohungsakteuren Zugang zu verschiedenen Unternehmensressourcen gewähren können.

Regionen und Branchen

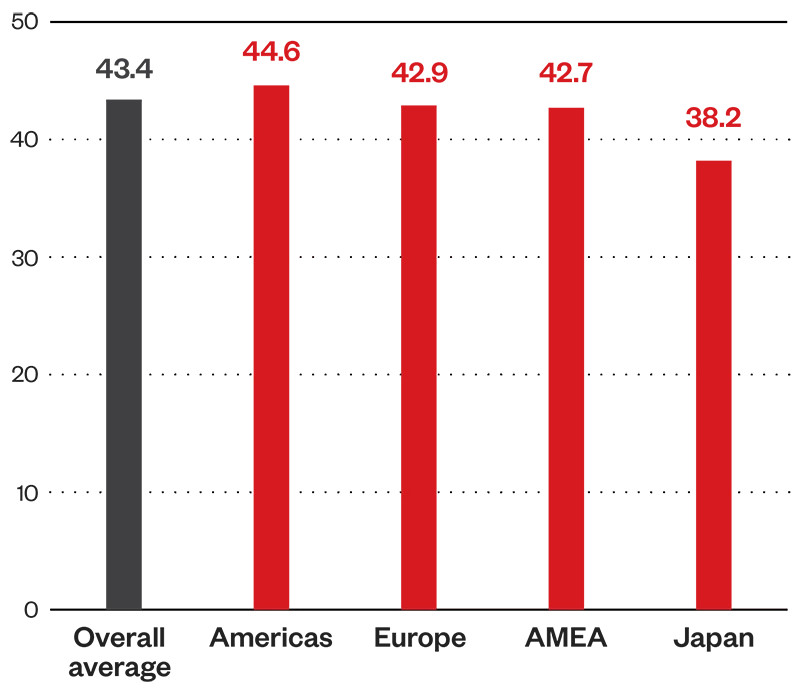

Die Gesamtzahlen zeigen, dass Unternehmen im Durchschnitt mittlere Risikobewertungen (31 – 69) erhalten haben. Dies ist ein Indikator für eine gute Risikomanagementpraxis: Dies kann sich zwar immer wieder ändern, doch passiert das selten. Große Unternehmen haben den höchsten Risiko-Level, weil ihre Angriffsoberfläche am größten ist.

Nord- und Südamerika verzeichnen mit einem durchschnittlichen Risikoindex von 44,6 den höchsten Wert unter allen Regionen. Dies ist vor allem auf Schwachstellen im Bankensektor und in kritischen Infrastrukturen zurückzuführen und deutet auf die Attraktivität der Region für gewinnorientierte Akteure hin.

Der Risikoindex für Europa ist etwas geringer (42,9), und hier werden Schwachstellen am schnellsten geschlossen – eine Konsequenz solider Sicherheitspraktiken. Die „Mean Time to Patch“ (MTTP) liegt in der Region bei 26,5 Tagen.

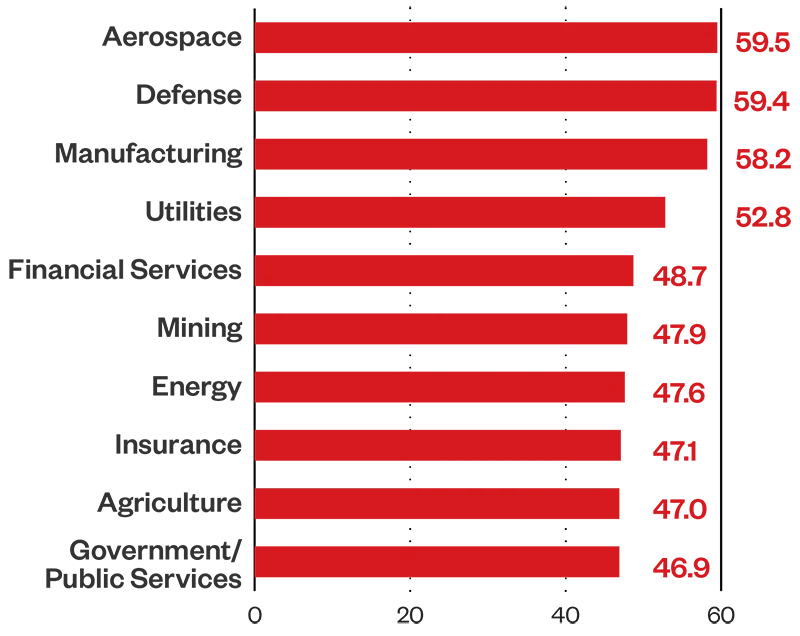

Die Luftfahrtindustrie weist weltweit die höchste Risikobewertung aller Branchen auf, dicht gefolgt von der Rüstungsindustrie. Diese Sektoren sind durch geopolitische Spannungen einem erhöhten Angriffsrisiko ausgesetzt und stellen attraktive Angriffsziele dar. Eine Vielzahl von Sensoren an Flugzeugen und modernen Waffensystemen erhöht zudem die Zahl potenzieller Angriffsvektoren. Aber in der Rüstungsindustrie werden aufgrund der Kritikalität Schwachstellen am schnellsten gepatcht. Die „Mean Time to Patch“ (MTTP) liegt bei 7,4 Tagen.

Risikoreiche Assets

3,9 % der Geräte weisen laut Studie einen hohen Risikowert auf. Es zeigt sich auch, zeigt, dass es von der Gesamtzahl mehr nicht verwaltete Geräte gibt. Das heißt, diese sind nicht unter Kontrolle innerhalb der IT- oder Sicherheitsmanagementsysteme eines Unternehmens und stellen somit ein höheres Risiko dar, weil sie wahrscheinlich nicht über einen aktualisierten Endpunktschutz verfügen. Das unterstreicht die Notwendigkeit von Endpunktsicherheit, insbesondere bezüglich Sicherheitskonfigurationen und Benutzerschulungen.

Das am häufigsten erkannte Risikoereignis ist der Zugriff auf Cloud-Anwendungen mit einer hohen Risikostufe. Alte und inaktive Nutzerkonten, Konten mit deaktivierten Sicherheitskontrollen und der Versand sensibler Daten außerhalb des eigenen Netzwerks stellen ebenfalls häufige Risiken dar.

Der Bericht deckt auch zahlreiche schwache Konfigurationen auf, die eine Kompromittierung begünstigen könnten, insbesondere im Bereich der Sicherheitseinstellungen (siehe Originalbeitrag).

Analyse des Angriffsverhaltens

Cyberkriminelle finden immer wieder Wege, legitime Tools zu missbrauchen, um nicht entdeckt zu werden. Metasploit Meterpreter und DNS-Tunneling gehören zu den am häufigsten erkannten MITRE-Unterkategorien. Angreifer gehen auch intelligenter vor, indem sie genau die Dienste ins Visier nehmen, die sie erkennen sollten, wie z. B. die Nutzung von PowerShell-Skripten zur Interaktion mit dem Local Security Authority Subsystem Service (LSASS).

Anhand der vorherrschenden erkannten CVEs und hohen ausnutzbaren Schwachstellen in verschiedenen Regionen und Unternehmensgrößen können Organisationen konkret erkennen, worauf die Angreifer abzielen und wo sie gefährdet sind. Der Originalbeitrag listet die 10 riskantesten CVEs, die am häufigsten erkannt und nicht gepatcht wurden, auf. Wer davon betroffen ist, sollte möglichst schnell einen Patch installieren.

Empfehlungen zur Risikominderung

Angesichts einer sich ständig weiterentwickelnden Bedrohungslandschaft wird es für Unternehmen immer entscheidender, Risiken frühzeitig zu erkennen und gezielt zu managen. Ein risikobasierter Ansatz kann dabei unterstützen, Bedrohungen zu antizipieren, die Ressourcenzuweisung zu planen, Sicherheitsmaßnahmen anzupassen und das Situationsbewusstsein durch die kontinuierliche Erkennung, Bewertung und Minderung des IT-Ökosystems eines Unternehmens zu verbessern. Durch die Identifizierung von Komponenten mit hohem, mittlerem und niedrigem Risiko in der Angriffsfläche können Organisationen einen Aktionsplan erstellen, um Angriffe zu verhindern, bevor sie überhaupt stattfinden, und ihr Gesamtrisiko kurz-, mittel- und langfristig zu senken.

Die Sicherheitsexperten empfehlen Unternehmen zudem eine Reihe von Schritten, um ihr Cyberrisiko zu senken:

- Optimieren Sie die Sicherheitseinstellungen der von Ihnen genutzten Lösungen, um auf Fehlkonfigurationen hingewiesen zu werden.

- Kontaktieren Sie den Endgeräte- oder Kontobesitzer, sobald ein Risiko erkannt wird, um das Ereignis zu bestätigen. Untersuchen Sie das verdächtige Event mit Hilfe ihrer ASRM-Plattform.

- Deaktivieren Sie riskante Nutzerkonten oder setzen Sie diese auf ein starkes Passwort zurück. Aktivieren Sie zudem Multi-Faktor-Authentifizierung (MFA).

- Installieren Sie regelmäßig die neuesten Patches oder aktualisieren Sie die Versionen Ihrer Anwendungen und Betriebssysteme.

Lesen Sie den vollständigen Bericht Intercepting Impact: 2024 Trend Micro Cyber Risk Report.