Cyberbedrohungen

Schutz vor Angriffsvektoren für den Erstzugriff, Teil 2

Ein effizientes Risikomanagement beginnt mit der proaktiven Abwehr der initialen Angriffsvektoren. Welche Gefahren bergen Geräte, Geräte, Island Hopping, Insider sowie die Cloud als Vektoren für den Erstzugriff und welche Gegenmaßnahmen schützen?

Mit der steigenden Zahl der Anwendungen, Websites, Konten, Geräte, Cloud-Infrastrukturen, Server und Betriebstechnologien (OT) wird auch die Verwaltung der Angriffsfläche immer schwieriger. Ein effizientes Angriffsflächen-Risikomanagement (ASRM) beginnt mit der proaktiven Abwehr der ersten Angriffsvektoren und nicht mit der reaktiven Abwehr, nachdem böswillige Akteure bereits ins Netzwerk eingedrungen sind. Laut dem Bericht von IBM „Cost of a Data Breach“ 2024 gehören Angriffsvektoren, bei denen es durchschnittlich länger dauert, sie zu identifizieren und einzudämmen, zu den teuersten Arten von Sicherheitsverletzungen.

Die sieben wichtigsten initialen Angriffsvektoren sind: Mail, Web und Webanwendungen, Schwachstellen, Geräte, Island Hopping, Insider sowie die Cloud. In einem ersten Teil beschäftigten wir uns bereits mit den Gefahren und Abwehrmaßnahmen für Mails, Web und Webanwendungen sowie mit den Schwachstellen.

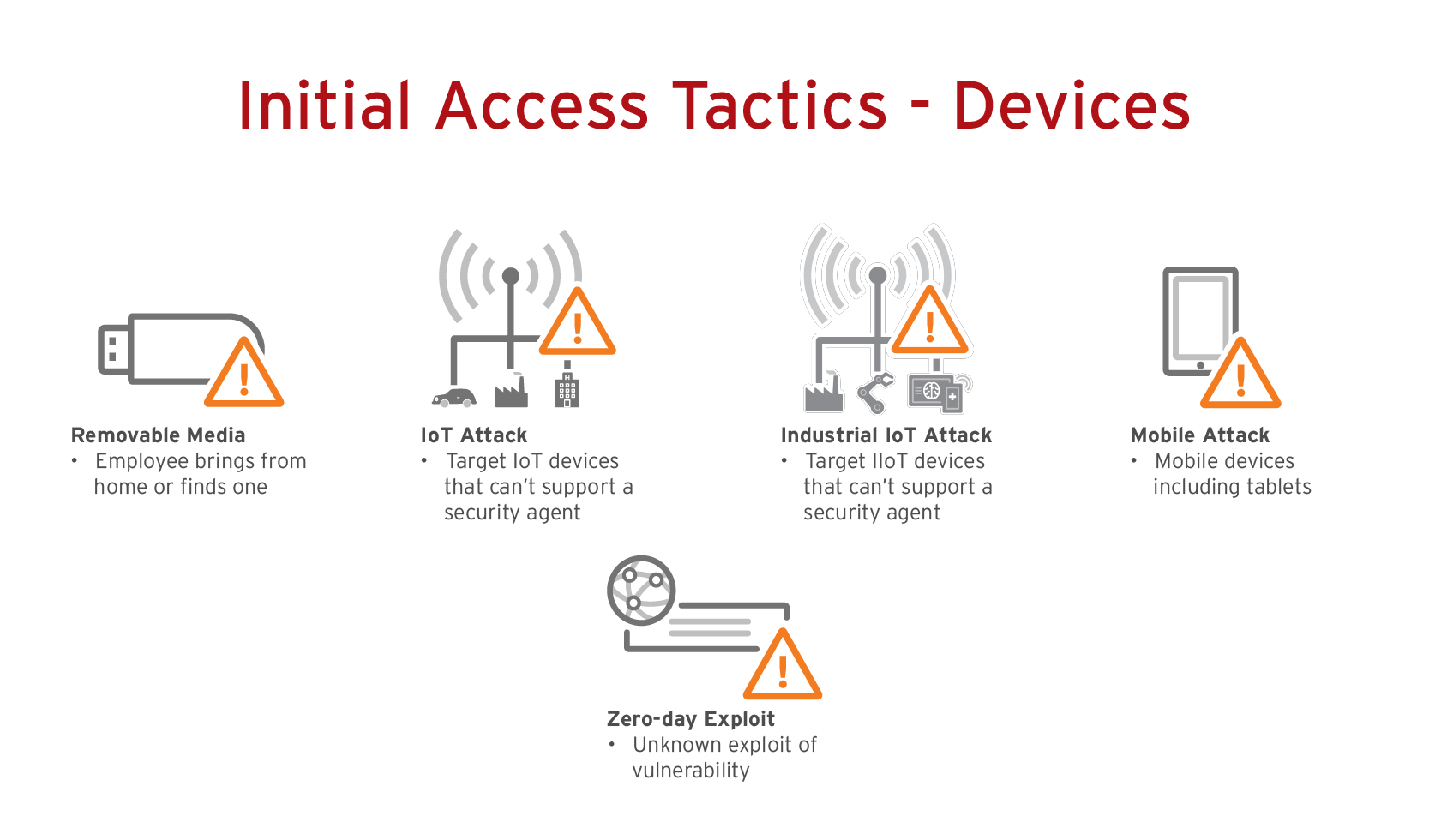

Geräte

Risiken

Die Verlagerung der Büroarbeit auf das Homeoffice hat die Gefahren virtueller privater Netzwerke (VPNs) aufgezeigt - ein initialer Angriffsvektor, der Zugriff auf das gesamte Netzwerk gewährt. Während ein Remote-Mitarbeiter möglicherweise nur auf legitime Arbeitsanwendungen zugreift, könnten andere Geräte im Haushalt Malware über einen ungesicherten, mit dem VPN verbundenen Computer verbreiten. Und wenn man bedenkt, dass 82 % der Datenschutzverletzungen auf menschliche Fehler zurückzuführen sind, bedeutet eine größere Anzahl von Geräten mit Zugriff auf das gesamte Netzwerk eines Unternehmens auch ein höheres Cyberrisiko.

Maßnahmen

63 % der Unternehmen gehen vom Zugang über ein VPN zu einem Zero Trust Network Access (ZTNA)-Ansatz über, um im Rahmen einer umfassenderen Zero-Trust-Strategie das Cyberrisiko über die gesamte Angriffsfläche zu verringern. ZTNA überprüft kontinuierlich die Vertrauenswürdigkeit von Benutzern und Geräten und gewährt nur Zugriff auf das Webportal-Frontend, wodurch verhindert wird, dass ein kompromittiertes Gerät seinen Angriff auf die gesamte Angriffsfläche ausdehnen kann.

Darüber hinaus bietet ZTNA die nötige Skalierbarkeit für sich weiter entwickelnde Geschäftsabläufe. Die spezifische Verbindung zwischen Anwendung und Benutzer bedarf auch nicht der Bandbreite, die VPNs benötigen, und ermöglicht so eine hohe Verfügbarkeit und konsistente Bereitstellung ohne negative Auswirkungen auf die Benutzererfahrung.

Island Hopping

Risiken

Der Begriff „Island Hopping“ bezeichnet das Eindringen von einer externen Umgebung ins Unternehmensnetzwerk. Angriffe auf die Software-Lieferkette werden nach dem Erfolg der Angriffe auf Kaseya, Log4j und SolarWinds immer häufiger. Innerhalb dieses ersten Angriffsvektors gibt es viele weitere, darunter Datenverteilungsdienste (DDS), Open Source-Code, Systemmanagement-Tools und Anwendungen von Drittanbietern.

Eine globale Trend-Umfrage ergab, dass 52 % der Unternehmen einen Partner in der Lieferkette haben, der von Ransomware betroffen war, was bedeutet, dass auch ihre Systeme gefährdet waren.

Maßnahmen

Die von der CISA herausgegebenen „Information and Communications Technology (ICT) Supply Chain Risk Management (SCRM) Essentials“ empfehlen sechs Schritte zum Aufbau einer effektiven Softwarelieferkette:

- Identifizieren: Bestimmen, wer beteiligt werden muss.

- Verwalten: Entwickeln eigener Sicherheitsrichtlinien und -verfahren für die Lieferkette auf der Grundlage von Industriestandards und Best Practices, wie sie beispielsweise vom National Institute of Standards and Technology (NIST) veröffentlicht werden.

- Bewerten: Verstehen der eigenen Hardware, Software und Dienstleistungen, die im Unternehmen beschafft werden.

- Wissen: Abbilden der Lieferkette, um besser zu verstehen, welche Komponenten beschafft werden.

- Überprüfen: Festlegen, wie die Organisation die Sicherheitskultur von Lieferanten bewerten soll

- Auswerten: Festlegen von Zeitrahmen und Systemen zur Überprüfung der Lieferkettenpraktiken anhand der Leitlinien

Insider

Risiken

Ein globaler Bericht des Ponemon Institute aus dem Jahr 2022 zeigte, dass sich die Zeit bis zur Eindämmung einer Insider-Bedrohung von 77 auf 85 Tage erhöht hat, was dazu führt, dass Unternehmen das meiste Geld für die Eindämmung ausgeben. Darüber hinaus verursachten Vorfälle, deren Eindämmung mehr als 90 Tage dauerte, jährliche Mehrkosten von 17,19 Millionen US-Dollar. Unabhängig davon, ob der Insider nur versehentlich, fahrlässig oder böswillig handelt, ist der Preis, der dafür zu zahlen ist, nach wie vor hoch.

Maßnahmen

Die Verbesserung der Cyberhygiene durch Schulungen für das Sicherheitsbewusstsein kann Unternehmen helfen, versehentliche oder fahrlässige Insider zu vermeiden. Um die anderen Arten von Insidern zu bekämpfen, ist eine kontinuierliche Überwachung des ein- und ausgehenden Datenverkehrs unerlässlich. Und wenn dieser initiale Angriffsvektor ausgenutzt wird, hilft ein Notfallplan, die Bedrohung schnell einzudämmen, um die Ausbreitung und die finanziellen Auswirkungen zu begrenzen.

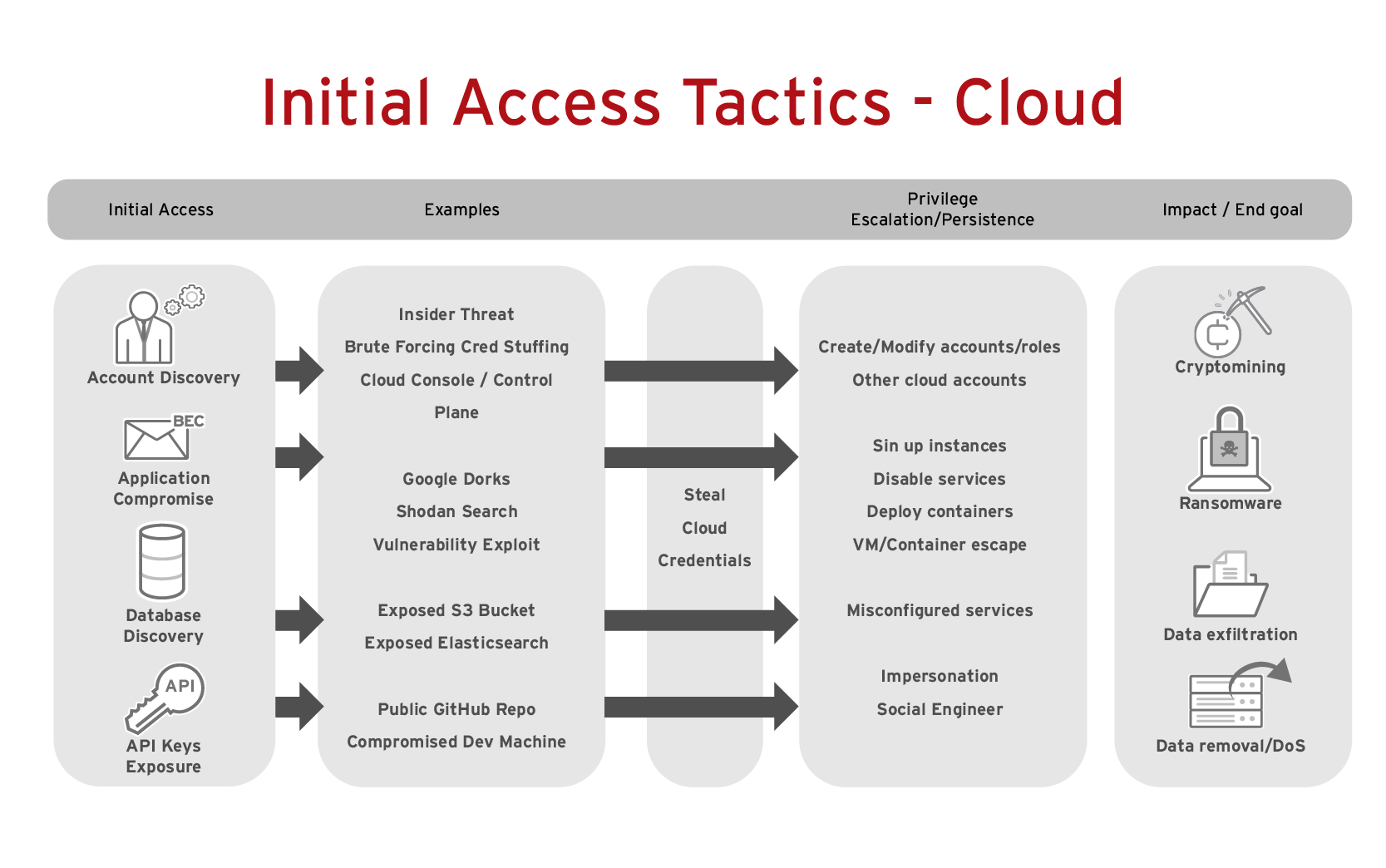

Cloud

Risiken

Der Trend Micro 2024 Halbjahres-Cybersicherheitsreport benennt den riskanten Zugriff auf Cloud-Apps als eines der fünf größten Risikoereignisse in der ersten Jahreshälfte. Außerdem können falsch konfigurierte Container Advisor (cAdvisor)-Implementierungen dazu führen, dass Bedrohungsakteure Schwachstellen über Container-Images, Erkundung und andere Ansätze ausnutzen. Laut dem IBM Cost of a Data Breach Report 2024 gingen die teuersten Arten von Sicherheitsverletzungen ausschließlich über die öffentliche Cloud und kosteten im Durchschnitt 5,17 Millionen US-Dollar - ein Anstieg von 13,1 % gegenüber 2023 -, während Sicherheitsverletzungen in mehreren Umgebungen etwas weniger teuer, aber häufiger waren.

Maßnahmen

Der Einsatz einer Cloud-nativen Sicherheitsplattform, die Multi- und Hybrid-Cloud-Umgebungen unterstützt, ist von entscheidender Bedeutung. Von Vorteil erweist sich eine Plattform, die so viel wie möglich automatisieren kann, vom Scannen von Infrastructure-as-Code (IaC), Open Source-Code, Containern und Cloud-Workloads bis hin zur Festlegung klarer Sicherheitsrichtlinien und der Durchführung von Compliance-Prüfungen.

Ein einheitlicher Cybersicherheitsansatz

Eine einheitliche KI-gestützte Cybersicherheitsplattform kann dabei unterstützen, die Komplexität zu reduzieren und die vorhandenen Ressourcen zu erweitern. Die Verwendung einer einheitlichen Plattform für mehrere Umgebungen, die eine breite Integration von Drittanbietern unterstützt, gewährleistet umfassende Transparenz über ein einziges Dashboard. Sicherheitsfunktionen wie Automatisierung, kontinuierliche Überwachung und XDR sind für ASRM entscheidend. Transparenz und tiefgreifende Datenkorrelation ermöglichen es Sicherheitsteams, Bedrohungen über den gesamten Risikolebenszyklus der Angriffsoberfläche hinweg zu erkennen, zu bewerten und zu entschärfen.