Cyberbedrohungen

Halbjahres-Cybersicherheitsreport: Grenzen ausreizen

Cyberkriminelle nutzen häufiger KI und Großereignisse für ihre Angriffe, Strafverfolgungsbehörden verzeichnen Erfolge im Kampf gegen Phishing und Ransomware, APT-Kampagnen erweitern ihre Reichweite. Wir zeigen die Trends des ersten Halbjahres auf.

Böswillige Akteure sind immer auf der Suche nach neuen Technologie und Weltereignissen, die sie ausnutzen können, oder auch unsachgemäß verwalteten und anfälligen Assets, um diese zu kompromittieren. Unsere Beobachtungen während der ersten Jahreshälfte haben dies bestätigt: Cyberkriminelle nutzen Innovationen wie künstliche Intelligenz (KI) für bewährte Angriffe, globale Ereignisse wie die Olympischen Spiele und nationale Wahlen für ihre Zwecke aus. Sie zielen auf falsch konfigurierte und ungeschützte Assets, um heimlich in Systeme einzudringen und sensible Daten zu stehlen.

Wir haben die wichtigsten Sicherheitstrends in den ersten sechs Monaten des Jahres nochmals zusammengefasst. Um ein klareres Bild der Cyberbedrohungslandschaft zu vermitteln, enthält der Halbjahresbericht auch Daten aus unserer eXtended Detection and Response (XDR)-Lösung und unserer Cyber-Risiko-Lebenszyklus-Management-Lösung, dem Attack Surface Risk Management (ASRM), die beide Teil der Cybersicherheitsplattform Vision One sind.

Ransomware und Phishing werden von den Strafverfolgungsbehörden massiv behindert

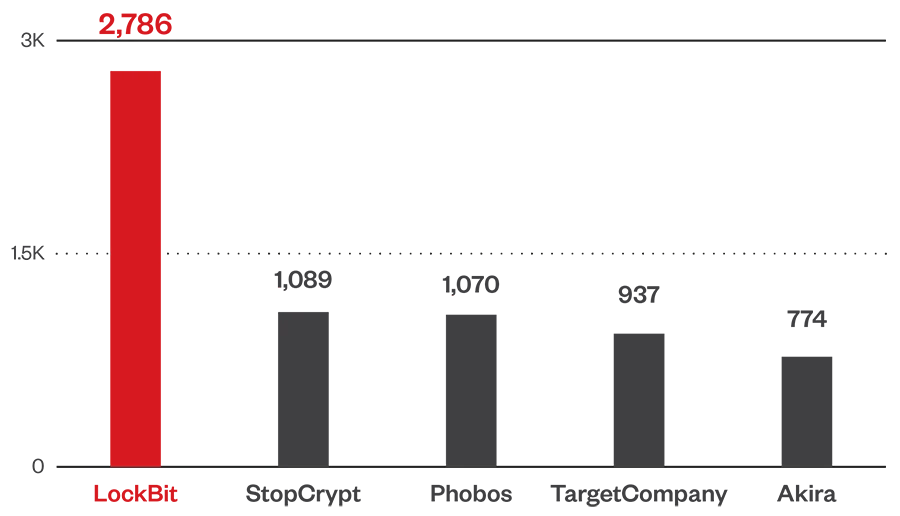

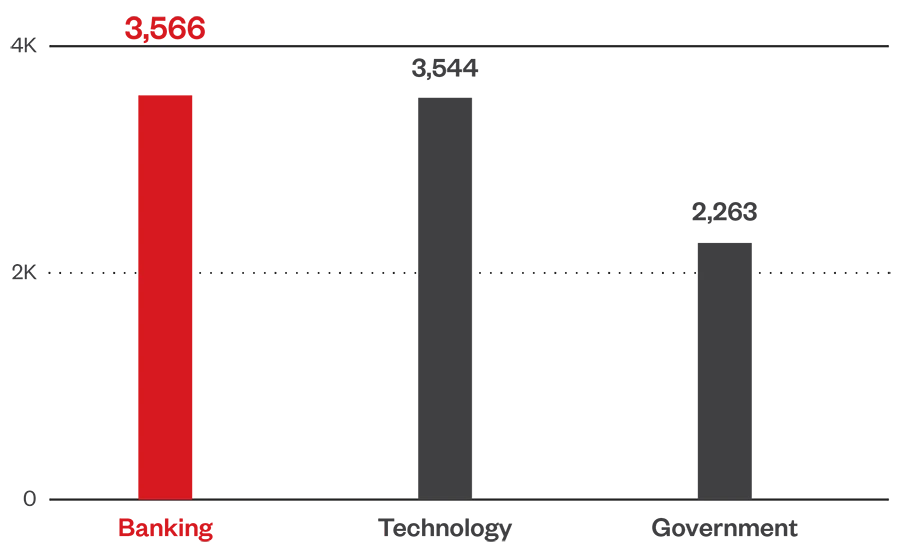

Im ersten Halbjahr führte LockBit die Liste der Ransomware-Familien mit den meisten Dateierkennungen an. Am stärksten von solchen Angriffen betroffen waren Finanzinstitute, dicht gefolgt von Organisationen aus der Technologiebranche.

In diesem Jahr gab es groß angelegte Operationen der Strafverfolgungsbehörden, mit denen Botnets sowie Plattformen kompromittiert und lahmgelegt wurden, die Cyberkriminelle zur Verbreitung von Ransomware und zur Durchführung von Phishing-Operationen nutzen. Eine solche Aktion war Operation Cronos, mit der LockBit außer Gefecht gesetzt wurde und deren Schadsoftware nach einer von uns durchgeführten Analyse unbrauchbar ist.

Eine weitere wichtige Aktion im Mai war Operation Endgame, die 100 Server und 2000 bösartige Domänen, sowie Ransomware-bezogene Botnets und Dropper wie IcedID, Pikabot, Smokeloader und Trickbot stilllegte. Einzelheiten zu den koordinierten Aktionen der Strafverfolgungsbehörden wie auch zu einer weiteren Aktion Operation Stargrew enthält der Originalbeitrag. Die Tabelle im Originalbeitrag zeigt die sich weiter entwickelnden Taktiken und Persistenzmechanismen, die Ransomware-Gruppen üblicherweise anwenden, um Netzwerke zu kompromittieren und sich darin lateral zu bewegen.

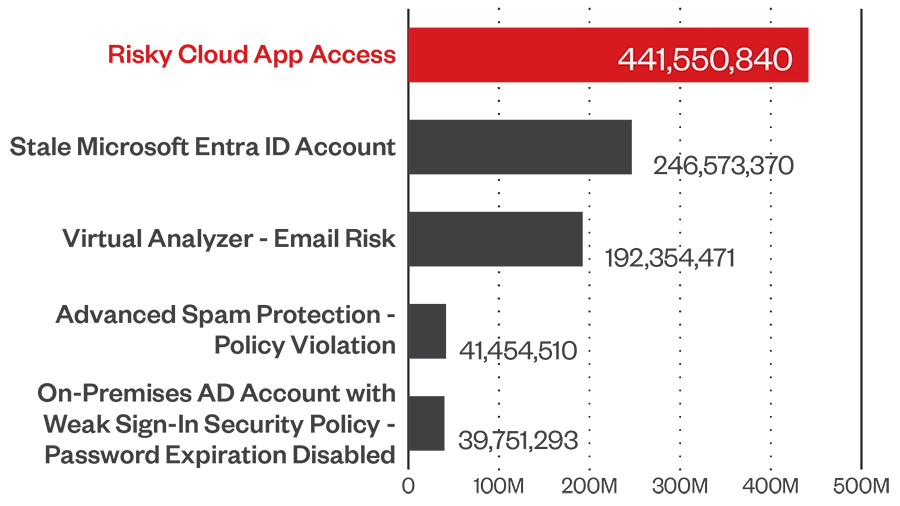

Böswillige Akteure machen sich ungesicherte Ressourcen und Anmeldedaten sowie Schwachstellen zunutze, um Cloud-basierte Apps, Services und Assets zu kompromittieren.

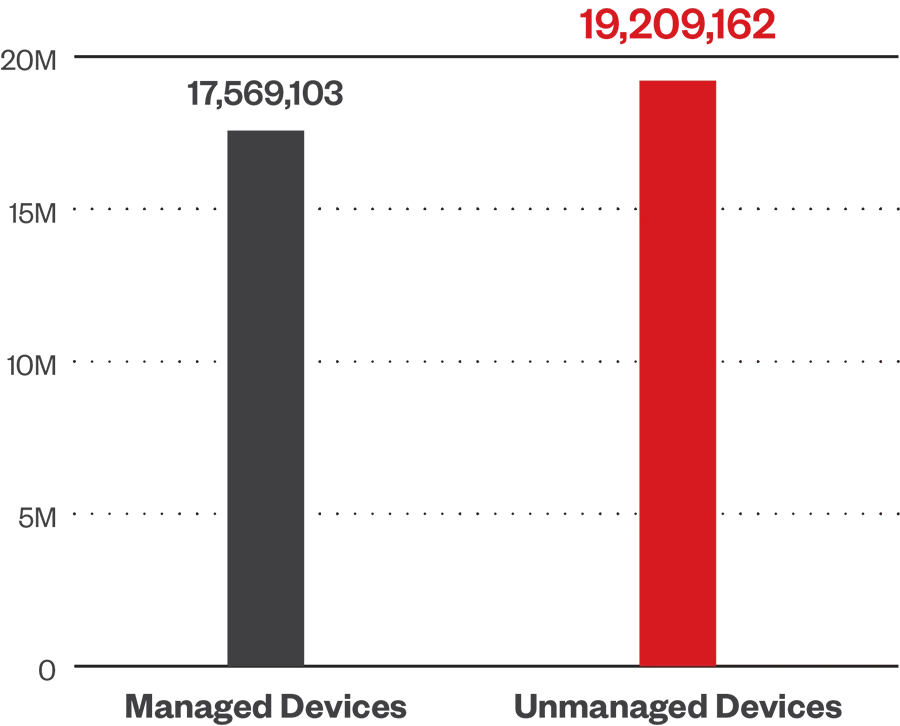

Die Liste der Risikoereignisse in der ersten Jahreshälfte war geprägt vom Zugriff auf hochriskante Cloud-Anwendungen. Mängel bei der Aktualisierung des Schutzes der Endgeräte sowie nicht verwaltete Geräte setzen Unternehmen weiteren Risiken aus.

Cyberkriminelle setzten nicht nur auf neue Taktiken: Sie konzentrieren sich auf bewährte Angriffe und suchen nach ungeschützten sensiblen Informationen, um in den Umgebungen der Opfer Fuß zu fassen und wichtige Informationen zu stehlen. So gab es vor kurzem Berichte darüber, dass die New York Times Opfer eines Datendiebstahls wurde, als ein böswilliger Akteur einen exponierten Zugangsdatensatz zu einer cloudbasierten Drittanbieterplattform ausnutzte.

Anfang des Jahres berichteten wir über eine Cryptojacking-Kampagne, die ungeschützte Docker-Remote-API-Server für ihre Zwecke missbrauchte, um Cryptocurrency-Miner über Docker-Images aus dem Commando-Projekt, einem von Entwicklern genutzten Open-Source-GitHub-Projekt, zu implementieren. Es gibt noch viele weitere Beispiele dieser Art von Angriffen.

APT-Kampagnen haben ihr Arsenal erweitert, um ihre Reichweite zu vergrößern

APT-Gruppen suchten weiterhin nach neuen Wegen, um ihr Repertoire an Werkzeugen und Taktiken zu erweitern und so eine größere Anzahl von Opfern zu ködern. Kompromittierte aus dem Internet zugängliche Router interessierten sowohl staatlich unterstützte Akteure als auch Cyberkriminelle als Anonymisierungsebene. Gruppen wie Sandworm nutzen ihre eigenen dedizierten Proxy-Botnets, während APT29 kommerzielle im Wohnbereich angesiedelte Proxy-Netzwerke vorziehen, und Pawn Storm wiederum setzt auf Drittanbieter-Proxy Netzwerke. Andere APT-Kampagnen missbrauchen kompromittierte Regierungsinfrastruktur für ihre Vorhaben.

Die Bedrohungsgruppe Earth Lusca nutzte in ihrer neuen Kampagne mit Social-Engineering-Taktiken die Beziehungen zwischen China und Taiwan: Sie verbreitete ihre Malware mithilfe von Mails, die wahrscheinlich auf legitimen Dokumenten basierten, die von geopolitischen Experten gestohlen wurden. Die Cyberspionagegruppe Earth Hundun greift weiterhin mit der Waterbear-Backdoor an.

Betrüger nutzen die noch unerforschten Grenzen der KI aus

Unternehmen erforschen neue Anwendungsfälle für KI-Technologie, und dabei sind Fehltritte unvermeidlich, die wiederum neue Möglichkeiten für Kriminelle schaffen können. Auch Cyberkriminelle bewegen sich in neue Richtungen in ihrem Bestreben, die Vorteile der KI zu nutzen.

Im Juni verschob Microsoft die Veröffentlichung seiner umstrittenen Funktion „Recall“ aufgrund von Datenschutzbedenken hinsichtlich der Nachverfolgung von Nutzeraktivitäten durch das KI-Tool. „Recall“, das im Juni in Copilot+-PCs eingeführt werden sollte, erstellt und speichert lokal Screenshots der Computernutzung der Nutzer und könnte so zum Ziel böswilliger Akteure werden, die es auf die Anmeldedaten der Nutzer und andere vertrauliche Daten abgesehen haben.

In der ersten Hälfte des Jahres verlagerten Cyberkriminelle ihre Aufmerksamkeit darauf, bestehende große sprachliche Modelle (LLMs) zu jailbreaken, anstatt ihre eigenen zu trainieren. „Jailbreak-as-a-Service“-Angebote sind auf dem Vormarsch. Sie zielen darauf ab, die in LLMs eingebauten ethischen Schutzmaßnahmen durch verschiedene Mittel zu umgehen, wie z. B. LLMs mit hypothetischen Fragen, Rollenspielszenarien oder Fragen in einer Fremdsprache zu konfrontieren.

Betrug mit Hilfe von künstlicher Intelligenz nimmt dank Tools wie GoldPickaxe.iOS Formen an. Dies ist ein im Februar entdeckter Trojaner, der biometrische Daten sammeln kann, um Deepfakes zu erstellen. Diese Betrugsversuche haben sich auch als lukrativ erwiesen, als Betrüger im Februar 25,6 Millionen Dollar einstreichen konnten, nachdem sie sich in einem gefälschten Videoanruf als Finanzvorstand des in London ansässigen Unternehmens Asup ausgegeben hatten.

OpenAI und Microsoft haben auch den mit China verbundenen Bedrohungsakteur Earth Lusca unter den Gruppen entdeckt, die die Services von OpenAI nutzten, um Aufgaben durchzuführen wie das Sammeln von Informationen, Erstellung von Inhalten und Übersetzungen, die für Phishing verwendet werden könnten und Erstellung von Skripten, die zur Feinabstimmung ihrer Angriffe dienen. Seit der Veröffentlichung ihrer gemeinsamen Ergebnisse im Februar hat OpenAI die mit dem APT-Akteur verbundenen Konten deaktiviert.

Cyberkriminelle haben sich das weltweit gestiegene Interesse an KI-Technologien zunutze gemacht, wie Void Arachne beweist: Im Rahmen ihrer Kampagne, die sich an chinesisch sprachige Nutzer richtete, wurde beobachtet, wie die Bedrohungsgruppe legitime KI-Software mit ihrer bösartigen Payload bündelte. Um ein breiteres Netz potenzieller Opfer zu schaffen, hat die Gruppe auch vermehrt schädliche Installationsdateien verbreitet, die Nudifier und andere Deepfake-generierende KI-Tools enthalten.

Fazit

In den vergangenen Jahren hat sich die Cybersicherheit weiterentwickelt, um mit immer komplexeren und gezielteren Angriffen Schritt zu halten. Und künftig muss die Sicherheitsbranche – und die Art und Weise, wie Führungskräfte und Sicherheitsteams mit sich ständig ändernden Bedrohungen und Risiken umgehen – durch robuste datengestützte Erkenntnisse und einen ganzheitlichen, risikobasierten Ansatz zur Gewährleistung der Sicherheit von Systemen und Daten den Bedrohungsakteuren immer einen Schritt voraus sein.