APT und gezielte Angriffe

Noodle RAT: eine neue Backdoor

Die Backdoor Noodle RAT gibt es sowohl für Windows als auch für Linux und wird von chinesisch sprechenden Gruppen verbreitet. Unsere Analyse zeigt, dass es Ähnlichkeiten und Überschneidungen mit bekannten Malware-Typen wie Gh0st RAT und Rekoobe gibt.

Seit 2022 haben wir zahlreiche gezielte Angriffe im asiatisch-pazifischen Raum untersucht, bei denen die gleiche ELF-Backdoor verwendet wurde. Die meisten Anbieter bezeichnen sie als eine Variante bestehender Malware wie Gh0st RAT oder Rekoobe. Wir fanden jedoch heraus, dass es sich nicht bloß um eine Variante bestehender Malware handelt, sondern um einen völlig neuen Typ. Wir vermuten, dass sie von chinesisch sprechenden Gruppen verwendet wird, die darüber entweder Spionage oder Cyberkriminalität betreiben. Wir bezeichneten diese bisher nicht dokumentierte Malware als „Noodle RAT“.

Noodle RAT

Noodle RAT, auch als ANGRYREBEL oder Nood RAT bekannt, ist eine relativ simple Backdoor mit sowohl Windows (Win.NOODLERAT)- als auch Linux (Linux.NOODLERAT)-Versionen. Wir fanden in VirusTotal einige Command-and-Control (C&C)-Panels, die auf frühe Versionen von Noodle RAT; v1.0.0 für Win.NOODLERAT aus dem Juli 2016, v1.0.1 für Linux.NOODLERAT aus dem Dezember 2016 und v1.0.1 für Linux.NOODLERAT vom April 2017 wiesen.

Trotz des längeren Bestehens von Noodle RAT wurde die Malware bis vor kurzem nicht ordnungsgemäß klassifiziert. Seit Januar 2018 wurden mehrere Berichte über Angriffe mit Noodle RAT veröffentlicht, aber damals wurde diese ELF-Backdoor versehentlich als unterschiedliche Malware-Familien identifiziert (siehe Originalbeitrag).

Darüber hinaus zeigten unsere Telemetriedaten, dass es seit 2020 Spionagekampagnen mit der Backdoor in Thailand, Indien, Japan, Malaysia und Taiwan gegeben hat. Diese kurze Vorgeschichte zeigt, dass Noodle RAT von mehreren Gruppen genutzt wurde und sowohl für Spionage als auch für Cyberkriminalität eingesetzt wird.

Win.NOODLERAT

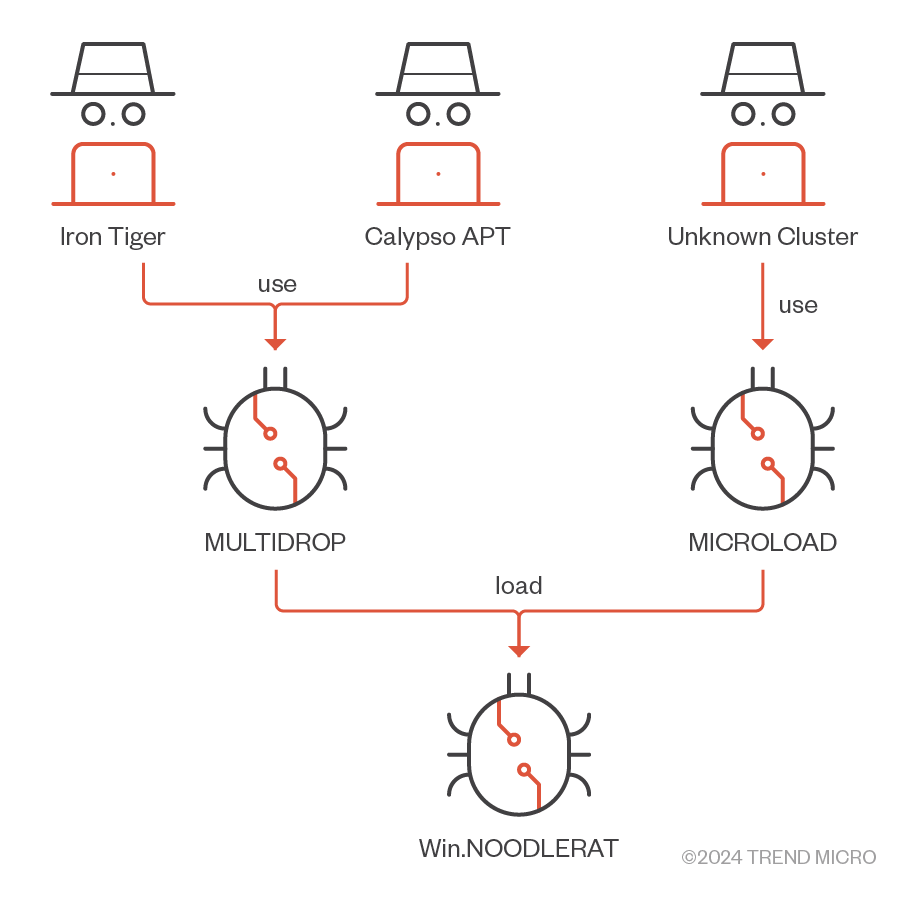

Win.NOODLERAT ist eine Shellcode-generierte modulare In-Memory-Backdoor, die ursprünglich von der NCC Group und Positive Technology Security gemeldet wurde. Ausgehend von den Berichten anderer Hersteller und unseren Beobachtungen scheint es, dass Win.NOODLERAT von Iron Tiger, Calypso APT und mehreren unbekannten Clustern für Spionagekampagnen verwendet wird. Die eingebauten Backdoor-Funktionen sind recht einfach:

- Download und Upload von Dateien

- Ausführen zusätzlicher In-Memory-Module

- Fungiert als TCP Proxy

Win.NOODLERAT benötigt einen eigenen Loader. Wir stellten fest, dass MULTIDROP und MICROLOAD genutzt wurden.

Für die C&C Kommunikation unterstützt Win.NOODLERAT TCP, SSL und HTTP. Die gesamte Kommunikation wird durch RC4 und einen benutzerdefinierten Algorithmus mit XOR- und AND-Anweisungen verschlüsselt. Dieser Algorithmus, der von Positive Technology Security gut dokumentiert wurde, ist es wert, untersucht zu werden (siehe Originalbeitrag), da er eine Rolle beim Vergleich zwischen Win.NOODLERAT und Linux.NOODLERAT spielt.

Einzelheiten zur Installation sowie der Verschlüsselung der Kommunikation finden Interessierte im Originalbeitrag.

Es gibt verschiedene Typen von Win.NOODLERAT, die unterschiedliche Befehls-IDs implementieren. Basierend auf einer der Befehls-IDs, die bei erfolgreicher Authentifizierung durch den C&C-Server empfangen wurden, teilten wir sie in zwei Gruppen ein: Typ 0x03A2 und Typ 0x132A. Die Backdoor-Fähigkeit wird durch eine Kombination aus Haupt-ID und optionaler Sub-ID implementiert. In Tabelle 1 im Originalbeitrag sind die Backdoor-Befehle aufgeführt.

Der erste, Typ 0x03A2, führt die meisten Befehle aus, außer dem letzten, der sich selbst löscht. Dieser Typus wurde von Iron Tiger und anderen unbekannten Clustern zu Spionagezwecken verwendet, was darauf schließen lässt, dass es sich bei dieser Version um eine gemeinsame Version handeln könnte.

Die zweite Version, Typ 0x132A, implementiert alle Funktionen und wurde nur von der Calypso APT verwendet. Daher handelt es sich wahrscheinlich um eine exklusive Version.

Interessanterweise haben wir beim Vergleich der Befehls-IDs festgestellt, dass einige ähnliche Teile haben. So lauten beispielsweise die Befehls-IDs zum Hochladen einer Datei auf den C&C-Server 0x390A bzw. 0x590A; diese Ähnlichkeit könnte auf eine Versionierung hindeuten, doch gibt es nicht genügend Beweise, um darauf zu schließen.

Linux.NOODLERAT

Linux.NOODLERAT ist eine ELF-Version von Noodle RAT, doch mit unterschiedlichem Design. Die Backdoor wurde von mehreren Gruppen mit diverser Motivation eingesetzt, so etwa von Rocke (Iron Cybercrime Group) mit finanziellen Interessen. Die Cloud Snooper Campaign nutzte sie für Spionage und ein unbekanntes Cluster ebenfalls. Infolge der unterschiedlichen Konzeption sind auch die Backdoor-Fähigkeiten etwas anders:

- Reverse Shell

- Download & Upload von Dateien

- Scheduling

- SOCKS Tunneling

In den meisten Fällen wurde Linux.NOODLERAT als zusätzliche Payload eines Exploits in von draußen zugängliche Anwendungen abgelegt. Die Malware unterstützt lediglich TCP und HTTP für die C&C Kommunikation. Interessanterweise verwendet die Backdoor zwei verschiedene Algorithmen zur Verschlüsselung der Kommunikation: Der erste Teil ist für die Befehlsverarbeitung, der zweite Teil ist für eine Reverse-Shell-Sitzung. Weitere Einzelheiten zu diesen Punkten hat der Originalbeitrag.

Wie auch die Windows-Version hat auch die für Linux zwei Befehls-Cluster, die sich größtenteils voneinander unterscheiden. Eine Auflistung aller Befehle finden Interessierte im Originalbeitrag.

Ähnlichkeiten zwischen Win.NOODLERAT und Linux.NOODLERAT

Wir haben bereits erwähnt, dass Linux.NOODLERAT beim C&C-Kommunikationsprozess größtenteils den gleichen Code wie Win.NOODLERAT verwendet. Darüber hinaus haben beide Varianten weitere Ähnlichkeiten/Überschneidungen. Die erste ist der Backdoor-Befehl. Wie bereits erwähnt, erwarten sowohl Win.NOODLERAT als auch Linux.NOODLERAT den Befehl "0x3A2", wenn er vom C&C-Server autorisiert wurde.

Eine weitere Überschneidung ist das Konfigurationsformat. Win.NOODLERAT und Linux.NOODLERAT verwenden größtenteils das gleiche Format für die Konfigurationsdaten, mit Ausnahme des Netzwerkschlüsselabschnitts in Win.NOODLERAT.

Der Originalbeitrag beschäftigt sich auch mit der Frage, ob es sich bei der Backdoor tatsächlich um eine neue Malware handelt oder lediglich Variante vorhandener Malware ist. Dafür wird Gh0st RAT und Rekoobe beleuchtet.

Außerdem haben wir ein Bedienfeld und einen Ersteller von Noodle RAT entdeckt, was auf ein bestehendes Malware-Ökosystem hindeutet. Weitere technische Einzelheiten zu der Backdoors liefert ebenfalls der Originalbeitrag.

Fazit

Noodle RAT wurde jahrelang falsch klassifiziert und unterschätzt. Wir haben festgestellt, dass einige Samples von Noodle RAT im Jahr 2024 in Virus Total hochgeladen wurden, was bedeutet, dass es sehr wahrscheinlich ist, dass die Malware immer noch im Einsatz ist. In Anbetracht der Zunahme von Angriffen auf öffentliche Anwendungen in den letzten Jahren wird Malware, die auf Linux/Unix-Systeme abzielt, für Angreifer immer wichtiger. Dies könnte darauf hindeuten, dass Noodle RAT für Bedrohungsakteure weiterhin eine attraktive Option für Angriffe sein könnte.

Der Originalbeitrag liefert auch Queries für Trend Vision One Hunting sowie Indicators of Compromise.

Der Beitrag beruht auf unserer Präsentation auf der Botconf 2024.