APT und gezielte Angriffe

Hinter der Großen Firewall: Angriffe mit Windows Installer

Wegen der sehr restriktiven Internetpolitik in China ist das öffentliche Interesse an VPN sehr groß. Dies und die Nachfrage nach KI-Technologien nutzen die Bedrohungsakteure von Void Arachne raffiniert zur Verbreitung von Malware aus.

Report-Highlights:

- Die Bedrohungsakteure von Void Arachne zielen in einer aktuellen Kampagne mit bösartigen Windows Installer-Dateien (MSI) auf chinesisch sprechende Nutzer. Diese MSI-Dateien enthalten legitime Software-Installationsdateien für KI-Software und andere beliebte Software, sind jedoch mit bösartigen Winos Payloads gebündelt.

- Die Kampagne wirbt auch für kompromittierte MSI-Dateien, die in Nudifiers und Deepfake-Pornografie-Software eingebettet sind, sowie für KI-Stimm- und Gesichtstechnologien.

- Zur Malware-Verbreitung setzt die Gruppe auf SEO-Poisoning-Taktiken sowie Social Media- und Messaging-Plattformen.

- Die Malware installiert eine Winos-Backdoor, die zu einer vollständigen Systemkompromittierung führen kann.

- Aufgrund der strengen staatlichen Kontrolle in China haben VPN Services und das öffentliche Interesse an dieser Technologie deutlich zugenommen. Bei dieser Void Arachne-Kampagne nutzen Bedrohungsakteure das gestiegene öffentliche Interesse an Software aus, mit der die so genannte „Great Firewall“ und die Online-Zensur umgangen werden können.

Anfang April entdeckten wir, dass eine neue Gruppe von Bedrohungsakteuren (die wir Void Arachne nennen) chinesisch spechende Nutzer ins Visier nimmt. Die Kampagne von Void Arachne umfasst die Verwendung bösartiger MSI-Dateien, die legitime Software-Installationsdateien für KI-Software sowie andere beliebte Software enthalten. Die bösartigen Winos-Payloads werden zusammen mit Nudifiers und Deepfake-Pornografie generierender KI-Software, KI-Software zum Faken von Stimmen und Gesichtern, zh-CN-Sprachpaketen (vereinfachtes Chinesisch), einer vereinfachten chinesischen Version von Google Chrome und in China vertriebenen virtuellen privaten Netzwerken (VPNs) wie LetsVPN und QuickVPN gebündelt. Während der Installation wird auch eine Winos-Backdoor installiert, die ebenfalls zu einer vollständigen Systemkompromittierung führen kann.

Im Rahmen der Kampagne wurden zahlreiche bösartige Installationsdateien über verschiedene Telegram-Kanäle verbreitet. Wir fanden auch von Angreifern kontrollierte Webserver, die bösartige Dateien durch SEO-Angriffe (Search Engine Optimization) verbreiteten. Diese MSI-Dateien fungieren als Backdoored Installer, die sowohl der nicht bösartigen Software als auch dem Winos 4.0 Command-and-Control (C&C)-Framework-Implantat dienen und zu einer vollständigen Systemgefährdung führen können. Winos (nicht zu verwechseln mit dem Windows-Betriebssystem) ist eine Backdoor, die von chinesischen Bedrohungsakteuren verwendet wird und eine Vielzahl von Möglichkeiten zur Fernsteuerung eines kompromittierten Computers bietet.

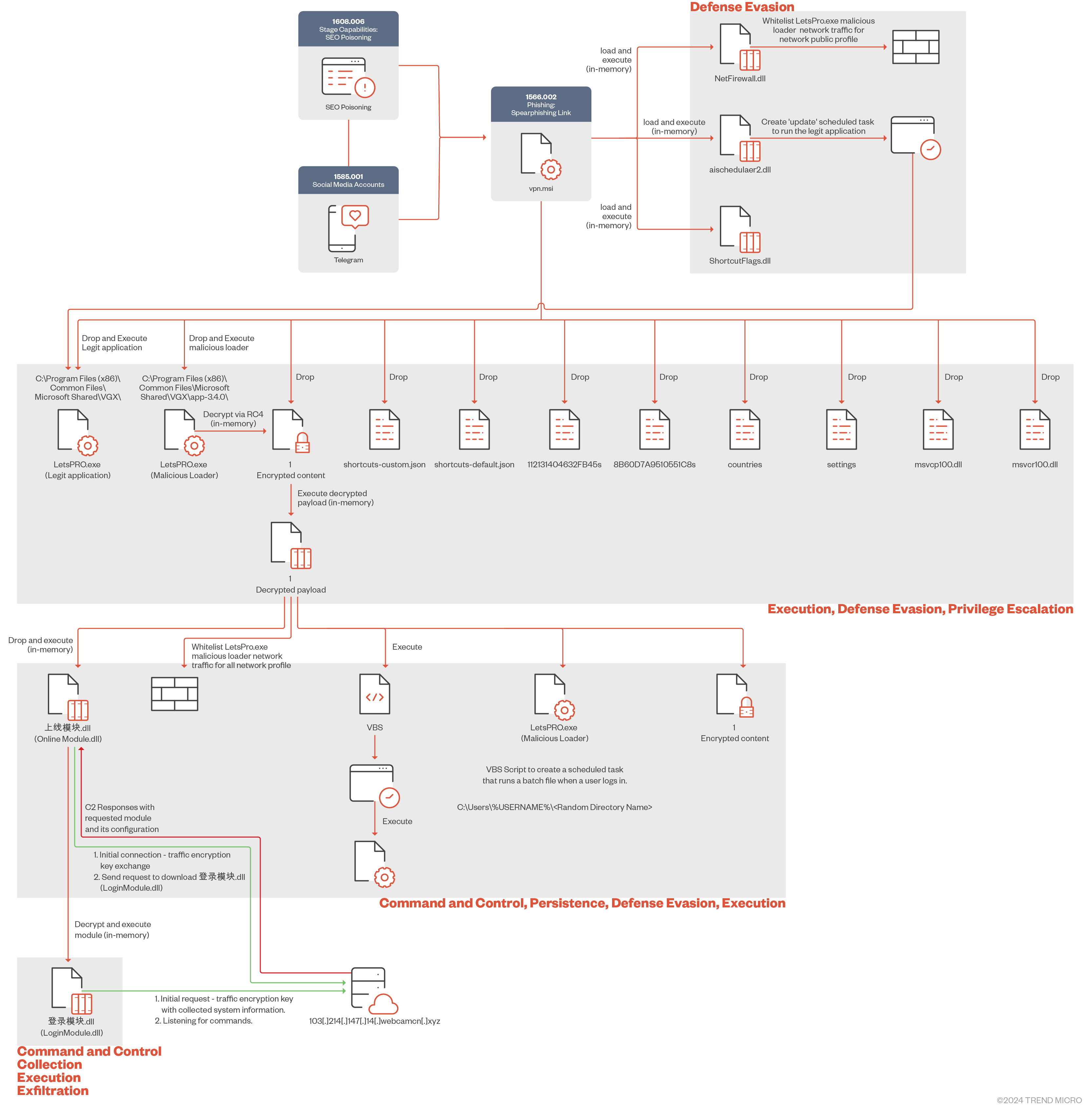

Angriffsdiagramm

Es gibt mehrere Einstiegsvektoren, über die Void Arachne Malware über das Web und über Social-Media-Plattformen verbreitet. Zu diesen Verbreitungsmethoden gehören eine Infrastruktur für SEO-Poisoning und die Verteilung bösartiger Pakete über Telegram-Kanäle in chinesischer Sprache.

SEO Poisoning (T1608.006)

Für die Kampagne setzten die Bedrohungsakteure eine Web-Infrastruktur auf, die dem SEO-Poisoning dient, das Spear-Phishing Links (T1566.002) einsetzt, die als legitime Software Installer erscheinen, um potenzielle Opfer anzulocken. Diese Links werden auf Webservern gehostet, die als legitime Websites auftreten und somit durch SEO-Poisoning ein hohes Ranking bei den Suchmaschinen erreichen.

Die Links enthalten MSI-Installationsprogramme für gängige Software, die auf chinesisch sprechende Nutzer abzielen, wie z. B. Google Chrome, chinesische Sprachpakete für beliebte Software und VPNs wie LetsVPN und 快連VPN (auch bekannt als Quick VPN oder Kuilian VPN). Werden diese bösartigen MSI-Dateien oder Archivdateien heruntergeladen und ausgeführt, starten sie den Infektionsprozess. Für das Opfer sieht es so aus, als ob die vorgesehene Software installiert wurde. Ohne dass sie es merken, wird jedoch zusätzliche Malware installiert, die eine Verbindung zum C&C-Server des Angreifers herstellt.

Da es sich bei MSI-Dateien um gebündelte Software-Installationsprogramme handelt, können Bedrohungsakteure Backdoors und zusätzliche Malware in das Datei-Bundle einfügen, die während des Installationsvorgangs ohne das Wissen des Nutzers ausgeführt werden.

VPN-bezogene Technologien für Spearphishing

Die Internetkonnektivität in der Volksrepublik China unterliegt einer strengen Regulierung durch eine Kombination von gesetzlichen Maßnahmen und technologischen Kontrollen, die unter dem Namen „Great Firewall of China“ bekannt sind. Infolgedessen haben VPN-Services und das öffentliche Interesse an dieser Technologie deutlich zugenommen. Dies hat wiederum das Interesse von Bedrohungsakteuren geweckt, das gestiegene öffentliche Interesse an Software auszunutzen, mit der die Große Firewall und die Online-Zensur umgangen werden können. Wir stellten fest, dass das VPN „快連VPN“ ein beliebter Phishing- und SEO-Poisoning-Vektor für Angriffe auf chinesisch sprechende Nutzer ist.

Spearphishing über Telegram

Wir fanden einige Telegram-Kanäle, von denen manche Zehntausende chinesisch sprechende Nutzer hatten, wo bösartige Archive und MSI-Dateien als zusätzliche Verbreitungsmethode angeboten wurden. Die bösartigen Pakete gab es in einer Art vereinfachten chinesischen Sprache für Telegram.

Ähnlich wie bei der SEO Poisoning-Kampagne wurden dieselben bösartigen MSI-Dateien in Telegram-Kanälen in chinesischer Sprache verbreitet. Diese Kanäle haben alle mit VPN-Technologie zu tun und die bösartigen MSI-Dateien wurden über mehrere Telegram-Kanäle verteilt.

Die Verwendung infizierter Sprachpakete als Infektionsvektor ist eine interessante Methode, insbesondere für die chinesische Sprache, die schätzungsweise 1,3 Milliarden Muttersprachler hat. Einige Anwendungen erfordern Sprachpakete für eine lokalisierte Nutzererfahrung in regionalen Märkten, wodurch diese Nutzer potenziell anfällig für diese Art von Angriff sind.

Nudifier KI-Technologien

Einen besorgniserregenden Trend stellt die massenhafte Verbreitung von Nudifier-Anwendungen dar, die KI missbrauchen, um nicht-einvernehmliche Deepfake-Pornografie zu erstellen. Diese Bilder und Videos werden häufig für Erpressung und für weiteren Missbrauch, Belästigung der Opfer und finanziellen Gewinn verwendet.

Die Bedrohungsakteure heften die bösartige MSI-Datei oben an die Kopfseite ihres Telegram-Kanals, um die Chancen zu erhöhen, interessierte Nutzer zu infizieren.

Mit einer ersten Übersetzung ihrer Anzeige vom vereinfachten Chinesisch ins Englische über Google Translate zielen die böswilligen Akteure mit der Verwendung des Begriffs „weibliche Klassenkameradin“ auch auf junge Menschen, die noch zur Schule gehen. Void Arachne warb auch für KI-Technologien, die für virtuelle Entführungen eingesetzt werden könnten.

KI-Technologien für Stimm- und Gesichts-Fakes

Darüber hinaus fanden wir Angebote für Software für den Gesichtsaustausch und Stimmänderungen.

Eine tiefgehende technische Analyse liefert der Originalbeitrag.

Fazit

Wie die Void Arachne-Kampagne zeigt, nutzen Bedrohungsakteure immer mehr das öffentliche Interesse an KI-Technologien aus, um Malware zu verbreiten. Sorgen bereiten unter anderem die Möglichkeit der Sextortion (Erpressung mit sexuellen Inhalten) und virtuellen Entführungen mit schwerwiegenden Folgen. Im Rahmen seines Engagements für den Schutz des Online-Wohlergehens der Öffentlichkeit hat Trend Micro umfassende Ressourcen zusammengestellt, um die Community über die Erkennung, Verhinderung und Bekämpfung von Sextortion-Angriffen aufzuklären. Sollten Sie Opfer von Sextortion oder virtueller Entführung werden, wird dringend empfohlen, den Vorfall umgehend den zuständigen Behörden zu melden, beispielsweise dem Internet Crime Complaint Center (IC3).

Im Laufe dieses Jahres registrierten wir eine Zunahme bösartiger MSI-Dateien, wie z. B. in einer DarkGate-Kampagne, die die Microsoft Windows Internet Shortcut SmartScreen Bypass Vulnerability (CVE-2024-21412) ausnutzte. Einzelpersonen wird dringend empfohlen, die Quelle von MSI-Dateien zu überprüfen und sie nur von vertrauenswürdigen Quellen herunterzuladen. Diese bösartigen MSI-Dateien stellen eine erhebliche Bedrohung für Unternehmen dar, da sie als „Backdoored Installer“ fungieren und die Supply Chain für Software-Installationsprogramme infizieren können.

Wenn Unternehmen „merkwürdige“ Einbrüche, Verhaltensweisen und Routinen feststellen, sollten sie davon ausgehen, dass ihr System bereits kompromittiert oder verletzt wurde, und sofort daran arbeiten, die betroffenen Daten oder Tool Chains zu isolieren. Mit einer umfassenderen Sichtweise und einer schnellen Reaktion können Unternehmen auf Sicherheitsverletzungen reagieren und ihre verbleibenden Systeme schützen. Eine mehrschichtige Sicherheitslösung, die umfassende Abwehr bietet, finden Sie in Trend Vision One.

Die vollständige Liste der Kompromissindikatoren (Indicators of Compromise, IoCs) umfasst ebenfalls der Originalbeitrag.