APT und gezielte Angriffe

Router im Visier der kriminellen Botnet-Betreiber

Router mit Internetzugang können von Kriminellen kompromittiert und zum Teil von Botnets werden. Aber auch staatlich gesponserte Gruppen wie Pawn Storm haben Interesse daran. Was kann zur Abwehr von APT-Gruppen und Cyberkriminellen getan werden?

Cyberkriminelle und Advanced Persistent Threat (APT)-Akteure haben ein gemeinsames Interesse an Proxy-Anonymisierungsschichten und Virtual Private Network (VPN)-Knoten, weil sie darüber Spuren ihrer Präsenz verbergen und die Entdeckung bösartiger Aktivitäten erschweren können. Dieses Interesse generiert bösartigen Internetverkehr, der finanzielle und spionagebezogene Motive miteinander verbindet.

Ein bekanntes Beispiel hierfür ist ein cyberkriminelles Botnet (das mindestens seit 2016 in Betrieb ist), das kompromittierte Ubiquiti EdgeRouter-Geräte verwendete und im Januar 2024 vom FBI in Zusammenarbeit mit anderen internationalen Partnern ausgeschaltet wurde. Im April 2022 gelang es der APT-Gruppe Pawn Storm (auch bekannt als APT28 und Forest Blizzard), Zugang zu den Bots in diesem Botnet zu erlangen, um sie dann für seine eigenen anhaltenden Spionagekampagnen zu nutzen. Unsere Telemetriedaten sowie die von Drittanbietern zeigen, dass Hunderte von Ubiquiti EdgeRouter-Routern für verschiedene Zwecke eingesetzt wurden, z. B. für Secure Shell (SSH)-Brute-Forcing, pharmazeutischen Spam, den Einsatz von Server Message Block (SMB) Reflectors für NTLMv2-Hash-Relay-Angriffe, die Weiterleitung gestohlener Anmeldedaten auf Phishing-Seiten, Mehrzweck-Proxys, Kryptowährungs-Mining und den Versand von Spear-Phishing-E-Mails.

Wir schreiben die NTLMv2-Hash-Relay-Angriffe und das Proxying von Anmeldedaten-Phishing Pawn Storm zu, während der pharmazeutische Spam mit der berüchtigten Canadian Pharmacy Gang in Verbindung zu stehen scheint.

Der Takedown durch das FBI war eine gerichtlich genehmigte Aktion, bei der Code und Einstellungen auf Ubiquiti-Geräten geändert wurden. Obwohl sich diese Änderungen rückgängig machen lassen, unterliegen sie sowohl rechtlichen Einschränkungen als auch technischen Herausforderungen. Wahrscheinlich konnten einige der Bots aufgrund dieser Einschränkungen nicht beseitigt werden. Unseren Recherchen zufolge gelang es dem Bedrohungsakteur außerdem, einige der EdgeRouter-Bots von dem abgeschalteten C&C-Server auf eine neu eingerichtete C&C-Infrastruktur Anfang Februar 2024 zu verschieben.

Darüber hinaus fanden wir auch kompromittierte Raspberry Pi und andere internetfähige Geräte im Botnet sowie mehr als 350 VPS-IP-Adressen von Rechenzentren, die auch nach der Unterbrechung noch kompromittiert waren. Viele dieser Server, die sich früher beim alten C&C gemeldet hatten, riefen später bei der neuen C&C-Infrastruktur zurück. Sie könnten leicht von Pawn Storm oder anderen Bedrohungsakteuren missbraucht werden, da die kriminellen Botnet-Betreiber ihre gestohlenen Assets nur unzureichend schützen.

Nach weiteren Untersuchungen fanden wir einen dritten wichtigen Bedrohungsakteur, der ebenfalls Malware auf EdgeRouter-Geräten ausführt, und zwar die so genannte Ngioweb-Malware im Speicher ohne bösartige Dateien auf der Festplatte. Eine Windows-Version von Ngioweb, die mit Ramnit in Verbindung steht, wurde erstmals 2018 beschrieben, während die Analyse einer Linux-Version später 2019 und 2020 folgte. Sie nutzt mehrere Schichten der C&C-Infrastruktur, um ein Botnet aus Reverse-Proxys zu bilden. Wir fanden Hinweise darauf, dass die mit Ngioweb-Malware infizierten EdgeRouter als Exit-Knoten in einem kommerziell erhältlichen Residential-Proxy-Botnet verwendet wurden.

Pawn Storm setzt ein kriminelles Proxy-Botnet eines Drittanbieters für seine Spionageoperationen ein. Dies hat den offensichtlichen Vorteil, dass sich der Spionageverkehr mit anderem kriminellen Internetverkehr vermischt. Mittlerweile haben andere APT-Akteure ihre eigenen dedizierten Botnets verwendet, wie etwa Sandworm in Verbindung mit Cyclops Blink, das aus gehackten Watchguard- und ASUS-Routern bestand und das das FBI und der britischen National Cyber Security Centre (NCSC) 2022 ausschaltete. Andere APT-Akteure wie APT29 (auch bekannt als Midnight Blizzard) nutzen kommerziell verfügbare Proxynetzwerke und beschaffen sich deren Knotenpunkte oft über zwielichtige Methoden. APT29 nutzt auch regelmäßig die mit anderen Cyberkriminellen geteilte Infrastruktur, um Malware und Exploits zu hosten.

Internet-Router sind nach wie vor ein für Kompromittierungen beliebtes Asset bei Bedrohungsakteuren, da sie häufig ein schwaches Sicherheitsmonitoring haben, weniger strenge Passwortrichtlinien, selten aktualisiert werden und leistungsstarke Betriebssysteme verwenden, die die Installation von Malware wie Kryptowährungs-Miner, Proxys, DDoS-Malware, bösartigen Skripts und Webservern ermöglichen.

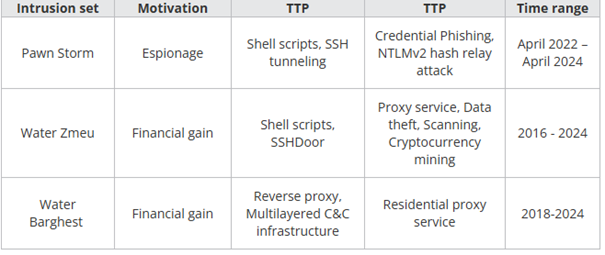

Tabelle 1. Gleichzeitige Aktivitäten auf kompromittierten EdgeRoutern

EdgeRouter-Botnets

Der Code des kriminelle Botnets besteht aus einer Sammlung von Bash- sowie Python-Skripts und einigen bösartigen Linux-Binaries wie SSHDoor. Zu den vorhandenen Funktionen gehört die Möglichkeit, bestimmte Informationen über die kompromittierten Hosts abzurufen, wie Ordner, Systembenutzer, Rechenleistung, installierte Software, Kryptowährungs-Wallets, Passwörter und Internetgeschwindigkeit – alles wertvolle Daten für Angreifergruppen. Die Skriptsammlung enthält auch eines zur Installation eines SOCKS5-Proxys mit und ohne Authentifizierung sowie eine Funktion zur Verbindung mit dem C&C-Server, um Informationen hochzuladen und zusätzliche Komponenten herunterzuladen. Auf kompromittierten VPS-Hosts oder Routern mit ausreichender Rechenleistung können auch zusätzliche Komponenten zum Mining der Kryptowährung Monero vorhanden sein.

Ein Schlüsselelement in der Suite ist SSHDoor, ein Backdoored-SSH-Daemon, der es Angreifern ermöglicht, legitime Anmeldedaten zu stehlen, während sich Benutzer anmelden. Außerdem ermöglicht er einen dauerhaften Zugriff. Es ist wahrscheinlich, dass Pawn Storm die letztgenannte Funktion nutzte, um sich Zugang zu den Knoten des Botnets zu verschaffen, da der Betreiber seine gestohlenen Assets nur unzureichend schützte. Unseren Recherchen zufolge verwendete der Botnet-Betreiber SSHDoor-Binärdateien, die in öffentlichen Repositories verfügbar sind, und änderte die Standard-Anmeldedaten nur geringfügig.

Obwohl in dem FBI Advisory hauptsächlich von Ubiquiti EdgeRoutern als Teil des Botnets die Rede ist, haben wir festgestellt, dass mehr Linux-basierte Geräte Teil des Botnets sind. Tatsächlich könnte jeder Linux-basierte Router mit Internetzugang betroffen sein, insbesondere solche, die mit Standard-Anmeldedaten ausgeliefert wurden. Viele Bots verfügen auch über einen offenen SOCKS5-Server. Weitere Einzelheiten liefert der Originalbeitrag.

Der Begriff SSHDoor dient der Beschreibung von Versionen von SSH-Servern mit einer Backdoor, die in der Regel aus dem OpenSSH-Quellcode mit einigen bösartigen Änderungen kompiliert werden. Ihre Hauptfähigkeiten bestehen darin, legitime Anmeldedaten zu stehlen und unbefugten Drittanbietern den Zugriff zu ermöglichen, indem sie hartcodierte Anmeldedaten oder einen SSH-Schlüssel hinzufügen. Das Erkennen dieser Art von Bedrohungen könnte schwierig sein, da der Großteil ihres Codes auf der legitimen Implementierung von SSH durch das OpenSSH-Team basiert. Wir halten es für plausibel, dass Pawn Storm SSHDoor verwendet hat, um auf EdgeOS-basierte Router zuzugreifen.

Eine Analyse von SSHDoor finden Interessierte im Originalbeitrag.

Missbrauch von EdgeRoutern durch Pawn Storm nach dem Takedown

Die Zerschlagung durch das FBI zusammen mit seinen internationalen Partnern hat der von Pawn Storm für ihre Kampagnen verwendeten Infrastruktur einen erheblichen Schaden zugefügt. Das FBI war jedoch durch rechtliche Grenzen und technische Herausforderungen eingeschränkt, was bedeutete, dass nicht alle EdgeRouter gesäubert werden konnten.

Außerdem enthielt das ausgeschaltete Botnet andere Arten von Bots, wie Raspberry Pi und VPS-Server, die auf einen neu eingerichteten C&C-Server verschoben wurden. Der Betreiber konnte diese nach der Unterbrechung weiterhin nutzen. Darüber hinaus gibt es viele andere kompromittierte Router, darunter auch EdgeOS-basierte Router, die immer noch Standard- oder andere unsichere Anmeldedaten zulassen. Das bedeutet, dass Pawn Storm trotz der Bemühungen der Strafverfolgungsbehörden immer noch Zugang zu vielen anderen kompromittierten Assets, einschließlich EdgeServern, hat.

So wurde bei einer der vielen Phishing-Kampagnen gegen ukrainische Benutzer des kostenlosen Webmail-Anbieters ukr.net eine Phishing-Website auf einer webhook.site-URL gehostet. Die Anmeldeinformationen eines Opfers wurden auf einen kompromittierten EdgeServer hochgeladen, der die Anmeldeinformationen dann über einen SSH-Tunnel an die Upstream-IP-Adresse 185[.]227[.]137[.]200 weiterleitete, bei der es sich möglicherweise um einen weiteren Proxy-Hop im Anonymisierungsschema von Pawn Storm handelt.

Dies zeigt, dass die Absicherung von Routern, die mit dem Internet verbunden sind, weiterhin sehr wichtig ist.

Ngioweb-Malware auf EdgeOS

Bei der Untersuchung des Linux-Botnets, das im Januar 2024 teilweise ausgeschaltet wurde, fanden wir ein weiteres Linux-Botnet mit Malware, die auf einigen der gleichen EdgeRouter läuft, die von Pawn Storm missbraucht wurden. Dieses Botnet ist unauffälliger und bietet eine bessere Betriebssicherheit. Soweit wir feststellen konnten, läuft die zugehörige Malware nur im Arbeitsspeicher ohne bösartige Dateien auf der Festplatte. Bei der Untersuchung der Speicherauszüge und der C&C-Verbindungen stellten wir fest, dass es sich um eine Version der Ngioweb-Malware handelt.

Empfehlungen

Cyberkriminelle und APT-Gruppen verwenden Anonymisierungstools, um ihre bösartigen Aktivitäten mit harmlosem normalem Datenverkehr zu vermischen. Kommerzielle VPN Services und kommerziell verfügbare Proxy-Netzwerke sind beliebte Optionen für diese Art von Aktivitäten. Mit dem Internet verbundene Geräte wie SOHO-Router sind ebenfalls ein beliebtes Asset für kriminelle Zwecke und Spionage.

SOHO-Besitzer und -Betreiber müssen sich der Risiken bewusst sein, die von einer durch eine mit einer Backdoor versehenen Version von OpenSSH ausgehen. Diese Einschübe sind schwer zu erkennen - legitime Anmeldedaten bleiben gültig, aber der Server akzeptiert ein zusätzliches Root-Passwort, das nur den Angreifern bekannt ist, wenn sie Clients aus der Ferne authentifizieren.

Um das Vorhandensein der Hintertür zu überprüfen, hier unsere Empfehlungen für Besitzer von EdgeRouter-Geräten:

Verwenden Sie die Option verbose Ihres SSH-Befehlszeilen-Clients, um das Banner anzuzeigen, das Ihr Gerät (das als Server fungiert) ausgibt. Sie können dann Strg+C drücken, ohne sich am Gerät anmelden zu müssen. Benutzer, die mit der Befehlszeilenschnittstelle vertraut sind, können auch die folgenden zusätzlichen Schritte durchführen:

- Melden Sie sich über die Webadministrationsseite an Ihrem Gerät an (um den Diebstahl von Anmeldeinformationen zu vermeiden, falls Ihr Gerät bereits mit einem Backdoor versehen wurde) und aktivieren Sie vorübergehend Telnet.

- Melden Sie sich über Telnet an.

- Suchen Sie nach sshd_config-Dateien und prüfen Sie, ob die Konfigurationsoption GatewayPorts auf „yes“ gesetzt ist: $ (find / -type f -name sshd_config -exec grep Gate {} +;) 2>/dev/null

- Überprüfen Sie die Hashes aller sshd-Binärdateien auf Ihrem Gerät. Wenn eine von ihnen in der IOC-Liste aufgeführt ist, könnte das Gerät kompromittiert sein:

- Melden Sie sich erneut über die Web-Benutzeroberfläche an und deaktivieren Sie Telnet.

Sollten Sie vermuten, dass das Gerät manipuliert wurde, setzen Sie es auf die Werkseinstellungen zurück und wählen ein sicheres Passwort. Ziehen Sie außerdem in Erwägung, keine Verbindungen zur Verwaltungsoberfläche des Routers aus dem Internet zuzulassen. Für Systemadministratoren und SOHO-Besitzer gibt es unser Skript, das lokal auf Routern ausgeführt werden kann bei der Suche nach Kompromittierungen im Zusammenhang mit Water Zmeu hilft.

Indicators of Compromise enthält dieses Dokument.