Ausnutzung von Schwachstellen

Angriffe auf die 5G-Infrastruktur über Nutzergeräte

Private 5G-Systeme versprechen störungsfreie Konnektivität, für bestimmte Branchen sehr attraktiv. Doch auch da finden sich Möglichkeiten für Angriffe, etwa über normale Nutzergeräte – es sei denn es gibt entsprechende Sicherheitsmaßnahmen.

5G ermöglicht Anwendungen, die mit konventioneller drahtloser Konnektivität bisher unerreichbar waren. Diese fünfte Mobilfunkgeneration setzt auf wesentliche Dienstekategorien, um Unternehmen bestmöglich zu unterstützen: Massive Machine Type Communications (mMTC), Enhanced Mobile Broadband (eMBB) und Ultra-Reliable Low-Latency Communication (uRLLC).

Die Nutzung und Verbreitung privater 5G-Netze nimmt mit ihrem Potenzial im kommerziellen Einsatzspektrum zu. Die Fertigungs-, Verteidigungs-, Hafen-, Energie-, Logistik- und Bergbauindustrie gehören zu den ersten Anwendern, so wie generell Unternehmen, die bei der Digitalisierung von Produktionssystemen und Lieferketten auf das Internet der Dinge (IoT) setzen. Im Gegensatz zu öffentlichen Netzen kann die Ausrüstung der Mobilfunkinfrastruktur in privaten 5G-Netzen im Besitz der Nutzerunternehmen selbst bleiben und betrieben werden, oder aber von Systemintegratoren bzw. von Netzbetreibern.

Angesichts der zunehmenden Erforschung der Nutzung von 5G für die Entwicklung verschiedener Technologien prüfen leider auch Cyberkriminelle, wie sie die Bedrohungen und Risiken nutzen können, um über diesen neuen Kommunikationsstandard in die Systeme und Netzwerke sowohl von Nutzern als auch von Unternehmen einzudringen.

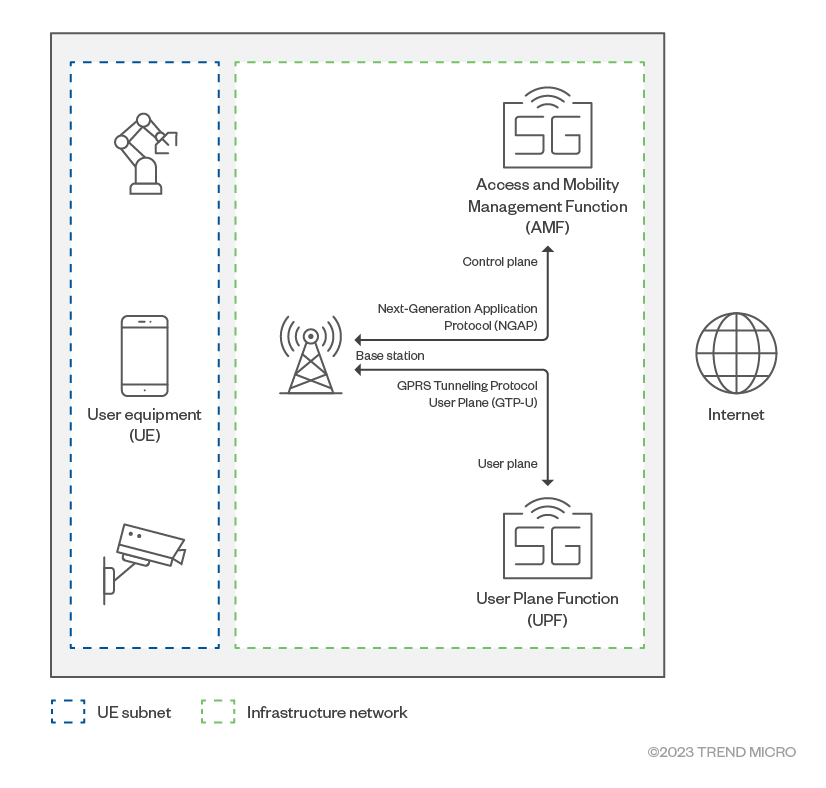

5G-Topologie

In einem durchgängigen 5G-Mobilfunksystem stellen Nutzergeräte (z. B. Mobiltelefone und Internet-of-Things-Geräte) über Funk eine Verbindung zu einer Basisstation her. Die Basisstation ist über ein kabelgebundenes IP-Netz mit dem 5G-Kern verbunden.

Funktional lässt sich der 5G-Kern in zwei Bereiche teilen: die Steuerungs- und die Nutzerebene. Im Netzwerk überträgt die Steuerungsebene die Signale und erleichtert den Datenverkehr auf der Basis der Art, wie er von einem Endpunkt zum anderen übermittelt wird. Die Benutzerebene dient der Verbindung und Verarbeitung von Benutzerdaten, die über das Funknetz (Radio Area Network, RAN) übertragen werden.

Die Basisstation sendet Kontrollsignale mit Bezug zur Geräteanbindung und stellt die Verbindung zur Kontrollebene über das NGAP (Next-Generation Application Protocol) her. Der Benutzerverkehr von den Geräten wird über GTP-U (GPRS Tunneling Protocol User Plane) an die Benutzerebene gesendet. Von dort aus wird der Datenverkehr an das externe Netz weitergeleitet.

Das User Equipment-Subnetz und das Infrastrukturnetz sind voneinander getrennt und isoliert. Nutzergeräte dürfen nicht auf Infrastrukturkomponenten zugreifen. Damit soll der 5G-Kern vor Cellular Technology (CT)-Protokollangriffen, die von den Geräten der Nutzer ausgehen, geschützt werden. Doch es gibt eine Möglichkeit, diese Isolierung zu überwinden und über Komponenten, insbesondere über GTP-U den 5G-Kern anzugreifen.

GTP-U

GTP-U ist ein Tunneling-Protokoll zwischen der Basisstation und der 5G-Benutzerebene, das den Port 2152 nutzt. Einzelheiten zur Struktur eines in GTP-U gekapselten Datenpakets finden Sie im Originalbeitrag.

Obwohl GTP-U eine Standard-Tunneling-Technik darstellt, ist ihre Verwendung meist auf CT-Umgebungen zwischen der Basisstation und der UPF (User Plane Function) oder UPFs beschränkt. Im besten Fall ist dieser Verbindungsweg verschlüsselt, durch eine Firewall geschützt und für den Zugriff von außen gesperrt. Für ein ideales Szenario empfiehlt die GSMA IP-Sicherheit (IPsec) zwischen der Basisstation und der UPF. In einem solchen Szenario kommen die Pakete, die zu den GTP-U-Knoten gehen, nur von autorisierten Geräten. Wenn sich diese Geräte an die Spezifikationen halten und diese gut umsetzen, wird keines von ihnen anomale Pakete senden. Außerdem wird von robusten Systemen erwartet, dass sie über strenge Sicherheitsprüfungen verfügen, um empfangene Anomalien zu behandeln, insbesondere offensichtliche wie ungültige Längen, Typen und Erweiterungen und andere.

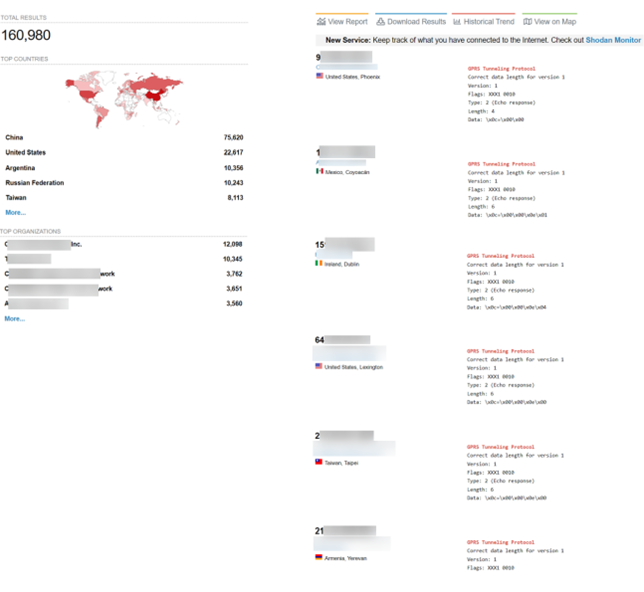

Tatsächlich könnte das Szenario häufig anders sein und erfordert eine gänzlich andere Analyse. Die Betreiber zögern, IPsec an der N3-Schnittstelle einzusetzen, weil es rechenintensiv ist und den Durchsatz des Benutzerverkehrs verringert. Da die Benutzerdaten auf der Anwendungsebene geschützt werden (mit zusätzlichen Protokollen wie TLS), halten einige die IP-Sicherheit für überflüssig. Man könnte meinen, dass es keine Anomalien gibt, solange die Basisstation und der Paketkern den spezifischen Anforderungen entsprechen. Außerdem ließe sich davon ausgehen, dass alle robusten Systeme Sanity Checks benötigen, um offensichtliche Anomalien aufzuspüren. Frühere Studien haben jedoch gezeigt, dass viele N3-Knoten (wie UPF) auf der ganzen Welt dem Internet zugänglich sind, obwohl sie es nicht sein sollten.

Es gibt zwei Szenarien für den Missbrauch von GTP-U über CVE-2021-45462. In Open5GS, einer quelloffenen Implementierung in C für 5G Core und Evolved Packet Core (EPC), führte das Senden eines GTP-U-Pakets vom Benutzergerät zu einem Denial-of-Service (DoS) der UPF. Dabei handelt es sich um CVE-2021-45462, eine Sicherheitslücke im Paketkern. Da die Schwachstelle eine kritische Komponente der Infrastruktur betrifft und nicht so einfach behoben werden kann, wurde sie als mittelschwer bis schwerwiegend eingestuft.

GTP-U-Knoten: Basisstation und UPF

GTP-U-Knoten sind Endpunkte, die GTP-U-Pakete kapseln und entkapseln. Die Basisstation ist der GTP-U-Knoten auf der Seite des Benutzergeräts. Wenn die Basisstation Nutzerdaten vom Endgerät empfängt, wandelt sie die Daten in IP-Pakete um und kapselt sie in den GTP-U-Tunnel. UPF ist der GTP-U-Knoten auf der 5G-Kernseite (5GC). Wenn sie ein GTP-U-Paket von der Basisstation empfängt, entkapselt die UPF den äußeren GTP-U-Header und entnimmt das innere Paket. Die UPF sucht die Ziel-IP-Adresse in einer Routing-Tabelle (die ebenfalls von der UPF verwaltet wird), ohne den Inhalt des inneren Pakets zu überprüfen, woraufhin das Paket auf die Reise geschickt wird.

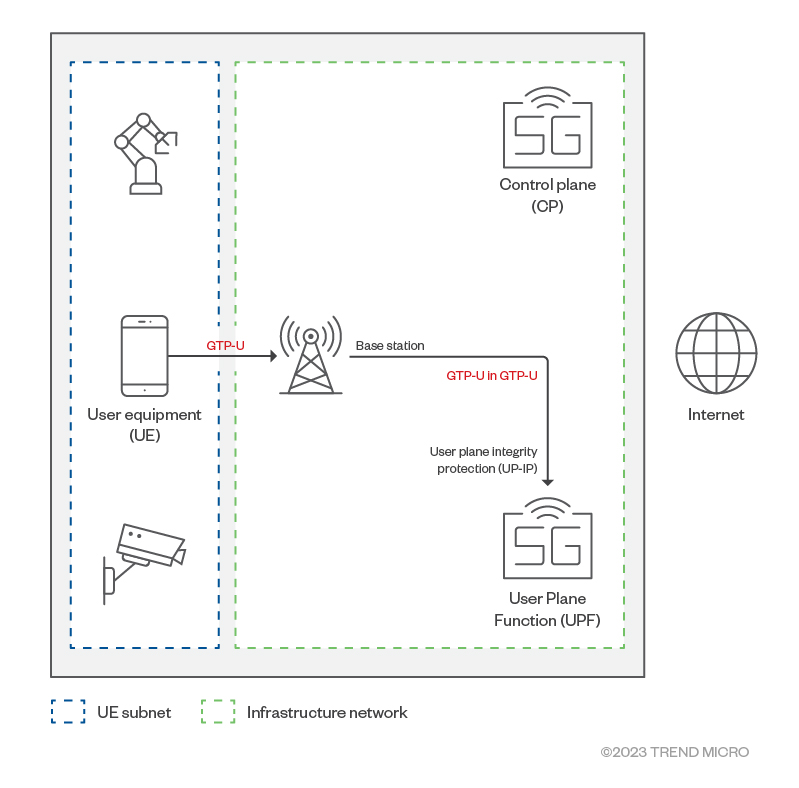

Was aber, wenn ein Benutzergerät ein anomales GTP-U-Paket bastelt und es an einen Paketkern sendet?

Wie vorgesehen, tunnelt die Basisstation dieses Paket und sendet es an die UPF. Dies führt dazu, dass ein GTP-U im GTP-U-Paket bei der UPF ankommt. Es gibt nun zwei GTP-U-Pakete im UPF: Der äußere GTP-U-Header wird von der Basisstation erstellt, um das Datenpaket vom Benutzergerät einzukapseln. Dieser Header ist normal. Der innere GTP-U-Header wird vom Benutzergerät erstellt und als Datenpaket gesendet. Wie das äußere hat auch dieses innere GTP-U-Paket 0xFF als Nachrichtentyp, aber eine Länge von 0 ist nicht normal.

Die Quell-IP-Adresse des inneren Pakets gehört zum Benutzergerät, während die Quell-IP-Adresse des äußeren Pakets zur Basisstation gehört. Sowohl das innere als auch das äußere Paket haben die gleiche Ziel-IP-Adresse: die der UPF. Weitere Einzelheiten liefert der Originalbeitrag.

Angriffsvektoren

Einige Anbieter von Lösungen für den 5G-Kern nutzen den Open5GS-Code. NextEPC hat beispielsweise ein Angebot für LTE/5G, das auf dem Code von Open5GS basiert. Es wurden keine Angriffe oder Hinweise auf Bedrohungen beobachtet, aber unsere Tests deuten auf potenzielle Risiken bei Verwendung der identifizierten Szenarien hin.

Die Bedeutung des Angriffs liegt im Angriffsvektor: Die Mobilfunkinfrastruktur wird vom UE aus angegriffen. Für den Angriff sind nur ein Mobiltelefon (oder ein über einen Mobilfunk-Dongle angeschlossener Computer) und ein paar Zeilen Python-Code erforderlich, um die Lücke auszunutzen. Die GTP-U in GTP-U-Angriffe sind eine bekannte Technik, und Backhaul-IP-Sicherheit und Verschlüsselung verhindern diesen Angriff nicht. Vielmehr können diese Sicherheitsmaßnahmen die Firewall daran hindern, den Inhalt zu prüfen.

Fazit und Gegenmaßnahmen

Es ist zwingend erforderlich, dass private 5G-Systeme eine störungsfreie Konnektivität bieten, da ein erfolgreicher Angriff auf eine 5G-Infrastruktur das gesamte Netzwerk zum Erliegen bringen könnte. Die Verlässlichkeit für einen kontinuierlichen, unterbrechungsfreien Betrieb aber ist für Branchen wie das Gesundheitswesen und die Versorgungswirtschaft von entscheidender Bedeutung, da es um Menschenleben und die Auswirkungen auf die reale Welt geht.

Die Hauptursache für CVE-2021-45462 (und die meisten GTP-U-in-GTP-U-Angriffe) ist die unsachgemäße Fehlerprüfung und Fehlerbehandlung im Paketkern. Während GTP-U-in-GTP-U selbst harmlos ist, muss die korrekte Behebung der Lücke vom Packet-Core-Anbieter kommen, und Infrastrukturadministratoren müssen die neuesten Versionen der Software verwenden.

Angriffe wie die oben beschriebenen können aber auch dazu eingesetzt werden, um sensible Informationen wie die IP-Adressen von Infrastrukturknoten auszuspähen. Betreiber sollten daher auf den Umgang mit GTP-U in GTP-U-Paketen vorbereitet sein. In CT-Umgebungen sollten sie ein Intrusion Prevention System (IPS) oder Firewalls verwenden, die CT-Protokolle verstehen. Da GTP-U kein normaler Benutzerverkehr ist, insbesondere in privaten 5G-Umgebungen, können Sicherheitsteams den GTP-U-in-GTP-U-Verkehr priorisieren und verwerfen.

Generell gilt, dass die Registrierung und Verwendung von SIM-Karten streng geregelt und verwaltet werden muss. Ein Angreifer mit einer gestohlenen SIM-Karte könnte diese in ein Gerät eines Angreifers einsetzen, um eine Verbindung zu einem Netz für böswillige Einsätze herzustellen. Darüber hinaus könnte die Verantwortung für die Sicherheit in einem gemeinsam genutzten Modell, bei dem die Endgeräte und Edge der Infrastrukturkette im Besitz des Unternehmens sind, für einige nicht klar definiert sein, denn die Mobilfunkinfrastruktur gehört wiederum dem Integrator oder Betreiber. Dies macht es den Security Operation Centers (SOCs) schwer, relevante Informationen aus verschiedenen Bereichen und Lösungen zusammenzuführen.

Schließlich ist es aufgrund der erforderlichen Ausfallzeiten und Tests nicht einfach, die Software für kritische Infrastrukturen regelmäßig zu aktualisieren, um mit den Patches der Hersteller Schritt zu halten - und wird es auch nie sein. Virtuelles Patching mit IPS oder mehrschichtigen Firewalls wird daher dringend empfohlen. Glücklicherweise wird GTP-in-GTP in realen Anwendungen nur selten verwendet, so dass es sicherer sein kann, den gesamten GTP-in-GTP-Verkehr vollständig zu blockieren.

Wir empfehlen die Verwendung von mehrschichtigen Sicherheitslösungen, die IT- und Kommunikationstechnologie (CT) Sicherheit und Sichtbarkeit kombinieren. Die Implementierung von Zero-Trust-Lösungen wie Trend Micro™ Mobile Network Security fügt eine weitere Sicherheitsebene für Unternehmen und kritische Industrien hinzu, um die unbefugte Nutzung ihrer jeweiligen privaten Netzwerke für ein kontinuierliches und ungestörtes industrielles Ökosystem zu verhindern und um sicherzustellen, dass die SIM-Karte nur von einem autorisierten Gerät aus genutzt wird. Mobile Network Security vereint außerdem die CT- und IT-Sicherheit in einer einheitlichen Sichtbarkeits- und Verwaltungskonsole.