Cyberbedrohungen

Visibilität über IT/OT hinweg ausbauen

Unternehmen kämpfen mit Herausforderungen bei der Integration von Sicherheitsabläufen über IT und OT hinweg. Eine Studie zeigt, dass SOCs ihre Zuständigkeiten auf den OT-Bereich ausdehnen, doch gibt es noch viel zu tun bezüglich der Sicherbarkeit.

Im Juni veröffentlichte das SANS Institute in Zusammenarbeit mit Trend Micro den neuen Bericht „Breaking IT/OT Silos With ICS/OT Visibility“. Er untersucht die Frage, wie Unternehmen mit den Herausforderungen der ICS/OT-Sichtbarkeit und den Lücken über die Grenzen zwischen IT und OT hinweg umgehen, welche Hindernisse einer besseren Visibilität im Wege stehen und vergleicht den Reifegrad in beiden Bereichen. An der dem Report zugrunde liegenden Umfrage nahmen knapp 350 Personen teil, die für IT- und OT-Sicherheit in einer Reihe von Industriesektoren weltweit verantwortlich sind.

Die Kernaussagen des Berichts heben die Herausforderungen bei der Integration von Sicherheitsabläufen über IT und OT hinweg hervor.

Hintergrund: Die Zuständigkeiten von Unternehmens-SOCs sind auf die OT (Operational Technology) ausgeweitet worden, doch sind ihre Fähigkeiten noch ausbaufähig.

- Etwa 50 % der Befragten geben an, dass ihr Unternehmens-SOC eine gewisse ICS/OT-Sichtbarkeit beinhaltet.

- Nur 53 % der ICS/OT-Umgebungen lieferten Daten für die Erkennung.

- Fast 40 % der Teilnehmer erklärten, dass nur IT-Mitarbeiter auf einen Vorfall reagierten.

- Von den Teilnehmern, die keine ICS/OT-Transparenz in ihrem SOC haben, gaben 67 % an zu planen, ihr SOC um diese Funktionen zu erweitern.

Diese Ergebnisse deuten darauf hin, dass SOCs in Unternehmen umfassendere Zuständigkeiten haben und teilweise die OT überwachen, aber nicht in der Lage sind, Sicherheitsereignisse im OT-Bereich zu erkennen. IT-Sicherheitsteams sind daher gezwungen, bei der Reaktion auf OT-Vorfälle ohne OT-Sicht zu reagieren. Ein positiver Trend deutet sich jedoch an, denn die meisten Unternehmen, die noch kein SOC für den OT-Bereich haben, wollen ihr Unternehmens-SOC entsprechend ausbauen.

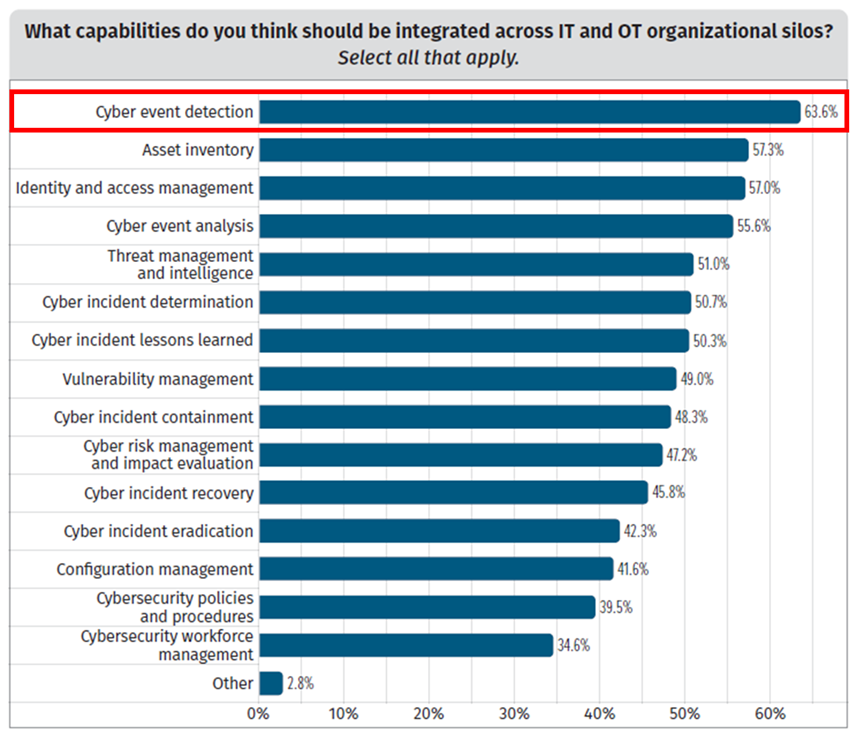

Welche Funktionen sollten Ihrer Meinung nach über organisatorische IT- und OT-Silos hinweg integriert werden?

Die Erkennung von Cyber-Ereignissen in beiden Bereichen führte die Liste mit 63 % an. Die nachfolgenden Kategorien waren Asset-Inventarisierung, Identitätszugangskontrolle und Ereignisanalyse. Abgesehen von den organisatorischen IT- und OT-Silos ist die Ereigniserkennung die wichtigste zu integrierende Funktion, die eine ganzheitliche Sichtbarkeit erfordert.

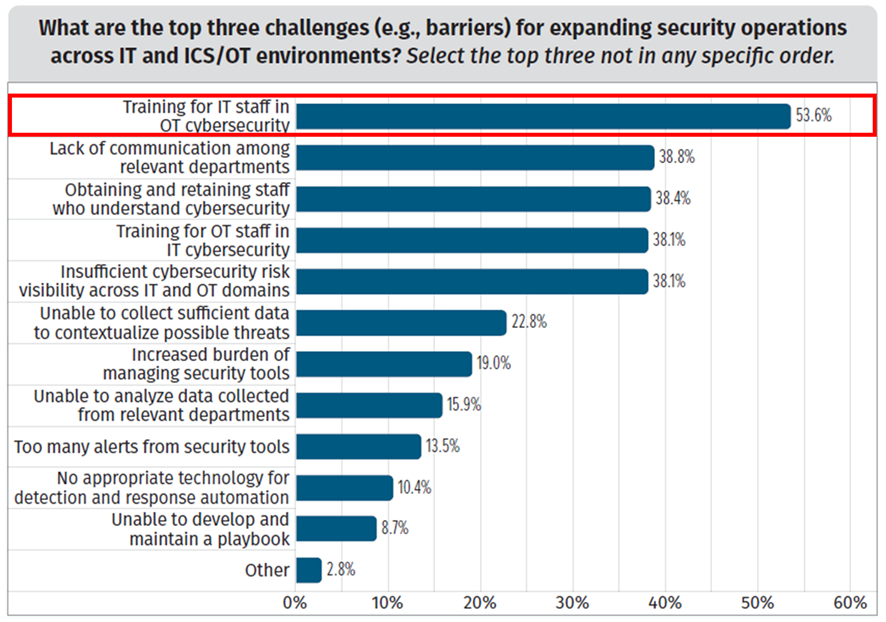

Welches sind die drei größten Herausforderungen bei der Ausweitung von Sicherheitsmaßnahmen über IT- und ICS/OT-Umgebungen hinweg?

An erster Stelle stand mit 54 % die Schulung von IT-Mitarbeitern in OT-Cybersicherheit. IT und OT sind Technologien mit völlig unterschiedlichen Prinzipien und erfordern Kenntnis dieses Unterschieds. Bei der Betrachtung von Operationen, die IT und OT integrieren, ist die Häufigkeit von Angriffen auf die IT hoch, und sie erzeugen auch den Einstiegspunkt zu OT. Deshalb denken viele Unternehmen, dass Schulungen für IT-Mitarbeiter wichtiger sind als für OT-Mitarbeiter.

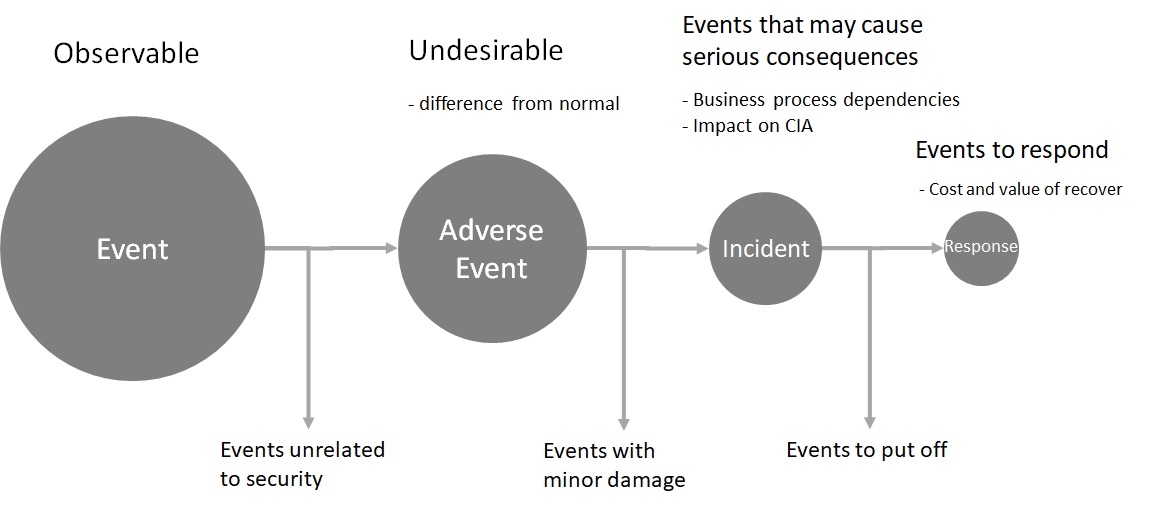

Die Erkennung von Cyber-Ereignissen ist das wichtigste Anliegen von SOCs, um umfassende Sicherheitsoperationen durchzuführen, auch im OT-Bereich. Es gibt mehrere Monitoring-Stufen, doch bedeutet die Maßnahme mehr als nur das Sammeln von Logs, denn massenhafte Warnmeldungen können das SOC-Team überfordern. Die Fähigkeit, Cyber-Ereignisse im gesamten IT- und OT-Bereich zu erkennen und ihren Kontext zu analysieren, hilft bei der Priorisierung von Ereignissen für das Ergreifen von Maßnahmen.

Die Erkennung von Cyber-Ereignissen lässt sich grob in vier Schritte unterteilen. Der erste Schritt ist die Fähigkeit, die eigenen Assets und Netzwerke zu beobachten. Im OT-Bereich gibt es Möglichkeiten, Endpunktsicherheit auf dem Asset zu implementieren und das zugehörige Netzwerk zu überwachen. Der zweite Schritt besteht darin, beobachtbare Ereignisse zu filtern, um negative Vorfälle für mögliche Schutzmaßnahmen zu erkennen. Dazu gilt es, normale Bedingungen zu definieren und Anomalien zu erkennen. Der dritte Schritt beinhaltet die Identifizierung von Ereignissen, die potenziell schwerwiegende Folgen für das Unternehmen haben können. Dies erfordert eine Bewertung der Bedeutung der Geschäftsprozesse, die auf das Asset und die Informationen angewiesen sind. Der letzte Schritt betrifft die Entscheidung, ob das Ereignis sofort behandelt werden sollte. Dies ist eine Frage der Entscheidungsfindung auf Basis der Bewertung des Kosten-Nutzen-Verhältnisses bei der Reaktion und Wiederherstellung.

Lösungen

Die IT-/OT-übergreifende Cybersecurity-Plattform von Trend Micro strafft diesen Erkennungs- und Analyseprozess.

Dedizierte OT-Endpunkte und Netzwerksensoren erkennen auffälliges Verhalten als Ereignisse.

- Cyberangriffe dringen in die IT-Angriffsfläche ein, bewegen sich durch das interne Netzwerk und erreichen die OT. Die Kombination von Informationen aus IT-seitigen Sensoren mit Daten aus der OT auf der Grundlage von Bedrohungsmodellen ermöglicht es, den Angriffskontext zu visualisieren.

- Da es einfacher wird, die Ursache, den Weg und das Ausmaß der Auswirkungen zu identifizieren, versteht das Management die Auswirkungen auf das Unternehmen und die für die Reaktion und Wiederherstellung erforderlichen Ressourcen.

- Dies erleichtert die Entscheidungsfindung für die Reaktion auf Vorfälle. Präzise und schnelle Entscheidungen maximieren die Effizienz der Sicherheitsressourcen und minimieren den Schaden für das Unternehmen.