Cyberkriminelle handeln extrem dynamisch und passen sich flexibel an technische Entwicklungen und gesellschaftliche Trends an. Und erfolgreiche Cyberangriffe bedrohen nicht nur die Existenz von Wirtschaftsunternehmen. Angriffe auf kritische Infrastrukturen (KRITIS) und Organisationen der öffentlichen Verwaltung können die Bürger bedrohen, wenn zentrale Dienste nicht oder nur noch eingeschränkt zur Verfügung stehen.

Viele Unternehmen, kritische Infrastrukturen und Organisationen der öffentlichen Verwaltung sind noch nicht ausreichend vor Angriffen geschützt. Das liegt vor allem daran, dass nicht nur herkömmliche Malware für einen Cyberangriff genutzt wird. In den meisten Fällen werden legitime Software und IT-Werkzeuge dazu missbraucht, die direkt im Betriebssystem enthalten sind oder von Drittanbietern bereitgestellt werden.

Nun stellt die Ausführung einer legitimen Software oder die Benutzung eines IT-Werkzeugs an sich noch keinen Missbrauch dar. Deshalb sind zusätzliche Komponenten (Personal, Prozesse, Technologie) erforderlich, um einen Cyberangriff zu erkennen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) fasst die erforderlichen Maßnahmen für die Betreiber kritischer Infrastrukturen und von Energieversorgungsnetzen als „System zur Angriffserkennung“ zusammen und beschreibt den technischen und organisatorischen Aufbau eines solchen Systems in einer entsprechenden Orientierungshilfe. Das BSI definiert die Systeme laut BSIG: „Systeme zur Angriffserkennung im Sinne dieses Gesetzes sind durch technische Werkzeuge und organisatorische Einbindung unterstützte Prozesse zur Erkennung von Angriffen auf informationstechnische Systeme. Die Angriffserkennung erfolgt dabei durch Abgleich der in einem informationstechnischen System verarbeiteten Daten mit Informationen und technischen Mustern, die auf Angriffe hindeuten.“

Systeme zur Angriffserkennung werden laut Referentenentwurf für das NIS-2-Umsetzungs und Cybersicherheitsstärkungsgesetz (NIS2UmsuCG) wohl auch künftig von Betreibern kritischer Anlagen gefordert werden.

Was leistet ein System zur Angriffserkennung?

Auch wenn zielgerichtete Cyberangriffe (Advanced Persistent Threats – APTs) keine stringenten Abläufe verfolgen, lassen sich dennoch wiederkehrende Taktiken, Techniken und Prozeduren bestimmen, die von den Tätern genutzt werden.

Innerhalb eines solchen Systems werden Telemetriedaten von IT- und OT-Systemen gesammelt und gespeichert, die Indikatoren für einen Cyberangriff sein können. Dazu gehören etwa Zugriffe auf kritische Bereiche des Betriebssystems oder auf potenziell gefährliche Internetseiten, Datei-Downloads und die Ausführung legitimer Werkzeuge mit dem Ziel, neue Benutzerkonten zu erstellen oder Kennwörter von Benutzerkonten zu ermitteln.

Die gesammelten Daten werden normalisiert, aggregiert und korreliert, damit verschiedene Aktionen innerhalb eines IT- oder OT- Systems oder übergreifend über mehrere in Zusammenhang gebracht werden können. So entsteht ein vollständiges Bild der ausgeführten Aktionen. Danach werden innerhalb des Systems manuell oder (teil-) automatisiert die sicherheitsrelevanten Ereignisse identifiziert und die Reaktion bestimmt.

Diese Systeme sollten unabhängig von gesetzlichen Vorgaben und der Branche einer Organisation eingesetzt werden, um einen möglichst wirksamen Schutz gegen Cyberangriffe und einen hohen Grad an Erkennung zu bieten.

Was wird für ein System zur Angriffserkennung benötigt?

Außerdem muss ein System zur Angriffserkennung „geeignete Parameter und Merkmale aus dem laufenden Betrieb kontinuierlich und automatisch erfassen und auswerten“ können. (§ 8a Absatz 1a BSIG) Das BSI spezifiziert für die Gesetzesvorgabe drei wesentliche Aufgabenbereiche: Protokollierung, Erkennung und Reaktion. Auch definiert es spezielle Anforderungen technischer und organisatorischer Natur in der Orientierungshilfe, um die gesetzlichen Vorgaben zu erfüllen.

Die verschiedenen Maßnahmen zur Erfüllung der Anforderungen können auch in Kooperation mit externen Dienstleistern umgesetzt werden. Spezialisierte Partner können vor allem dabei unterstützen, die folgenden Voraussetzungen und Rahmenbedingungen umzusetzen:

- Einführung und Betrieb eines (Informations-) Sicherheitsmanagementsystems (ISMS)

- Erstellung oder Aktualisierung einer vollständigen IT- und OT-Dokumentation

- Durchführung einer Risikoanalyse

- Definition von Netzen, Systemen und Prozessen, die kritisch für die Aufrechterhaltung der primären Dienstleistungen /des primären Geschäftsbetriebes sind

- Erstellung oder Aktualisierung von Prozessen für den erfolgreichen Betrieb des Systems zur Angriffserkennung (etwa Ablaufpläne, Notfallpläne und Meldewege)

- kontinuierliche Bewertung von Cyberbedrohungen für die IT- und OT-Infrastruktur der Organisation.

Insgesamt legt das BSI derzeit 89 Anforderungen für solche Systeme in den speziellen Aufgabenbereichen Protokollierung, Erkennung und Reaktion fest. Diese sind unterteilt in (6) KANN-, (19) SOLL- und (64) MUSS-Kriterien. Dabei können mehrere MUSS-Kriterien ausschließlich innerhalb der Organisation erfüllt werden, etwa folgende:

- Bereitstellung ausreichender finanzieller Ressourcen zur Umsetzung des Projekts,

- Meldung und Eskalation von Risiken, die für die IT- und OT-Infrastruktur des Kunden auf Basis von externen Quellen ermittelt wurden,

- Abruf von Meldungen zu Hard- und Softwareschwachstellen von Herstellern, Behörden, Medien und weiteren Stellen,

- Dokumentation des Ausschlusses von Netzen oder Netzsegmenten aus dem Bereich der automatischen Reaktion und

- Meldung sicherheitsrelevanter Ereignisse und Vorfälle an zuständige Behörden.

Trend Micro-Lösungen

Trend Micro bietet Produkte und Dienstleistungen an, die in Systemen zur Angriffserkennung erforderlich sind, und kann zielführend dabei unterstützen, folgenden Abdeckungsgrad gemäß der BSI-Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung zu erreichen:

- MUSS Anforderungen: 85,94% (55 von 64 Kriterien)

- SOLL Anforderungen: 89,47% (17 von 19 Kriterien)

- KANN Anforderungen: 100% (6 von 6 Kriterien)

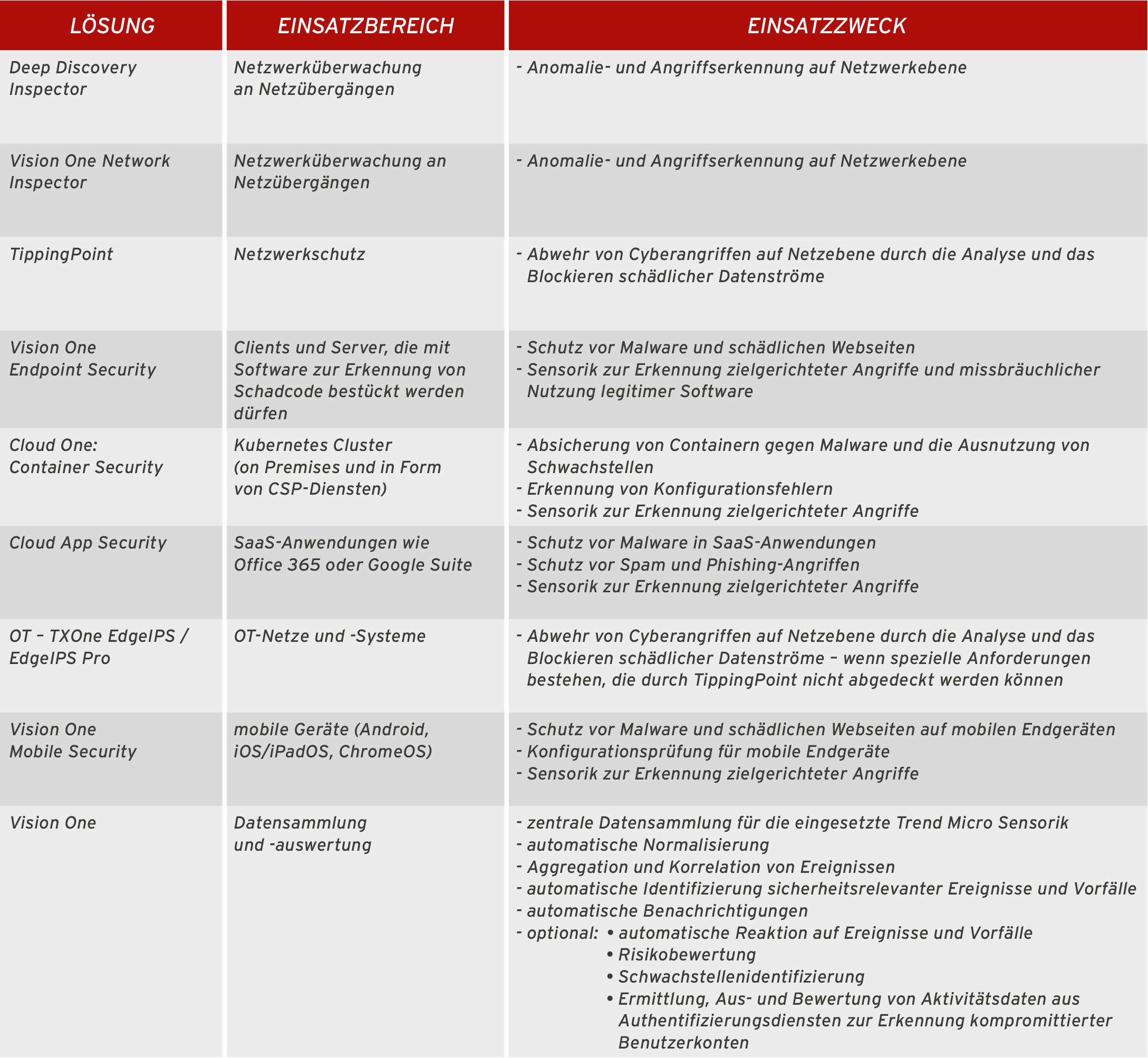

Je nach Einsatzbereich werden die folgenden Produkte (siehe Tabelle) eingesetzt, um vor allem die Anforderungen hinsichtlich Protokollierung und Erkennung zu erfüllen. Durch die Kombination mit organisatorischen Komponenten lassen sich auch Anforderungen aus dem Aufgabenbereich Reaktion meistern.

Weitere Informationen zum Thema finden Sie hier.