Die Ransomware TargetCompany wurde im Juni 2021 entdeckt und von Branchenanalysten nach dem Muster benannt, nach dem die verschlüsselten Dateien an den Namen des Zielunternehmens angehängt werden. In einem Interview im Januar 2023 stellten die Bedrohungsakteure hinter TargetCompany klar, dass jedes größere Update der Ransomware eine Änderung des Verschlüsselungsalgorithmus und verschiedene Entschlüsselungsmerkmale mit sich bringt. Diese gehen mit einer Änderung der Dateinamenerweiterungen einher, daher die Entwicklung der Namen, unter denen die Ransomware-Gruppe bekannt ist.

Frühere Varianten der Ransomware boten eine ".onion"-Kontaktseite für Verhandlungen an und hinterließen Erpresserschreiben „How to decrypt files.txt“. Spätere Varianten verwenden jedoch nicht mehr den Namen des Zielunternehmens als Dateinamenerweiterung. Mitte bis Ende 2022 erhielt die Gruppe den Namen Fargo aufgrund der Erweiterung, die sie in dieser Zeit ihren verschlüsselten Dateien hinzufügte. Andere von der Ransomware-Gruppe verwendete Erweiterungen sind .mallox und .xollam. später setzte die Gruppe eine Data Leak Site namens Mallox auf.

Hintergrund

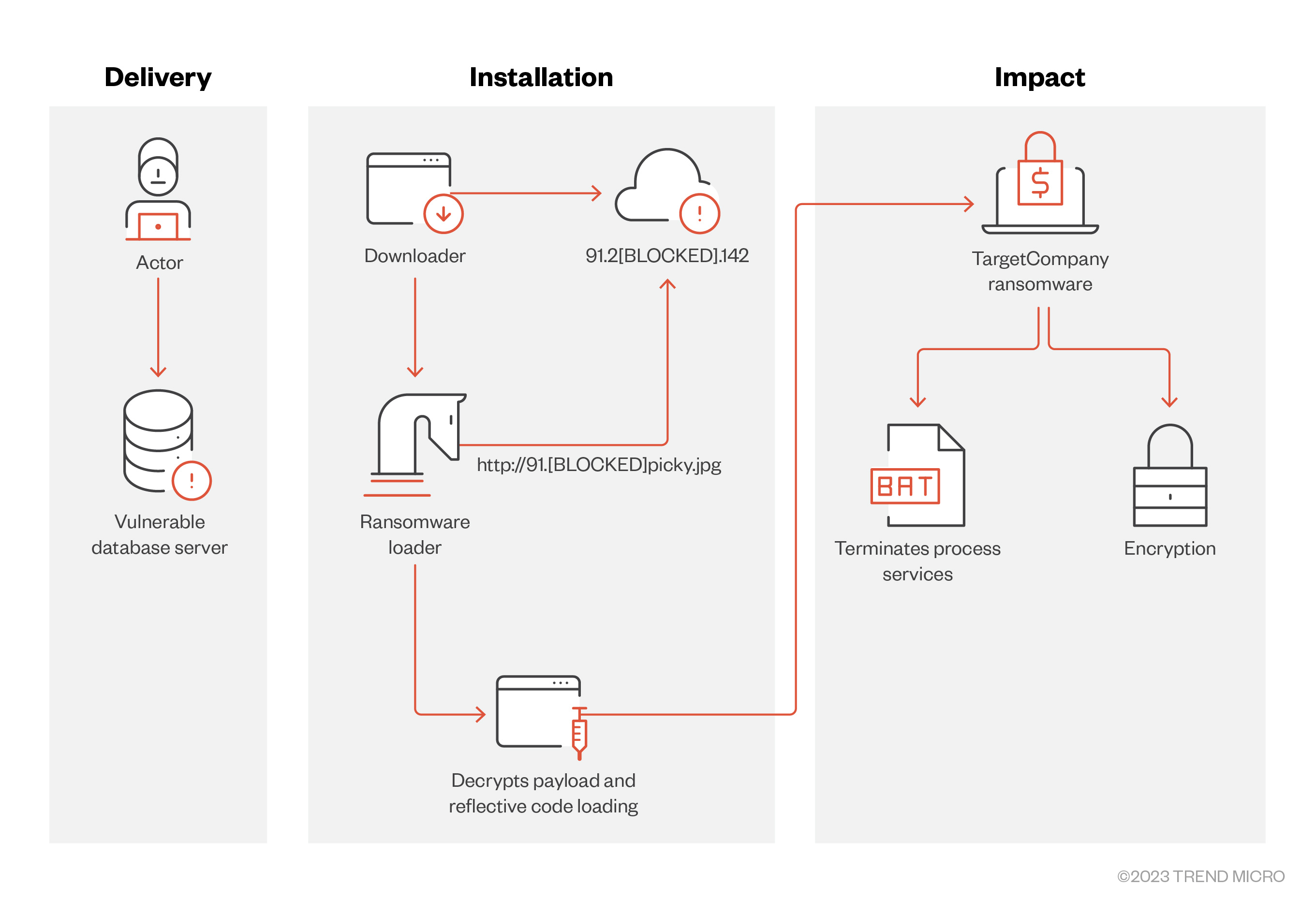

TargetCompany startet meist Angriffe auf anfällige Datenbankserver. Sie implementiert reflektives Laden, bei dem sie sich mit einer IP-Adresse verbindet, um ihre Payload herunterzuladen. Der Inhalt dieser IP-Adresse ist nur für etwa 24 Stunden verfügbar, sodass es für Bedrohungsanalysten eine Herausforderung ist, die Infektion für eine dynamische Analyse zu replizieren.

Im Oktober 2022 entdeckten wir einen einzigartigen TargetCompany-Infektionsfall. Hier wurde ein anderer Ansatz als bei früheren Infektionsketten verfolgt, und es wurden andere Verteidigungsumgehungs- und Erkundungstools sowie ein Fernzugriff zur Ausführung verwendet. Die technischen Einzelheiten beinhaltet der Originalbeitrag. Vor kurzem schloss sich TargetCompany dem aktuellen Phishing-Trend an, bei dem bösartige OneNote-Dateien als Erstzugangstechnik verwendet werden.

Die Ransomware-Bande besteht aus Personen, die zuvor für andere Gruppen gearbeitet hatten. In demselben Interview vom Januar 2023 erklärten sie, sich von ihren früheren Gruppen aufgrund von deren Beschränkungen und Unflexibilität getrennt zu haben, die die Gewinne verhinderten. Den Bedrohungsakteuren zufolge ist TargetCompany nach wie vor eine kleine, geschlossene Gruppe; allerdings wurde ein neues Mitglied des Cybercrime-Forums RAMP unter dem Namen Mallx dabei beobachtet, wie es Partner für das Mallox Ransomware-as-a-Service (RaaS)-Partnerprogramm rekrutierte.

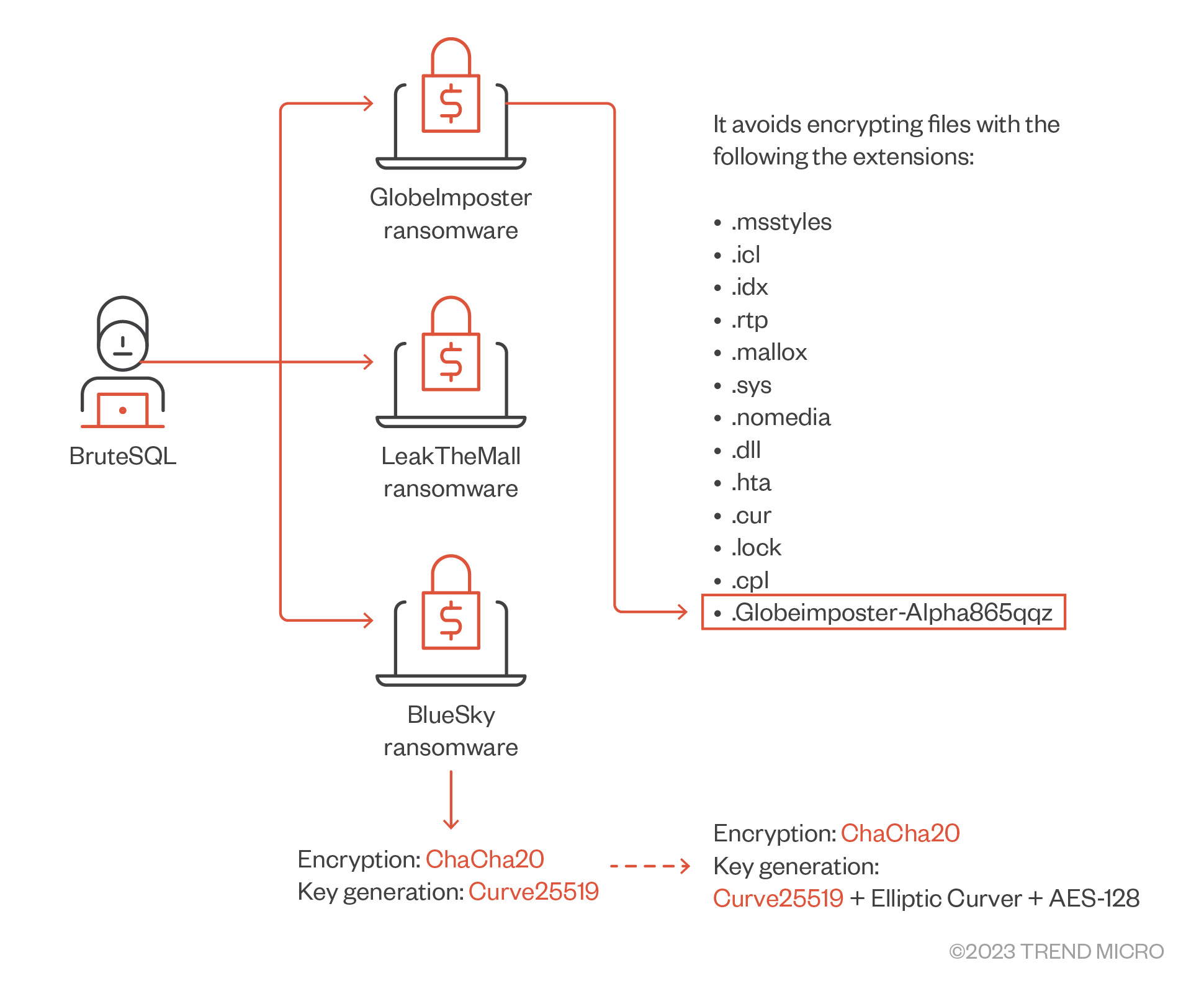

Möglicherweise hat TargetCompany auch Verbindungen zu anderen Gruppen. Bei der Überwachung der Aktivitäten einer anderen Gruppe beobachteten wir einen Angriff, der das gleiche Verhalten wie TargetCompany zeigt, nämlich Herunterladen eines PowerShell-Skripts von einem Command-and-Control (C&C)-Remote-Server. Dieser Server wiederum steht in Verbindung mit einer anderen Malware, der BlueSky-Ransomware.

Weitere Untersuchungen bringen TargetCompany auch mit Bedrohungsakteuren in Verbindung, die Brute-Force-Angriffe auf Microsoft SQL (MS SQL)-Server durchführen. Dabei stellten wir mehrere Gemeinsamkeiten mit der Gruppe hinter TargetCompany fest: Beide verfügen über hochqualifizierte russischsprachige Mitglieder, die fortschrittliche Taktiken zur Infiltration von MS SQL-Servern anwenden, und beide setzen Cobalt Strike und AnyDesk Remote Control über regasm.exe ein. Drittens fanden wir Anydesk.msi auch als einer der Inhalte des offenen Verzeichnisses auf dem C&C-Server von TargetCompany und stellten fest, dass die beteiligten Bedrohungsakteure auch die Fernsteuerung von Cobalt Strike und AnyDesk nutzen.

Die als BruteSQL-Ransomware bekannte Gruppe wurde als Verursacher dieser Brute-Force-Angriffe auf MS SQL-Server identifiziert. BruteSQL setzten in der Vergangenheit verschiedene Arten von Ransomware ein, wie die GlobeImposter 2021, LeakTheMall 2022 und BlueSky-Ransomware im Juli desselben Jahres. Weitere Einzelheiten umfasst der Originalbeitrag.

Es zeigt sich, dass die von den TargetCompany-Akteuren genutzte Ransomware zuvor von verschiedenen anderen Gruppen verwendet wurde. Die Akteure kauften die Erpressersoftware erst später, nachdem sie ihre Grundlagen für „tadellos“ eingestuft hatten. Danach modifizierten sie sie für ihre Operationen.

Anvisierte Regionen und Branchen auf Basis von Trend Micro-Daten

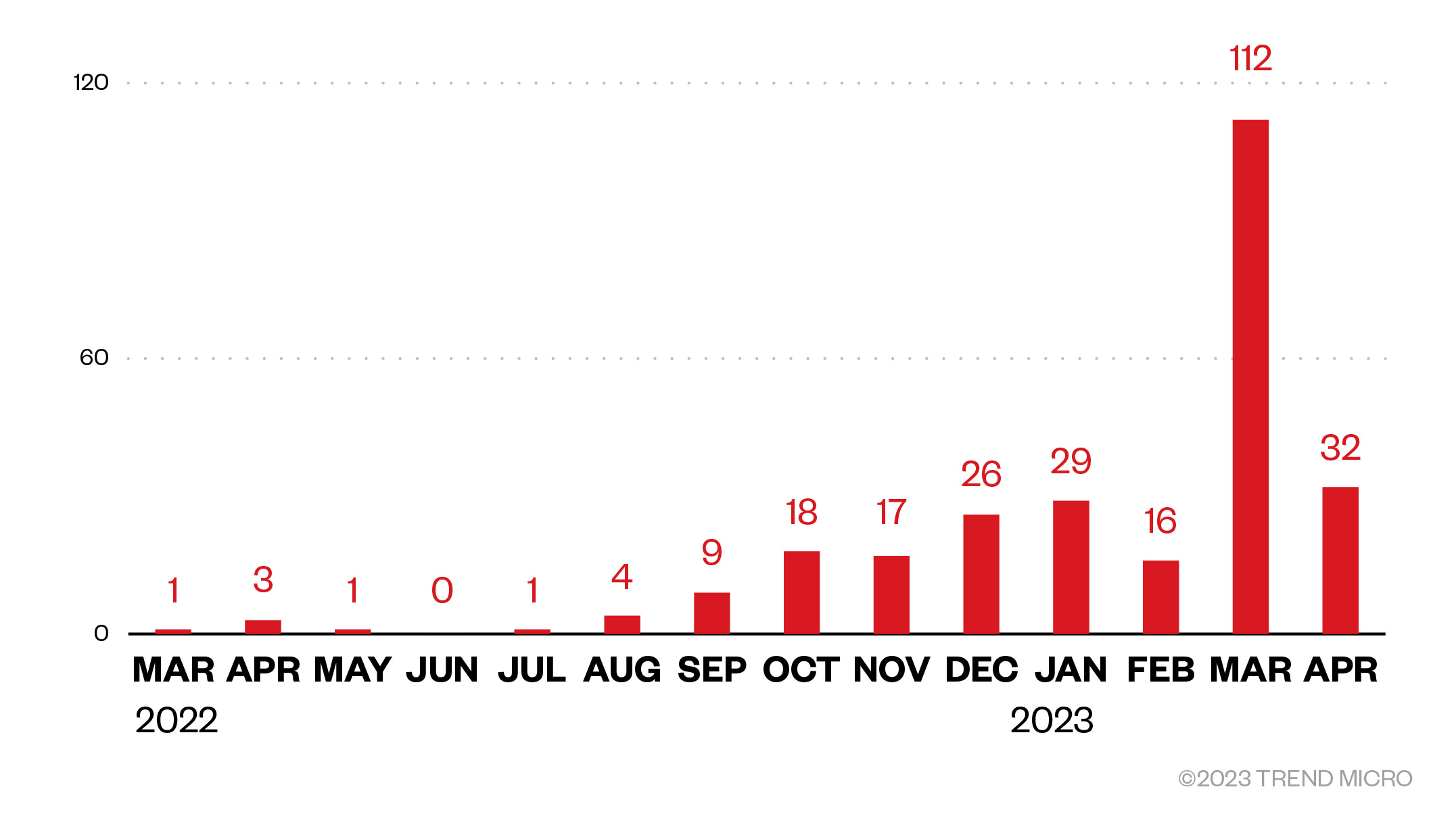

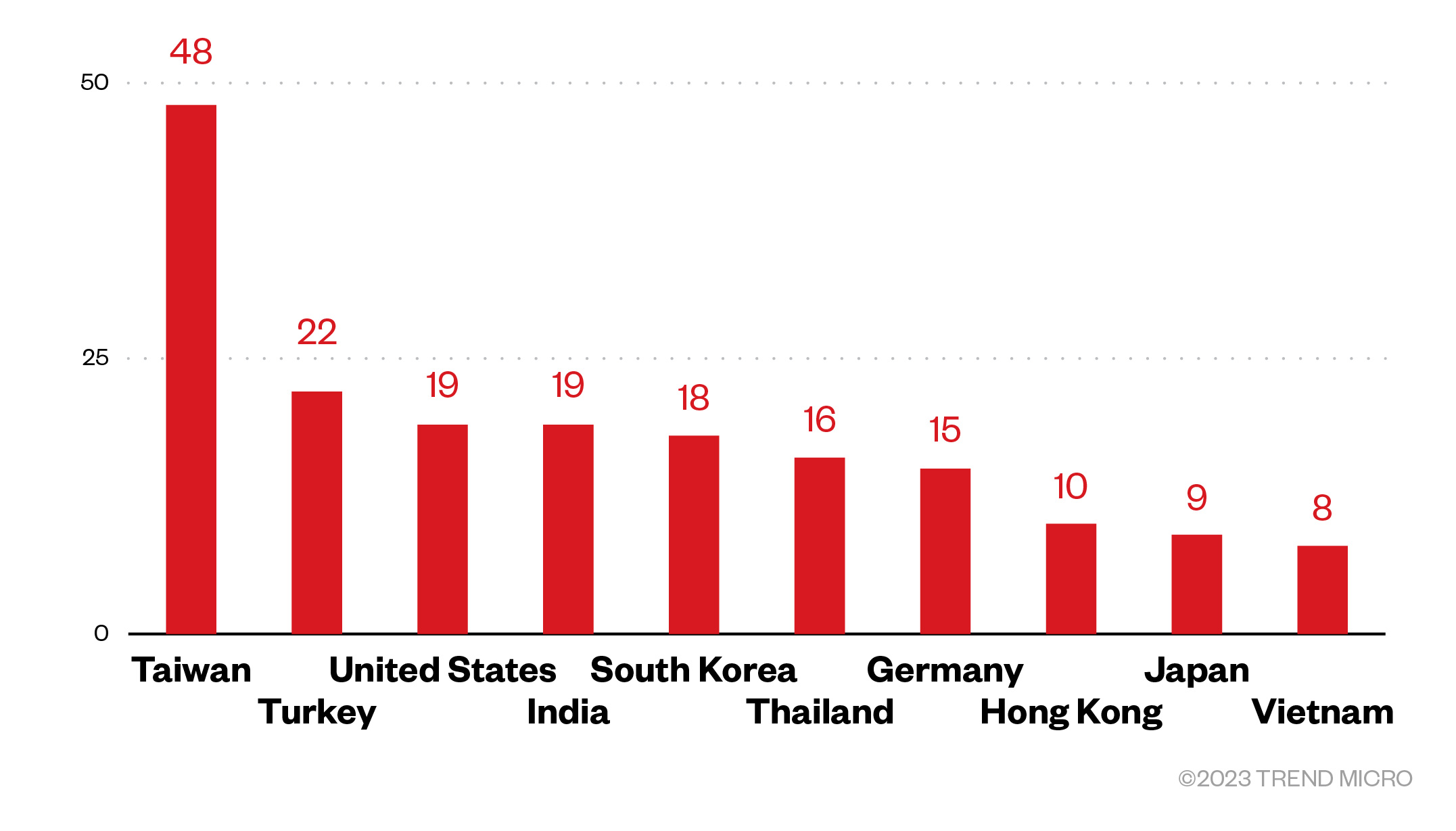

Die Daten stammen aus dem Trend Micro™ Smart Protection Network™. Diese beziehen sich lediglich auf unsere Kunden und beinhalten nicht alle betroffenen Unternehmen. Unsere Telemetriedaten zeigen erste Angriffsversuche auf Kunden bereits im März 2022.

TargetCompany vermeidet nachweislich Angriffe auf Unternehmen in Kasachstan, Russland, Katar und der Ukraine, obwohl die Gruppe behauptet, ihr Angriffsverhalten und ihre Angriffsmuster seien nicht politisch motiviert. Unsere Telemetriedaten zeigen, dass viele der zehn wichtigsten Zielländer von TargetCompany-Angriffen in Asien liegen. Von den 269 Trend-Kunden, die angegriffen wurden, gaben 250 ihren Standort bekannt.

Von den Trend Micro Kunden, die ihre Branche angaben, waren Unternehmen aus der verarbeitenden Industrie, Einzelhandel und Telekommunikation am stärksten betroffen.

Anvisierte Regionen und Branchen auf Basis der TargetCompany Leak Site

Die Daten beziehen sich auf Organisationen, die erfolgreich von TargetCompany infiltriert wurden und die sich bis jetzt geweigert haben, das geforderte Lösegeld zu zahlen. Basierend auf einer Kombination aus unserer Open-Source-Intelligence (OSINT)-Recherche und der Untersuchung der TargetCompany Leak-Site fanden wir 20 Opfer, die sich geweigert hatten, Lösegeld zu zahlen. Möglicherweise sind es noch mehr, denn die Website wurde erst im November 2022 aufgesetzt, also ein Jahr nach Beginn der Aktivitäten.

In der Gesamtzahl der Opfer in den Leak-Site-Daten waren vor allem Unternehmen aus dem asiatisch-pazifischen Raum vorhanden, gefolgt von solchen aus Europa und dem Nahen Osten. Die meisten waren kleine Unternehmen, wobei manche ihre Größe nicht angegeben hatten. Es ging vor allem um Unternehmen aus der IT-, der Fertigungs-, der Bekleidungs- und Mode- sowie der Automobilbranche.

Infektionskette und Techniken

Erstzugang: Die Malware nutzt CVE-2019-1069 und CVE-2020-0618, Remote Code Execution (RCE)-Schwachstellen, mit deren Hilfe beliebiger Code ausgeführt werden kann. Die neueste Variante der Ransomware, Xollam, führte eine Spam-Kampagne durch, die erfolgreich Malware verbreitete, indem sie bösartige OneNote-Dateien als anfängliche Zugriffstechnik nutzte, um sich Zugang zum System des Opfers zu verschaffen.

Ausführung: Die Bedrohungsakteure erzeugen ein PowerShell-Skript. Dieses lädt eine bösartige Datei vom C&C-Server herunter und führt sie über WMIC auf dem Zielsystem aus. Payloads früherer Versionen aus dem Juni 2021 hingen von dem durch das PowerShell-Skript heruntergeladenen Link ab und konnten entweder TargetComp-Ransomware, die Remcos-Backdoor, die Negasteal-Malware oder die Snake Keylogger-Malware sein. Im Januar 2022 integrierte die Gruppe das Reflective Loading, bei dem das PowerShell-Skript einen .NET-Downloader herunterlädt, der eine verschlüsselte Payload vom C&C-Server der Gruppe abruft. Die Payload wird durch XOR oder Inversion entschlüsselt und im Speicher ausgeführt.

Umgehung des Schutzes: Nach erfolgreichem Zugriff auf das System eines Opfers deinstallieren die Angreifer mithilfe von Tools wie GMER und Advance Process Termination manuell Antivirenprodukte auf dem Zielsystem. Wir fanden YDArk.exe (PCHunter64) zur Durchführung von Rootkit-Aktivitäten. Um sicherheitsrelevante Prozesse und Services zu beenden, legt TargetCompany KILLAV ab, ebenso wie eine Batch-Datei namens killer.bat, die verschiedene Dienste und Anwendungen beendet, darunter auch GPS-bezogene.

Erkundung: Die Ransomware setzt auf Netzwerk-Scans, um Informationen zu Netzverbindungen des Systems zu sammeln. Auch Mimikatz wurde verwendet, um Anmeldeinformationen zu erhalten.

Laterale Bewegungen: Die Bedrohungsakteure nutzen RCE über Remote Desktop, um sich lateral innerhalb des Netzwerks des Opfers zu bewegen.

Command-and-Control: Während ihrer ganzen Entwicklung hat TargetCompany immer wieder auf einen C&C-Server zugegriffen, um die Payload und andere Komponenten herunterzuladen und zu verteilen. Wir stellten fest, dass der Mallox-C&C-Server ein offenes Verzeichnis war, das es uns erlaubte, problemlos auf seinen Inhalt zuzugreifen und ihn zu untersuchen. Inzwischen hat die Gruppe jedoch auf einen Nginx-Webserver umgestellt, der es unmöglich macht, die Website aufzurufen, was das Herunterladen des Payloads und die Analyse der Binärdateien erschwert.

Auswirkungen: Die Ransomware verschlüsselt die Dateien des Opfers mit dem ChaCha20-Algorithmus und erzeugt die Keys mit einer Kombination aus Curve25519, einem Beispiel für elliptische Kurven-Kryptografie, und AES-128. Danach fügt sie die folgenden Dateierweiterungen an: .mallox, .exploit,.avast, .consultransom und andere.

Alle weiteren technischen Details liefert auch hier der Originalbeitrag. Dort findet sich auch eine Auflistung der MITRE Tactics and Techniques sowie eine tabellarische Zusammenfassung der weiteren eingesetzten Malware, Tools und Exploits.

Sicherheitsempfehlungen

TargetCompany hat sich von einer Anfängergruppe mit der Implementierung von Reflective Loading zu einer beachtlichen Bedrohung entwickelt und könnte sich in die Reihe der Gruppen einreihen, die das RaaS-Geschäftsmodell übernehmen, um ihre Gewinne zu steigern. Unsere Untersuchung ihrer Taktiken, Techniken und Verfahren (TTPs) zeigt, dass die dahinter stehenden Bedrohungsakteure Verbindungen zu anderen Gruppen haben. Es gibt genügend Anzeichen dafür, dass die Ransomware weiterhin eine aktive Bedrohung in der Landschaft darstellt, was eine anhaltende Wachsamkeit seitens der Unternehmen erfordert.

Um die Systeme gegen diese und ähnliche Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, die systematisch Ressourcen für die Einrichtung einer soliden Abwehr gegen Ransomware zuweisen können. Folgende Best Practices können in diese Frameworks integriert werden:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Regelmäßiges Training der Mitarbeiter auf Sicherheitskenntnisse, sowie das Aufsetzen eines Red Teams und Pen Tests.

Ein mehrschichtiger Sicherheitsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Indicators of Compromise (IOCs)

Eine Liste der Indicators of Compromise (IOCs) gibt es ebenfalls im Originalbeitrag. Zudem gibt es noch eine zusammenfassende Infografik: