Bruised but Not Broken: The Resurgence of the Emotet Botnet Malware

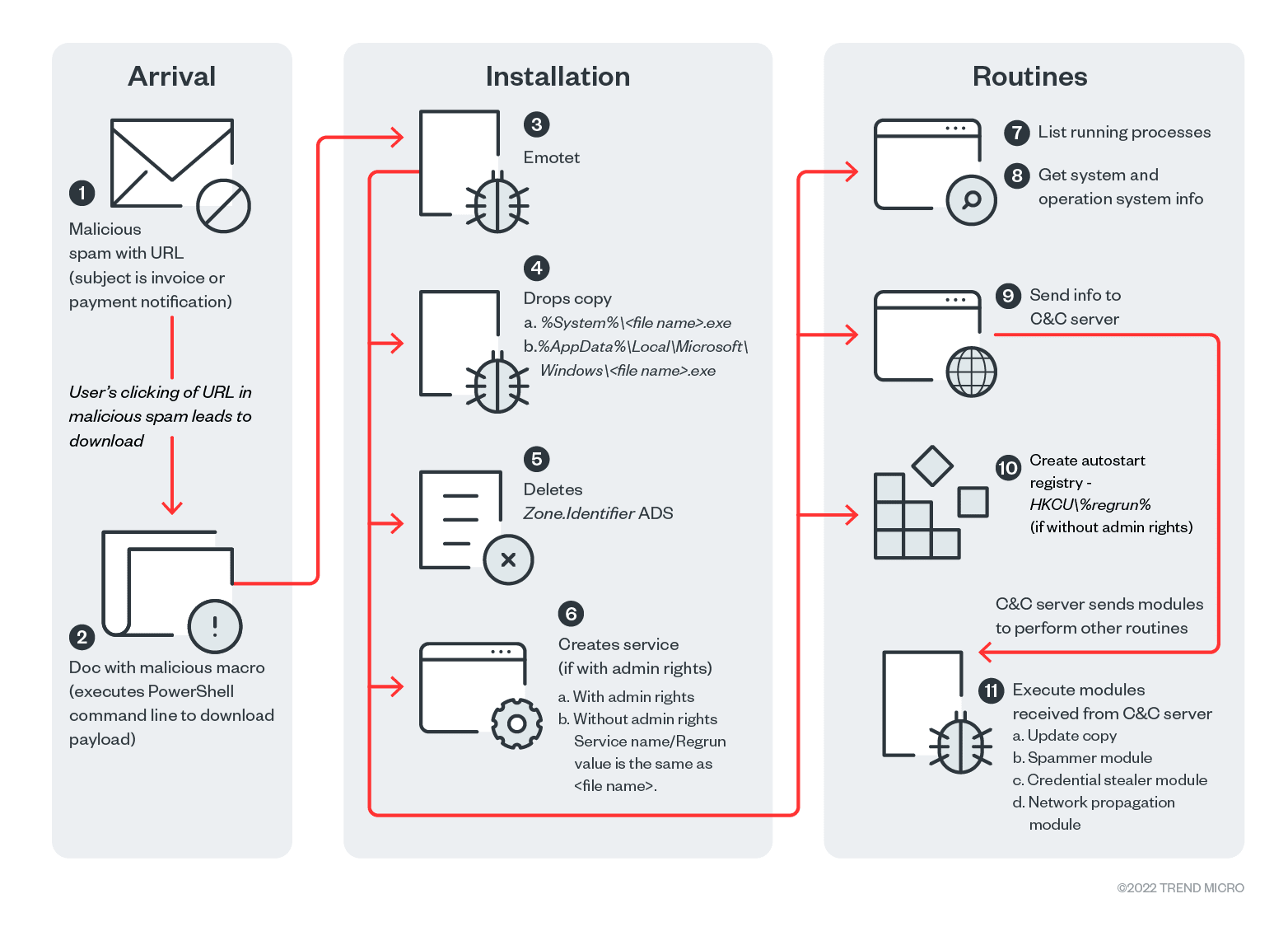

During the first quarter of 2022, we discovered a significant number of infections using multiple new Emotet variants that employed both old and new techniques to trick their intended victims into accessing malicious links and enabling macro content.

Originalbeitrag von Adolph Christian Silverio, Jeric Miguel Abordo, Khristian Joseph Morales, Maria Emreen Viray

Die Botnet-Malware Emotet ist in der Cybersicherheitsbranche wohlbekannt für ihren Erfolg beim Einsatz von Spam-Mails zur Kompromittierung von Rechnern und dem anschließenden Verkauf des Zugangs zu diesen Rechnern im Rahmen ihres berüchtigten Malware-as-a-Service (MaaS)-Programms. Zu den Akteuren, die die Botnet-Malware für ihre Angriffe genutzt haben, gehören auch Hintermänner der berüchtigten Bedrohungen wie dem Trickbot-Trojaner und der Ryuk- oder Conti-Ransomware.

Im Januar 2021 dann kam die Nachricht von der Zerschlagung von Emotet (Operation Ladybird), bei der Strafverfolgungsbehörden aus Kanada, Frankreich, Deutschland, Litauen, den Niederlanden, der Ukraine, Großbritannien und den USA zusammenarbeiteten, um die Kontrolle über die Infrastruktur von Emotet zu übernehmen. Trotzdem erwies sich die Botnet-Malware als recht widerstandsfähig und tauchte im November 2021 wieder auf. Den Forschern von AdvIntel zufolge wurde die Rückkehr der Botnet-Malware stark von den Betreibern von Conti beeinflusst, die ihre Partnerschaft mit den Betreibern von Emotet fortsetzen wollten, weil diese eine wesentliche Rolle in der ersten Zugriffsphase der Ransomware gespielt hatte.

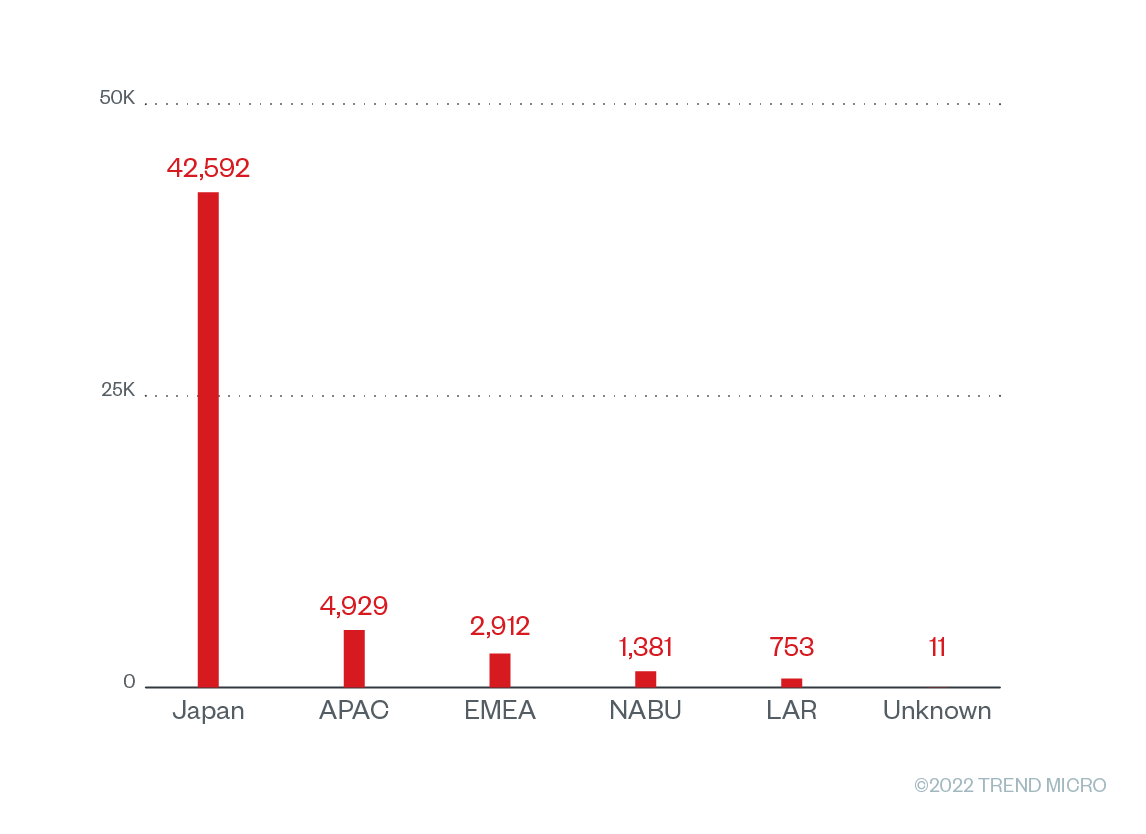

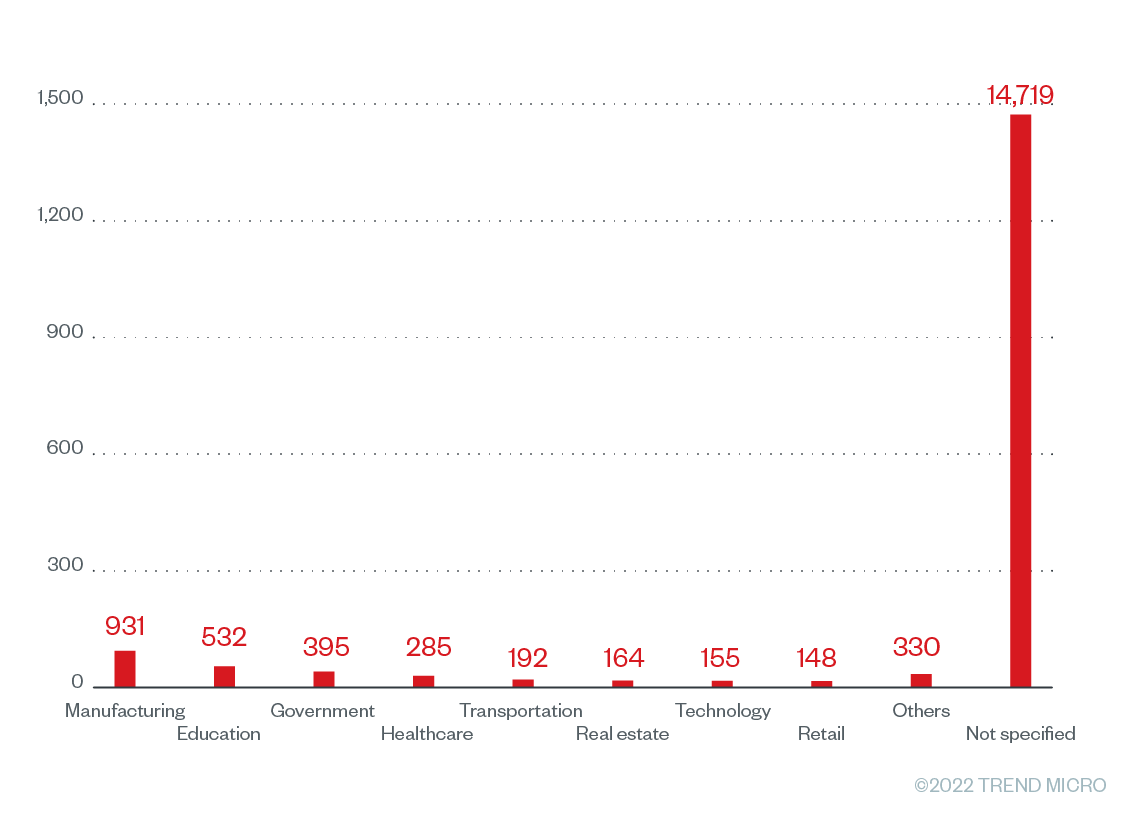

Im ersten Quartal 2022 entdeckten wir eine erhebliche Anzahl von Infektionen in verschiedenen Regionen und Branchen, bei denen mehrere neue Emotet-Varianten verwendet wurden. Möglicherweise nahmen die Hintermänner von Emotet profitable Branchen wie die Fertigungsindustrie und das Bildungswesen ins Visier, um die Aufmerksamkeit anderer böswilliger Akteure als potenzielle Kunden für ihr MaaS-Angebot zu gewinnen.

Wir stellten fest, dass bei dieser Welle der Emotet-Spam-Kampagnen sowohl alte als auch neue Techniken zum Einsatz kamen, um die Opfer dazu zu bringen, auf bösartige Links zuzugreifen und Makro-Inhalte zu aktivieren. Die neueren Emotet-Samples enthielten denselben ursprünglichen Downloader wie frühere Kampagnen. Allerdings nutzten sie Excel 4.0-Makros, eine alte Excel-Funktion, um ihre Download-Routinen auszuführen, im Gegensatz zu Emotets früherer Verwendung von Visual Basic for Applications (VBA). Emotet setzt verschiedene Verschleierungstechniken ein, um die Erkennung der bösartigen Excel-Datei zu umgehen, so etwa die Extension .ocx und Carets in URLs. So lassen sich Erkennungsmethoden umgehen, die nach bestimmten Command-Inline-Schlüsselwörtern oder -Extensions suchen. Neuere Samples legen auch BAT- (batch) und VBScript- Dateien ab, um ihre Download-Routinen auszuführen. Weitere technische Einzelheiten zu den Samples beinhaltet der Originalbeitrag.

Emotets Payload

Die älteren 32-Bit-Varianten verwenden sieben Kernbefehle, die neueren Samples jedoch nur sechs, oder es sind 64-Bit-Varianten, die nur fünf Kernbefehle verwenden:

| Command | Execution method of 32-bit variants | Execution method of 64-bit variants |

|---|---|---|

| 1 | Download and execute DLL with regsvr32.exe with parameter

|

Download and execute DLL with regsvr32.exe

|

| 2 | Execute shellcode via CreateThread | Execute shellcode via CreateThread |

| 3 | Download EXE file and execute it using CreateProcessW (non-admin)

|

Download EXE file and execute it using CreateProcessW (non-admin)

|

| 4 | Download EXE file and execute it using CreateProcessAsUserW (admin)

|

Download EXE file and execute it using CreateProcessAsUserW (admin)

|

| 5 | Execute shellcode via CreateThread | Load module in memory and execute exported function (via LoadLibraryA and GetProcAddress) |

| 6 | Download and execute DLL with regsvr32.exe

|

Tabelle 1. Liste der Kernbefehle der neueren Emotet Samples

Das Wiederauftauchen von Emotet ist auch deshalb bemerkenswert, weil seine Betreiber inzwischen Cobalt Strike, ein bekanntes Tool für Penetrationstests, in ihr Arsenal aufgenommen haben. Dies stellt ein größeres Risiko für die Zielunternehmen dar, da die Integration von Cobalt Strike den MaaS-Partnern mehr Flexibilität bietet, um in den Systemen Fuß zu fassen. Mit diesen neuen Funktionen erwarten wir in den kommenden Monaten einen kontinuierlichen Fluss von Emotet-Fällen und die Auslieferung anderer Malware, die im MaaS-System von Emotet verwendet wird.

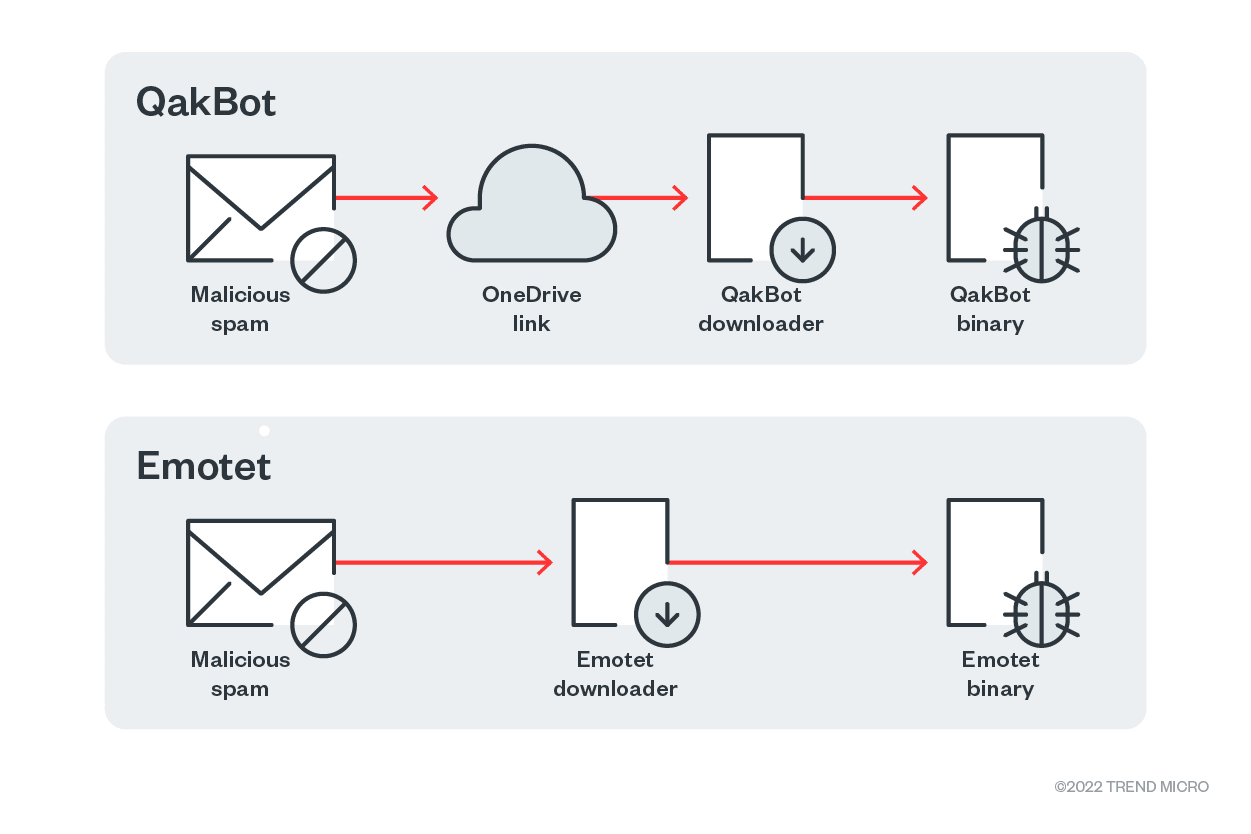

Ähnlichkeiten zu QakBot

Seit Januar haben wir 300 Einsendungen des QakBot-Loaders analysiert und viele Ähnlichkeiten mit der Angriffsfolge von Emotet gefunden.

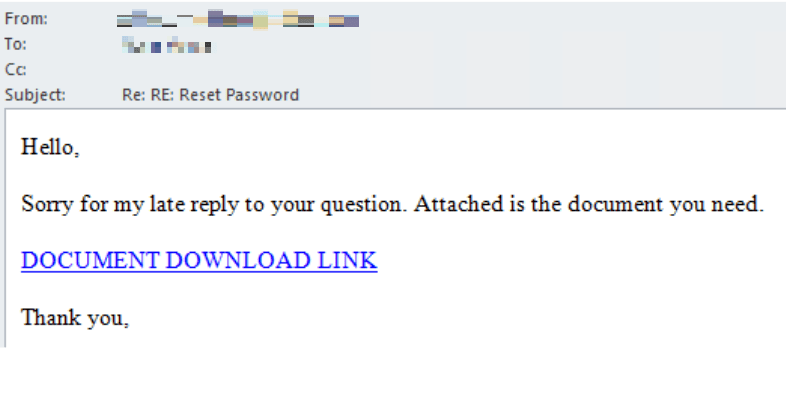

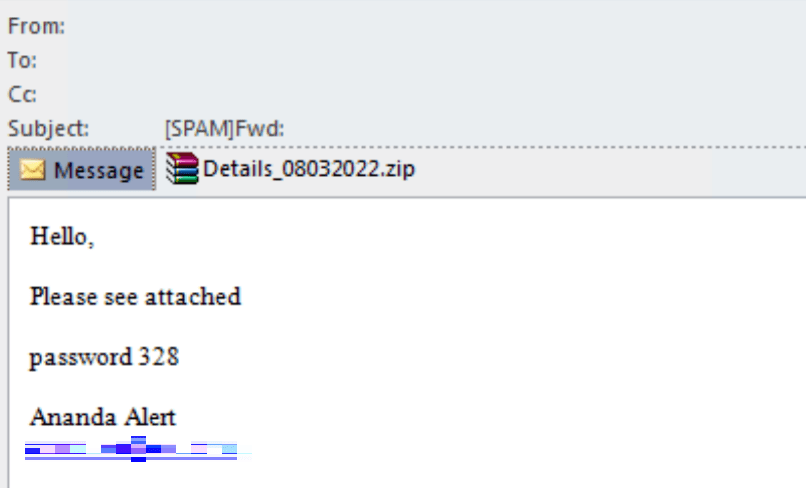

QakBot Spam-Nachrichten versuchen, ihr Opfer dazu zu verleiten, auf einen Download-Link zu klicken, bei dem es sich in der Regel um eine OneDrive-URL handelt. Eine Emotet-Spam-Nachricht hingegen gibt sich als weitergeleitete Mail aus, die einen passwortgeschützten Archivanhang enthält.

QakBot-Infektionen beginnen mit dem Download einer bösartigen Excel-Datei mit der Extension .xlsb, während bei Emotet ist eine Excel-Datei mit der Extension .xlsm im Spiel. Weitere Vergleichspunkte beinhaltet der Originalbeitrag.

Sicherheitsempfehlungen

Um zu vermeiden, zum Opfer von Emotet- und QakBot-Kampagnen Spam-Mails zu werden, sollten die Schulungen für die Mitarbeiter auf Mail-Angriffe ausgeweitet werden. Zu den Sicherheitspraktiken, die das Infektionsrisiko mindern können, gehören:

- Stellen Sie sicher, dass Makros in Microsoft Office-Anwendungen deaktiviert sind

- Mit dem Mauszeiger über eingebettete Links fahren, um die URLs zu überprüfen, bevor sie geöffnet werden

- Vorsicht bei unbekannten Mail-Adressen, nicht stimmigen Mail-Adressen und Absendernamen sowie gefälschten Firmen-Mails - das sind alles verräterische Zeichen dafür, dass der Absender bösartige Absichten verfolgt

- Verzicht auf das Herunterladen von Mail-Anhängen, ohne die Identität des Absenders zu überprüfen

- Aktivierung von fortschrittlichen Erkennungsfunktionen, wie z. B. prädiktives maschinelles Lernen

Unternehmen können sich vor Bedrohungen wie Emotet über Endpoint-Lösungen schützen, so etwa die Trend Micro Smart Protection Suites und Worry-Free Business Security, die Verhaltens-Monitoringfunktionen beinhalten, um bösartige Dateien, Skripts und Nachrichten zu erkennen und die zugehörigen URLs zu blockieren. Trend Micro™ Deep Discovery™ umfasst zudem einen Layer für Mail-Inspektion, um bösartige Anhänge und URLs zu erkennen.

Zusätzliche Einsichten von Jett Paulo Bernardo, Arianne Dela Cruz, Dexter Esteves, Gerald Fernandez, Mark Marti, Ryan Pagaduan und Louella Darlene Sevilla