Ransomware

BlackCat: Untersuchung via Trend Micro Vision One

Wir haben via Trend Micro Vision One™ Plattform den Infektionsweg von BlackCat nachvollzogen. Zu den bemerkenswerten Fähigkeiten und Merkmalen gehören Ausweichtaktiken, wie die Maskierung einer manipulierten DLL, um sie als legitim erscheinen zu lassen.

Originalbeitrag von Lucas Silva, Incident Response Analyst, und Leandro Froes, Threat Researcher

BlackCat (auch bekannt als AlphaVM oder AlphaV) ist eine Ransomware-Familie, die in der Programmiersprache Rust entwickelt wurde und als Ransomware-as-a-Service-Modell (RaaS) betrieben wird. Wir konnten kürzlich mit Hilfe der Trend Micro Vision One™ Plattform einen Fall im Zusammenhang mit dieser Ransomware-Gruppe untersuchen. Unsere Daten deuten darauf hin, dass BlackCat in erster Linie über Frameworks von Drittanbietern sowie Toolsets (z. B. Cobalt Strike) verbreitet wird und offene, anfällige Anwendungen (z. B. Microsoft Exchange Server) als Einstiegspunkt missbraucht. Wir zeigen, wie die Trend Micro Vision One Plattform verwendet werden kann, um die an diesem Vorfall beteiligten Bedrohungen zu verfolgen. Zudem geht es um den Ablauf des Angriffs sowie Post-Exploitation-Routinen, die bis zur Verschlüsselung des Hosts verwendet wurden.

BlackCat verfügt über Versionen, die sowohl auf Windows und Linux als auch in der ESXi-Umgebung von VMware funktionieren. Bei dem aktuellen untersuchten Vorfall nutzten die Kriminellen die Sicherheitslücke CVE-2021-31207 aus. Diese Schwachstelle missbraucht den PowerShell-Befehl New-MailboxExportRequest, um die Benutzer-Mailbox an einen beliebigen Dateispeicherort zu exportieren, der zum Schreiben einer Web-Shell auf dem Exchange Server verwendet werden kann.

Entdeckung der Bedrohung

Auf der Trend Micro Vision One Plattform stellten wir fest, dass in der Vision One-Konsole ein Vorfall mit einigen dazugehörigen Workbenches erstellt wurde. Bei der Überprüfung zeigte sich, dass mehrere verdächtige Web-Shells auf dem lokalen Microsoft Exchange Server abgelegt wurden. Auf der Grundlage dieser Informationen begannen wir mit der Analyse des Exchange Servers.

Zuerst bemerkten wir, dass ASPX-Dateien, die normalerweise nach der Ausnutzung von ProxyShell und ProxyLogon abgelegt werden, auf dem betroffenen Computer vorhanden waren. Diese Art der ProxyShell-Ausnutzung beinhaltet normalerweise drei Sicherheitslücken: CVE-2021-34473, CVE-2021-34523 und die bereits erwähnte CVE-2021-31207. Die ersten beiden wurden im Juli 2021 gepatcht, während die letzte im Mai 2021 behoben wurde. Eine erfolgreiche Ausnutzung dieser Schwachstellen könnte zum willkürlichen Schreiben von Dateien führen, was ein Angreifer dazu missbrauchen kann, Web-Shells auf einen Ziel-Exchange-Server hochzuladen. Bei diesem Einsatz wurde CVE-2021-31207 aktiv ausgenutzt.

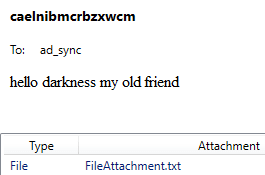

Die Ausnutzung erfolgt durch Importieren einer Web-Shell als E-Mail in den Entwurfs-Ordner des Benutzers. Sie wird dann nach c:/inetpub/wwwroot/aspnet_client/{5-random-digit}.aspx exportiert. Bei der Analyse des infizierten Hosts identifizierten wir mehrere Web-Shell-Varianten, die von den bösartigen Akteuren verwendet werden.

Bild 1. Die Mail wird im Entwurfs-Ordner gespeichert

Eine Web-Shell ist ein Code, der in einer Web-Entwicklungssprache wie ASP oder JSP geschrieben wurde und den Angreifer auf Webservern ablegen können, um sich Fernzugriff zu verschaffen und die Möglichkeit zu haben, beliebigen Code und Befehle auszuführen, um ihre Ziele zu erreichen.

Sobald eine Web-Shell erfolgreich in den Server des Opfers eingeschleust wurde, können entfernte Angreifer verschiedene Aufgaben ausführen, z. B. Daten stehlen und andere bösartige Tools einschleusen. In diesem Fall sahen wir, wie der Internet Information Services (IIS)-Prozess (w3wp.exe) einen PowerShell-Prozess startete, der einen Cobalt Strike Beacon (Backdoor.Win32.COBEACON.OSLJDO) herunterlud.

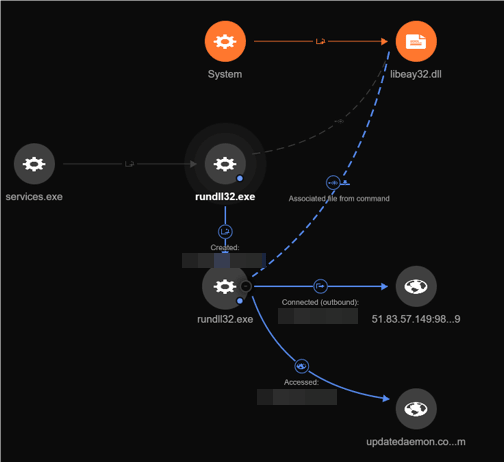

Aufgrund der Funktionsweise von C&C-Stagern (Command-and-Control) hängt das Verhalten der Malware von den Inhalten ab, die heruntergeladen werden. Während unserer Untersuchungen gelang es uns nicht, die Payload vom Remote-Server zu übernehmen. Mithilfe der Vision One-Plattform konnten wir jedoch genügend Informationen sammeln, um festzustellen, dass die heruntergeladene Payload es geschafft hatte, den Prozess WerFault.exe zu starten und in diesen das System zu injizieren, um einen weiteren Cobalt Strike-Beacon zu hosten. Die ganzen Einzelheiten zum Angriffsablauf können Interessierte im Originalbeitrag nachlesen.

Bild 2. Der Cobalt Strike Beacon C&C-Server, wie er in der Vision One-Konsole gezeigt wurde

BlackCat-Ausführung

Vor der Ausführung der BlackCat-Ransomware identifizierten wir verdächtige Batch-Skripts, die dazu verwendet wurden, um die Umgebung für die Verschlüsselung vorzubereiten. Danach führten die böswilligen Akteure die Ransomware aus. Die Zieldateien werden verschlüsselt und mit einer 7-stelligen zufälligen Dateierweiterung versehen, sobald diese Aufgaben abgeschlossen sind. Anschließend wird die Lösegeldforderung (Ransom.Win32.BLACKCAT.B.note) abgelegt. Sie informiert das Opfer darüber, dass seine Daten gestohlen wurden, und weist es an, auf eine Tor-Onion-Domäne zuzugreifen.

Fazit und Sicherheitsempfehlungen

Diese Untersuchung gab uns die Möglichkeit, mehr über den Infektionsweg von BlackCat zu erfahren. Er zeigt die kontinuierliche Weiterentwicklung von Bedrohungen, die darauf ausgelegt sind, sich der Erkennung zu entziehen. Zu den bemerkenswerten Fähigkeiten und Merkmalen gehören Ausweichtaktiken, wie die Maskierung einer manipulierten DLL, um sie als legitim erscheinen zu lassen.

Unternehmen sollten den anhaltenden Trend beachten, Cobalt Strike bei Angriffen, LOLBins (Living-off-the-Land Binaries) und Red-Team- oder Penetrationstest-Tools zu verwenden, um sich in die Umgebung einzuschleichen. Ein gutes Patch-Management-Protokoll kann dabei helfen, die Ausnutzung anfälliger Server mit Internet-Anschluss zu verhindern. Eine frühzeitige Eindämmung und Schadensbegrenzung ist auch wichtig, um schädlichere Angriffe abzuwehren, die Umgebungen gefährden und Ransomware einsetzen. In diesem Fall hätte eine genaue Überwachung des Systems und eine frühzeitige Erkennung all das, was hier beschrieben wurde, verhindern können.

Bei der Analyse und Korrelation von Ransomware-Angriffen kann der Einsatz von mehrschichtigen Erkennungs- und Reaktionslösungen wie Trend Micro Vision One leistungsstarke XDR-Funktionen bieten, die Daten über mehrere Sicherheitsebenen -- Mail, Endpunkte, Server, Cloud-Workloads und Netzwerke - sammeln und automatisch korrelieren, um Angriffe durch automatisierten Schutz zu verhindern und gleichzeitig sicherzustellen, dass keine bedeutenden Vorfälle unbemerkt bleiben.

Eine Liste der Indicators of Compromise (IOCs) für diesen Fall finden Sie hier.