Originalartikel von Trend Micro Research

Clop (manchmal auch "Cl0p") war in den letzten drei Jahren eine der produktivsten Ransomware-Familien. Sie ist dafür berüchtigt, mit mehrstufigen Erpressungstechniken hochrangige Unternehmen in verschiedenen Branchen weltweit kompromittiert zu haben. Dies führte bis November 2021 zu Zahlungen, die auf 500 Millionen US-Dollar geschätzt werden. Die weltweiten Bestrebungen, Ransomware-Kartelle zu zerschlagen, mündeten im Juni 2021 zur Verhaftung von sechs mutmaßlichen Clop-Mitgliedern in der Ukraine. Trotzdem gingen die kriminellen Aktivitäten der Gruppe weiter. Berichten zufolge wurden nur Teile der Ransomware-Operationen beschlagnahmt bzw. abgeschaltet, so die Serverinfrastruktur, die von den Partnern zur Verbreitung der Malware genutzt wurde, und die Kanäle, über die illegale Lösegeldzahlungen in Kryptowährung gewaschen wurden. Wir haben die sich ständig ändernden Strategien dieser Ransomware-Gruppe untersucht und zeigen, wie Unternehmen ihren Schutz vor dieser Bedrohung verstärken können.

Clop entstand als Variante der CryptoMix-Ransomware. Im Februar 2019 entdeckten Sicherheitsforscher, dass die als TA505 bekannte Gruppe Clop nutzte, als diese eine groß angelegte Spear-Phishing-Mail-Kampagne startete. Clop ist ein Beispiel für Ransomware as a Service (RaaS), die von einer russischsprachigen Gruppe betrieben wird. Darüber hinaus verwendete sie eine verifizierte und digital signierte Binärdatei, wodurch sie wie eine legitime ausführbare Datei aussieht und sich der Erkennung entziehen kann.

2020 setzte FIN11 - eine finanziell motivierte Hackergruppe - Clop ein und drohte den Opfern mit Veröffentlichung der exfiltrierten Daten. FIN11 nutzte Zero-Day-Schwachstellen in der Legacy File Transfer Appliance (FTA) von Kiteworks (früher bekannt als Accellion), um in das Netzwerk der Opfer einzudringen. Ziel war es dann, die Ransomware Clop als Payload auszuliefern und auch Daten zu stehlen. Die Forscher entdeckten auch, dass die Gruppe eine spezielle Web-Shell namens DEWMODE verwendete, um gestohlene Informationen von ihren Opfern zu exfiltrieren.

Die Hintermänner von Clop versuchten sich erstmals im April 2020 an der doppelten Erpressung, als sie die Daten eines Pharmaunternehmens auf ihrer Leak-Seite veröffentlichten. Auf dieser speziellen Leak Site wird die stetig länger werdende Liste der Opfer geführt. Im Laufe der Zeit wurden die Erpressungstaktiken der Bande immer ausgefeilter und damit auch zerstörerischer.

Im November 2021 entdeckten Experten böswillige Aktivitäten von Clop-Betreibern, die eine SolarWinds Serv-U-Schwachstelle ausnutzten, um in Unternehmensnetzwerke einzudringen und die Ransomware als Payload zu übertragen. Die Serv-U Managed File Transfer- und Serv-U Secure FTP-Schwachstelle (CVE-2021-35211) ermöglichte die Remote-Code-Ausführung (RCE) auf dem anfälligen Server mit erhöhten Rechten. Auch ein Seeverkehrsdienstleister mit Hauptsitz in Singapur wurde zum Opfer von Clop.

Die Clop-Operationen

Die Clop-Ransomware hängt die Endung ".ClOP" an die Dateien an, die sie verschlüsselt. Forscher fanden außerdem heraus, dass die Ransomware das gesamte Netzwerk eines Opfers angreift und nicht nur einzelne Computer. Dies funktioniert über das Hacking des Active Directory (AD)-Servers vor der Infektion durch die Ransomware, um die Gruppenrichtlinien des Systems zu ermitteln. Auf diese Weise kann die Ransomware auf den Endpoints verbleiben, selbst wenn die Incident Response-Teams sie bereits bereinigt haben.

Bei früheren Angriffen der TA505-Gruppe wurde Clop-Malware als letzte Stufe der Payloads in massiven Phishing-Kampagnen eingesetzt. Die böswilligen Akteure verschickten Spam-Mails mit HTML-Anhängen, die die Empfänger auf ein makroaktiviertes Dokument wie eine XLS-Datei umleiteten, in der ein Loader namens Get2 abgelegt wurde. Dieser Loader ermöglicht den Download verschiedener Tools wie SDBOT, FlawedAmmyy und Cobalt Strike. Sobald die böswilligen Akteure in das System eingedrungen sind, beginnen sie mit der Erkundung, der lateralen Bewegung und der Exfiltration, um die Voraussetzungen für den Einsatz der Clop-Ransomware zu schaffen.

Die Clop-Akteure zwingen ihre Opfer über Mails in Verhandlungen. Sie greifen auch auf ernstere Drohungen zurück, wie z. B. die Veröffentlichung und Versteigerung der gestohlenen Informationen auf ihrer Leak-Seite, sollten ihre Nachrichten ignoriert werden. Sie gehen gar so weit, vierfache Erpressungstechniken anzuwenden und sich dabei an Führungskräfte und Kunden zu wenden, um Unternehmen zur Zahlung des Lösegelds zu bewegen.

Die Clop-Gang hat sich in der Welt der Cyberkriminalität gut etabliert und gilt aufgrund ihrer sich ständig ändernden Taktiken, Techniken und Verfahren als Trendsetter. Die Kiteworks FTA-Exploits der Gruppe setzten in der Tat einen neuen Trend, da sie die durchschnittlichen Lösegeldzahlungen im ersten Quartal 2021 deutlich in die Höhe trieben. Ein Bericht, der sich auf die Erkenntnisse von Coveware beruft, zeigt, dass die durchschnittlichen Ransomware-Zahlungen deutlich auf 220.298 US-Dollar angewachsen sind, ein Anstieg von 43 %.

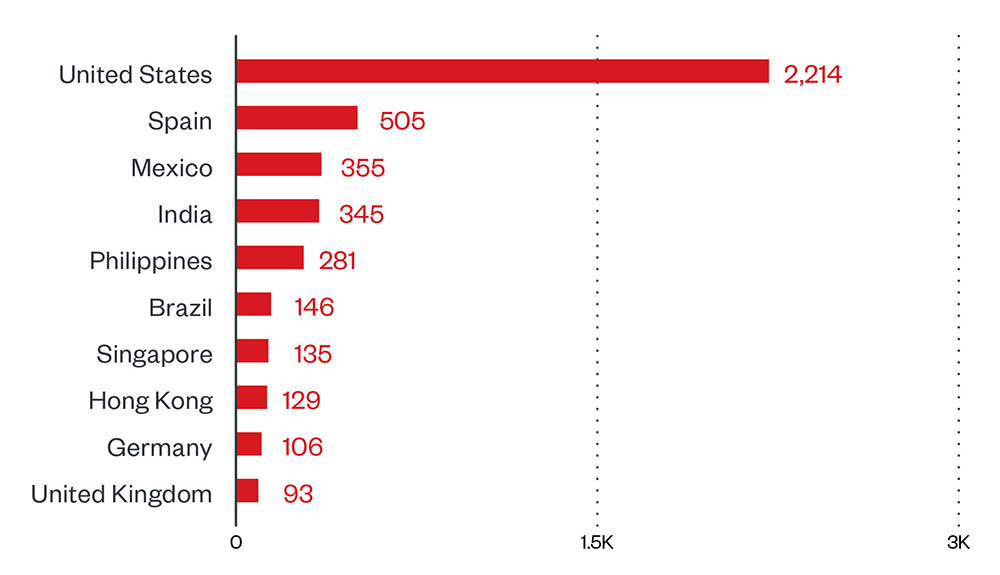

Die Daten aus dem Trend Micro™ Smart Protection Network™ (SPN) zeigen, dass die USA die meisten Angriffsversuche zu verzeichnen hatte, gefolgt von Spanien.

Bild 1. Die zehn von Clop-Angriffen am meisten betroffenen Länder (1. January 2021 bis 31. Januar 2022)

Während andere bekannte RaaS-Betreiber behaupten, den Gesundheitssektor aus humanitären Rücksichten als Ziel zu meiden, zeigen unsere Entdeckungen, dass dies bei Clop nicht der Fall ist, da dieser Sektor mit 959 Erkennungsdaten die höchste Anzahl an Entdeckungen erhielt, gefolgt von der Finanzindustrie mit 150.

Wenn wir die Erkennungen nach Monaten aufschlüsseln, stellen wir fest, dass die Zahl der Clop-Angriffe 2021 im Juni mit 784 Angriffsversuchen ihren Höhepunkt erreichte. Unsere Daten deuten darauf hin, dass die Clop-Operationen stabil geblieben sind, da sich die Zahlen von Juli 2021 bis Januar 2022 durchweg im Bereich von 300 bis 400 bewegten.

Bild 2. Monatliche Aufschlüsselung der Erkennungen von Clop pro Maschine (1. Januar 2021 bis 31. Januar 2022) Quelle: Trend Micro Smart Protection Network infrastructure

Infektionsablauf und Techniken

Die Clop-Ransomware, die TA505 zuerst verbreitete, entging der Entdeckung, indem sie eine digital signierte und verifizierte Binärdatei verwendete, die den Anschein einer legitimen ausführbaren Datei erweckte. Die Gruppe verbreitete eine große Anzahl von Spear-Phishing-Mails an die Mitarbeiter einer Organisation, um den Infektionsprozess anzustoßen. Danach änderte die Gang den Ablauf und setzte allein SDBOT ein, um Daten zu sammeln, zu exfiltrieren und an den Command-and-Control (C&C)-Server zu schicken.

FIN11 setzte für die Infektion auf mehrere Zero-Day-Schwachstellen in Kiteworks FTA, um eine neu entdeckte Web-Shell, DEWMODE, zu installieren. FIN11 nutzte dann dieselbe Web-Shell, um Daten aus dem FTA zu exfiltrieren und die Clop-Ransomware als Payload auszuliefern.

Bild 3. Infektionsablauf bei FIN11

Erster Zugang: Die Bedrohungsakteure nutzen ein etabliertes Netzwerk von Partnern, um sich einen ersten Zugang zu verschaffen, und eine große Anzahl von Spear-Phishing-Mails an Mitarbeiter eines Unternehmens zu versenden, um eine Infektion auszulösen. Sie verwenden ein kompromittiertes RDP, um in das System einzudringen, indem sie entweder versuchen, Passwörter über Brute Force zu knacken oder bekannte Schwachstellen auszunutzen. Einzelheiten dazu bietet der Originalbeitrag.

Erkundung: Clops Toolkit umfasste verschiedene Malware für das Sammeln von Informationen. Der Remote-Access-Trojaner (RAT) FlawedAmmyy sammelt Informationen und versucht, mit dem C&C-Server zu kommunizieren, um den Download weiterer Malware-Komponenten zu ermöglichen. Nachdem er den AD-Server überwunden hat, lädt er ein zusätzliches Hacking-Tool, Cobalt Strike, herunter. SDBOT, ein weiteres RAT, verbreitet die Infektion auf verschiedene Weise, z. B. durch Ausnutzung von Schwachstellen und Ablegen von Kopien seiner selbst in Wechsellaufwerken und Netzwerkfreigaben. Es ist auch in der Lage, sich über Peer-to-Peer-Netzwerke (P2P) zu verbreiten. Böswillige Akteure nutzen SDBOT als Hintertür, um die Ausführung anderer Befehle und Funktionen auf dem infizierten Computer zu ermöglichen.

Laterale Bewegungen und Entdeckungsvermeidung: Die Malware sucht nach Arbeitsgruppeninformationen des Rechners, um zwischen privaten und Unternehmensrechnern zu unterscheiden. Wenn die Arbeitsgruppe der Standardwert ist, beendet die Malware ihr bösartiges Verhalten und löscht sich selbst. Wenn die AD-Server-Domäne angegeben ist, wird der Computer als Unternehmenscomputer eingestuft. Die Malware versucht, den AD-Server mithilfe von Server Message Block (SMB)-Schwachstellen und dem zusätzlich heruntergeladenen Hacking-Tool Cobalt Strike zu hacken. Cobalt Strike ist ein bekanntes Tool für Post-Exploitation, das bereits mit anderen Ransomware-Familien in Verbindung gebracht wurde. Inzwischen wird TinyMet verwendet, um die Reverse Shell mit dem C&C-Server zu verbinden. Danach folgt die Datenexfiltrierung.

Ausführung: Die Payload der Ransomware, die verschiedene Windows-Dienste und -Prozesse beendet, fährt mit ihrer Verschlüsselungsroutine fort. Sicherheitsteams sollten auf das Vorhandensein von Malware-Tools achten (siehe Übersicht im Originalbeitrag). Ebenfalls dort finden Interessierte auch eine Übersicht zu MITRE Tactics an Techniques.

Empfehlungen

Um Systeme vor ähnlichen Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, mit denen sie systematisch Ressourcen für eine solide Abwehr von Ransomware bereitstellen können. Im Folgenden finden Sie einige bewährte Verfahren, die in diese Frameworks aufgenommen werden können:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen

Ein mehrschichtiger Ansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.