APT und gezielte Angriffe

Earth Lusca mit komplexer Infrastruktur und Technik

Earth Lusca, ein hochkompetenter und gefährlicher Bedrohungsakteur, hat Cyberspionage zum Ziel, ist aber auch durch finanziellen Gewinn motiviert. Wir bieten Einblick in die Infrastruktur, Aktivitäten, die genutzten Tools und die bewährten Techniken.

Originalartikel von Joseph C Chen, Kenney Lu, Gloria Chen, Jaromir Horejsi, Daniel Lunghi, Cedric Pernet, Threat Researchers

Seit Mitte 2021 untersuchen wir eine schwer einzuschätzende Gruppe von Bedrohungsakteuren namens Earth Lusca, die Organisationen auf der ganzen Welt mit einer Kampagne angreift, die traditionelle Social Engineering-Techniken wie Spear-Phishing und Watering Holes einsetzt. Die Hauptmotivation der Gruppe scheint Cyberspionage zu sein: Auf der Liste ihrer Opfer stehen hochwertige Ziele wie Regierungs- und Bildungseinrichtungen, religiöse Bewegungen, pro-demokratische und Menschenrechtsorganisationen in Hongkong, Covid-19-Forschungsorganisationen und die Medien. Die Angriffe scheinen jedoch auch finanziell motiviert zu sein, da sie es auch auf Glücksspiel- und Kryptowährungsunternehmen abgesehen haben. Ein technisches Briefing liefert tiefergehende Einsichten in die Aktivitäten von Earth Lusca, deren Tools genutzter Infrastruktur.

Frühere Untersuchungen zu den Aktivitäten hatten diese aufgrund der Verwendung von Malware wie Winnti anderen Bedrohungsakteuren wie der Winnti-Gruppe zugeordnet. Trotz einiger Ähnlichkeiten betrachten wir Earth Lusca jedoch als eigenständigen Bedrohungsakteur (es gibt jedoch Hinweise darauf, dass die Gruppe Teil des „Winnti-Clusters“ ist, der aus verschiedenen Gruppen mit demselben Herkunftsland besteht und zum Teil gemeinsamen TTPs).

Infrastruktur und Betriebsmodell

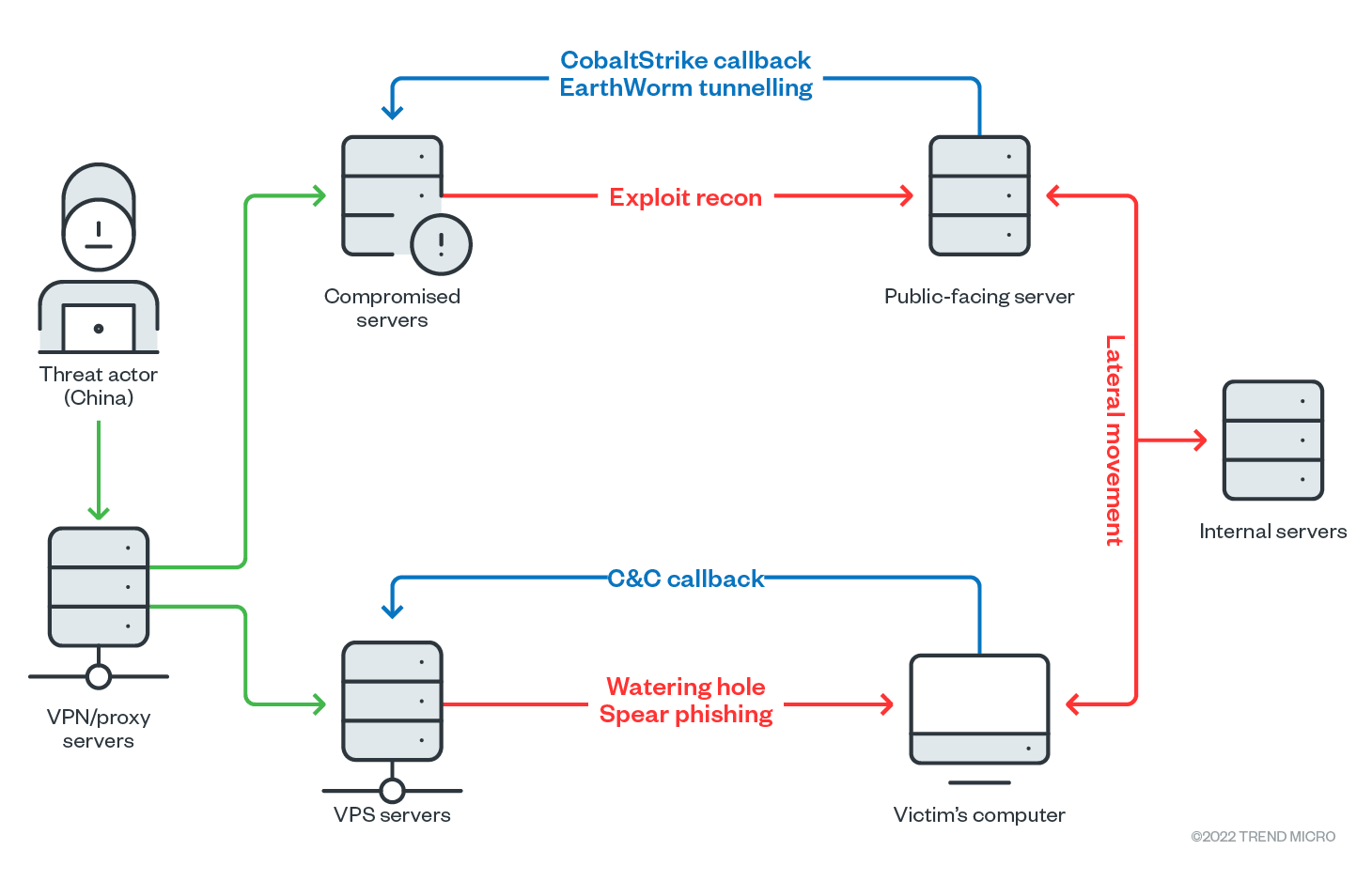

Die Infrastruktur von Earth Lusca lässt sich prinzipiell in zwei „Cluster“ einteilen. Der erste besteht aus virtuellen privaten Servern (VPS), die von einem Service Provider gemietet sind und für das Watering Hole und Spear Phishing-Aktionen genutzt werden. Zusätzlich dienen sie als Command-and-Control (C&C)-Server für Malware.

Der zweite Cluster besteht aus kompromittierten Servern, auf denen alte, quelloffene Versionen von Oracle GlassFish Server laufen. Er fungiert als Scan-Tool, das nach Schwachstellen in öffentlich zugänglichen Servern sucht und Traffic-Tunnels im Netzwerk des Ziels aufbaut. Wie der erste Cluster dient er auch als C&C-Server, diesmal für Cobalt Strike.

Möglicherweise nutzte die Gruppe Teile ihrer Infrastruktur (insbesondere die Scan-Teile) zur Ablenkung, um die Sicherheitsmitarbeiter dazu zu verleiten, sich auf die falschen Teile des Netzwerks zu konzentrieren.

Bild 1. Überblick über die Infrastruktur von Earth Lusca

Techniken des Social Engineerings und Ausnutzung von Schwachstellen

Die Gruppe nutzt drei Hauptangriffsvektoren, von denen zwei Social Engineering beinhalten, nämlich Spear-Phishing-Mails und Watering-Hole-Websites.

Unsere Telemetriedaten zeigen, wie Earth Lusca Spear-Phishing-Mails mit bösartigen Links an eines ihrer Ziele - ein Medienunternehmen - sendet. Diese Links enthalten Dateien, die entweder als Dokumente getarnt sind, die für das potenzielle Ziel von Interesse wären, oder als Umfrageformulare, die angeblich von einem anderen Medienunternehmen stammen. Der Benutzer lädt schließlich eine Archivdatei herunter, die entweder eine bösartige LNK-Datei oder eine ausführbare Datei enthält, die zu einem Cobalt Strike Loader führt.

Zusätzlich zu Spear-Phishing-Mails nutzte Earth Lusca auch Watering-Hole-Websites - sie kompromittierten entweder die Websites ihrer Ziele oder erstellten gefälschte Webseiten, die von legitimen Websites kopiert wurden, und fügten dann bösartigen JavaScript-Code in diese ein. Die Links zu diesen Websites werden dann an die Opfer gesendet (obwohl wir nicht genau feststellen konnten, wie dies geschah).

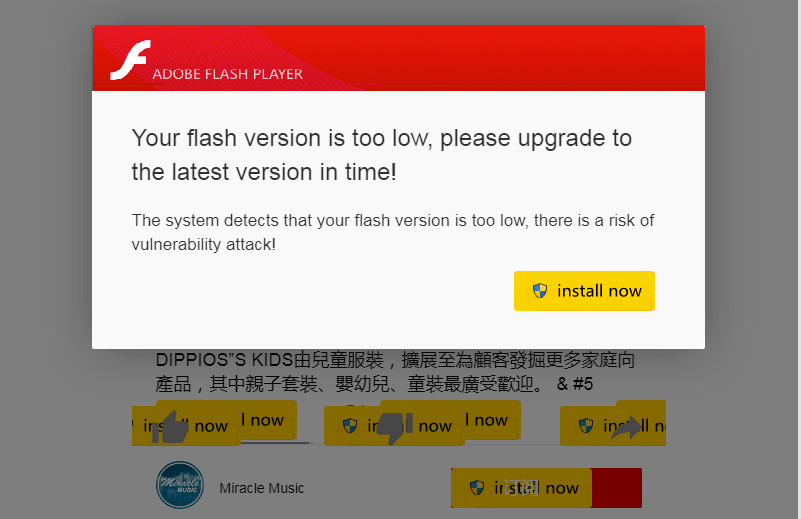

In einem Fall schleuste die Gruppe ein bösartiges Skript in das kompromittierte HR-System einer Zielorganisation ein. Dieses Skript war so konzipiert, dass es eine Social-Engineering-Nachricht anzeigte - in der Regel ein Flash-Update-Popup oder einen DNS-Fehler (Adobe hat den Flash Player Ende Dezember 2020 eingestellt), die den Besucher aufforderte, eine bösartige Datei herunterzuladen, die als Cobalt Strike Loader erkannt wurde.

Bild 2. Fake Installations-Pop-up

Der dritte Angriffsvektor besteht in dem Missbrauch von Schwachstellen, die in öffentlich zugänglichen Anwendungen der Opfer existieren, etwa in Microsoft Exchange ProxyShell und Oracle GlassFish. Nach dem Eindringen können die Akteure ihre Post-Exploitation-Routinen starten, nämlich Tools wie Cobalt Strike und Acunetix installieren.

Von Earth Lusca verwendete Malware

Earth Lusca hat verschiedene Malware und Hacking-Tools im Arsenal. Bei all ihren Angriffsvektoren wurden etwa CobaltStrike-Loader genutzt - es ist in der Tat eines der bevorzugten Tools der Gruppe aufgrund seiner breiten Palette von Post-Exploitation-Möglichkeiten.

Darüber hinaus nutzt Earth Lusca Malware wie Doraemon, eine Backdoor (nach einer japanischen Manga benannt). Sie hat zwei C&C-Settings: eines für IP oder DNS und eine öffentlich Website URL, die verschlüsselte oder Klartext-C&C IP-Adressen umfasst.

Die Gruppe nutzt auch bekannte Malware wie ShadowPad und Winnti sowie andere Tools, etwa Kryptowährungs-Miner.

Best Practices zur Verteidigung gegen Earth Lusca-Angriffe

Die Beweise deuten darauf hin, dass Earth Lusca ein hochkompetenter und gefährlicher Bedrohungsakteur ist, der hauptsächlich durch Cyberspionage und finanziellen Gewinn motiviert ist. Allerdings setzt die Gruppe nach wie vor hauptsächlich auf bewährte Techniken, um ein Ziel in die Falle zu locken. Dies hat zwar seine Vorteile (die Techniken haben sich bereits als wirksam erwiesen), bedeutet aber auch, dass bewährte Sicherheitspraktiken, wie z. B. das Vermeiden des Anklickens verdächtiger Mail-/Website-Links und das Aktualisieren wichtiger öffentlich zugänglicher Anwendungen, die Auswirkungen eines Earth Lusca-Angriffs minimieren oder sogar verhindern können.

Unser technisches Briefing beinhaltet weitere Details zu Earth Lusca und deren Aktivitäten, sowie die Indicators of Compromise.