Originalbeitrag von Nitesh Surana, Threat Research Engineer

Anhänger der Kryptowährungen durchleben schwere Zeiten. Der Bitcoin stürzte ab und es gab aktuell einige Angriffsversuche, so berichtet vom Magazin Spiegel. Auch entdeckten wir vor ein paar Wochen kompromittierte Docker Hub-Konten, die für illegales Kryptowährungs-Mining missbraucht wurden. Nun haben wir uns auch mit entdeckten Exploit-Versuchen und dem Missbrauch der legitimen Plattformen Netlify und GitHub als Repositories für Malware beschäftigt. In diesem Jahr wurde dem Apache HTTP Server Project die Sicherheitslücke CVE-2021-41773 gemeldet, ein Path Traversal und Remote Code Execution (RCE)-Fehler in Apache HTTP Server 2.4.49. Nutzen Angreifer diese Schwachstelle aus, so können sie URLs auf Dateien außerhalb der Verzeichnisse abbilden, die durch Alias-ähnliche Direktiven konfiguriert wurden.

Offizielle Fixes wurden vom Apache HTTP Server Project zur Verfügung gestellt. Als wir uns jedoch die bösartigen Samples ansahen, die diese Schwachstelle missbrauchen, fanden wir mehr dieser Exploits, die dazu missbraucht werden, verschiedene Lücken in Produkten und Paketen für das böswillige Mining von Monero anzugreifen. Wir liefern Details zum Missbrauch von GitHub- und Netlify-Repositories und -Plattformen für das Hosting von Kryptowährungs-Mining-Tools und -Skripts. Auch haben wir GitHub und Netlify bereits über die bösartigen Aktivitäten informiert und sie haben die Konten entfernt.

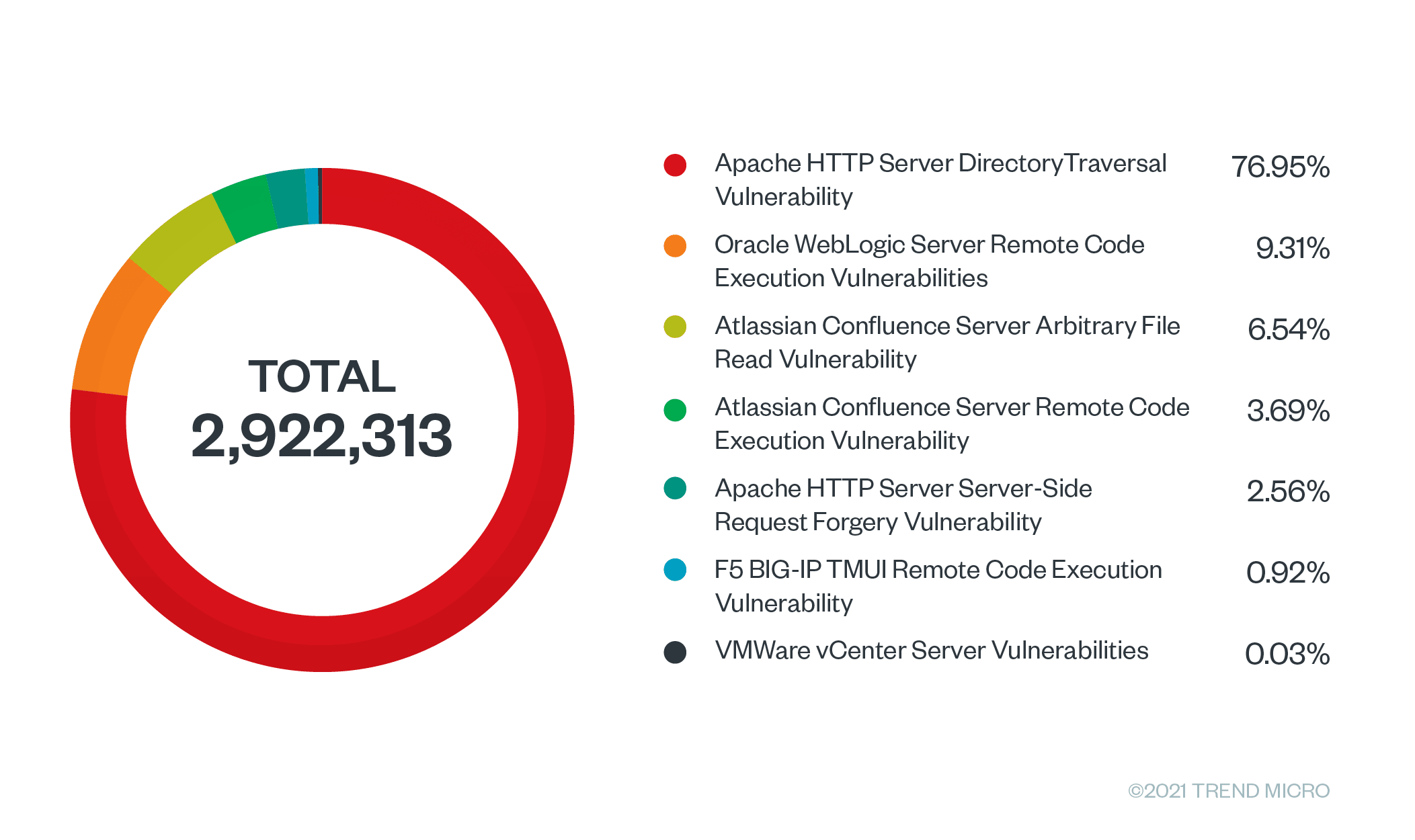

Angreifer nahmen die folgenden Pakete und Produkte über Sicherheitslücken aus 2020 und 2021 ins Visier, um über folgende Samples, die in unseren Honeypots abgefangen wurden, Kryptowährungs-Mining durchzuführen:

- Atlassian Confluence (CVE-2021-26084 und CVE-2021-26085)

- F5 BIG-IP (CVE-2020-5902 und CVE-2021-22986)

- VMware vCenter (CVE-2021-22005, CVE-2021-21985, CVE-2021-21972 und CVE-2021-21973)

- Oracle WebLogic Server (CVE-2020-14882, CVE-2020-14750 und CVE-2020-14883)

- Apache HTTP Server (CVE-2021-40438, CVE-2021-41773 und CVE-2021-42013)

Bild 1. Exploits, die versuchen, Server für Kryptowährungs-Mining zu missbrauchen, vom 19. Oktober bis 19. November 2021 (Daten von Trend Micro Cloud One™ – Workload Security)

Bemerkenswerterweise gab es für alle Produkte und Packages wohlbekannte öffentliche Proofs of Concept für pre-auth RCE. Ein Blick auf die Monero-Wallets eines solchen Mining-Pools zeigt, dass der Mining-Prozess immer noch im Gange ist und aktiv Monero sammelt.

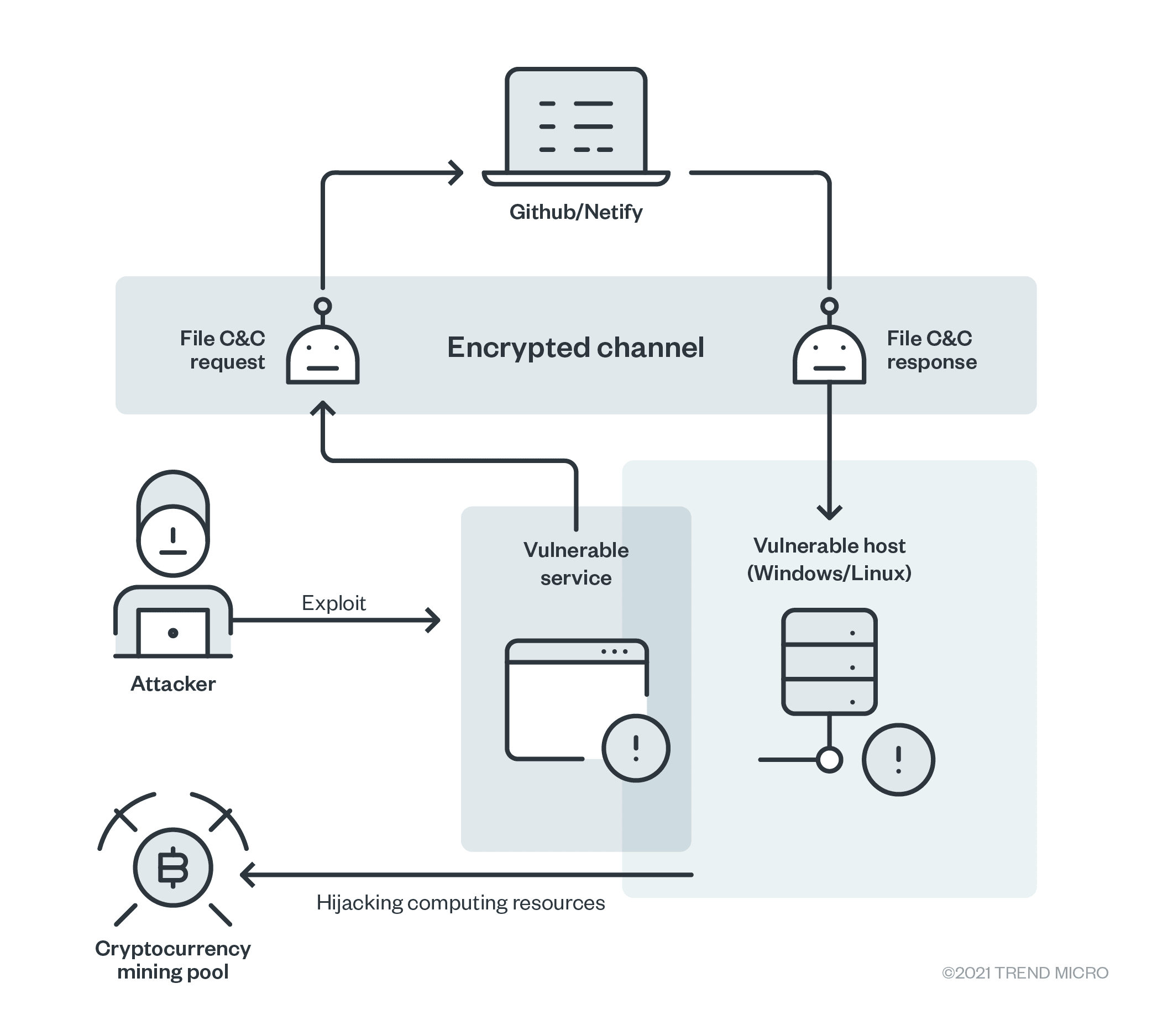

Bild 2. Infektionskette

Die von uns gefundenen Miner-Samples missbrauchen sowohl auf Windows- als auch auf Linux-Plattformen. Die verwendeten Exploits unterscheiden sich zwar je nach der anvisierten Infrastruktur, aber die Batch-Skripts funktionieren auf beiden Plattformen. Wir stellten fest, dass Netlify und GitHub als Malware-Dateiserver für das Herunterladen von Batch-Skripts von einem vom Angreifer kontrollierten Konto verwendet werden. Das Batch-Skript wird in eine temporäre Datei umbenannt und gelöscht, nachdem es im Hintergrund ausgeführt wurde. Tiefgehende technische Einzelheiten liefert der Originalbeitrag.

Fazit

Aufgrund der Häufigkeit der Angriffe auf die anvisierten Produkte und das betreffende Paket im vergangenen Monat gehen wir davon aus, dass es noch mehr Server gibt, die nicht gepatcht und damit anfällig für diese Schwachstellen sind. Noch wichtiger ist, dass böswillige Akteure diese Produkte und Pakete weiterhin als Angriffsziele nutzen werden, da die PoCs verfügbar sind und die Wahrscheinlichkeit hoch ist, dass diese Server noch nicht gepatcht wurden. Aufgrund der Tatsache, dass alle hier identifizierten Miner sowohl auf Linux- als auch auf Windows-Plattformen funktionieren, ist das illegale Schürfen von Kryptowährungen ein lukratives Geschäft, da eine große Anzahl von Systemen angegriffen werden kann.

Der Missbrauch legitimer Plattformen wie GitHub und Netlify wird weitergehen, da der Datenverkehr über HTTPS verschlüsselt wird. Haben die anvisierten Rechner Intrusion Detection and Prevention (IDS/IPS)-Lösungen im Einsatz, werden Netzwerkartefakte nicht zur Erkennung beitragen. Zudem werden diese Plattformen von IP-Reputationsdiensten nicht als bösartig eingestuft, da es sich um legitime Quellen von Programmen und Organisationen handelt. Die CDNs beider Plattformen bieten außerdem eine einfache und bequeme Einrichtung sowie Verfügbarkeit und Geschwindigkeit - und helfen damit auch böswilligen Akteuren mit einer breiten und schnellen Malware-Infektionsmöglichkeit unabhängig vom Standort des Opfers. Diese beiden Faktoren in CDNs werden wahrscheinlich zu einer Entwicklung im Verhalten böswilliger Akteure führen, die diese Plattformen für Infektionen missbrauchen, selbst für Routinen und Angriffe, die nichts mit dem Kryptowährungs-Mining zu tun haben.

Trend Micro-Lösungen

Unternehmen sollten sich den Schutz durch Sicherheitslösungen wie Trend Micro Cloud One™ überlegen, denn diese Plattform kann cloud-native Systeme schützen durch das Sichern der Continuous Integration and Continuous Delivery (CI/CD)-Pipelines. Zur Plattform gehört auch Workload Security für den Schutz von Workloads zur Laufzeit. Anwender der Plattform sind über Intrusion Prevention-, Log Inspection- und Integrity Monitoring-Regeln geschützt.