REvil, auch als Sodinokibi bekannt, hat seit der Entdeckung 2019 wegen ihrer aufsehenerregenden Angriffe traurige Berühmtheit erlangt. 2021 gehörten die Ransomware-Varianten zu den aktivsten, bevor der Gruppe offiziell das Handwerk gelegt wurde, nachdem sie aufgrund ihrer Angriffe auf kritische Branchen, die zu Lieferengpässen und Verzögerungen führten, ins Visier Strafverfolgungsbehörden geraten war. Zwei der Partner wurden verhaftet und ihr TOR-Netzwerk vom Netz genommen. Unternehmen sollten jedoch nicht unvorsichtig sein. Wir gehen davon aus, dass die Gruppe unter neuem Namen mit neuen Strategien wieder auftaucht.

REvil ist ein typisches Beispiel für Ransomware-as-a-Service (RaaS), ursprünglich von einer russischsprachigen Untergrundgruppe ins Leben gerufen. von der Entdeckung an wurden Verbindungen zu GandCrab offensichtlich, dem damals gerade stillgelegten Programm. Dazu gehörte die Nutzung einer Oracle WebLogic-Schwachstelle sowie Ähnlichkeiten in den verwendeten URLs und Command-and-Control-Servern (C&C).

2020 führte REvil doppelte Erpressung in seinen Schemata ein, indem die Gruppe gestohlene Dateien verwendete, um ihre Opfer zur Zahlung zu zwingen. Seine Betreiber führten dreiste Angriffe auf bekannte Persönlichkeiten und Organisationen durch. REvil ist bekannt dafür, dass die Gruppe ihre Drohung wahr machte und gestohlene Daten über eine eigene Leak Site veröffentlichte. Darüber hinaus postete REvil auch Daten in Untergrundforen und auf Blogs.

2021 setzte REvil seine Techniken weiterhin in vollem Umfang ein und griff große Dienstleister und Zulieferer an. Im Mai attackierte sie den großen Fleischlieferanten JBS und im Juli den IT-Softwareanbieter Kaseya. REvil-Operatoren stahlen auch Blaupausen des Tech-Giganten Apple durch einen Angriff auf dessen Zulieferer Quanta Computer im April. Schließlich wurde REvil auch mit DarkSide in Verbindung gebracht, die den Ölversorger Colonial Pipeline lahmgelegt hatte.

Water Mare: REvil im Hintergrund

Die Verbindung zwischen Water Mare und REvil geht auf den April 2019 zurück, den ersten bestätigten Einsatz des Programms. Im Juni 2019 wurde sie von einem Akteur mit Nutzernamen UNKN oder Unknown (derselbe wie der von REvil) im XSS-Forum beworben. Die Software wurde als Affiliate-Dienst betrieben: Die Partner verbreiteten die Ransomware unter den Opfern, während die Betreiber von REvil die Malware und die Zahlungsinfrastruktur unterhielten.

2020 bekam Water Mare neue Fähigkeiten und Zugänge, die in zukünftigen Angriffen dank seiner Partner genutzt werden sollten. Hierzu gehören PE-Injection mithilfe einer PowerShell und der Credential Stealer KPOT Stealer, den UNKN bei einer Auktion für seinen Quellcode ersteigerte. Die Partner boten auch Zugang zu Unternehmensnetzwerken und einem VPN-Server an. Zu dieser Zeit bemühte sich UNKN auch, die Zahl der Partner auf russischsprachige Mitglieder zu beschränken, um ein Eindringen zu verhindern.

2021 gab es für Water Mare eine Reihe von Höhen und Tiefen, die in der Verhaftung mehrerer Mitglieder und der genauen Dokumentation des Untergangs von REvil gipfelten. Der Anfang des Jahres versprach neue Entwicklungen, wie die bereits erwähnten Pläne für DDoS-Angriffe (Distributed Denial of Service), die dreifache Erpressung einsetzen sollten. Die größten Angriffe von REvil - die Angriffe auf JBS und Kaseya - sorgten jedoch dafür, dass sich die Strafverfolgungsbehörden an die Fersen der Gruppe hefteten.

Das FBI führte die Angriffe auf Kaseya und JBS später auf das Water Mare-Intrusion Set zurück. Berichten zufolge verschafften sie sich Zugang zu den Servern des Water Mare-Einbruchsets und beschafften sich den Hauptschlüssel für REvil, der an Kaseya weitergegeben wurde. Etwa zur gleichen Zeit begann das Misstrauen gegenüber der Gruppe zu wachsen, da ein Mitglied behauptete, bei den Verhandlungen über eine Backdoor umgangen worden zu sein.

Obwohl Water Mare im September seine Rückkehr ankündigte, konnte auf das Daten-Leakage-Programm im Oktober 2021 nicht mehr zugegriffen werden und das Partnerprogramm wurde beendet. Auch mutmaßliche Water Mare-Partner wurden dank der Bemühungen der weltweiten Strafverfolgungsbehörden verhaftet oder aufgespürt.

Wir gehen davon aus, dass das Intrusion Set unter dem Namen REvil wahrscheinlich nicht wieder auftauchen wird, da dieser Name viel negative Aufmerksamkeit auf sich gezogen hat. Möglicherweise kann die Gruppe durch eine Umbenennung überleben, eine übliche Taktik von Ransomware-Betreibern, die von der Gruppe auch schon früher angewandt wurde. So hat sich beispielsweise DarkSide in BlackMatter umbenannt. In der Zwischenzeit werden die Partner von REVil wahrscheinlich zu anderen Ransomware-Betreibern wechseln, sofern sie dies nicht bereits getan haben. Was die Betreiber betrifft, so ist es wahrscheinlich, dass sie ihre Arbeit fortsetzen oder zu anderen Ransomware-Anbietern wechseln und ihre Techniken mitbringen. Daher ist es für Unternehmen, die sich fragen, was als Nächstes kommt, immer noch von großem Nutzen, die Taktiken, Techniken und Verfahren (TTPs) von REvil zu verstehen.

Überblick über die REvil-Aktionen

Ein typisches Merkmal der REvil-Aktionen war die üble Erpressungstaktik. Die Betreiber hinter der Ransomware-Gruppe zogen DDoS in Betracht und traten direkt mit Kunden, Geschäftspartnern und den Medien in Kontakt, um die Opfer zur Zahlung des Lösegelds zu bewegen. Sie versteigerten auch gestohlene Daten, um ihre Opfer noch mehr unter Druck zu setzen.

REvil ist auch für sehr gezielte Ransomware bekannt, da sie Tools einsetzten, die auf dem umfassenden Wissen der Betreiber über ihre Zielpersonen basierten. Dies führte zu einem vielfältigen Arsenal und maßgeschneiderten Infektionsketten, auf die wir später näher eingehen werden.

Zu diesem Zweck verwendete REvil Tools wie FileZilla, um Daten zu exfiltrieren, und PsExec, um die Ransomware und andere Dateien zu verbreiten und aus der Ferne auszuführen. Außerdem wurden andere Tools und Malware wie PC Hunter, AdFind, BloodHound, NBTScan, SharpSploit, Dateisynchronisierungstools von Drittanbietern und Qakbot, ein Trojaner zur Verbreitung von Ransomware, eingesetzt.

Betroffene Branchen und Länder

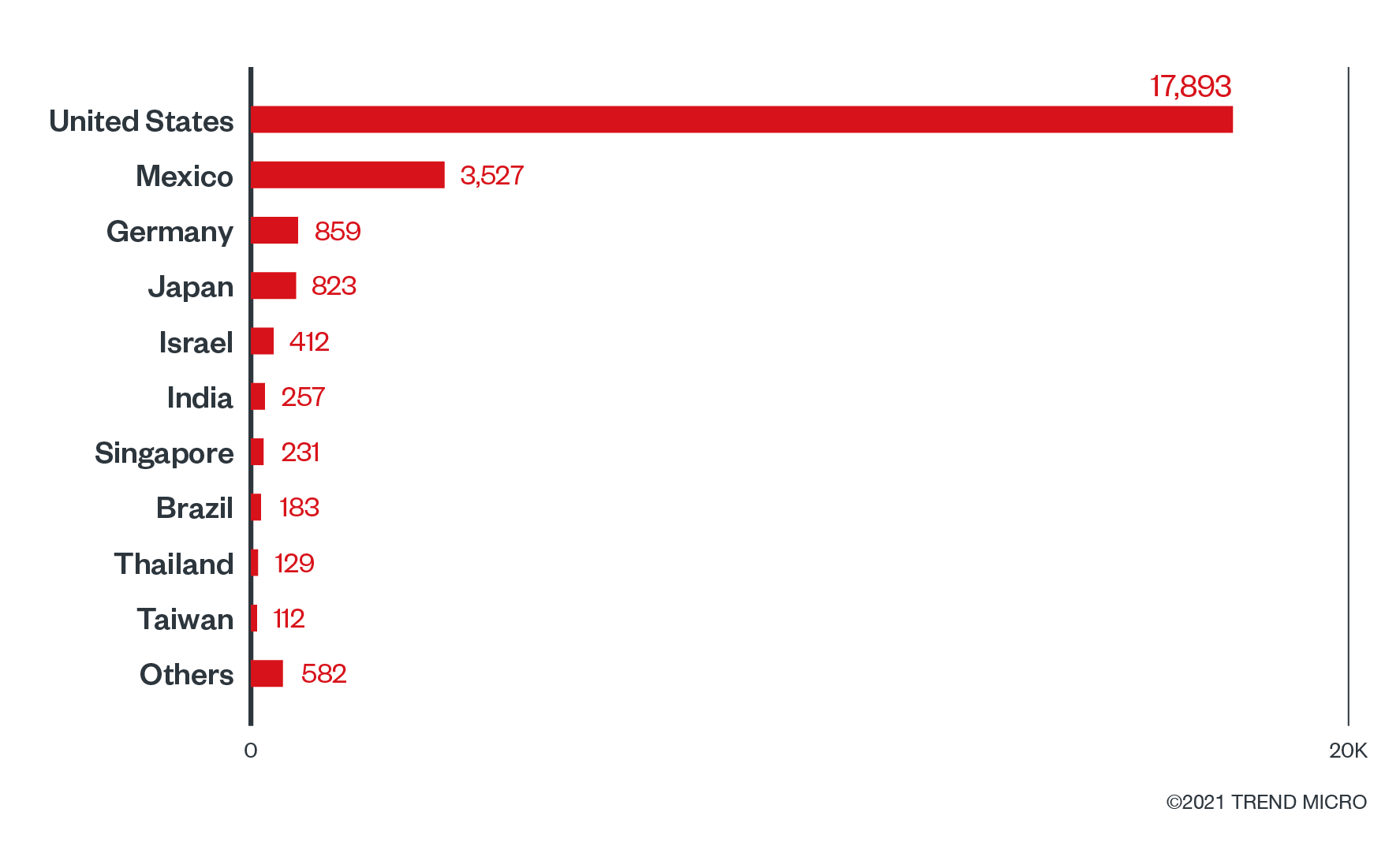

Wie unsere Erkennungen zeigen, konzentrierten sich die REvil-Angriffe vor allem auf die USA, mit großem Abstand gefolgt von Mexiko und Deutschland.

Bild 1. Länder mit den meisten Angriffsversuchen durch REvil (2021), Quelle: Trend Micro™ Smart Protection Network™ Infrastructure

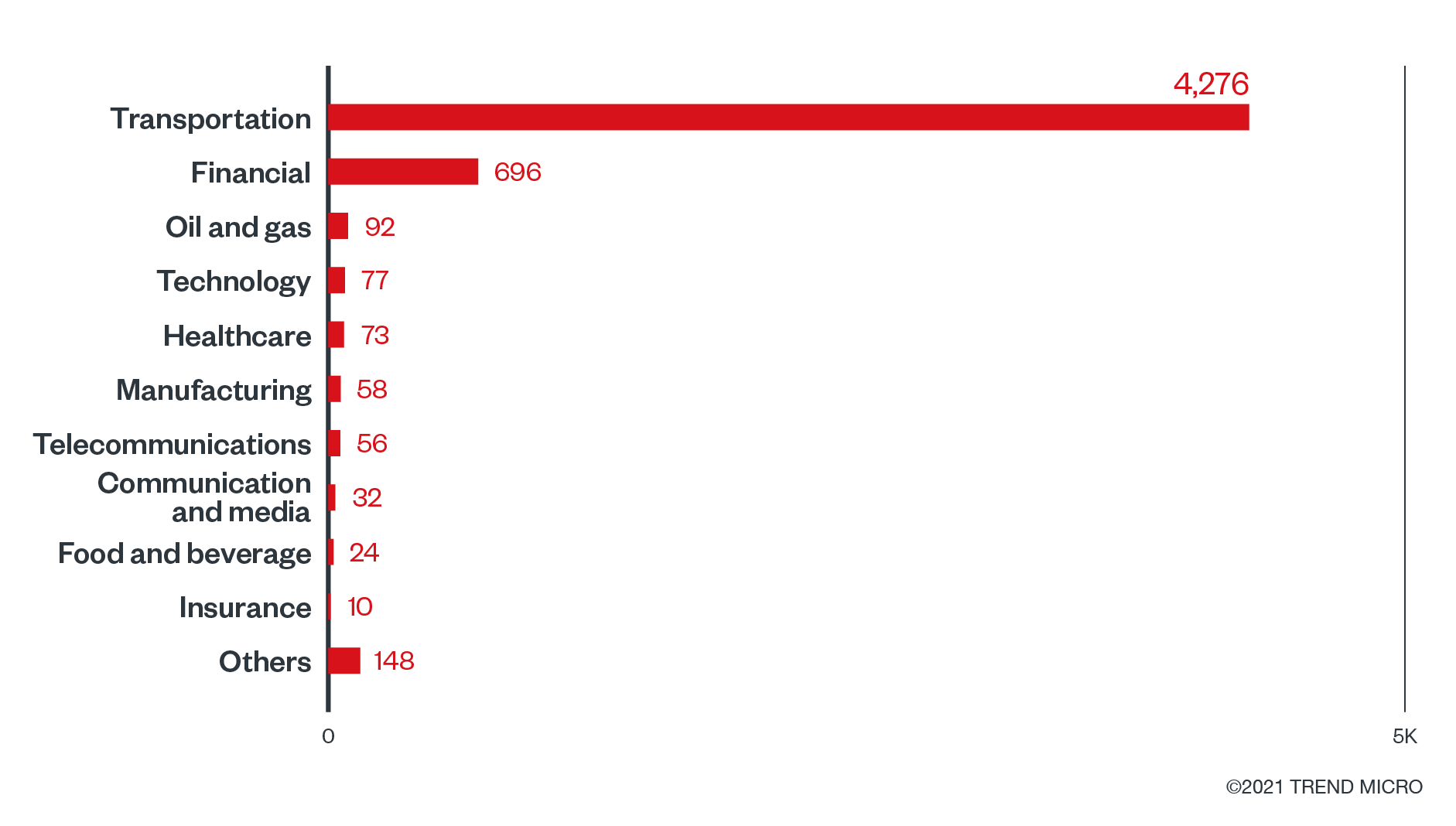

Die meisten Entdeckungen im Zusammenhang mit REvil gab es in der Transportbranche, gefolgt vom Finanzsektor. Der Bericht zu den Ransomware-Aktivitäten in der ersten Jahreshälfte 2021 zeigt das Transportwesen bereits unter den drei am stärksten angegriffenen Branchen, wahrscheinlich aufgrund seiner Rolle in der Lieferkette und Logistik. Im Allgemeinen handelt es sich bei den wichtigsten Zielsektoren um kritische Branchen, was noch einmal unterstreicht, wie REvil insbesondere im Jahr 2021 operiert hat.

Bild 2. Die am häufigsten angegriffenen Branchen (2021), Quelle: Trend Micro Smart Protection Network Infrastructure

Infektionsablauf und Techniken

REvil setzte je nach Bedarf eine Vielfalt von Tools und Malware ein. Die Betreiber zeigten dabei umfassendes Wissen über die Umgebung ihrer Opfer und passten ihre Angriffe entsprechend an.

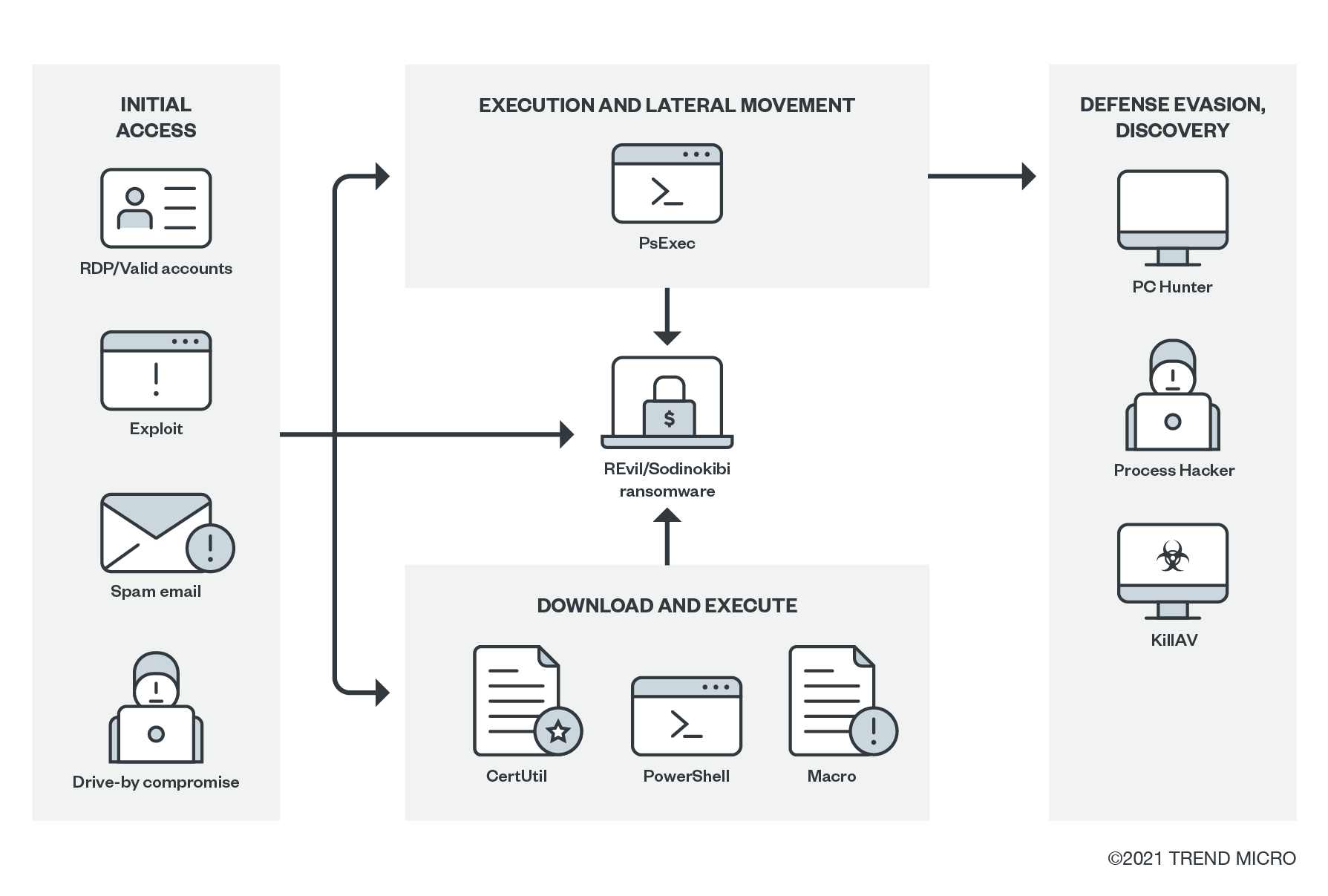

Bild 3. Der allgemeine Infektionsablauf von REvil

Details zu spezifischen Angriffsabläufen liefert der Originalbeitrag.

Erster Zugang

Die Bedrohungsakteure heuerten für ihren ersten Zugang eine Vielzahl von Partnern an, für Aufgaben wie den Versand von Malspam-E-Mails mit Spear-Phishing-Links oder -Anhängen über RDP-Zugang und die Verwendung gültiger Konten oder für den Betrieb kompromittierter Websites und Exploits. Diese Taktiken führten dann zum Herunterladen und Ausführen der Payload über normale Binärdateien wie CertUtil, PowerShell oder per Makro. Bedrohungsakteure nutzten auch einen gezielteren Ansatz mithilfe von RDP und PsExec, um die Kontrolle über das Netzwerk zu übernehmen und dann die Payload mit normalen Binärdateien wie CertUtil, PowerShell oder per Makro herunterzuladen und auszuführen. Ein weiterer beobachteter Erstzugang erfolgt auch über eine Kompromittierung der Lieferkette.

Einzelheiten zum Download und Ausführung, laterale Bewegungen, Discovery-Tools, Entdeckungsvermeidung oder auch zu Command-&-Control und weiteren technischen Details finden Interessierte im Originalbeitrag. Dort sind auch die MITRE Taktiken und Techniken zusammengefasst.

Empfehlungen

Um Systeme vor ähnlichen Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, mit denen sie systematisch Ressourcen für eine solide Abwehr von Ransomware bereitstellen können. Im Folgenden finden Sie einige Best Practices, die in diese Frameworks aufgenommen werden können:

- Audit und Inventarisierung: Inventarisierung von Assets und Daten, Identifizieren autorisierter und nicht autorisierter Geräte und Software sowie Prüfung von Ereignis- und Vorfalls-Logs.

- Konfigurieren und Überwachen: Verwaltung Sie Hardware- und Softwarekonfigurationen, Vergabe von Administratorrechten und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist, Überwachung von Netzwerk-Ports, Protokollen und Diensten, Aktivieren der Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern sowie Erstellung einer Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updates: Regelmäßige Schwachstellenüberprüfungen, Patching oder virtuelles Patching für Betriebssysteme und Anwendungen, Aktualisierung von Software und Anwendungen auf ihre neuesten Versionen.

- Schützen und Wiederherstellen: Aufsetzen von Datenschutz-, Backup- und Wiederherstellungsmaßnahmen, Mehrfaktor-Authentifizierung.

- Sichern und Verteidigen: Einsatz von Sandbox-Analysen zum Blockieren bösartiger E-Mails, Einsatz der neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems, einschließlich E-Mail, Endpunkt, Web und Netzwerk, frühzeitige Erkennung von Anzeichen eines Angriffs, wie z. B. das Vorhandensein verdächtiger Tools im System, Verwendung von fortschrittliche Erkennungstechnologien, z. B. solche, die auf KI und maschinellem Lernen basieren.

- Schulen und Testen: Regelmäßige Sicherheitsschulungen der Mitarbeiter, Penetrationstests.

Ein mehrschichtiger Lösungsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Eine Infografik zeigt nochmals auf einen Blick die Infektionswege, Tools und Auswirkungen von REvil-Angriffen.