Originalbeitrag von Trend Micro Research

Weil Conti zu den derzeit aktivsten und berüchtigsten Ransomware-Familien gehört, sollten Unternehmen wissen, wie und mit welchen Mittel die Angriffe ablaufen. Wir haben die Einzelheiten und auch ausführliche Gegenmaßnahmen zusammengestellt.

Conti gilt als Nachfolger der Ryuk Ransomware und ist eine der derzeit berüchtigsten aktiven Ransomware-Familien, die unter anderem als Ransomware-as-a-Service (RaaS) bei hochrangigen Angriffen wie denen gegen Gesundheitseinrichtungen in Irland und Neuseeland eingesetzt wurde. Die Hintermänner setzen auf doppelte Erpressung und publizieren nicht nur die gestohlenen Daten, sondern verkaufen auch Zugänge zu Opferunternehmen, wenn diese sich weigern, das Lösegeld zu bezahlen. Die Malware-Familie ist mit anderen Tarntechniken wie BazarLoader und weiteren Tricks ausgestattet und steht auf Platz zehn der am häufigsten entdeckten Angriffsversuche in der ersten Hälfte 2021. Das geht aus dem Trend Micro Sicherheitsüberblick zur Jahresmitte 2021 hervor. Die Kenntnisse und Details zur Conti-Familie sollen Reaktions- und Sicherheitsteams unterstützen, die Angriffe einfacher zu entdecken.

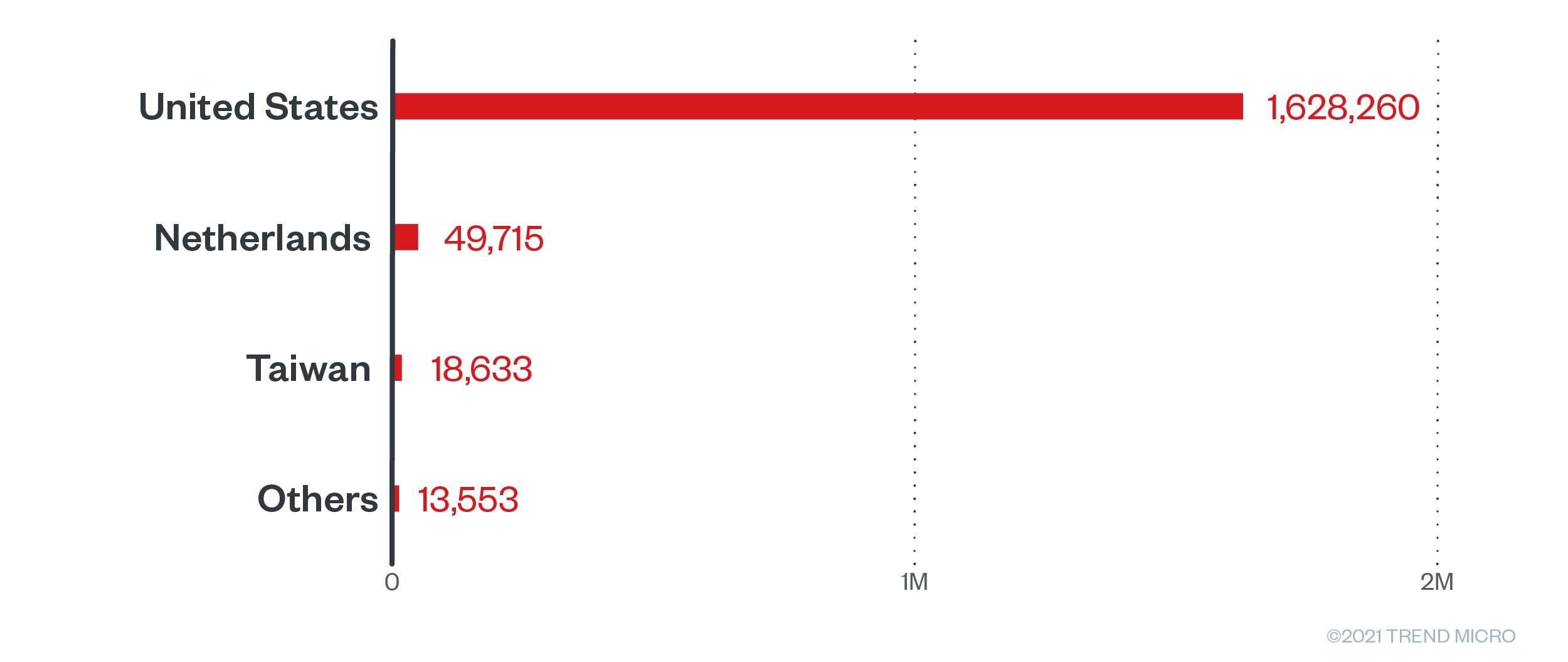

Conti-Angriffe wurden auf der ganzen Welt registriert, wobei die USA zwischen dem 1. Januar und dem 12. November 2021 über eine Million Angriffsversuche verzeichneten.

Bild 1. Länder mit der höchsten Anzahl von Angriffsversuchen mit Conti Ransomware (1. Januar bis 12. November 12 2021) (Quelle: Trend Micro™ Smart Protection Network™ infrastructure)

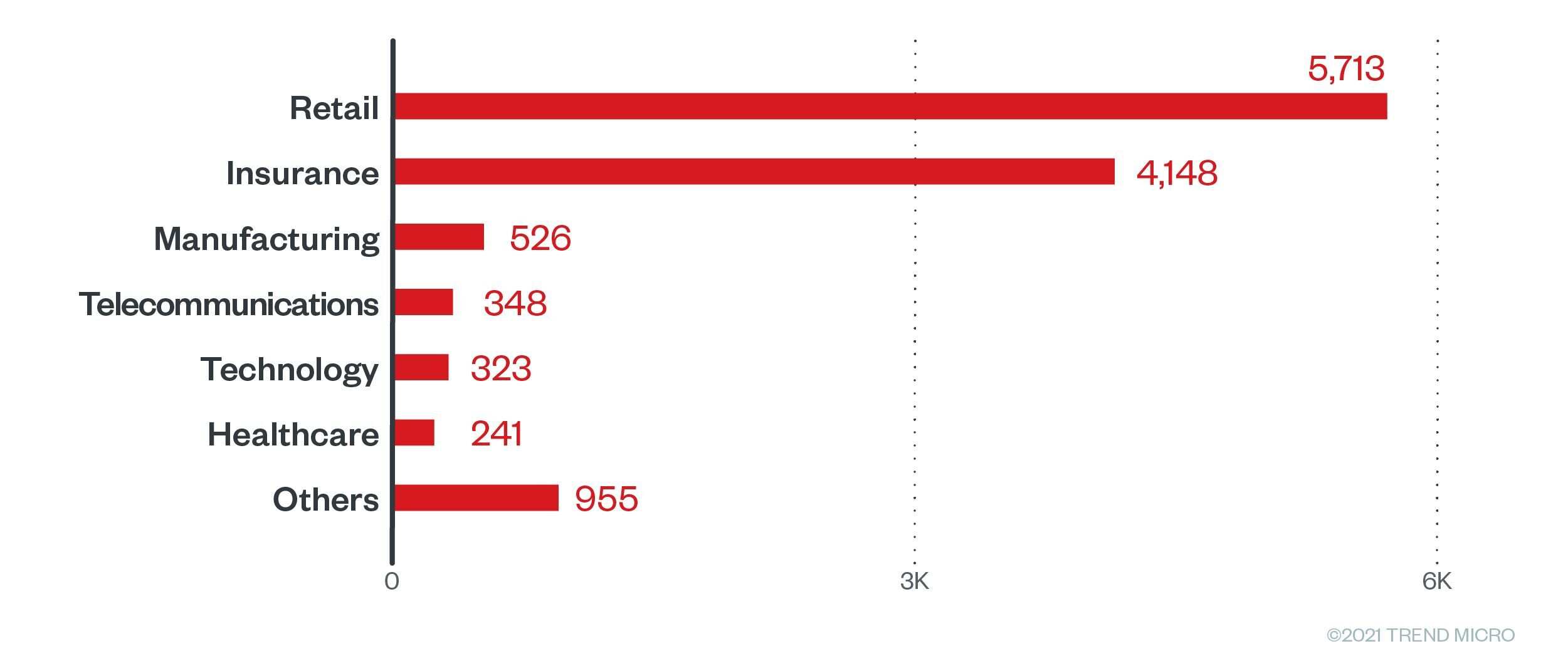

Die meisten Conti-Angriffsversuche gab es im Einzelhandel. Das Gesundheitswesen, auf das die Conti-Betreiber in diesem Jahr mit aufsehenerregenden Angriffen abzielten, steht auf der Liste an sechster Stelle.

Bild 2. Branchen mit der höchsten Anzahl von Angriffsversuchen (1. Januar bis 12. November 2021) Quelle: Trend Micro™ Smart Protection Network™ Infrastructure

Infektionsketten

Conti kann über den Information Stealer BazarLoader ins System gelangen. Er wird über Phishing-Mails verbreitet, die einen Google Drive-Link enthalten, über den die Malware heruntergeladen wird, des Weiteren über die Ausnutzung der FortiGate-Firewall-Schwachstellen (CVE-2018-13379 und CVE-2018-13374) oder durch den Missbrauch der ProxyShell-Schwachstellen in Microsoft Exchange. Nach einer Phase der Erkundung versucht die Malware Dateien zu exfiltrieren und anschließend Admin-Zugangsdaten zu finden und die eigenen Privilegien zu erhöhen, um sich besser im System festzusetzen. Informieren Sie sich über die Details, möglichen Schritte sowie MITRE-Techniken im Originalbeitrag. Auch bietet der Beitrag eine Zusammenfassung der Malware, Tools und Exploits, die Conti-Angriffe beinhalten können.

Empfehlungen

Um Systeme vor ähnlichen Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, die systematisch Ressourcen für einen soliden Schutz vor Ransomware zuweisen. Die folgenden Best Practices können in diese Frameworks mit aufgenommen werden:

- Audit und Inventur der Assets und Daten: Identifizieren Sie autorisierte und nicht autorisierte Geräte und Software und auditieren Sie Ereignis- und Vorfall-Logs.

- Konfiguration und Überwachung von Hardware und Software: Gewähren Sie Adminrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen sie Netzwerk-Ports, Protokolle und Services. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern, und erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßig Schwachstellenanalysen durch und bringen Sie Patches oder virtuelle Patches für Betriebssysteme und Anwendungen auf den neuesten Stand.

- Datenschutz-, Backup- und Wiederherstellungsmaßnahmen: Aktivieren Sie Mehrfachauthentifizierung.

- Sichern und Verteidigung: Setzen Sie Sandbox-Analysen zum Blockieren von bösartigen Mails ein. Implementieren Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. durch das Vorhandensein von verdächtigen Tools im System. Nutzen Sie fortschrittliche Erkennungstechnologien wie KI und maschinelles Lernen.

- Schulung und Testen

Darüber hinaus kann ein mehrschichtiger Sicherheitsansatz Unternehmen dabei unterstützen, mögliche Eintrittspunkte ins System (Endpoint, Mail, Web und Netzwerk) zu schützen. Diese Lösungen können bösartige Komponenten und verdächtiges Verhalten erkennen.

Eine Infografik zeigt nochmals auf einen Blick die Infektionswege, Tools und Auswirkungen von Conti-Angriffen.