Originalbeitrag von Marc Lanzendorfer, Threat Analyst

Seit Oktober2020 beobachteten die Bedrohungsforscher von Trend Micro im deutschsprachigen Raum mehr Angriffe des Banking-Trojaners Gootkit. Nutzer infizieren sich durch „Zufall“, indem sie über Google-Suchergebnisse eine kompromittierte Webseite aufrufen, eine Datei herunterladen und ausführen. Dieser traditionelle Banking-Trojaner schneidet Zugriffe auf Webseiten mit und ermöglicht es somit Angreifern Nutzerdaten zu stehlen. War dies früher auf Banking-Webseiten beschränkt, so kann Gootkit nunmehr Nutzerdaten von anderen Webseiten - z.B. Mailkonten, Webportale etc. - abgreifen. Er läuft häufig im Hintergrund ohne das Wissen des Nutzers, und dadurch besteht die Gefahr, dass diese Daten über sehr lange Zeit unbemerkt gestohlen werden. In den letzten Monaten wurde Gootkit jedoch auch in Zusammenhang mit Ransomware identifiziert, die neben Verschlüsselung auch Daten exfiltriert. Kommt das Opfer der Lösegeldforderung nicht nach, können interne, geheime oder private Daten veröffentlicht werden. Die Forscher von Trend Micro haben diese Entwicklung untersucht und herausgefunden, dass der Gootkit Loader mittlerweile zu raffinierten Verhaltensweisen fähig ist, etwa sich heimlich auf ein betroffenes System zu laden und die Analyse und Entdeckung zu erschweren.

Diese Fähigkeit wurde aktuell genutzt, um eine DLL-Datei einzusetzen. Gootkit wurde in der Vergangenheit sowohl mit Cobalt Strike als auch mit anderen Ransomware-Angriffen in Verbindung gebracht. Einige der aktuellen Betroffenen wurden später Opfer von SunCrypt-Ransomware-Angriffen. Es ist jedoch unklar, ob dies auf den Gootkit-Bedrohungsakteur zurückzuführen ist, oder ob der Zugang an andere Bedrohungsakteure verkauft wurde.

Infektionsvektor: bösartige Suchergebnisse

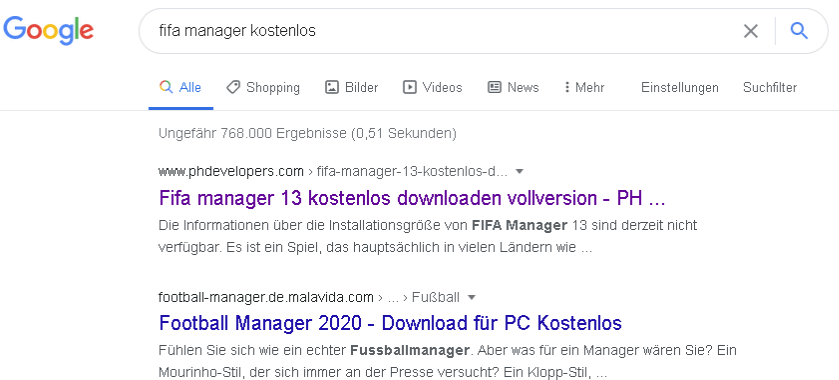

Wie bereits erwähnt, geschieht die Infektion mit Gootkit in einem bestimmten Prozess: Der Anwender sucht über Google nach Software oder gar Dokumentenvorlagen. Der Nutzer vertraut in der Regel den Google-Suchergebnissen, bösartige Links werden als solche nicht immer erkannt.

Folgt nun ein Nutzer einem solchen Link zu einer kompromittierten Webseite, etwa einem Forum, die genau die Software oder Dokumentenvorlage als Link anbietet, die er sucht, so lädt er die gesuchte Datei herunter, entpackt sie und führt die Schadsoftware aus.

Die bösartige Seite soll wie ein legitimes Forum aussehen mit einem Link zu einer für die Suchmaschinenanfrage relevanten Datei. Dieser spezielle Link ist jedoch raffinierter, als er aussieht. Der Versuch, dieselbe Datei von derselben URL vom selben Host/Maschine erneut herunterzuladen, schlägt fehl. Dies gelingt jedoch von einem anderen Host, aber die heruntergeladene Datei hat einen anderen Hash als die Originaldatei. Dies deutet darauf hin, dass der Server diese Datei bei Bedarf generiert, und zwar für jeden Download-Versuch einmalig.

Die heruntergeladenen Dateien tragen immer den Namen der Google Suche – z.B. aldi_postident_coupon.zip., wenn beispielsweise ein Nutzer nach Aldi Postident Coupon sucht. Damit soll der Eindruck erweckt werden, dass es sich wirklich um ein Dokument handelt, nach dem der Nutzer sucht. Die „Installation“ der Schadsoftware ist für den Nutzer nicht sichtbar und passiert im Hintergrund. Eine ausführliche tiefgehende technische Analyse der Angriffe und einer heruntergeladenen Datei beinhaltet der Originalbeitrag.

Überblick über Gootkit

Der Trojaner Gootkit ist seit mindestens 2014 bekannt und ist in der Lage, Web-Browsing zu überwachen und aufzunehmen. Er tut dies über Keylogger, Bildschirmfotos und gar Videos. Diese Daten werden dann auf die C&C Server der Angreifer extrahiert. Der Schädling nimmt jedoch nicht alles auf, sondern nur bestimmte Webseiten (Bank, Portale, Mail) werden hier überwacht. Auch kann er weitere Module über C&C-Befehle nachladen, welche eine weitgehendere Kompromittierung des kompletten Netzwerk erlauben. Somit ist es nunmehr auch möglich, Ransomware (z.B. rEvil) direkt über den Gootkit-Loader (der initiale Infektionsvektor) herunterzuladen.

Schutz vor der Bedrohung

Der beste Schutz vor dieser Art der Bedrohung ist das vorsichtige Browsing-Verhalten. Nutzer sollten nicht jedem Link bei Google-Suchen blind vertrauen, denn viele dieser Webseiten haben nichts mit den gesuchten Begriffen zu tun. So sollten z.B. Teppichreinigungsfirmen in der Regel keine Druckertreiber anbieten. Folgt der Anwender einem Link, so sollte er unbedingt die Webseite (URL) prüfen, so etwa vor Software-Downloads immer die Herstellerseite aufrufen.

Auch muss sichergestellt sein, dass eine angemessene Schutzlösung vor Schadsoftware auf dem Rechner installiert ist, und diese sollte wichtige Fähigkeiten mitbringen wie Verhaltensüberwachung, vorausschauende KI und Schutz vor bösartigen Webseiten. Ein aktiver Schutz vor Ransomware ist ebenfalls zu empfehlen. Falls möglich, kann die Registry des Windows-PC überwacht werden, um frühzeitig über Veränderungen informiert zu werden. Sollte ein Rechner mit Gootkit infiziert sein, ist es dringend anzuraten, sämtliche Passwörter (Windows, Domäne sowie alle Online-Nutzerkonten) zu ändern. Online-Nutzerkonten sollten des Weiteren auf unberechtigten Zugriff überwacht werden.

Trend Micro-Lösungen

Mit der geeigneten Lösung sind Anwender vor dieser und ähnlichen anderen Bedrohungen geschützt. Deep Discovery Analyzer kann mithilfe der Sandbox-Technologie die Schadsoftware erkennen und auch alle aktiven Verbindungen von Gootkit als „Malicious SSL Connections“ klassifizieren. Apex One bietet Schutz vor Schadsoftware während deren erster Ausführung mit Hilfe der Kombination aus Verhaltensüberwachung, XGen (künstliche Intelligenz) und der Echtzeitsuche.