Originalartikel von Vladimir Kropotov, Robert McArdle und Fyodor Yarochkin, Trend Micro Research

Viele cyberkriminelle Aktionen zeigen ein gewisses Maß an Organisation, Planung und irgendeine Form der Grundlage, die den technischen Scharfsinn des Einzelnen oder der Gruppe dahinter widerspiegelt. Zum Modus Operandi eines Cyberkriminellen gehört die Nutzung der Untergrundinfrastruktur. In der Reihe „Underground Hosting“ haben die Autoren dargelegt, wie cyberkriminelle Waren in den Marktplätzen verkauft und welche Arten von Dienstleistungen angeboten werden. Dieser letzte Teil der Reihe widmet sich den Methoden, die Kriminelle anwenden, um ihre Güter zu sichern und im Geschäft zu überleben.

Da Infrastruktur-anbietende Plattformen sehr unterschiedlich sind, ist es schwierig, bösartige Quellen aufzudecken.

Das Whitepaper„The Hacker Infrastructure and Underground Hosting: Cybercrime Modi Operandi and OpSec“ beleuchtet das Ökosystem des Bulletproof Hostings aus Sicht der Kriminellen und zeigt deren „Überlebensstrategien“ sowie die Hauptschwächen, die Forschern und den Strafverfolgungsbehörden bei ihrer Arbeit helfen können.

Kriminelle Verkäufer nutzen zum Schutz ihrer Geschäfte unterschiedliche Mechanismen. Die Angebote bei diesen „Geschäften“ sind häufig auf die jeweiligen Wünsche und Forderungen der Kriminellen abgestimmt. Bulletproof-Hosting (BPH)-Services, auch als missbrauchsresistente Dienste bekannt, und in einigen Fällen auch Offshore-Hosting, umfassen in der Regel kompromittierte Assets und Infrastrukturen mit einem hohen Maß an Widerstandsfähigkeit gegen Missbrauch. Die Provider bieten ihren Kunden oft Unterstützung an, indem sie frühzeitige Benachrichtigungen über Missbrauchsanfragen austauschen und sogar Server automatisch in einen anderen IP-Raum verschieben.

Ein Bulletproof Host setzt verschiedene Methoden ein, um die unter seinen Fittichen operierenden Verbrechen aufrechtzuerhalten und Schutz vor den Strafverfolgungsbehörden zu bieten. Die BPH-Dienste tendieren dazu, Ressourcen strategisch global zu verteilen und dabei lokale Vorschriften und geografische Besonderheiten zu berücksichtigen. Eine Darstellung der Merkmale von Bulletproof-Hosting Providern liefert der Originalbeitrag.

Das Hosting auf kompromittierten Assets ist die billigste Variante, mit dem Vorbehalt, dass die Hosts nicht lange überleben. Hosting-Anbieter, die über ihre Rechenzentren und Infrastruktur verfügen, sind für Systeme rentabler, die eine langfristige Verfügbarkeit erfordern.

IP-Adressen, die ein Untergrundforum zwischen Januar und April 2020 genutzt hat

Die Überlebensfähigkeit der Hosts hängt von der Anpassungsfähigkeit der Betreiber ab. Wenn das Geschäft eingestellt wird, können als Reaktion auf Missbrauchsanfragen neue Briefkastenfirmen gegründet werden. Ein Upstream-Provider könnte IP-Bereiche einfach in neue Unternehmen übertragen. Einige Provider verlagern sogar ihren Virtual Private Server (VPS), um es den Strafverfolgungsbehörden zu erschweren, Systeme zu beschlagnahmen. In Verbindung mit Front-End-Reverse-Proxies gewährleisten Hosts auch eine Hochverfügbarkeit der Dienste. Zum Beispiel kann ein Host für einen bestimmten Zeitraum kontinuierlich von einem Standort aus agieren, bevor er aktiv zwischen verschiedenen Ländern hin- und herwechselt.

Die von Kriminellen bevorzugten Standorte nach Ländern, Aktivitäten (auf der Basis des Hosting-Feedbacks von Untergrundakteuren)

Achtung: [Y]es: Untergrund-Akteure erwähnen diesen Standort; [N]o: Untergrund-Akteure raten aktiv von der Nutzung diesem Standort ab; [M]aybe: Untergrund-Akteure erwähnen gelegentlich diesen Standort mit Einschränkungen, etwa die Zielregion

Aufgrund der vielen standortabhängigen Unterschiede bei Beschränkungen und Dienstleistungen kombinieren kriminelle Verkäufer Vorteile, um ihr Geschäftsmodell zu optimieren. Viele der BPH-Anzeigen beschreiben nicht nur die Art des Hostings, sondern auch das Land, in dem sich die Ausrüstung physisch befindet.

Die BPH-Anbieter scheinen auch gut über die regionalen Rechtsvorschriften informiert zu sein und darüber, wie die Strafverfolgungsbehörden reagieren und international zusammenarbeiten. Es ist üblich, dass die Betreiber die Anzahl nützlicher Log-Dateien minimieren und von anonymen Quellen wie Tor-Netzwerken auf das System zugreifen.

Auch gibt es die Möglichkeit, genauso wie in der legalen Welt, im Markt vorhandene Hosting Provider zu vergleichen. Unter anderem fanden die Forscher eine Site, auf der mehr als 1.000 Hostings miteinander verglichen wurden, und zwar nach verschiedenen Fähigkeiten, Kategorien sowie Kundenbeurteilungen.

Kriminelle Ansätze zur Vermeidung von DDoS –Angriffen und Forum Scraping

Untergrundforen sind häufige Ziel von Distributed Denial of Service (DDoS)-Angriffen durch verärgerte Forumsmitglieder und Konkurrenten. Eine Ausfallzeit kann den Ruf eines Forums erheblich beeinträchtigen und folglich dazu führen, dass Mitglieder zu Foren von Konkurrenten wechseln. Der Schutz vor DDoS-Angriffen hingegen erhöht den Ruf eines Forums als stabile Plattform.

Ein über einen DDoS-Schutzservice gesichertes Forum

Forumsbetreiber setzen auch verschiedene Mechanismen gegen automatisiertes Scraping ihrer Inhalte ein. Sicherheitsforscher und Strafverfolgungsbehörden setzten auf Scraping, um die Aktivitäten der Akteure im Untergrund zu analysieren. Einige Foren ermöglichen temporären oder nicht autorisierten Nutzern den Zugriff auf lediglich zehn Seiten innerhalb von 24 Stunden.

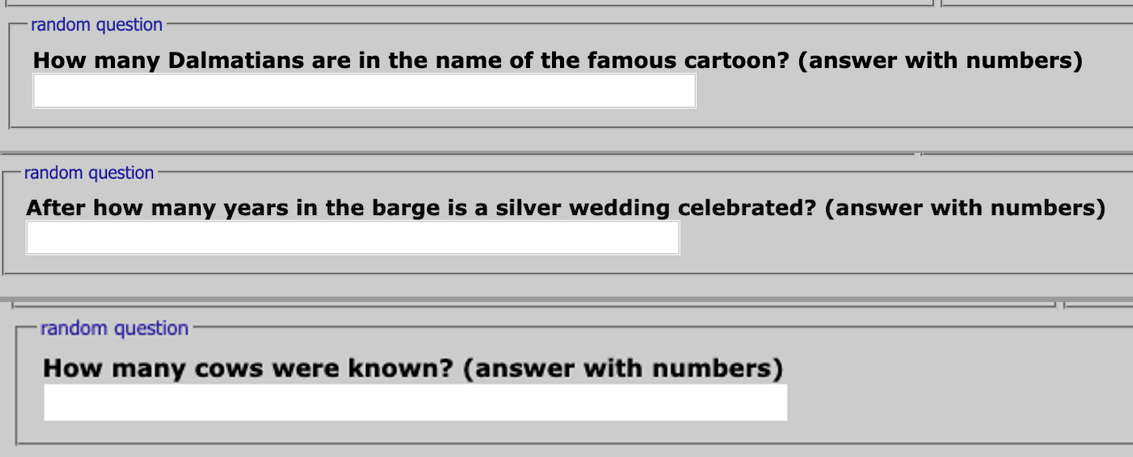

Wie legitime Websites verwenden auch kriminelle Foren Captcha-Systeme, um ihre Seiten vor automatischem Scraping und Besuchen durch Suchmaschinen und Bots zu schützen. Einige Underground-Akteure haben sie sich jedoch kreative Ersatzlösungen für Captcha ausgedacht. Sites stellen in der Regel zufällige Fragen zu verschiedenen Anwendungsbereichen - einige davon erfordern Kenntnisse über den kulturellen Hintergrund des Zielpublikums des Forums.

Beispiele der Fragen, die statt Captcha genutzt werden

Der Screenshot zeigt ein Beispiel für ein solches System, das mit einer Kategorie von Fragen zum Allgemeinwissen beginnt, bevor es zu einer Frage geht, die Nicht-Muttersprachler, die sich auf maschinelle Übersetzung verlassen, überfordern könnte.