Verstehen Sie Ihre Daten. Handeln Sie bewusst.

Nutzen Sie die erste agentenbasierte SIEM-Lösung, die sprachlich denkt – nicht nur in Protokollen.

unterstützt durch

Agentenbasierte SIEM-Lösung

Erfassen Sie unbegrenzte Datenmengen und sorgen Sie für Echtzeit-Erkennung, konforme Aufbewahrung und intelligentere Reaktionen – mit einer Lösung, die genau dafür entwickelt wurde.

XDR

Vereinheitlichen Sie native und Drittanbietertelemetrie in einer Konsole mithilfe der branchenweit umfassendsten Sensorabdeckung – vom Endpunkt zur Identität und darüber hinaus.

Agentenbasierte SOAR-Lösung

Verringern Sie den manuellen Aufwand und nutzen Sie schnellere, intelligentere Aktionen mit KI-geleiteten, intelligenten SOC-Workflows.

Im Wettlauf gegen Bedrohungen ist Ihr SOC der Sieger.

Sorgen Sie für nahtlose SecOps

Die SecOps-Funktionen sind Teil von Trend Vision One™, der einzigen Cybersicherheitsplattform für Unternehmen, die dafür entwickelt wurde, Stress zu verringern und die Begeisterung von Sicherheitsteams neu zu entfachen. Die umfangreiche native Sensorabdeckung liefert Ihnen umsetzbare Erkenntnisse, zentralisierte Transparenz, einen reichhaltigeren Kontext und kürzere Reaktionszeiten. Integrieren Sie agentenbasiertes SIEM und SOAR nahtlos in Ihren vorhandenen Stack.

Verwandeln Sie Datensilos in verwertbare Erkenntnisse

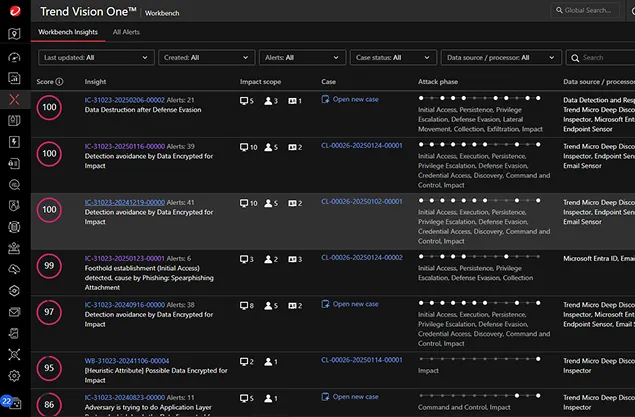

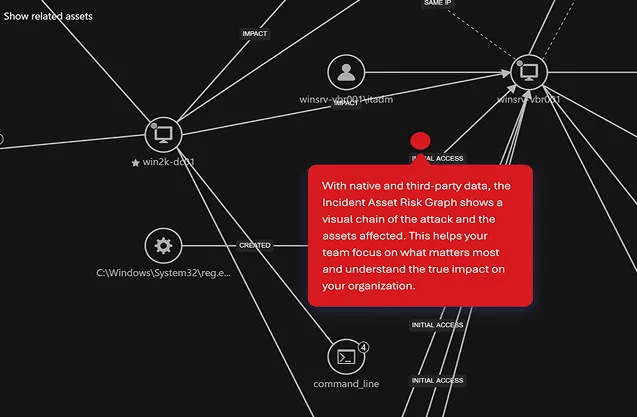

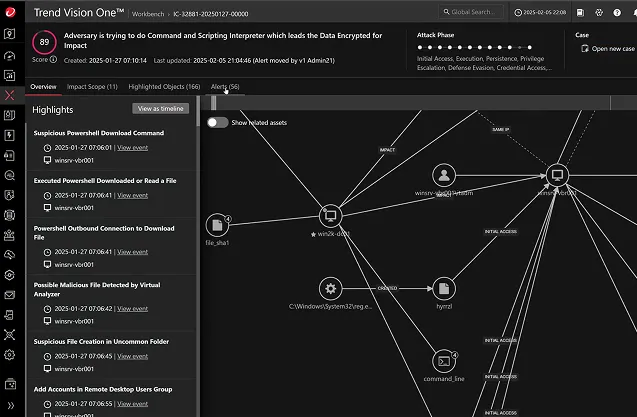

Wenn die gesamte Angriffskette transparent wird, gewinnen Sie einen vollständigen Überblick – Sie können die Ursache aufdecken, die Auswirkungen bewerten und die nächsten Schritte vorwegnehmen. Korrelieren Sie Warnmeldungen und Ereignisse von geringer Zuverlässigkeit, um komplexe, mehrschichtige Angriffe schneller zu erkennen. Agieren Sie präzise mit priorisierten, umsetzbaren Erkenntnissen, die auf Schweregrad, Auswirkungen und Angriffsphase abgestimmt sind.

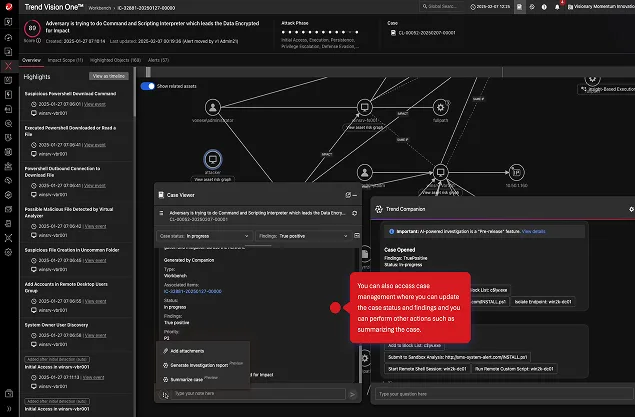

Automatisieren und beschleunigen Sie die SOC-Reaktion

Sie können von jedem Punkt der Plattform aus reagieren, ohne zwischen Tools hin und her wechseln zu müssen. Integrierte KI-gestützte Playbooks automatisieren die Reaktion, verringern den manuellen Arbeitsaufwand und beschleunigen die Maßnahmen. Begrenzen Sie die Wirksamkeit von Bedrohungen und helfen Sie Ihrem Team, am Ball zu bleiben.

Sorgen Sie automatisiert für Klarheit bei der Compliance

Integrierte Unterstützung für Protokollspeicherung, Audits und regulatorische Berichterstattung erleichtern die Compliance. Erstellen Sie Compliance-Berichte für den Vorstand und die Auditoren über eine einzige Konsole – direkt aus den bereits in Trend Vision One erfassten Daten.

Alles sehen. Mehr verstehen. Mit KI intelligenter agieren.

Proaktive SecOps bieten enorme Möglichkeiten

Nicht reagieren. Verhindern. Durch die Einbindung in das Cyber Risk Exposure Management (CREM) filtert SecOps irrelevante Warnmeldungen heraus und priorisiert die wichtigsten Ereignisse. Die Risikowerte, die CREM für Vermögenswerte und Schwachstellen erstellt, schaffen endlich klare Verhältnisse. Ihr Team kann sich voll und ganz auf die echten Gefahren konzentrieren. Erleben Sie ein kontextbasiertes Grundgerüst, das Ihnen heute kein anderer Anbieter bieten kann.

Grundlage bildet eine konkurrenzlose XDR-Plattform

Die einzige agentenbasierte SIEM-Lösung setzt auf preisgekröntes natives XDR. Sie basiert auf der branchenweit umfassendsten nativen Sensorabdeckung und einer modernen, agentenbasierten Architektur – und schließt damit die Lücken, die herkömmliche SIEMs hinterlassen. Untersuchungen werden schneller durchgeführt, Erkennungen werden präziser, und die Betriebsabläufe sind für die Zukunft gerüstet – alles in einer einzigen Konsole.

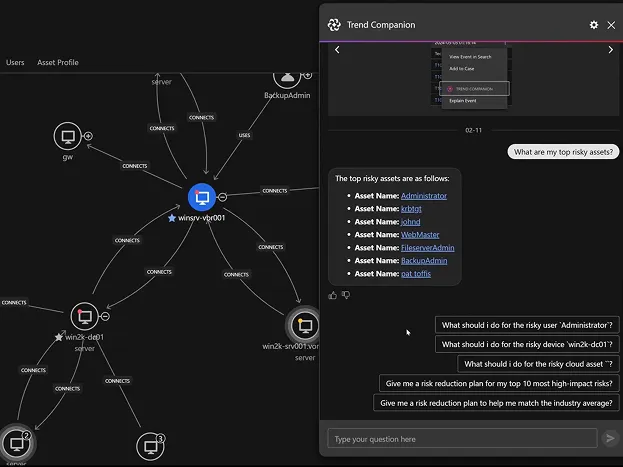

KI-gestütztes SecOps

Der KI-gestützte Companion denkt wie ein Analyst. Er bietet Anleitung für Untersuchungen, schlägt nächste Schritte vor und erstellt Automatisierungen, um den manuellen Arbeitsaufwand zu verringern. In Kombination mit fortschrittlicher SOC-Automatisierung und enger Integration von Drittanbietern kann Ihr Team schneller handeln, Bedrohungen genauer lokalisieren und sich auf das Wesentliche konzentrieren.

Ihre Sicherheitstelemetrie an einem Ort

Brechen Sie Silos auf, indem Sie native und Drittanbieterdaten korrelieren und mit XDR präzise, hochauflösende Erkenntnisse erstellen – alles in einer zentralen, einheitlichen Übersicht. Vorfälle, Angriffswege, Schwachstellen und Bedrohungen werden nahtlos zusammengeführt. Optimierte Workflows und klare Untersuchungsberichte verkürzen die Zeit für Detection and Response und verbessern so die Effizienz des SOC.

Leistungsstarke native Bedrohungsabdeckung auf allen Ebenen

EDR

XDR for Endpoints (EDR)

Gewinnen Sie umfassende Transparenz und Schutz vor Bedrohungen für Endpunkte und Server. Daten werden über mehrere Sicherheitsebenen hinweg automatisch korreliert, um eine schnellere Erkennung, bessere Untersuchung und kürzere Reaktionszeiten zu ermöglichen.

NDR

XDR for Networks (NDR)

Nicht verwaltete Vermögenswerte sind Angreifern ein Fest, denn sie dienen ihnen als perfektes Versteck. Von Routern bis Laptops oder intelligenten Thermostaten ist alles mit Ihrem Netzwerk verbunden. Finden und schützen Sie jedes einzelne Gerät mit NDR.

ITDR

XDR for Identity (ITDR)

Dank der integrierten Erkennung und Reaktion auf Identitätsbedrohungen (ITDR) wissen Sie stets, wer die riskantesten und privilegiertesten Anwender sind. Kompromittierte Identitäten sind jetzt Signalfeuer, die Sie auf Bedrohungsaktivitäten aufmerksam machen, und nicht mehr bloß eine clevere Tarnung.

EmDR

XDR for Email (EmDR)

Die Erkennung von Bedrohungen und die Reaktion darauf lassen sich sogar auf E-Mail-Konten ausdehnen. Dazu werden Anwender-E-Mails, Bedrohungsprotokolle und das Anwenderverhalten auf verdächtige Aktivitäten untersucht.

CDR

XDR for Cloud (CDR)

Herkömmliches EDR bildet nur einen Teil der Geschehnisse in Ihrer Cloud ab. Wer beobachtet Ihre Workloads, Container, K8s-Cluster und VMs? Dank CDR tun Sie das selbst.

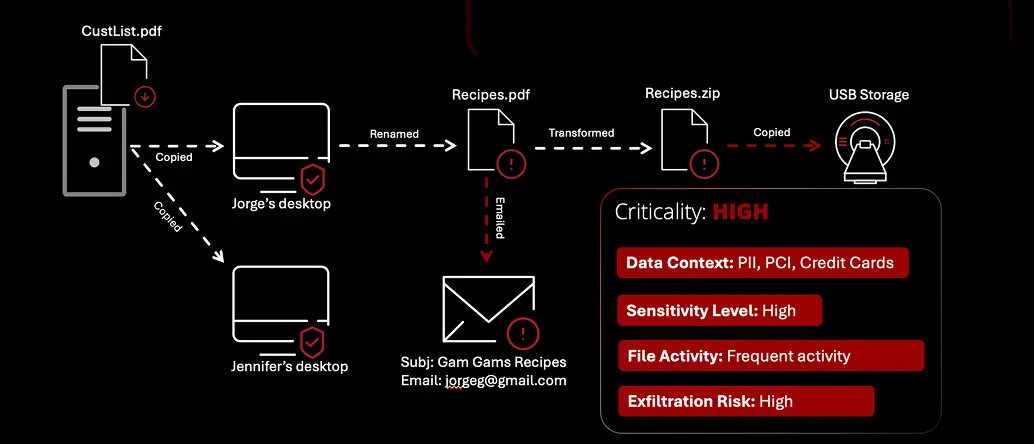

DDR

XDR for Data (DDR)

Verschaffen Sie sich Transparenz, Kontext und Reaktionsmöglichkeiten für sensible Daten, die sich durch Ihre Umgebung bewegen.

Selbst wenn die Integrität dieser Daten beeinträchtigt wird, können Sie SOC die nötigen Werkzeuge an die Hand geben, um aufzudecken, wie sie ausgelesen wurden und um welche Daten es sich zuvor handelte.

Marktführende Leistung