摘要

- Earth Koshchei 駭客集團的惡意遠端桌面協定 (RDP) 攻擊行動運用了 RDP 中繼器、惡意的 RDP 伺服器,以及惡意的 RDP 組態設定檔,其目的是要將資料外洩並安裝惡意程式。

- Earth Koshchei 以不斷創新和善於變換手法聞名,在這波攻擊行動中,他們利用了紅隊演練工具來從事間諜活動,並竊取資料。

- Earth Koshchei 攻擊行動利用魚叉式網路釣魚郵件來誘騙收件人開啟惡意的 RDP 組態設定檔案,使其電腦連上駭客集團 193 個 RDP 中繼器的其中一個。

- Earth Koshchei 的攻擊行動顯然做足了準備,從今年 8 月至 10 月間總共註冊了 200 多個網域名稱。

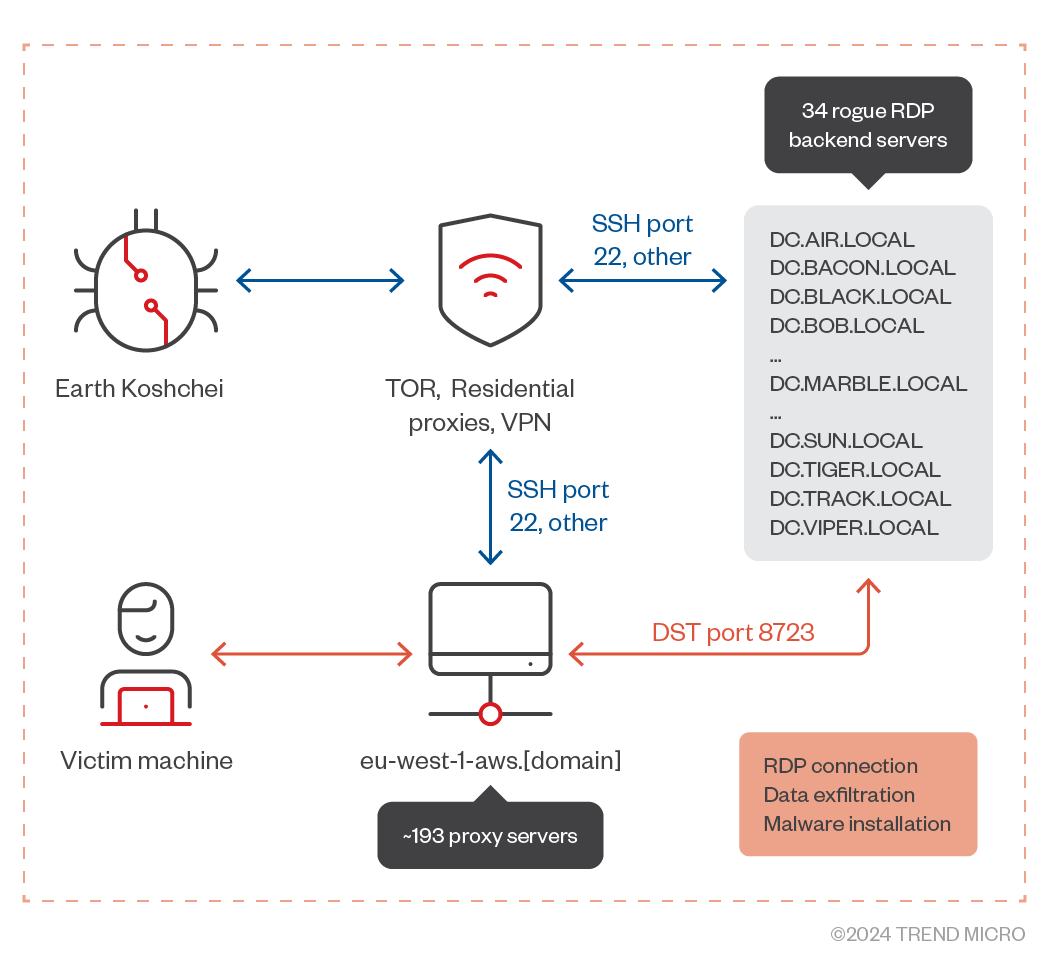

- 該集團還使用了匿名化層來掩蓋其行動並增加隱密性,如:商用 VPN 服務、TOR,以及在地代理器 (residential proxy),讓溯源工作變得更加複雜。

紅隊演練可為企業提供必要的工具和測試方法來強化其資安防禦。然而網路犯罪集團和進階持續性滲透攻擊 (APT) 集團也會密切關注紅隊演練領域最新發展出來的工具和方法,將它們用於惡意用途。

2024 年 10 月,一個趨勢科技命名為「Earth Koshchei」的 APT 集團 (亦被稱為「APT29」或「Midnight Blizzard」),似乎利用一種惡意的「遠端桌面協定」(RDP) 攻擊手法襲擊了眾多目標。資安廠商 Black Hills Information Security (BHIS) 過去在 2022 年初即曾經詳細介紹過這類手法。這項名為「惡意 RDP」的攻擊技巧,包括了一個 RDP 中繼器、一個惡意 RDP 伺服器,以及一個惡意的 RDP 組態設定檔。受害的使用者等於將其電腦的部分控制權交給了駭客,最後導致資料外洩,或者被安裝惡意程式。

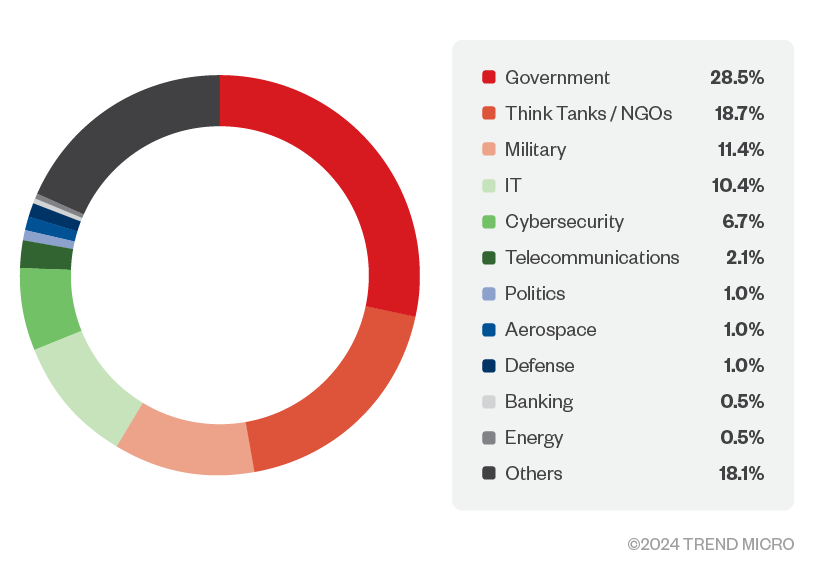

Earth Koshchei 的惡意 RDP 攻擊行動在今年 10 月 22 日達到顛峰,一些政府及軍事單位、智庫、學術研究人員以及烏克蘭境內目標,都收到了他們的魚叉式網路釣魚郵件。這些電子郵件是用來誘騙收件人開啟隨附的惡意 RDP 組態設定檔。當這個 RDP 組態檔案開啟時,會指示電腦試著透過 Earth Koshchei 設定的 193 個 RDP 中繼器的其中一個來連線到某外部 RDP 伺服器。

儘管許多被駭客瞄準的企業應該都已封鎖了對外的 RDP 連線,但一些情況特殊的企業還是有可能並未封鎖 RDP 連線,例如:家庭辦公室環境或資安防護較不嚴格的企業。在攻擊情境中,RDP 中繼器有可能還會使用非標準的連接埠來避開防火牆規則。我們相信在這波魚叉式網路釣魚郵件之前,駭客早就已經執行了一些極為針對性、且幾乎無法察覺的攻擊行動,最後在 10 月 22 日才突然爆發開來。

Microsoft 和 Amazon 已分別公開將這起惡意 RDP 攻擊行動歸咎於 Midnight Blizzard 和 APT29,也就是我們所追蹤的是 Earth Koshchei。雖然我們無法很有把握地將這起攻擊完全歸咎於 Earth Koshchei,但我們發現攻擊行動當中確實使用了一些他們典型的手法、技巧和程序 (TTP),而且我們也可以進一步補充 Microsoft 和 Cert-UA 目前所公開的入侵指標 (IoC)。

根據美國和英國執法機關指出,Earth Koshchei 駭客集團背後的資助者是「俄羅斯對外情報局」(簡稱 SVR)。Earth Koshchei 的特色是它多年來一直鎖定西方國家的外交、軍事、能源、電信以及 IT 產業,並以從事間諜活動為主要動機。Earth Koshchei 素以經常變換 TTP 聞名,過去曾使用過多種技巧,例如:密碼噴灑 (password spraying)、暴力破解閒置帳號,以及水坑式攻擊。

根據趨勢科技的全球威脅情報,我們發現這波惡意 RDP 魚叉式網路釣魚郵件已發送給許多目標,包括:軍事和外交單位、烏克蘭境內目標,以及學術研究人員。這起 RDP 攻擊行動的規模相當龐大:我們在一天之內大約看到有 200 個重要目標遭到攻擊,這等同於 Pawn Storm 這類 APT 集團數個禮拜的攻擊量。然而這並非 Earth Koshchei 第一次涉及大規模魚叉式網路釣魚行動:2021 年 5 月,他們也發送了魚叉式網路釣魚郵件到數千個個人帳號。

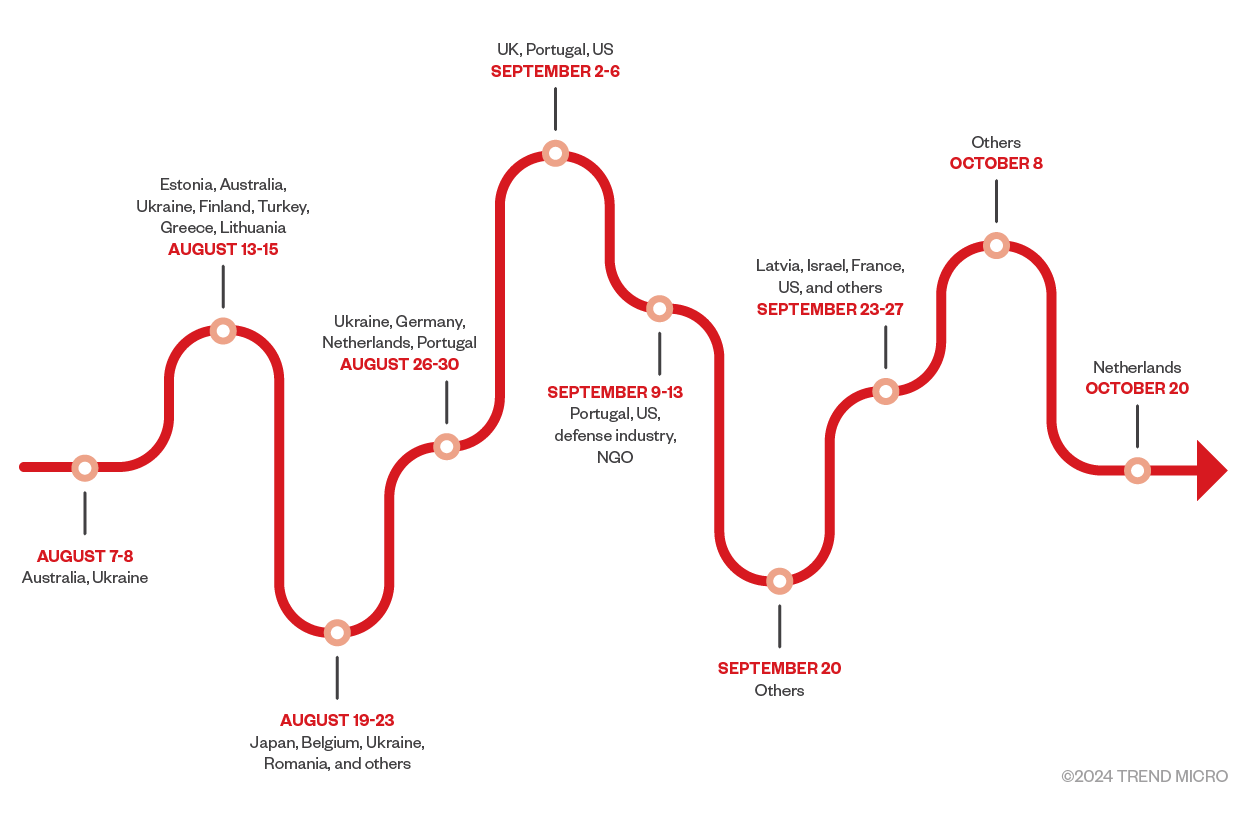

駭客早在 8 月 7 日至 8 日就開始預做準備,註冊了一些網域名稱,從這些名稱就能看出駭客準備攻擊與澳洲和烏克蘭政府相關的目標。最後一個網域 (註冊於 10 月 20 日) 顯然是專門用來攻擊與荷蘭外交部有關的某個機構。前前後後,駭客總共註冊了將近 200 個網域名稱,其中有許多都可以看出駭客預先設想好的目標。

本文旨在詳細說明 Earth Koshchei 的 RDP 攻擊行動如何運作、如何利用已公開的紅隊演練方法、攻擊行動的規模,以及使用了哪些匿名化層。尤其,我們討論了攻擊的基礎架構:我們揭露了 193 個專門用來攻擊各類機構的網域,以及 34 個惡意 RDP 後端伺服器。根據我們推測,這 193 個網域名稱只是 Earth Koshchei 用來連上 34 台後端伺服器的代理器,後端伺服器似乎才是真正的惡意 RDP 伺服器。就我們看到的證據,有某些疑似的惡意 RDP 後端伺服器以及某些 RDP 中繼器被駭客用於 10 月 18 至 21 日針對兩家軍事機構和一家雲端供應商的攻擊,並成功將資料外傳。

惡意 RDP 組態設定檔案:從紅隊演練工具到針對性攻擊

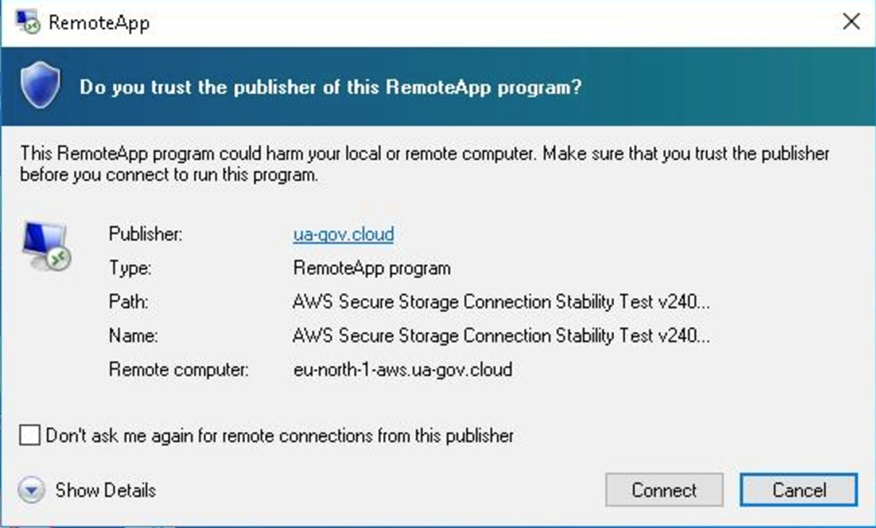

我們研究了駭客發送給歐洲某位學術研究人員的 RDP 組態設定檔。該檔案指定了一台對外連線的遠端伺服器:eu-south-2-aws[.]zero-trust[.]solutions。雖然該主機的名稱看起來好像是 Amazon Web Services (AWS) 的合法伺服器,但其實是由 Earth Koshchei 所掌控。 這個組態設定會攔截所有本機的磁碟、印表機、COM 連接埠、智慧卡以及剪貼簿,好讓遠端的駭客能存取受害者的電腦,很顯然地,這樣一來駭客就能將資料外傳。連線一旦成功建立,就會執行一個名為「AWS Secure Storage Connection Stability Test v24091285697854」的遠端應用程式。遠端的伺服器在我們分析的當下已經停止運作,所以我們無法查看這個遠端應用程式會執行什麼動作。

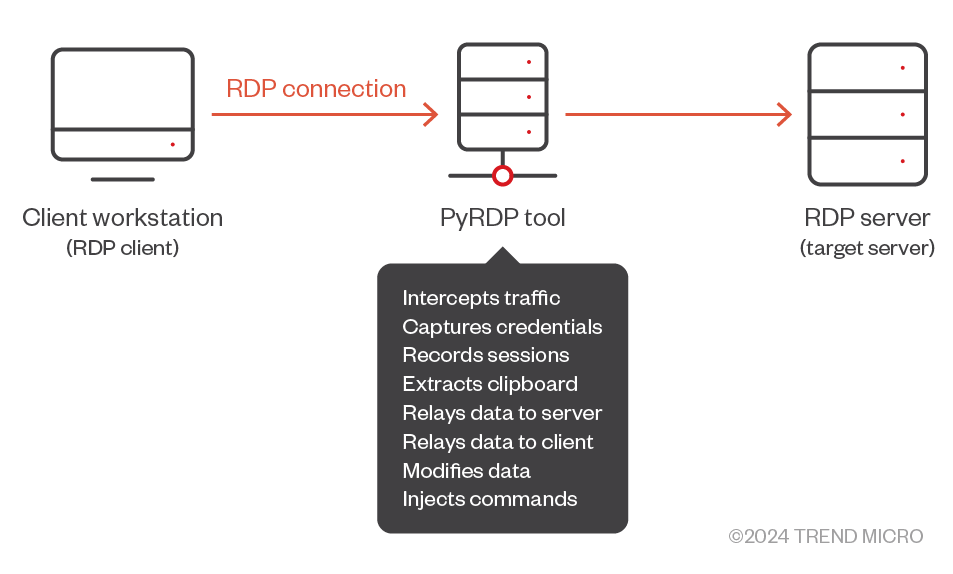

像這樣的攻擊情境,在 2022 年的一篇 Black Hill 部落格 (作者 Mike Felch) 就曾經提到過。攻擊情境的安排比一開始看起來的也許更加複雜,駭客的目標是要盡可能減少可疑的警告訊息,並盡量避免需要使用者操作的情況。因此,Felch 提出了一個想法,在真正的惡意 RDP 伺服器前面設置一個中間人 (MITM) 代理器,並使用 Python 遠端桌面協定 MITM 工具 (PyRDP)。

如同 Black Hill 的部落格所述,RDP 攻擊是從受害者嘗試開啟魚叉式網路釣魚攻擊所傳送的「.RDP」檔案開始。這接下來會建立一個對外的 RDP 連線至駭客的第一個系統 (圖 2)。此處,駭客使用 PyRDP 作為 MITM 代理器來攔截受害者的連線請求。PyRDP 代理器不會將受害者連上他們想要的合法伺服器,而是連線至駭客所掌控的惡意伺服器。這樣的安排能讓駭客在受害者面前偽裝成合法伺服器,但實質上卻挾持了連線階段。如此一來,駭客就能完全看見、並掌控受害者與 RDP 系統之間的通訊。

在連線建立後,惡意伺服器會模仿合法 RDP 伺服器的行為,並利用這個連線階段來執行各種惡意活動。一種主要的攻擊方式就是駭客在受害電腦上植入惡意腳本或變更系統設定。除此之外,PyRDP 代理器還能方便駭客存取受害者的檔案系統,讓駭客瀏覽目錄、讀取或修改檔案,以及注入惡意檔案。這項能力讓這類攻擊變得特別危險,因為它能直接入侵受害者的端點,而且無法被追查。

攻擊的最後一個階段通常是將資料外傳,駭客會利用被入侵的連線階段來擷取一些敏感資訊,例如:密碼、組態設定檔案、企業專屬資料,或其他機密資料。PyRDP 代理器可確保任何被竊取的資料或指令的執行結果都傳回到駭客手中,不會驚動受害者。例如像 RogueRDP 這樣的工具就能增強駭客的能力,自動產生吸引人的 RDP 檔案來引誘使用者建立被挾持的連線階段。

這套方法不僅證明了 RDP 環境遭遇中間人 (MITM) 攻擊的危險性,更突顯出企業有必要在內部採取一些資安措施來應對。

| 組態設定 | 數值 | 在攻擊中的用途 |

| full address | eu-north-1.regeringskansliet-se.cloud | 將受害者導向惡意伺服器。 |

| alternate full address | eu-north-1.regeringskansliet-se.cloud | 用來確保連線確實連上駭客伺服器的備用位址。 |

| Drivestoredirect | s:* | 將所有硬碟重導,讓 PyRDP 能夠爬梳受害者的檔案並將資料外傳。 |

| redirectprinters、redirectclipboard、redirectsmartcards 等等 | 1 | 將用戶端裝置資源重導以方便攻擊,例如,讓 PyRDP 可讀取剪貼簿的內容。 |

| remoteapplicationname | AWS Secure Storage Connection Stability Test v24091285697854 | 誤導受害者,讓他們覺得自己下載的是合法應用程式。 |

| remoteapplicationprogram | AWS Secure Storage Connection Stability Test v24091285697854 | 指定在 RDP 連線階段期間要執行並顯示給受害者看到的應用程式。這是攻擊的重要一環,因為這能讓駭客模擬合法應用程式的環境。 |

| prompt for credentials | 0 | 關閉安全警告提示,增加攻擊的隱匿性。 |

| authentication level | 2 | 降低連線的安全性以方便駭客入侵。 |

表 1 中的 RDP 組態設定檔案會試圖將 RDP 連線階段重導至惡意伺服器來攻擊受害者。像 PyRDP 這樣的工具,能藉由攔截並操控 RDP 連線來加強攻擊效果。PyRDP 可自動爬梳受害者重導的共用磁碟,將內容儲存到駭客掌控的本機電腦以方便將資料外傳。攻擊行動一開始會先利用「full address」(完整位址) 和「alternate full address」(備用完整位址) 兩個欄位來將受害者導向惡意伺服器。其他欄位,例如:「remoteapplicationprogram」(遠端應用程式執行檔) 和「remoteapplicationname」(遠端應用程式名稱),可指定要啟動的應用程式,用來製造一切正常的假象。連線之後,惡意伺服器很可能會使用 PyRDP 來執行一些工作,包括爬梳重導的硬碟並將資料外傳。

此攻擊示範了像 PyRDP 這樣的工具如何將惡意活動自動化及強化,例如:有系統地爬梳重導的硬碟並將資料外傳。值得注意的是,受害電腦上並未被安裝任何真正的惡意程式,全靠一個惡意的組態設定檔就能讓駭客更隱匿地就地取材,進而躲避偵測。我們認為 Earth Koshchei 運用了這套方法的最後一個階段。我們的分析找到並確認了 193 個代理器,其主機名稱通常代表著它所要攻擊的目標,同時也發現了 34 台很可能是惡意 RDP 後端伺服器的伺服器。

如圖 3 所示,受害電腦會經由 193 個代理器的其中一個來連上某台惡意 RDP 後端伺服器。Earth Koshchei 使用 SSH over Tor、VPN 服務以及在地代理器來控制其代理器與惡意 RDP 伺服器。

匿名化層

Earth Koshchei 集團還有一項特徵就是大量使用匿名化層,如:商用 VPN 服務、TOR,以及在地代理器服務。大量使用 (在地) 代理器,可以讓仰賴 IP 位址攔截的防禦策略失效。駭客會將其惡意流量偽裝成合法使用者常見的網路流量,並且將攻擊分散至數千個快速變換且看似與一般家庭使用者無異的 IP 位址。

這些匿名化層也被用於最近的 RDP 攻擊行動,我們有中度信心認為,Earth Koshchei 數星期以來一直在使用 TOR 出口節點來控制 RDP 攻擊行動中所架設的 200 多個 VPS 伺服器 IP 位址,以及 34 個惡意 RDP 伺服器。魚叉式網路釣魚郵件至少是從 5 個合法的郵件伺服器所發送,而這些郵件伺服器似乎已被人從外部入侵。我們的監測資料當中有證據顯示,Earth Koshchei 是使用各種在地代理器和商用 VPN 服務經由網頁郵件存取這些郵件伺服器。

有可能 Earth Koshchei 或是別的駭客集團在 10 月 22 日攻擊行動高峰之前的幾週,就已入侵了這些郵件伺服器。我們在監測資料中找到大約 90 個 IP 位址,用來連上已遭駭入的郵件伺服器以發送垃圾郵件。在這 90 個 IP 位址當中,有一些是某家相對較新的商用點對點 (P2P) VPN 服務的出口節點,該廠商可接受虛擬加密貨幣支付方式,其他的 IP 位址則可能是一些在地代理器服務的出口節點。

時間順序

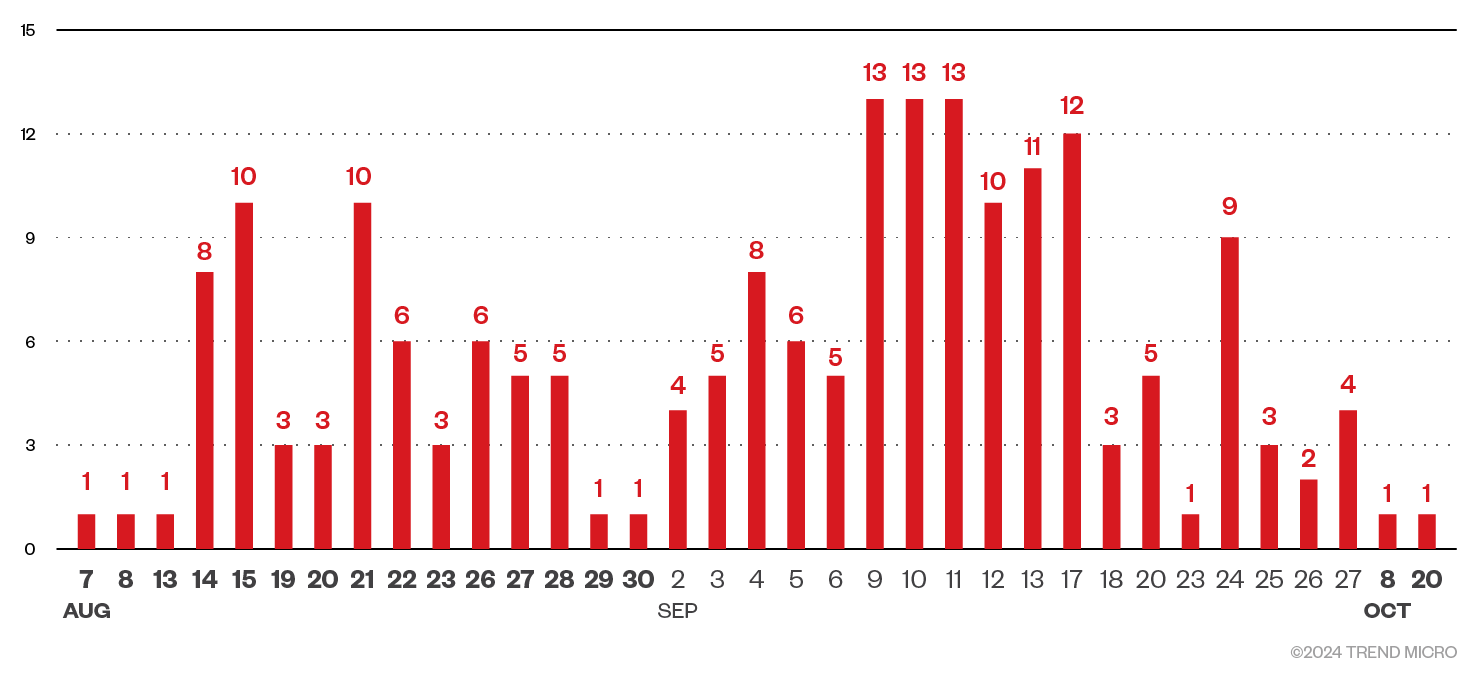

根據我們的分析,Earth Koshchei 在 8 月 7 日至 10 月 20 日之間設立了 200 多個網域名稱 (圖 4 和圖 5),其有 193 個網域名稱我們可以確定是專為 RDP 攻擊而設,因此我們有中度信心認為它們就是 Earth Koshchei 在使用。另外還有數十個其他網域名稱似乎也屬於 Earth Koshchei 入侵集合 (intrusion set) 所有,但我們並未發現這些網域有在使用的證據。

網域名稱是分批設立,而且通常是在平常上班時間,除了一個顯然用來攻擊某個荷蘭外交部相關機構的網域之外。絕大多數的網域名稱都可以明顯看出其針對的目標 (圖 6),但只有少數幾個案例我們有辦法實際跟被針對的目標確認。2024 年 8 月,駭客註冊的網域名稱看起來是針對歐洲、美國、日本、烏克蘭和澳洲的政府與軍方單位。到了 8 月底,駭客註冊了一些看起來與雲端服務和 IT 廠商相關的網域名稱。接著在 2024 年 9 月,有幾批網域名稱似乎是針對一些智庫和非營利組織。此外,還有幾個網域名稱與 Zoom、Google Meet 以及 Microsoft Teams 等線上虛擬化平台有關。

惡意 RDP 後端伺服器最有可能的架設時間是在 9 月 26 日至 10 月 20 日之間,我們無法找到 10 月 22 日之前可能發送過的電子郵件實際樣本,但我們認為 10 月 18 至 21 日之間針對軍方和雲端廠商的攻擊確實使用了惡意 RDP 伺服器來將資料外傳。有可能 10 月 22 日之前確實有其他目標受到攻擊,但我們並無明確的證據。

駭客溯源

根據 TTP、受害者分析以及其他廠商的研究,我們有中度信心認為這起 RDP 攻擊行動應該是 Earth Koshchei 所為。這起惡意 RDP 攻擊行動所用的 TTP 是 Earth Koshchei 相當典型的作法:最明顯的就是其選擇的攻擊目標,以及大量使用了在地代理器服務、TOR 以及商用 VPN 服務。我們有中度信心認為那 193 個代理器及其網域名稱、還有那 34 個惡意 RDP 伺服器應該屬於 Earth Koshchei 所有。

展望與結論

這些年來,像 Earth Koshchei 這樣的駭客集團對於其攻擊的目標一直都維持著相當程度的興趣,包括:政府機關、軍事單位、國防產業、電信公司、智庫、網路資安廠商、學術研究人員以及 IT 廠商。長期以來,Earth Koshchei 都一直在利用一些新的方法來從事間諜活動。他們不僅密切注意各種有助於它們突破防線的新舊漏洞,同時也會關注紅隊演練領域所開發的工具和方法。

一個最好的例子就是使用惡意 RDP 伺服器,這很可能是受到某資安廠商 2022 年的一篇部落格文章所啟發。這是 APT 集團利用紅隊演練工具來減輕攻擊本身的負擔,進而更專注於使用進階社交工程技巧來攻擊企業的一個最佳範例。這有助於他們在最短時間內從目標獲取到最多的資料和資訊。

我們認為,在 10 月 22 日的大規模魚叉式網路釣魚攻擊行動之前,Earth Koshchei 就已經發動過一些更隱密的行動,這從其部分 RDP 中繼器所外傳的資料當中就能看到一些蛛絲馬跡。但由於長期下來其攻擊行動的成效逐漸遞減,因此 Earth Koshchei 決定發動最後一波大範圍攻擊行動,幾乎傾全力出動了所有的基礎架構。而這也讓他們成為一個不擇手段的危險敵人。

Earth Koshchei 大量使用了像 TOR、VPN 和在地代理器服務這類匿名化層。這些匿名化層會讓駭客溯源變得困難許多,但也並非絕無可能。我們預料像 Earth Koshchei 這樣的駭客集團未來仍將繼續針對相同的目標發動這類規劃縝密且創新的攻擊。他們的惡意 RDP 攻擊行動規模相當罕見,除了使用大量的基礎架構之外,其社交工程攻擊似乎也做足了準備。

倘若企業尚未封鎖連上非受信任伺服器的對外 RDP 連線,應盡速加以封鎖。此外,也可封鎖經由電子郵件發送的 RDP 組態設定檔案。目前趨勢科技已能偵測本文中的惡意 RDP 組態設定檔案:Trojan.Win32.HUSTLECON.A。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- Earth Koshchei 的惡意 RDP 攻擊行動:紅隊演練方法遭惡意利用

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

偵測惡意 RDP 組態設定檔案

malName:(*MALCONF* OR *HUSTLECON*) AND eventName:MALWARE_DETECTION

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

如需完整的入侵指標清單,請至此處。