摘要

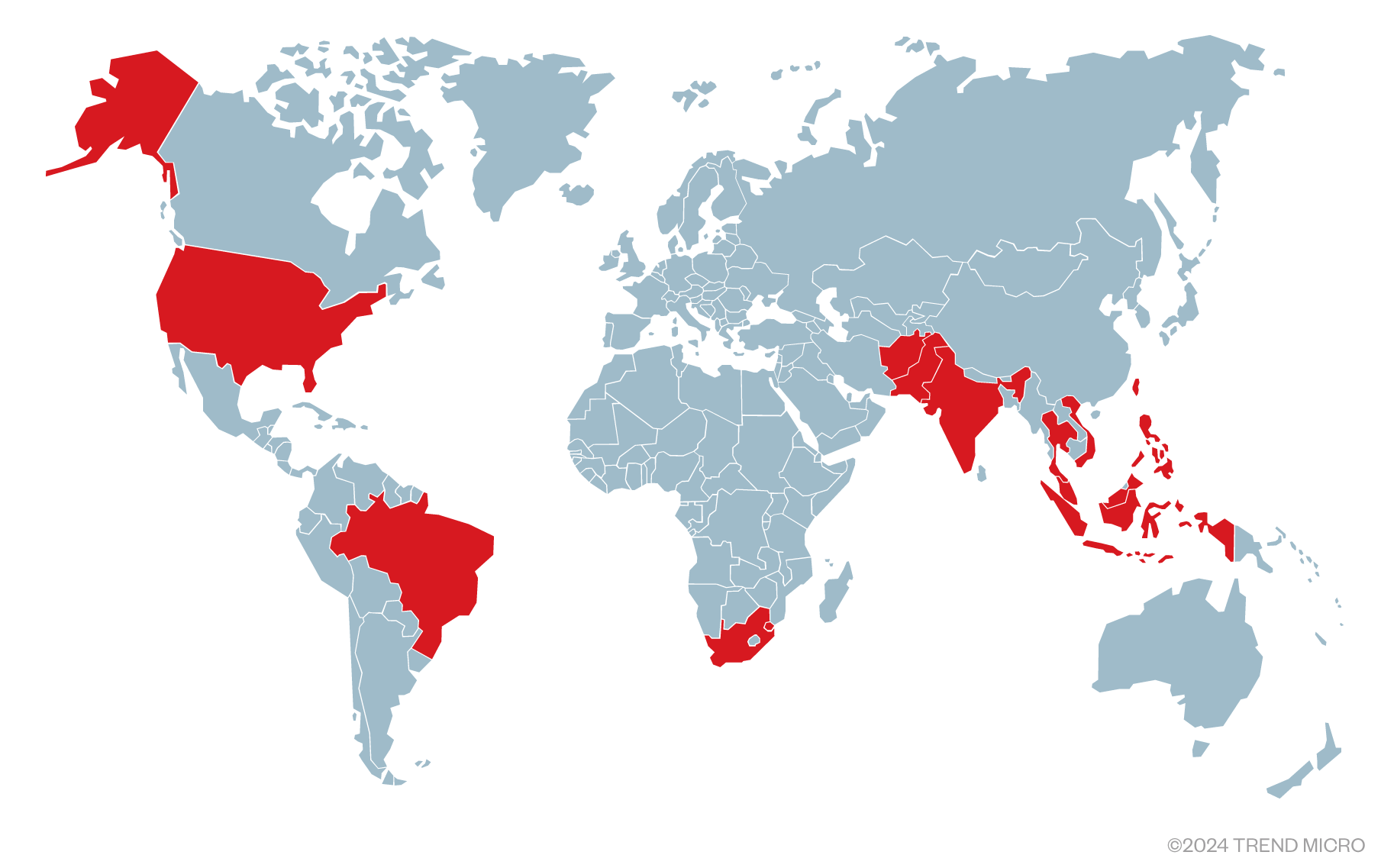

- Earth Estries 是中國一個進階持續性滲透攻擊 (APT) 集團,自 2023 年起便開始瞄準美國、亞太地區、中東及南非等地的電信業者與政府機關進行攻擊。

- 該集團採用了進階攻擊技巧與多種後門程式,如:GHOSTSPIDER、SNAPPYBEE 和 MASOL RAT,有多家東南亞電信業者和政府機關受害。

- Earth Estries 會攻擊對外連網伺服器的漏洞來突破防線,並使用就地取材的二進位檔案 (LOLBIN) 在網路內部橫向移動,藉此部署惡意程式並從事長期的間諜活動。

- 目前該集團已入侵了 20 多家企業機構,專門瞄準電信、科技、顧問、化學、交通運輸等產業,以及許多國家的政府機關和非政府組織 (NGO)。

- Earth Estries 採用一套複雜的幕後操縱 (CC) 基礎架構,由多個不同的團隊負責管理,其行動經常使用與其他已知中國 APT 集團相同的手法、技巧與程序 (TTP),這表示他們可能都採用了相同的惡意程式服務 (MaaS) 供應商所提供的工具。

自 2023 年起,Earth Estries (亦稱為 Salt Typhoon、FamousSparrow、GhostEmperor 及 UNC2286) 一躍成為中國最活躍的進階持續性滲透攻擊 (APT) 集團之一,主要攻擊美國、亞太地區、中東及南非的關鍵產業,如電信業者和政府機關。本文將重點介紹他們不斷演進的攻擊技巧,並分析其行動背後的動機,提供有關其針對性長期攻擊的分析洞見。

在我們近期的調查中有一項重要的發現就是一個新的後門程式,叫「GHOSTSPIDER」,此後門程式是在東南亞電信業者遭到攻擊時發現。本文將探討 GHOSTSPIDER 的技術細節以及它如何影響多個國家,還有我們在追蹤其幕後操縱 (CC) 基礎架構時發現的一些有趣現象。此外,我們發現該集團也使用了一個模組化後門程式叫「SNAPPYBEE」(亦稱為 Deed RAT),這又是另一個中國 APT 集團之間共享的工具。

不僅如此,Earth Estries 還使用了另一個我們在 2020 年調查東南亞政府機關資安事件時所發現的跨平台後門程式。我們根據其 PDB 字串將它命名為「MASOL RAT」。由於當時的資訊有限,因此我們無法將 MASOL RAT 與任何已知駭客團體做連結。但今年,我們發現 Earth Estries 一直在 Linux 裝置上植入 MASOL RAT 來攻擊東南亞地區的政府網路。本文將提供有關 MASOL RAT 的更多細節。

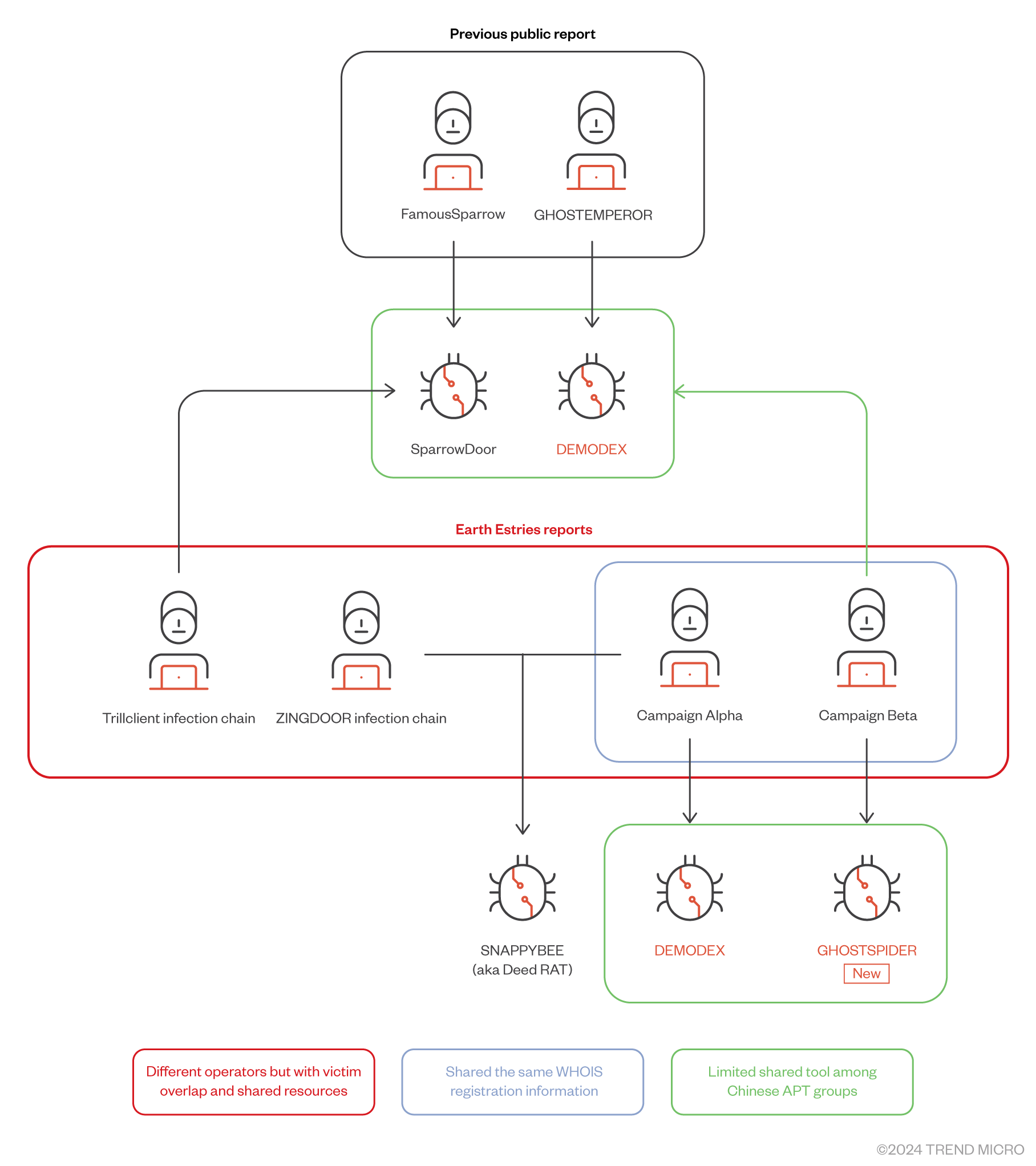

最近,我們也注意到 Microsoft 正在追蹤一個名為「Salt Typhoon」的 APT 集團,這其實就是 FamousSparrow 和 GhostEmperor。不過我們缺乏足夠的證據顯示 Earth Estries 與新聞報導的一起 Salt Typhoon 近期的網路攻擊有關,因為我們並未看到關於 Salt Typhoon 更詳盡的報導。目前,我們只能確認 Earth Estries 的某些手法、技巧與程序 (TTP) 與 FamousSparrow 和 GhostEmperor 雷同。

動機

我們觀察到 Earth Esties 從 2020 年起便一直在長期攻擊政府機關和網際網路服務供應商。2022 年中期,我們發現駭客也開始攻擊政府機關和電信業者的服務供應商。例如,我們在 2023 年發現駭客也攻擊了一些美國聯邦政府及軍事單位所合作的顧問公司與非政府組織 (NGO)。駭客會藉由這樣的方式,更有效率地蒐集情報,並且更快攻擊其主要目標。

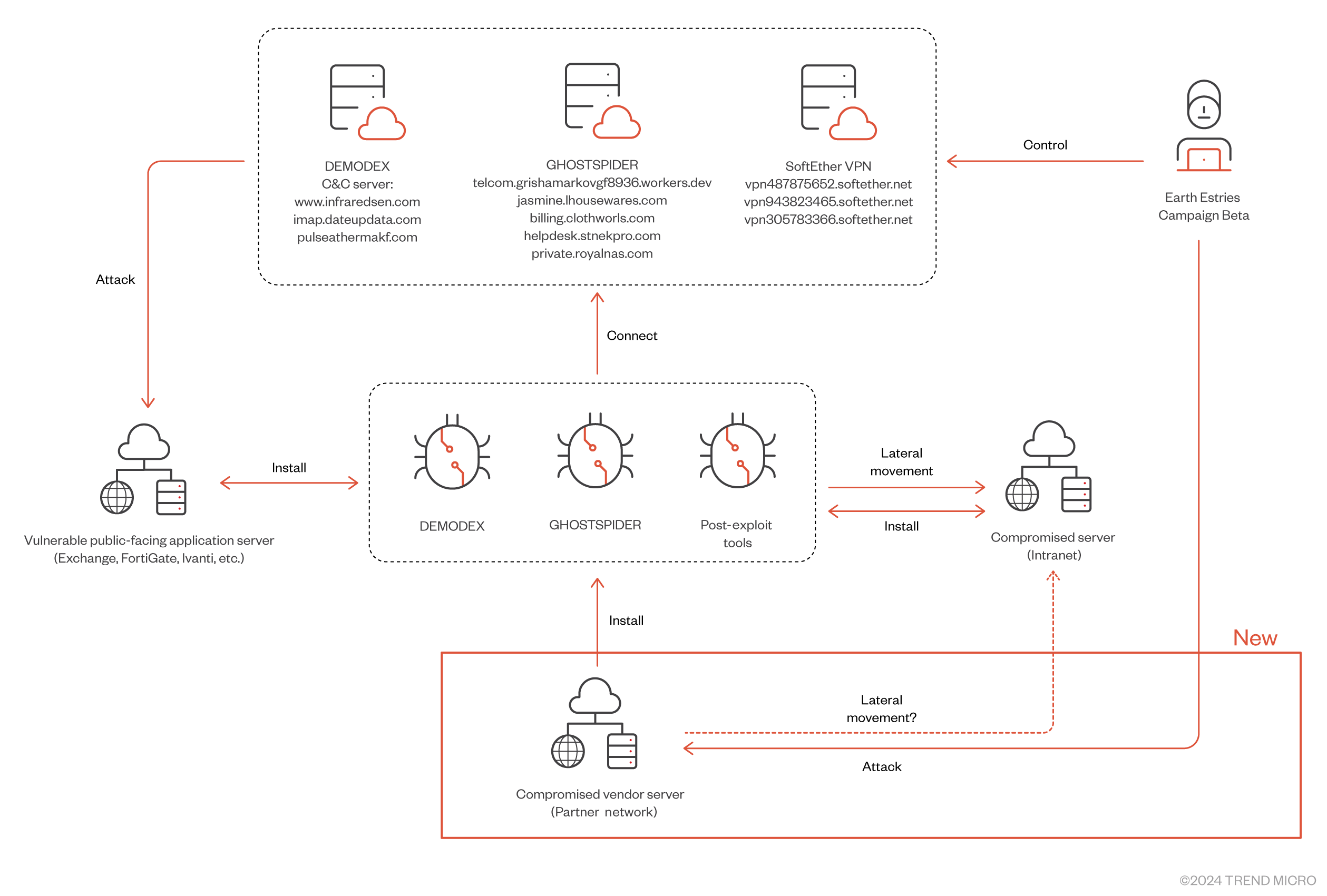

值得注意的是,我們發現駭客不僅攻擊電信業者所使用的關鍵服務 (如資料庫伺服器和雲端伺服器),也攻擊其廠商的網路,他們將 DEMODEX Rootkit 植入到廠商的電腦上。這家廠商是該地區電信業者的主要承包商,我們認為駭客應該是利用這樣的方式來讓他們進入更多目標。

受害者分析

我們發現 Earth Estries 成功入侵了不同領域的 20 多家企業機構,包括:電信、科技、顧問、化學、交通運輸等產業,以及政府機關和非政府組織 (NGO)。還有許多其他國家也在受害之列,包括:

- 阿富汗

- 巴西

- 史瓦帝尼

- 印度

- 印尼

- 馬來西亞

- 巴基斯坦

- 菲律賓

- 南非

- 台灣

- 泰國

- 美國

- 越南

突破防線

Earth Estries 會積極攻擊受害者對外連網的伺服器,我們發現他們會利用伺服器的一些 N 日 (N-Day) 漏洞,包括:

| 漏洞 | 說明 |

| Ivanti Connect Secure VPN 漏洞 (CVE-2023-46805 和 CVE-2024-21887) 攻擊手法 | 一連串的漏洞攻擊手法,用來迴避認證、產生惡意請求,以及提升權限來執行任意指令。 |

| CVE-2023-48788 | Fortinet FortiClient EMS SQL 資料隱碼攻擊 (SQL Injection) 漏洞。 |

| CVE-2022-3236 | Sophos Firewall 使用者入口網站和 Webadmin 的程式碼注入漏洞,可允許從遠端執行程式碼。 |

| ProxyLogon (CVE-2021-26855、CVE-2021-26857、CVE-2021-26858 及 CVE-2021-27065) | 可在 Microsoft Exchange 伺服器上執行遠端程式碼 (RCE) 的四個連鎖漏洞。 |

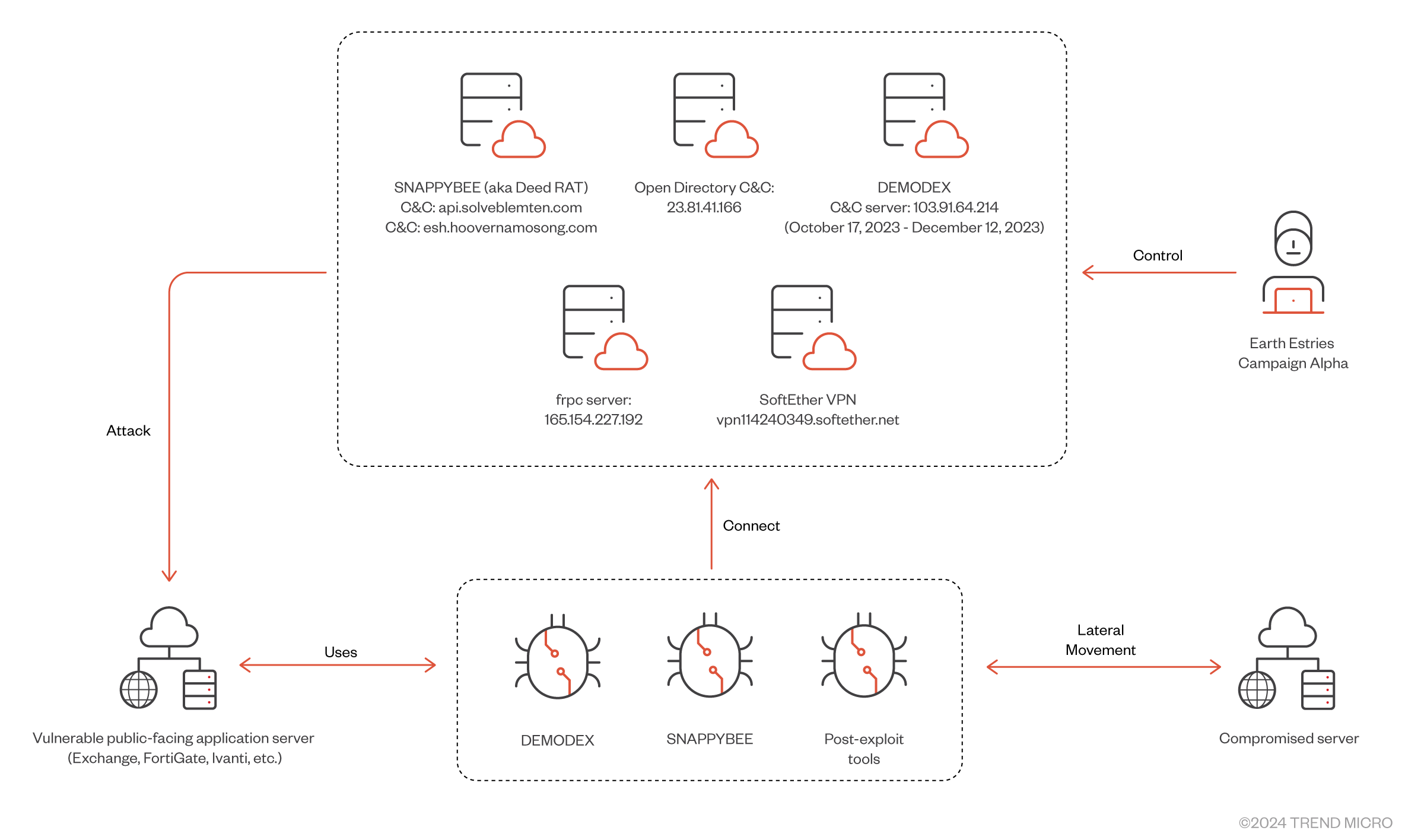

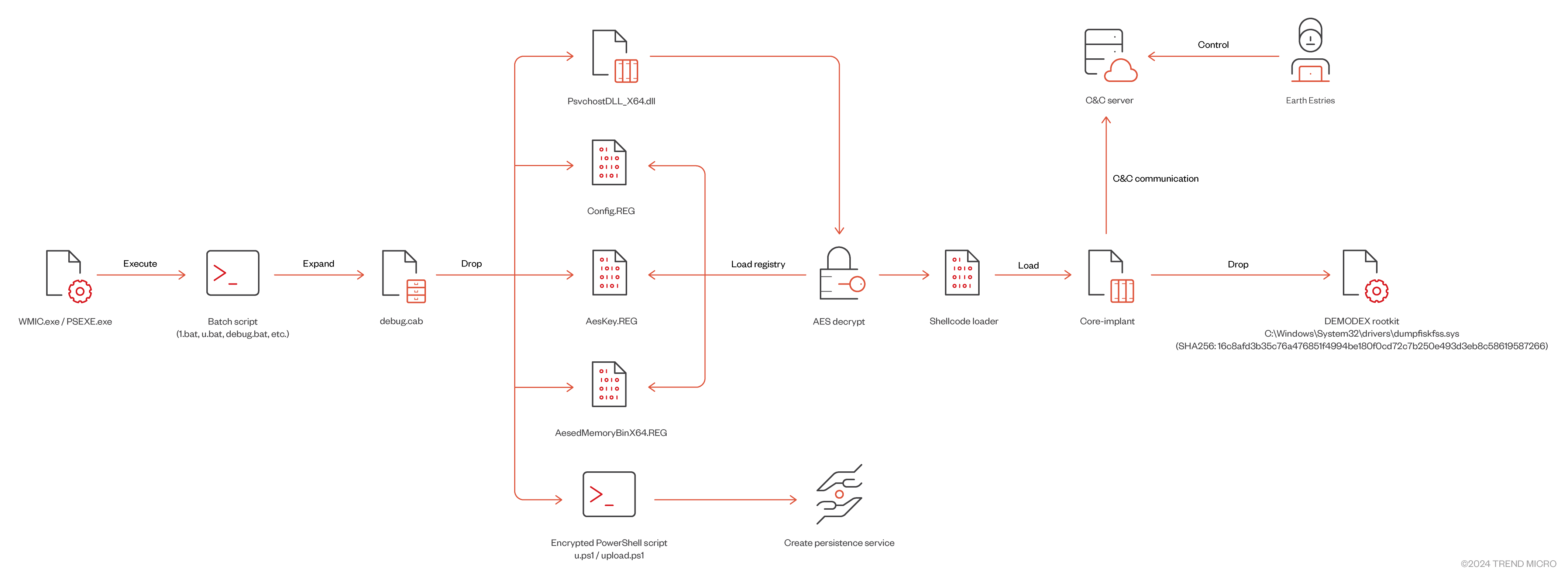

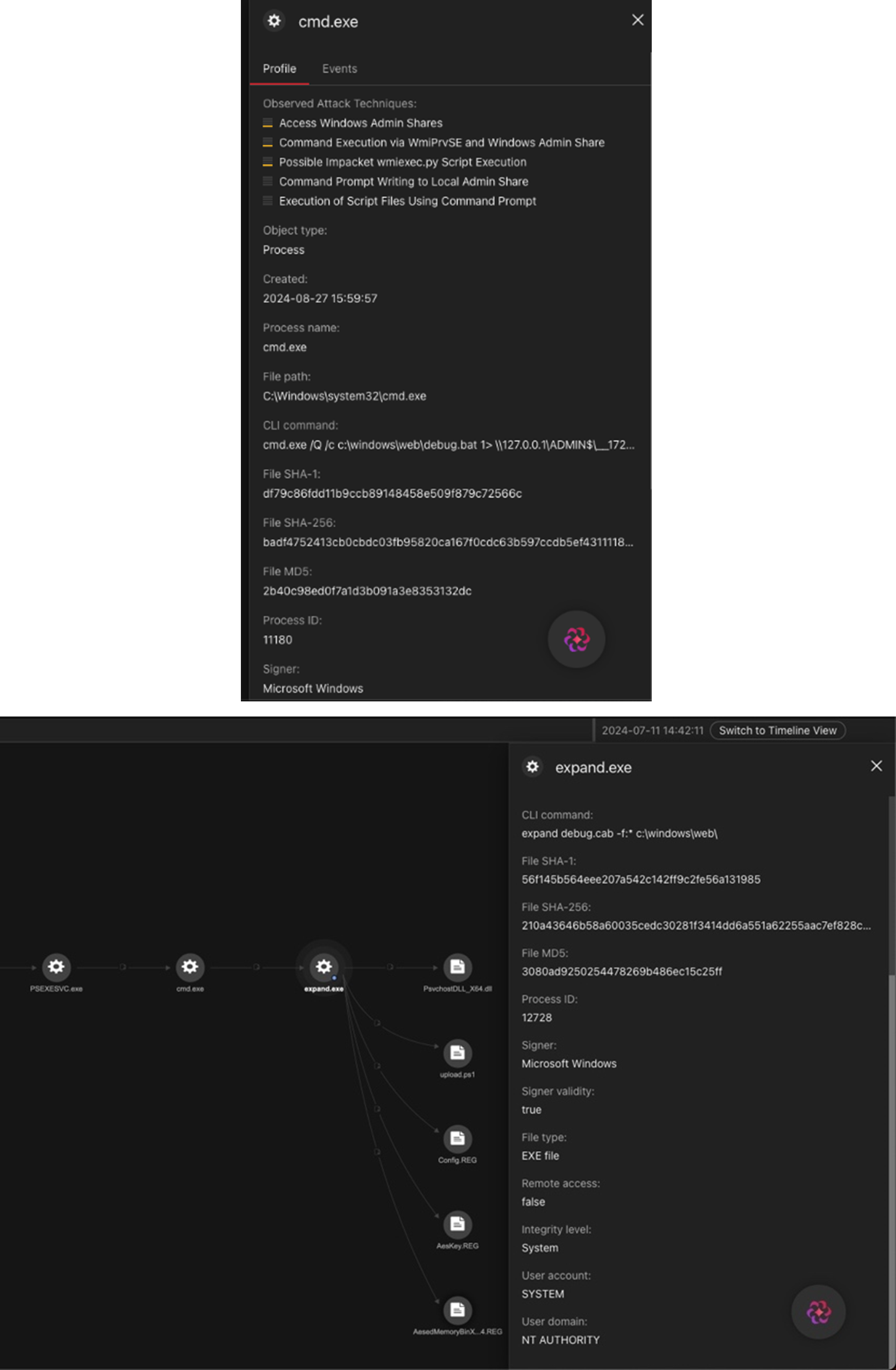

我們發現駭客在經由漏洞掌控了伺服器之後,會利用 WMIC.exe 和 PSEXEC.exe 這類就地取材的二進位檔案 (LOLBIN) 來橫向移動,並部署客製化惡意程式 (如 SNAPPYBEE、DEMODEX 和 GHOSTSPIDER) 對目標進行長期的間諜活動。

攻擊行動概述

根據我們的分析顯示,Earth Estries 是一個很有組織、分工明確的集團。根據多起攻擊行動的觀察,我們推測針對不同地區和產業的攻擊是由不同的駭客所發動。除此之外,不同後門程式所使用的 CC 基礎架構,似乎也是由不同的基礎架構團隊所管理,進一步突顯出該集團營運的複雜性。

Alpha 行動

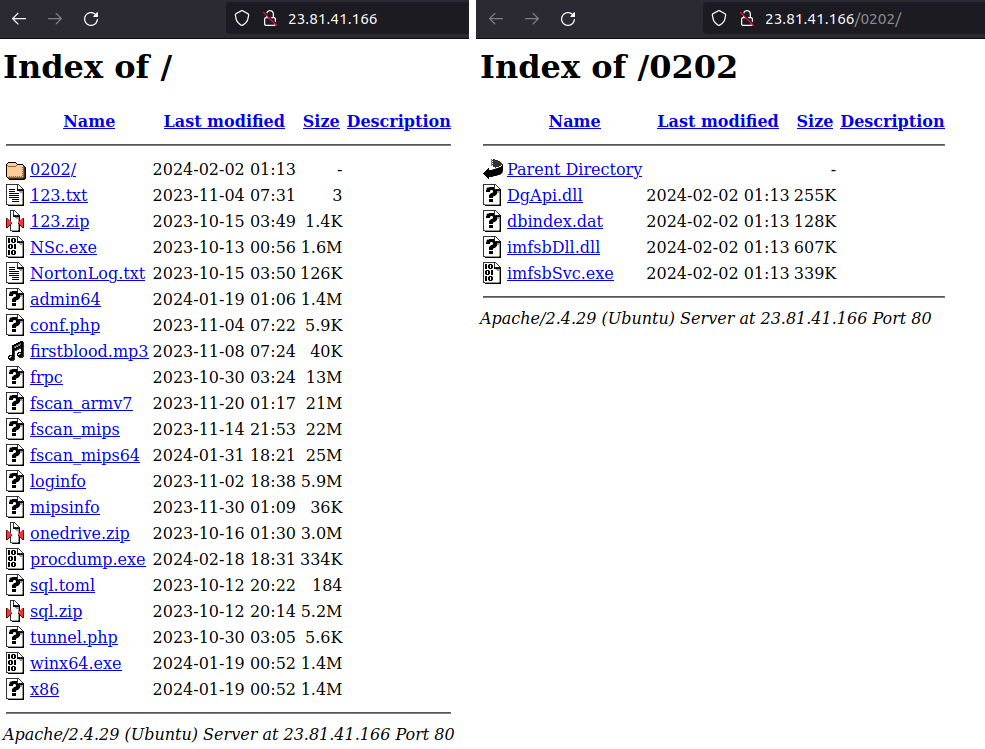

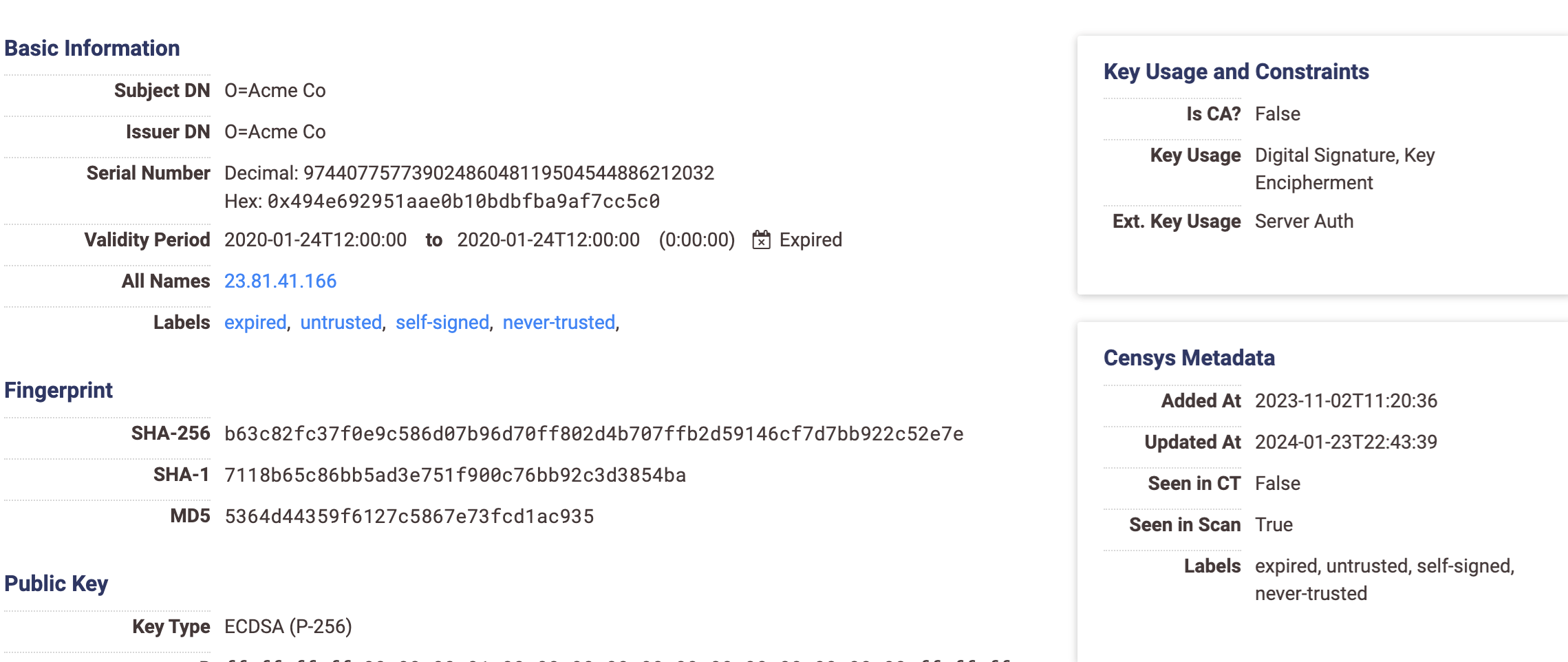

我們去年 10 月觀察到一些針對台灣政府機關和某化學公司的攻擊,駭客會從他們的 CC 伺服器 (23.81.41[.]166) 下載一些惡意工具。我們在調查這個 CC 伺服器 (23.81.41[.]166) 時,發現上面還有更多有趣的樣本,因為該伺服器的連接埠 80 上有一個開放的目錄。

我們根據 2023 年 10 月至 2024 年 4 月的監測資料,將一些值得注意的樣本整理如下 (表 2)。

| 檔案 | 說明 |

| sql.toml | frpc 組態設定 (CC 伺服器:165.154.227[.]192)。 |

| onedrived.zip | 內含 PowerShell 腳本「ondrived.ps1」。 |

| Nsc.exe | 第一組 SNAPPYBEE 樣本。 (SNAPPYBEE 的 CC 網域:api.solveblemten[.]com) |

| 123.zip/WINMM.dll | |

| NortonLog.txt | |

| 0202/* | 另一組 SNAPPYBEE 樣本 (imfsbSvc.exe、imfsbDll.dll、DgApi.dll 和 dbindex.dat)。 (SNAPPYBEE 的 CC 網域:esh.hoovernamosong[.]com) |

| 其他 | 開放原始碼駭客工具,如:frpc、NeoReGeorg 通道工具以及 fscan。 |

以下摘要整理了一些值得注意的研究發現:

- frpc 的 CC 伺服器 165.154.227[.]192 與 ShadowPad 所使用的一個 SSL 憑證 (SHA256: 2b5e7b17fc6e684ff026df3241af4a651fc2b55ca62f8f1f7e34ac8303db9a31) 有所關聯,而 ShadowPad 又是數個中國 APT 集團之間共用的另一個工具。此外,這個 CC 的 IP 位址也曾在資安廠商 Fortinet 的一份報告中提到,並且被列為 Ivanti 漏洞攻擊的相關入侵指標。

- 我們觀察到 onedrived.ps1 使用的手法、技巧與程序 (TTP) 與 GhostEmperor 的第一階段 PowerShell 植入器很像,唯一的差別是,這個新的變種當中的字串皆使用 Base64 來編碼。

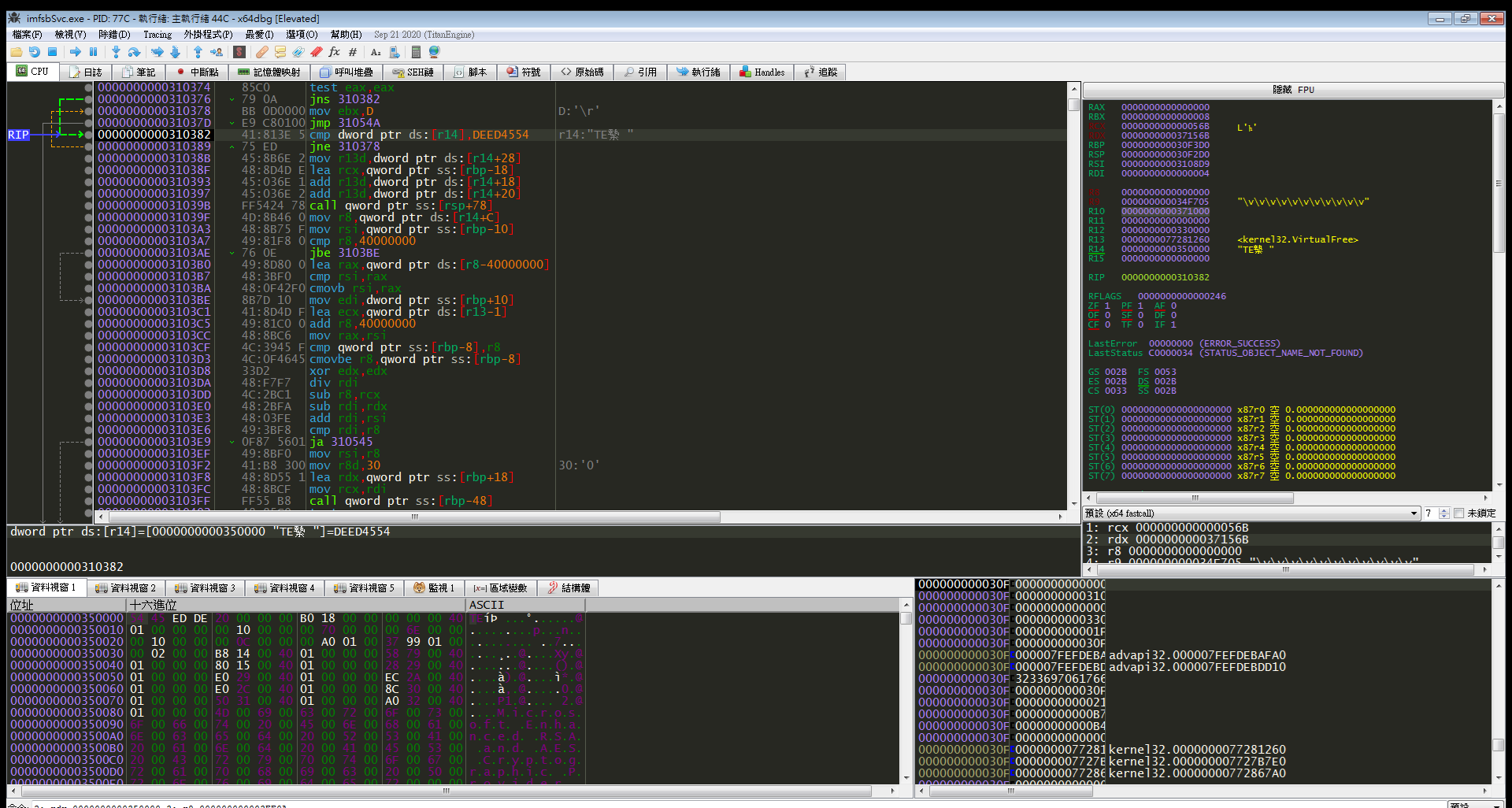

- 根據我們的分析,儘管這兩組樣本使用了不同的 DLL 挾持方式和解碼演算法來解開惡意檔案,但其後門程式的特性與之前的 SNAPPYBEE 相同。(我們發現解密後的 shellcode 模組標頭的簽章是「0xDEED4554」,但Main/Root 模組的 ID 依舊是「0x20」,如圖 4 所示。)

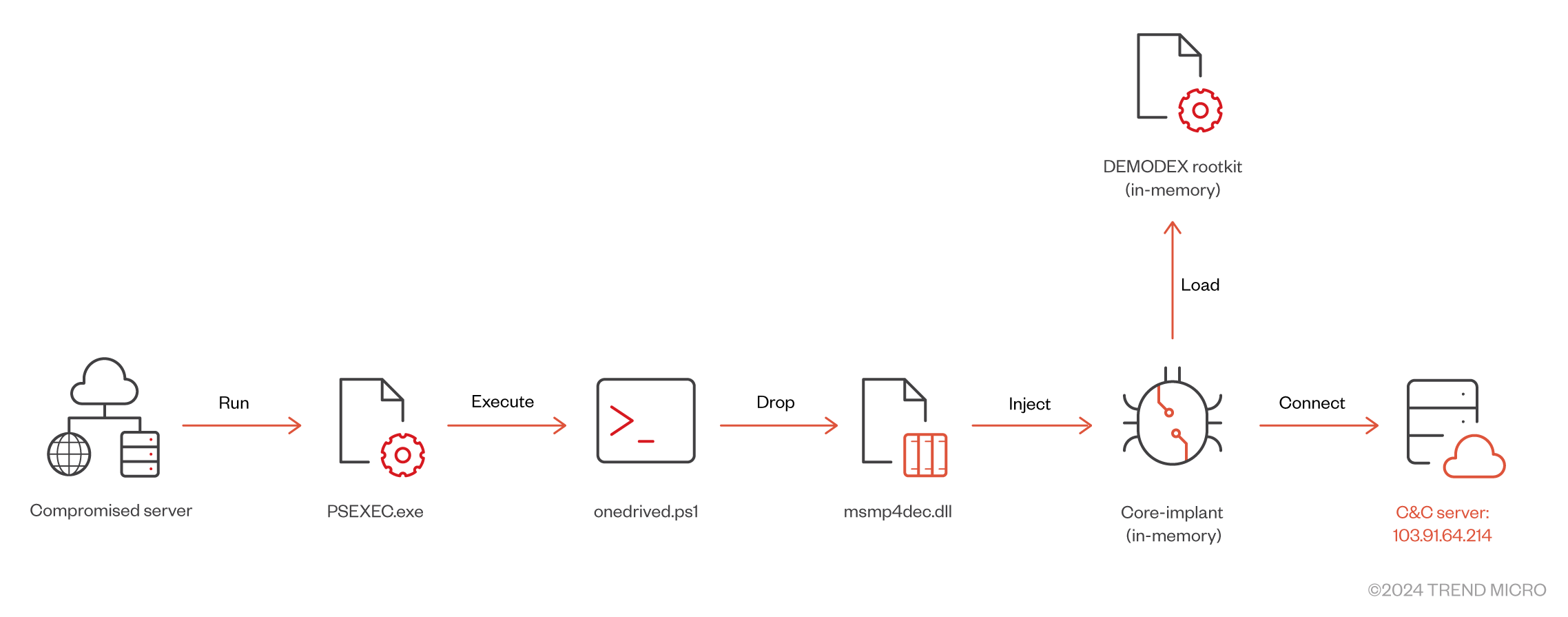

DEMODEX Rootkit 感染過程

要分析 DEMODEX Rootkit 有兩項要求:

- 第一階段的 PowerShell 腳本需要一個解密金鑰作為參數。

- 第二階段的服務載入器會使用電腦名稱作為 AES 解密金鑰。

根據我們的監測資料,我們發現駭客使用 PSEXEC.exe 來執行以下指令以安裝 DEMODEX Rootkit:

Powershell.exe -ex bypass c:\windows\assembly\onedrived.ps1

password@123

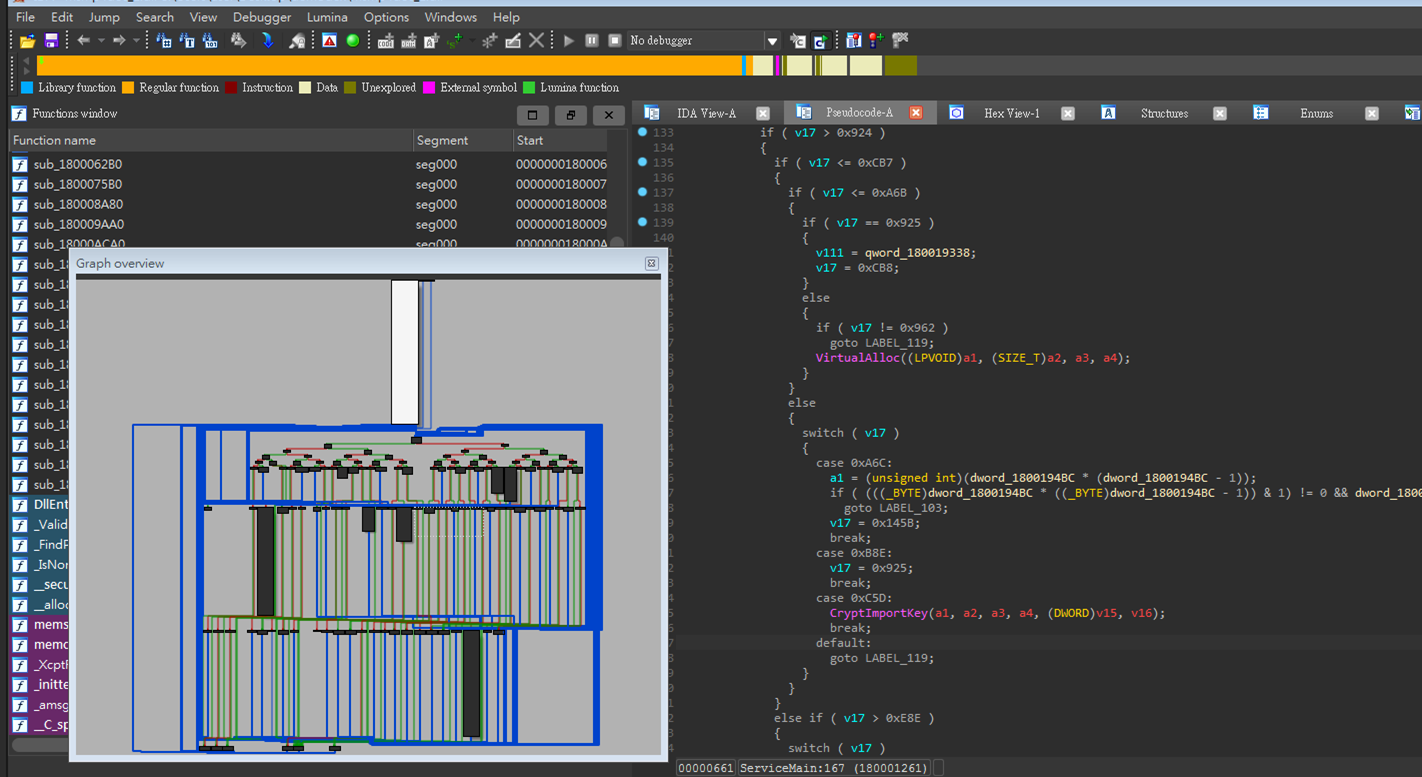

值得注意的是,我們發現所有與 DEMODEX Rootkit 相關的元件都使用控制流程扁平化 (control flow flattening) 技巧來增加分析難度 (圖 6)。

![圖 7:核心植入惡意程式的組態設定 (CC:103.91.64[.]214)。](/content/dam/trendmicro/global/en/research/24/k/earth-estries/EarthEstries-Fig07.png)

CC 基礎架構活動

在追蹤前述後門程式的 CC 基礎架構時,我們發現了以下值得注意的現象:

- 我們發現 SNAPPYBEE 其中一個 CC 網域「 api.solveblemten[.]com」的 WHOIS 註冊資訊與資安廠商 Mandiant 的 UNC4841 駭客集團報告提到的一些入侵指標資料 (IoC) 相符。根據我們的研究,我們相信這些相關的 CC 網域很可能是由同一個提供者所註冊,然後再分享給不同的集團使用。不過,我們缺乏足夠的證據將 UNC4841 集團視為與 Earth Estries 相關聯的一個次集團。

- 另一個 SNAPPYBEE 的 CC 網域「esh.hoovernamosong[.]com」對應的 IP 位址為:158.247.222[.]165,該位址可對應至 SoftEther VPN 的網域 ( vpn114240349.softether[.]net)。因此,我們相信駭客也會利用 SoftEther VPN 來建立營運網路,使他們的活動更難被追查。

- 值得注意的是,我們今年 2 月在 SNAPPYBEE 的 CC 伺服器 (158.247.222[.]165)連接埠 8000 上發現了一個開放的目錄,並下載了一些受害者的資料。根據我們的分析,我們相信受害者的資料是外傳自美國某個 NGO。這批受害者的資料大多是財務、人力資源以及業務相關的文件,值得注意的是,駭客還蒐集了多個軍事單位和聯邦政府機關的資料。

漏洞攻擊後續行動

在這起行動當中,我們觀察到駭客主要使用以下 LOLBIN 工具來蒐集端點資訊,並執行橫向移動來入侵更多電腦。

| 工具 | 說明 |

| frpc 相關 |

|

| ps.exe (PSEXEC.exe) |

|

Beta 行動

本節介紹 Earth Estries 對電信業者和政府機構的長期攻擊。根據我們的研究指出,絕大多數的受害者都已被入侵多年。我們認為駭客在早期階段應該是經由網站的漏洞和 Microsoft Exchange ProxyLogon 漏洞攻擊手法來成功取得登入憑證,進而掌控目標電腦。根據我們觀察,駭客大多使用 DEMODEX Rootkit 來躲藏在這些長期攻擊目標的網路內。值得注意的是,我們在最近調查的一起針對東南亞電信業者的攻擊中,發現了一個先前從未公開的後門程式,我們將它命名為「GHOSTSPIDER」。

GHOSTSPIDER 的技術分析

GHOSTSPIDER 是一個精密的多重模組後門程式,具備多層式設計,可針對不同用途載入不同的模組。此後門程式會使用具備 Transport Layer Security (TLS) 安全機制的客製化通訊協定來與 CC 伺服器通訊,以確保通訊安全。

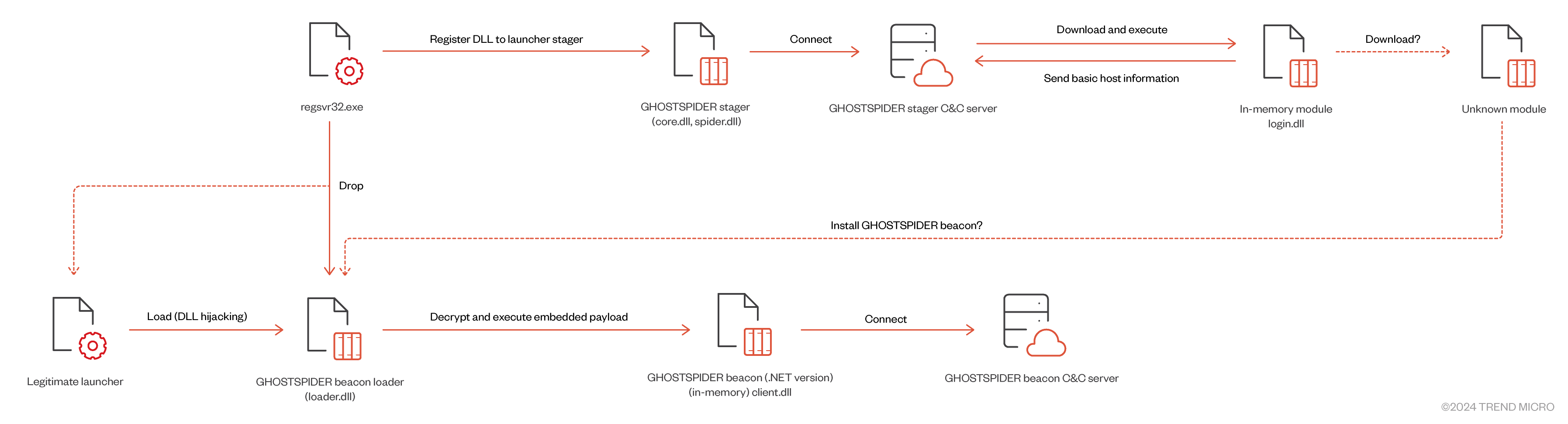

首次感染與部署階段性載入器 (stager)

根據我們的監測資料,我們發現駭客會透過 regsvr32.exe 來安裝第一階階段載入器,此程式用來將一個 DLL (匯出名稱為:core.dll 或 spider.dll) 安裝成服務。這個階段性載入器的設計會檢查 DLL 當中是否有某個寫死的主機名稱,確保它只能在目標電腦上執行。當階段性載入器執行之後,就會連上它的 CC 伺服器來註冊新的連線,接著它會收到一個模組 (DLL 匯出名稱:login.dll),用來載入記憶體內執行。這個 login.dll 模組會蒐集受感染端點的基本資訊,然後將資訊傳回給階段性載入器的 CC 伺服器。經過這個初步階段之後,階段性載入器就會進入輪詢模式,等待駭客的下一個惡意檔案。

部署信標 (Beacon) 載入器

在受感染的端點上,駭客會部署一個合法的執行檔以及一個惡意的 DLL 檔案,用來攔截 DLL 的搜尋順序。這個惡意的 DLL 是 GHOSTSPIDER 另一個作為信標載入器的模組 (DLL 匯出名稱:loader.dll),用來在記憶體內啟動信標惡意檔案。它會建立一個排程工作來啟動執行檔。信標載入器內含一個加密的 .NET DLL 惡意檔案 (DLL 匯出名稱:client.dll),會在記憶體內解密並執行。

通訊協定

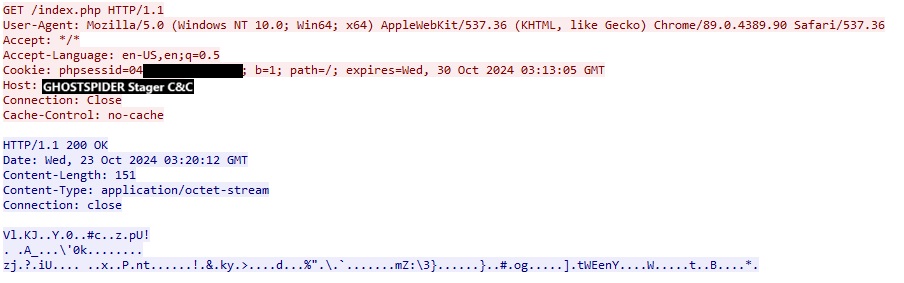

GHOSTSPIDER 階段性載入器的通訊請求,採用了一種共通的格式。HTTP 標頭的 Cookie 內含有一個「phpsessid」用來記錄連線 ID。連線 ID 是使用 CRC32 或 CRC64 搭配 UUID4 值計算出來。圖 10 的範例顯示階段性載入器向 CC 伺服器發出的第一個請求。

收到的回應解密後如下:

=|did=96A52F5C1F2C2C67|wid=13CF3E8E0E5580EB|act=2|tt=41003562|<f

資料部分是以「|」作分隔,包含下列幾項內容:

- 未知的前綴

- did:從受感染電腦計算出來的連線 ID。

- wid:某個連線的遠端 ID。

- act:行動代碼。

- tt:計數器。

- 未知的後綴

信標通訊與指令碼

與階段性載入器一樣,GHOSTSPIDER 信標採用幾乎相同的格式來與信標 CC 伺服器通訊,並接收指令碼。

表 4 列出 GHOSTSPIDER 信標所支援的指令碼。

| 指令碼 | 動作 | 說明 |

| 1 | 上傳 | 從收到的緩衝區載入 delegate 並呼叫它,delegate 提供了 3 個方法:Open / Close / Write |

| 2 | 建立 | 呼叫載入的 delegate 提供的 Open 方法。 |

| 3 | 正常 | 呼叫載入的 delegate 提供的 Write 方法。 |

| 4 | 關閉 | 卸載並移除 delegate。 |

| 5 | 更新 | 更新間隔時間 (閒置時間)。 |

| 6 | 心跳 | 心跳,不採取行動。 |

GHOSTSPIDER 信標可分成不同的 delegate,每個 delegate 都針對特定功能而量身訂做。這些模組是從 CC 伺服器取得,並且會依不同指令碼的指示,透過反射 (reflection) 方式載入記憶體。

這套模組化設計可大幅提升後門程式的彈性與適應能力,因為個別元件可依據駭客需求的變化而獨自部署或更新。除此之外,也讓偵測及分析變得複雜,因為分析師得從片面的資訊當中拼湊出惡意程式的完整功能。藉由將不同的功能拆開成不同的模組,GHOSTSPIDER 不僅能縮小足跡,還能讓資安人員很難完整了解其運作方式和目的。

新的 DEMODEX 感染流程

今年,我們發現駭客使用了另一個 DEMODEX 變種。在新的安裝流程中,駭客已不再使用第一階段 PowerShell 腳本來部署其他必要的惡意檔案。而是將安裝所需的登錄資料 (加密後的組態設定與 shellcode 惡意檔案) 封裝在 CAB 檔案當中,CAB 檔案會在安裝完成後刪除。這套方法可確保即使分析師蒐集到了第一階段 PowerShell 腳本,也因為缺乏其他資訊而無法分析下去。我們發現有另一家廠商發布的報告中提到的現象與我們的觀察一致。

CC 基礎架構進一步分析

在 Linux 伺服器上部署 MASOL 後門程式 (亦稱為 Backdr-NQ)

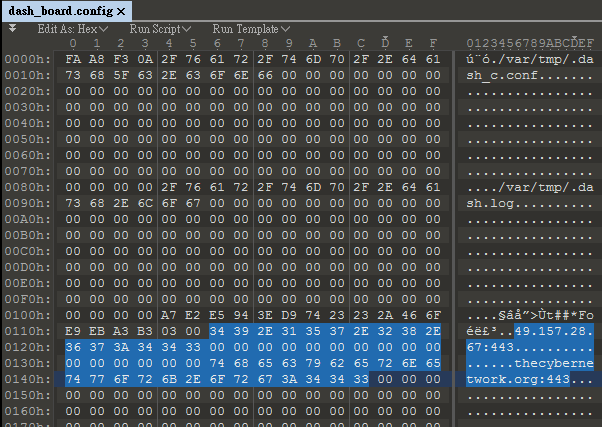

在調查 Alpha 行動相關的 CC 基礎架構時,我們經由其 IP (103.159.133[.]251) 追查到一個 Linux 後門程式 (名稱:dash_board,SHA256:44ea2e85ea6cffba66f5928768c1ee401f3a6d6cd2a04e0d681d695f93cc5a1f)。我們的分析證實,此樣本與我們在 2020 年發現的 MASOL RAT 有關,當時被用於攻擊東南亞的政府機關 (圖 13)。根據後門程式的 PDB 字串 (E:\Masol_https190228\x64\Release\Masol.pdb),我們認為後門程式可能早在 2019 年就已開發出來。2021 年,我們發現 MASOL 有新的 Linux 變種。不過,我們從 2021 年之後就沒看過 MASOL 的 Windows 變種。目前,我們有中至高度的信心認為 Earth Estries 近幾年將 MASOL RAT 用來攻擊東南亞政府機關的 Linux 伺服器。

基於以下原因,我們不太認為 Earth Estries 曾透過 CVE-2022-3236 部署 MASOL RAT:

- 從今年 8 月開始,我們發現 Earth Estries 已針對東南亞政府機關發動一波新的攻擊行動。我們的 Deep Discovery Inspector (DDI) 偵測到某台已遭入侵的 Linux 伺服器正在與 MASOL RAT 的 CC 伺服器通訊。同一時期,我們也發現同一家企業內其他已被駭入的主機也在與 CrowDoor 後門程式子網域下的 CC 基礎架構通訊。我們將繼續監控這項持續性攻擊行動,也許調查完成之後會再提供更多詳細資訊。

- 我們並未找到任何與 Sophos 的報告相同的 CC 基礎架構。儘管我們在網路上只觀察到有限的 MASOL RAT 入侵指標,但我們不能排除 MASOL RAT 是中國 APT 集團之間共用的一個工具。

其他 GHOSTSPIDER 的 CC 基礎架構

目前,我們並無充分證據顯示 DEMODEX Rootkit 和 GHOSTSPIDER 是 Earth Estries 集團專屬的後門程式。因此,我們在後面的入侵指標 (IoC) 一節當中,只列了前述兩項攻擊行動所使用的 CC 基礎架構。不過,我們發現 GHOSTSPIDER 的 CC 基礎架構存在著一些有趣的現象。

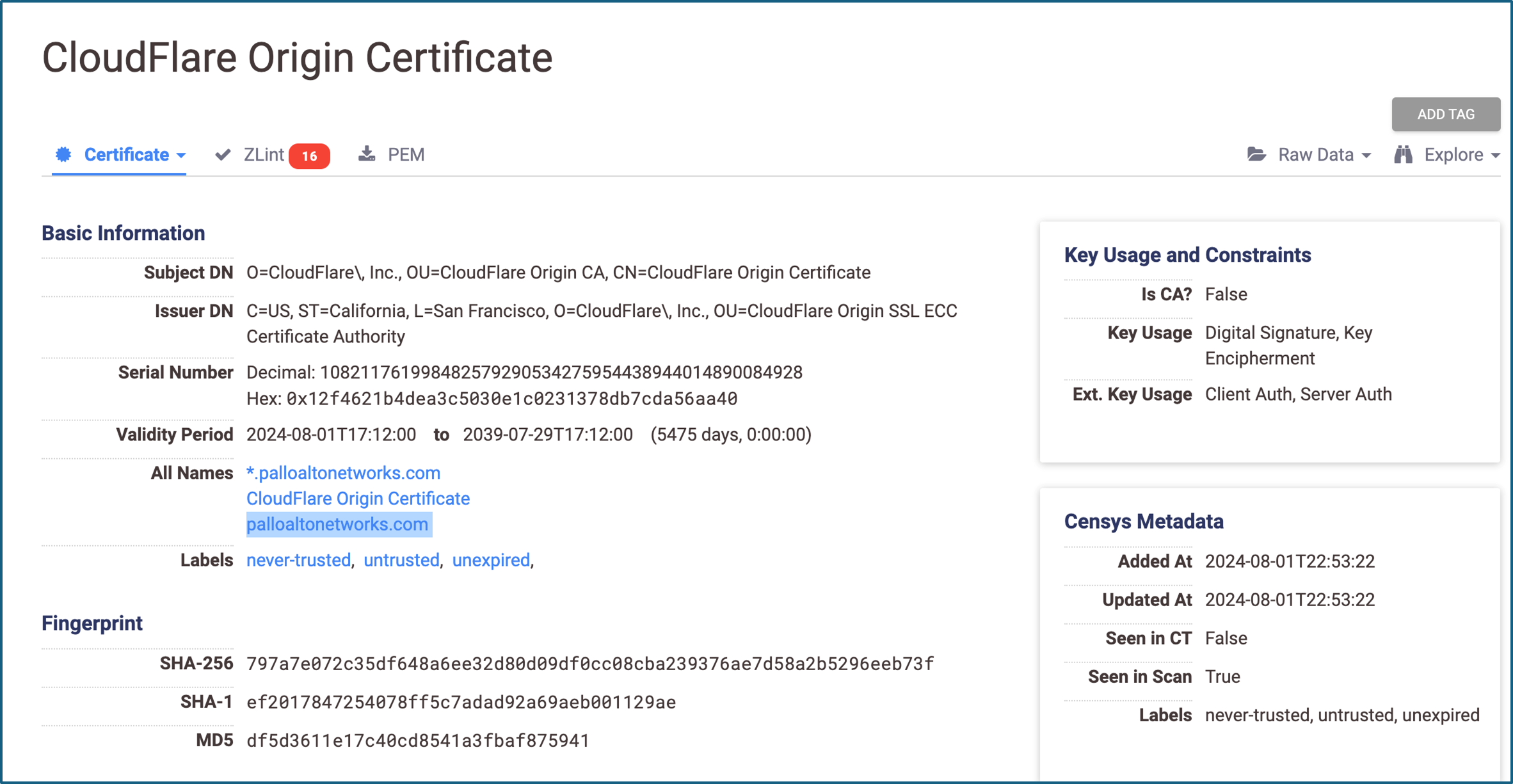

我們在 GHOSTSPIDER 的 CC 伺服器 141.255.164[.]98:2096 (活躍時間:2024 年 8 月 2 日至 2024 年 8 月 22 日) 所使用的憑證當中發現,該憑證的其中一個備用域名「palloaltonetworks[.]com」曾在一份與 Inc Ransom 攻擊相關的廠商報告中提到 (圖 14)。儘管我們並未發現任何 GHOSTSPIDER 相關事件與 Inc Ransom 有所關聯,但根據這些公開情報來源 (OSINT) 的發現,Earth Estries 有可能在其營運中使用勒索病毒來從事間諜活動或謀取經濟利益。

駭客溯源

我們在關於 Earth Estries 的第一篇部落格中,發現其 TTP 與 FamousSparrow 有雷同之處。從那時起,我們就發現了 GhostEmperor 報告當中提到的兩起 DEMODEX Rootkit 相關的攻擊行動。自從我們發現駭客也在使用 SNAPPYBEE 之後,我們懷疑 Earth Estries 所使用的工具可能來自不同的惡意程式服務 (MaaS) 廠商。根據一些相同的 TTP,我們認為兩起攻擊都是 Earth Estries 所為:

- Alpha 行動和 Beta 行動的 CC 網域擁有相同的 WHOIS 註冊資訊。

- 這兩起行動都使用了 DEMODEX Rootkit 和 GHOSTSPIDER。

- 我們觀察到 DEMODEX、SparrowDoor 和 CrowDoor 過去都使用相同的 CC 基礎架構。此外,有關 FamousSparrow 和 GhostEmperor 報告也提到了 27.102.113[.]240 這個 CC 位址。因此,我們相信 DEMODEX、GHOSTSPIDER、SparrowDoor 和 CrowDoor 都是 Earth Estries 所使用的工具。但我們不確定這些客製化後門程式是否為 Earth Estries 專屬的工具,所以有些 CC 基礎架構也許不能歸到這個集團之下。

根據我們的監測資料,我們觀察到 Alpha 行動在 2024 年 10 月 10 日的行動中還會在系統中植入另一組 x86 版的 SNAPPYBEE 樣本:「%SYSTEMROOT%\assembly\imfsbDll.dll」(SHA256:6d64643c044fe534dbb2c1158409138fcded757e550c6f79eada15e69a7865bc) 以及「%SYSTEMROOT%\assembly\DgApi.dll」(SHA256: 25b9fdef3061c7dfea744830774ca0e289dba7c14be85f0d4695d382763b409b)。此外,我們也在另外兩個政府機關偵測到同樣的雜湊碼。

我們還發現,這些政府機關當中有一個從 2020 年起就遭 Earth Estries 入侵。尤其,2024 年 10 月 13 日的 ZINGDOOR 攻擊程序中也會植入 SNAPPYBEE。這就是為何我們認為 Earth Estries 會針對不同目標使用不同的 CC 基礎架構,而這些行動也可能是由不同團隊所發動。他們的 TTP 有些差異很大,即便使用了同一組工具。

值得注意的是,我們在多個受害環境都發現了以下 CC 基礎架構。首先,我們在同一台受感染的電腦上同時發現了 DEMODEX 和 Cobalt Strike 信標的樣本。DEMODEX 的 CC 網域「pulseathermakf[.]com」是 Beta 行動的駭客所使用。Cobalt Strike 信標的 CC 網域「cloudlibraries[.]global[.]ssl[.]fastly[.]net」(樣本下載自 CC 網域 hxxp://103.159.133[.]205/lib3.cab) 以及攻擊後續活動都與 TrillClient 攻擊程序有所關聯,包括 Hemigate、SparrowDoor 和 CrowDoor 工具組。

其次,我們發現 DEMODEX 的 CC 網域「pulseathermakf[.]com」多年來一直被用於攻擊某個東南亞的政府機關。不過,我們在 2024 年 8 月 28 日 (Beta 行動) 偵測到有某東南亞電信業者一台已被入侵的伺服器連上 pulseathermakf[.]com。我們推測駭客在部署後門程式時可能犯了個錯誤。目前我們發現駭客主要使用 DEMODEX 的 CC 網域「www[.]infraredsen[.]com」和「 imap[.]dateupdata[.]com」來攻擊東南亞的多家電信業者。

我們在調查 Beta 行動時發現了 GHOSTSPIDER 後門程式。隨後,我們在追蹤 GHOSTSPIDER 的 CC 基礎架構時發現駭客也在 Alpha 行動 CC 伺服器 23.81.41[.]166 的開放目錄上測試過 GHOSTSPIDER。

結論

Earth Estries 是中國最活躍的 APT 集團之一,主要攻擊電信與政府機關之類的關鍵產業。其值得注意的攻擊手法、技巧與程序 (TTP) 包括:利用已知的漏洞以及使用 SNAPPYBEE 這類廣泛流通的工具。Earth Estries 發動的攻擊相當隱匿,從邊緣裝置一路延伸到雲端環境,讓偵測變得相當困難。他們採用各種方法來建立營運網路,有效隱藏其網路間諜活動,顯示他們滲透及監控敏感目標的手段相當精密。

企業和資安團隊很重要的是必須隨時保持警戒,主動強化網路資安防禦以防範網路間諜活動。藉由像 Trend Vision One™ 這樣的技術,資安團隊和分析師就能在單一平台上將企業的所有資安元素視覺化,監控和追蹤駭客在企業內部網路、系統與基礎架構之間移動時的工具、行為和惡意檔案,並且盡可能提前在攻擊與感染流程的早期就偵測並攔截威脅。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Micro Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- 帝王遊戲:揭露 APT 集團 Earth Estries 長期網路滲透行動

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One Search 應用程式

Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

追蹤 DEMODEX 惡意程式

objectFilePath:"PsvchostDLL_X64.dll" OR

objectFilePath:"AesedMemoryBinX64.REG" OR

objectFilePath:"msmp4dec.dll" OR objectFilePath:"wpccfg.dll" OR

objectFilePath:"dumpfiskfss.sys" OR

objectFilePath:"SstpCfs.dll"

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

YARA 規則

請至此處下載 YARA 規則。

入侵指標資料

詳細的 IoC 清單請至此處下載。此份 IoC 清單最後更新日期為 2024 年 10 月 31 日,期間我們發現有些 IoC 仍出現在一些持續進行的攻擊行動中。這並非一份完整的 IoC 清單,因為 DEMODEX 和 GHOSTSPIDER 大部分的相關元件在不同端點上會有不同的檔案雜湊碼。我們會在 Vision One 平台上釋出更多的 IoC 和追蹤查詢。