重點摘要

- Trend Research 發現了新的 Albabat 勒索病毒版本。開發這些新的版本,意味著勒索病毒集團可能打算將攻擊目標從 Windows 擴大至 Linux 和 macOS。此外,研究也顯示該集團使用 GitHub 來簡化攻擊行動。

- 企業應隨時保持警覺以防範像 Albabat 這樣的勒索病毒威脅,因為一旦讓它們攻擊得逞,使得駭客取得關鍵的資料並用來勒索,企業很可能將面臨商譽損失、營運中斷,以及財務損失。

- 要防範 Albabat 勒索病毒,企業應建置嚴格的機敏資料存取控管、定期更新和修補系統,並且做好資料備份。

Albabat 勒索病毒已進化至能夠攻擊多種作業系統

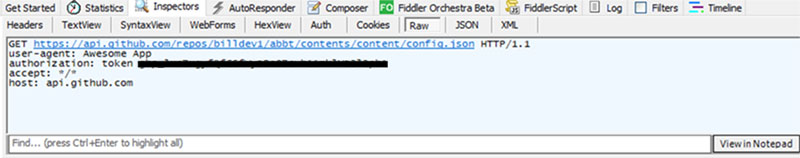

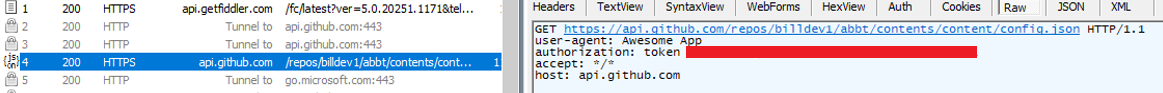

向來以賺錢為目標的 Albabat 勒索病毒集團近期開始變得活躍,推出了新的勒索病毒版本。其早期版本出現於 2023 年底和 2024 年初,我們的威脅追蹤團隊最近發現了 2.0.0 版和 2.5 版,不僅會攻擊 Microsoft Windows,還會蒐集 Linux 和 macOS 上的系統資訊與硬體資訊。我們的團隊發現了多個先前從未偵測過的 Albabat 勒索病毒變種。這些新版本會利用 GitHub REST API 來擷取它們的組態設定資料,使用「Awesome App」作為「User-Agent」字串。這些組態設定裏面含有關於勒索病毒行為與運作參數的重要細節。值得注意的是,這些變種都屬於 Albabat 2.0 版。

我們將其組態設定解碼之後,發現了以下細節。

這個 Albabat 版本會忽略以下資料夾:Searches、AppData、$RECYCLE.BIN、System Volume Information、windows.old、steamapps、perflogs、ansel、tmp、node_modules、cache、vendor、target、Mozilla、venv、env、Chrome、google-chrome、pypoetry、vimfiles、viminfo、site-packages、scoop、go 以及 temp。

此外,這個版本會將下列副檔名的檔案加密: ~$、.src、.ico、.cur、.theme、.themepack、.bat、.com、.cmd、.cpl、.prf、.icls、.idx、.mod、.pyd、.vhdx、._pth、.hta、.mp3、.CHK、.pickle、.pif、.url、.ogg、.tmp、.dat、.exe、.lnk、.win、.vscdb、.bin、.cab、.inf、.lib、.tcl、.cat、.so、.msi、.vpk、.vc、.cur、.ini、.bik、.sfx、.xnb、.ttf、.otf、.woff、.woff2、.vfont、.resource、.N2PK、.log、.pkg、.desktop、.dll、.pkr、.arc、.sig、.bk2、.arz、.swf、.qt、.wma、.mp2、.vdf、.pdb、.nfo、.whl、.mui、.srm、.smc、.dic、.lock、.pyc、.TAG、.locale、.store、.sdi、.library-ms、.acf、.po 以及 .mo。

但會略過以下檔案:ntuser.dat、ntuser.ini、iconcache.db、Thumbs.db 和 .DS_Store。

同時也會終止以下處理程序:taskmgr.exe、processhacker.exe、regedit.exe、code.exe、excel.exe、powerpnt.exe、winword.exe、msaccess.exe、mspub.exe、msedge.exe、virtualboxvm.exe、virtualbox.exe、chrome.exe、cs2.exe、steam.exe、postgres.exe、mysqlworkbench.exe、outlook.exe、mysqld.exe、windowsterminal.exe、powershell.exe、cmd.exe、sublime_text.exe、microsoft.photos.exe 以及 photosapp.exe。

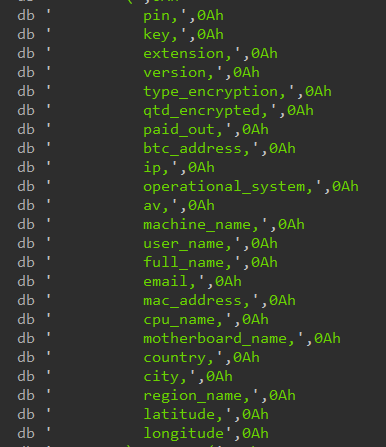

組態設定資料也顯示了勒索病毒從受害電腦蒐集到的資料將儲存在哪裡,它會連線到以下網址的 PostgreSQL 資料庫:

postgres://postgres.<username>:<password>@aws-0-us-west-1.pooler.supabase[.]com:5432/postgres

勒索病毒使用了一個資料庫來追蹤感染與付款情況,蒐集到的資訊可協助駭客提出贖金要求、監控感染情況,以及販賣受害者的資料。

此外,組態設定當中還包含了 Linux 和 macOS 系統的指令,顯示駭客已開發出針對這些平台的二進位檔案。

GitHub 帳號用於提供組態設定與必要元件

GitHub 儲存庫 billdev.github.io 是用來為勒索病毒儲存及提供組態設定檔案。雖然勒索病毒使用的儲存庫目前設定為私密狀態,但它還是可透一個我們在 Fiddler 連線中看到的認證金鑰來存取。

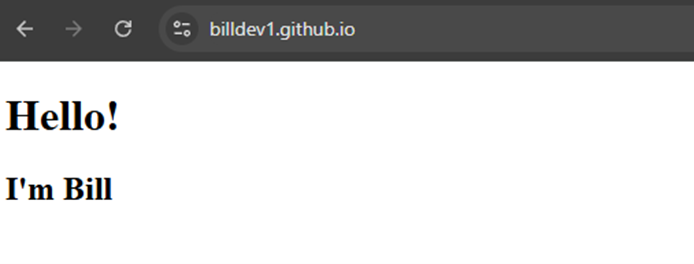

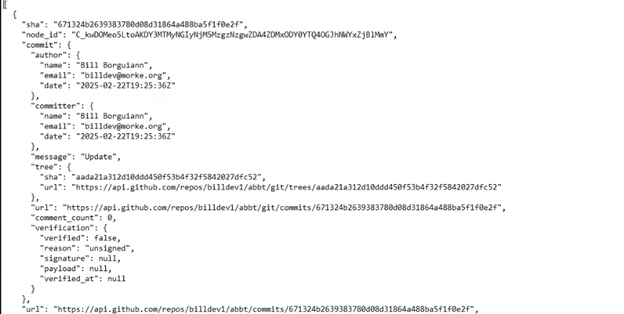

進一步調查這個 GitHub 帳號之後,我們發現其網頁是在 2024 年 2 月 27 日建立,這表示網頁已經建立超過一年。其帳號是註冊在「Bill Borguiann」名下,這很可能是個別名或假名。

根據提交 (commit) 記錄顯示,勒索病毒的開發工作仍在進行,使用者主要是修改組態設定。提交用的電子郵件地址是 billdev@morke[.]org,最近一次提交的時間是 2025 年 2 月 22 日。

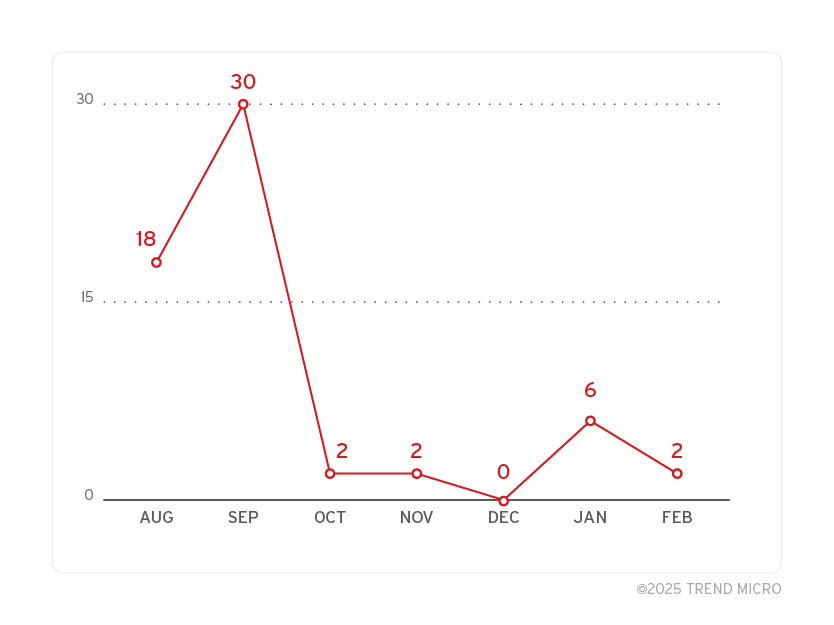

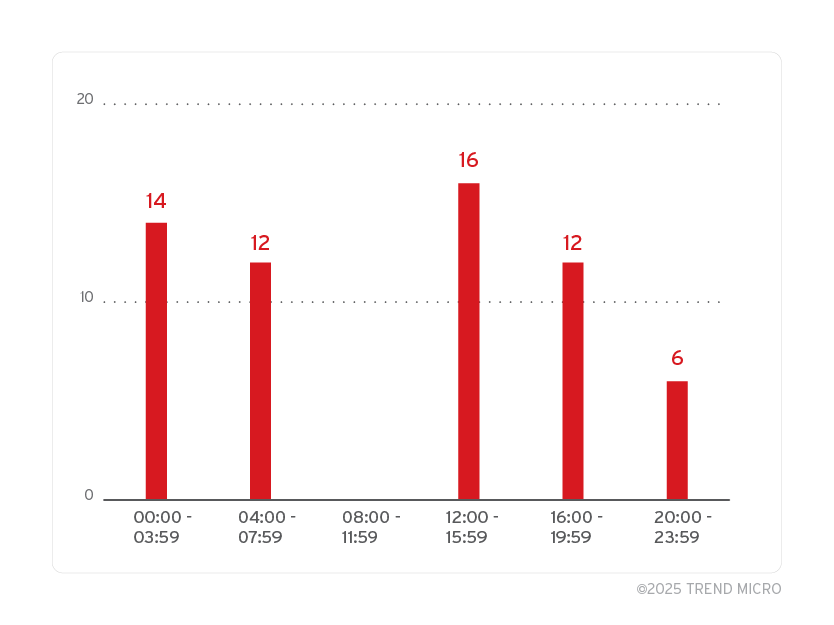

根據提交記錄顯示,2024 年 8 月和 9 月的活動大幅增加。尤其在兩個重要時段有大量的提交動作:00:00 至 04:00 以及 12:00 至 16:00。從這個行為模式可看出駭客在這些時段內應該非常專注地在工作,如下圖所示。

一項值得注意的發現就是一個名為「2.5.x」的資料夾,這可能意味著有一個更新的勒索病毒版本。由於網路上目前的最新版本是 2.0,因此這強烈顯示 2.5 版是目前正在開發的版本。

我們在「2.5.x」這個目錄中找不到勒索病毒二進位檔案,反而找到一個 2.5 版勒索病毒的 config.json 檔案。這個組態設定檔中可看到新加入的比特幣 (Bitcoin)、乙太幣 (Ethereum)、Solana、BNB 等虛擬加密貨幣的錢包。這些錢包目前尚未偵測到任何交易。

資安建議

隨時掌握勒索病毒威脅 (如 Albabat) 並監控入侵指標 (IoC) 是主動式資安防禦的必要條件。這麼做能及早偵測威脅、強化資安措施、支援鑑識調查,以及遏止駭客集團的活動。對研究人員來說,追蹤 IoC 能獲得有關駭客攻擊模式的寶貴洞見,有助於制定更有效的威脅防範策略。

此外,企業也可採取以下資安最佳實務原則:

- 定期備份:所有關鍵資料要隨時備份並小心保管,並且定期測試復原程序以確保萬一遭到攻擊,資料能迅速復原。

- 網路分割:實施網路分割來避免勒索病毒在您的企業內部擴散。將機敏資料與關鍵系統隔離,就能避免大規模的損害發生。

- 修補與更新系統:定期更新及修補應用程式軟體、作業系統以及其他應用程式,確保駭客可能攻擊的漏洞都已消除。

- 使用者教育訓練和資安意識:定期為員工舉辦教育訓練,讓員工有能力分辨網路釣魚攻擊與可疑連結。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,Trend Vision One 客戶可透過 Intelligence Reports 以及 Threat Insights 取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- Albabat:使用 GitHub 來簡化勒索病毒的攻擊行動,提供組態設定與元件

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

偵測用來蒐集系統資訊的指令列命令

eventSubId: 2 AND processCmd: /cmd.+wmic (cpu|csproduct|os|nic).+get (name|caption|displayName|MACAddress)/

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

| SHA1 雜湊碼 | 偵測名稱 |

| 1cc2d1f2a991c19b7e633a92b1629641c019cdeb | Ransom.Win64.ALBABAT.THBBEBE |

| c7c52fdaecf325dfaf6eda14e0603579feaed40a | Ransom.Win64.ALBABAT.THBBEBE |

| 8a3ea65147a156d381d8f1773e91eb8e0f6b1e40 | Ransom.Win64.ALBABAT.THBBEBE |

| 8de54cad9d6316679580c91117b484acb493ab72 | Ransom.Win64.ALBABAT.THBBEBE |

| d67dc8c4232a3943a66608d62874923e9a3fb628 | Ransom.Win64.ALBABAT.THBBEBE |