重點摘要:

- 本文詳述趨勢科技託管式偵測及回應 (MDR) 團隊如何發現一起 Play 勒索病毒攻擊,並迅速與客戶聯合制止了這起攻擊。

- 攻擊過程當中,Play 勒索病毒集團使用了兩項惡意工具:(1) SYSTEMBC:一個用來散播其他惡意檔案 (如勒索病毒) 的代理器 (proxy) 惡意程式;(2) GRIXBA:一個用來迴避特徵式偵測的客製化工具。

- 在這起攻擊中,勒索病毒集團使用了 PsExec 和遠端桌面協定 (RDP) 這類合法工具作為武器。這是一種所謂「就地取材」的網路駭客常用技巧,可讓駭客暗中發動攻擊而不被資安偵測機制發現。

簡介

勒索病毒威脅存在已久,而且是危害程度最高的網路犯罪之一。Play 勒索病毒集團是目前最惡名昭彰的其中一個集團,素以激進的攻擊策略聞名,自 2022 年 6 月至今,已對多家企業造成嚴重損害。

今年稍早,Trend Micro Managed Detection and Response (MDR) 託管式偵測及回應服務團隊發現了一起與惡名昭彰的 Play 勒索病毒集團有關的精密駭客嘗試入侵事件。MDR 團隊經由 Trend Vision One 平台迅速發現並回應這起威脅,透過迅速果斷的行動,有效制止了這起攻擊,讓客戶因而避免了任何可能的資料損失或營運衝擊。這起事件突顯出建置嚴密的網路資安措施來防禦日益複雜的資安威脅至關重要。

事件簡介

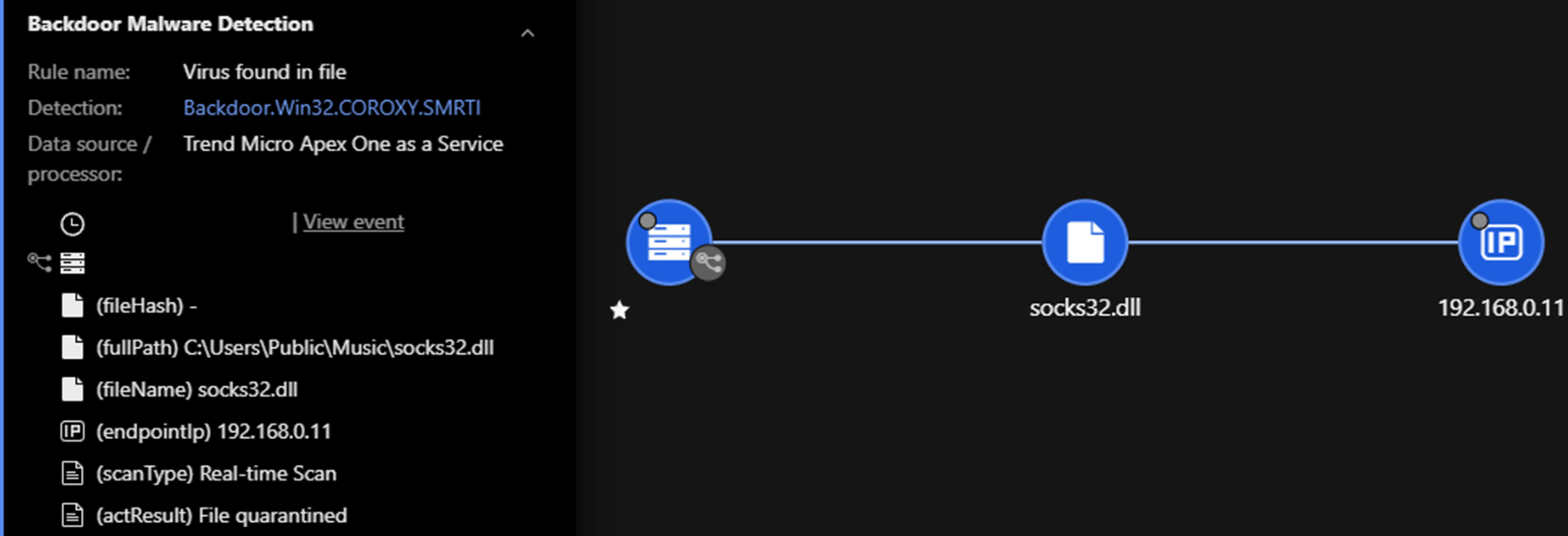

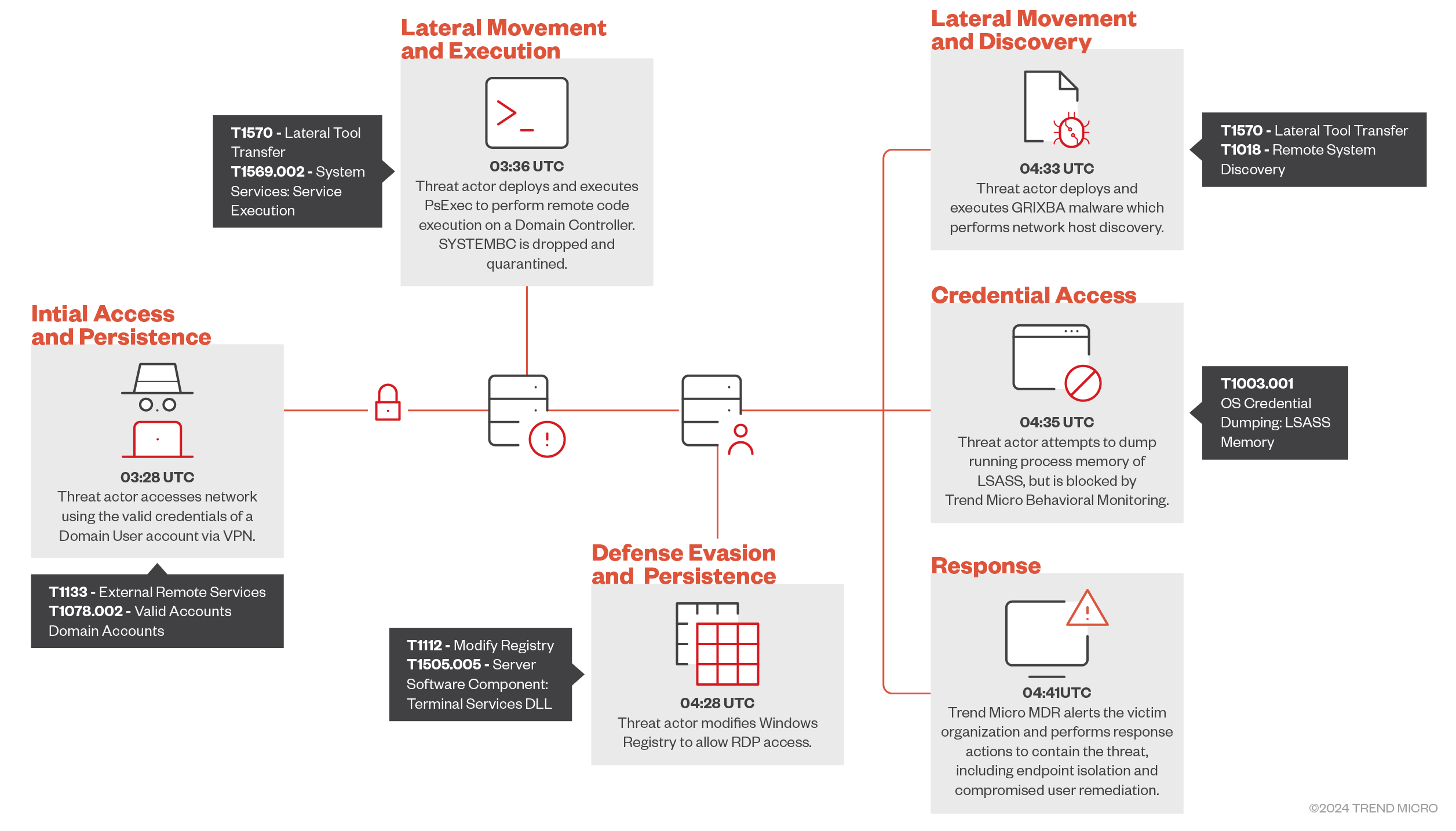

Trend Micro MDR 首先是在 Apex One Endpoint Protection Platform (EPP) 代理程式偵測到名為「SYSTEMBC」的駭客幕後操縱 (CC) 工具之後,經由 Vision One 工作台 (Workbench) 的警報注意到這起入侵事件。此工具被植入到一台 Windows 伺服器的「C:\Users\Public\Music\」目錄底下,這是一個使用 SOCKS5 的代理器 (proxy) 惡意程式,可散播其他惡意檔案,如勒索病毒。儘管駭客的後門程式已經被 EPP 代理程式所隔離,但駭客還是經由合法的登入憑證進入了端點。其來源電腦被發現是來自受害者虛擬私人網路 (VPN) 子網路的一個 IP 位址。

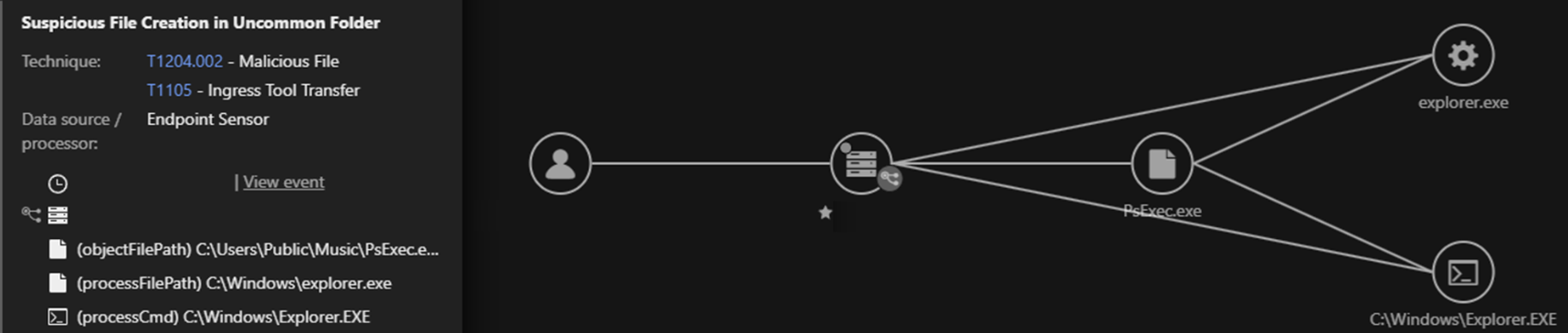

駭客從其發動攻擊的電腦經由 VPN 傳送了一個合法的系統管理工具:PsExec。這是一個專門用來在遠端系統上執行程式和指令的工具,它被植入到先前存放 SYSTEMBC 二進位檔案的同一個目錄。

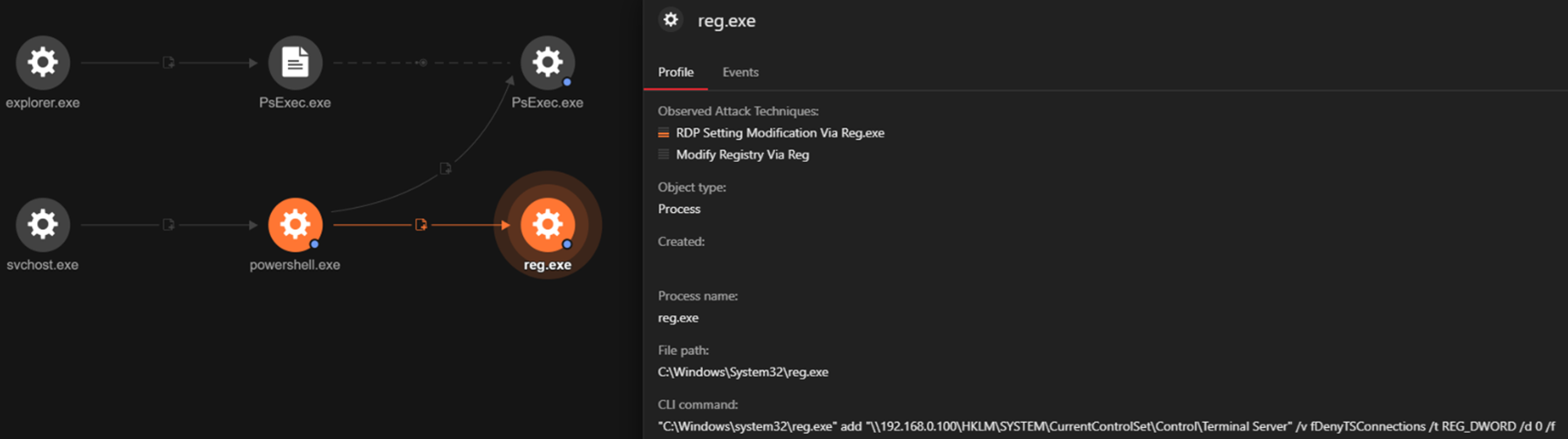

此外,駭客也透過修改 Windows 系統登錄來變更遠端桌面協定 (RDP) 的設定。確切來說,就是變更一個名為「fdenyTSConnections」的數值,如觀察到的攻擊技巧 (OAT) 當中所標示。這項修改啟用了電腦的 RDP 遠端存取。

除此之外,還有另外一個工具:GT_NET.exe 也被植入到電腦上,它會執行一系列的網路偵察工作來找出網路上可被存取的端點。找到的端點會記錄在一個清單檔案內,並壓縮成 data.zip。這個檔案在後續的惡意程式分析當中被判定為 GRIXBA。GRIXBA 是 Play 勒索病毒集團所使用和提供的一個客製化工具。雖然使用客製化工具並不是什麼新技巧,但使用這類工具確實會為駭客和資安人員帶來一些優勢:

- 對駭客的優勢

-

- 隱密性與躲避偵測:客製化工具通常會針對入侵方式來量身訂做,或者使用加密編碼包裝程式來打包,所以通常能躲避特徵式偵測。在遇到新的防禦技巧時,駭客可迅速開發新的客製化程式來應對。

- 模組化功能:客製化工具通常會設計成模組化,並且根據被入侵的環境而定,只部署需要的功能。

對資安人員的優勢

- 追溯源頭:偵測到客製化工具可以讓資安人員更容易追溯源頭的駭客集團。這樣,資安人員就能更早掌握駭客攻擊的手法、技巧與程序,並搶先一步加以防範。

- 行為分析:儘管特徵式偵測技術不太能偵測客製化工具,但可以靠行為分析技術來加以偵測,例如:行為監控 (BM) 或預判式機器學習 (PML) 可發現工具的行為變化,將重點放在工具的意圖和所採用的方法。

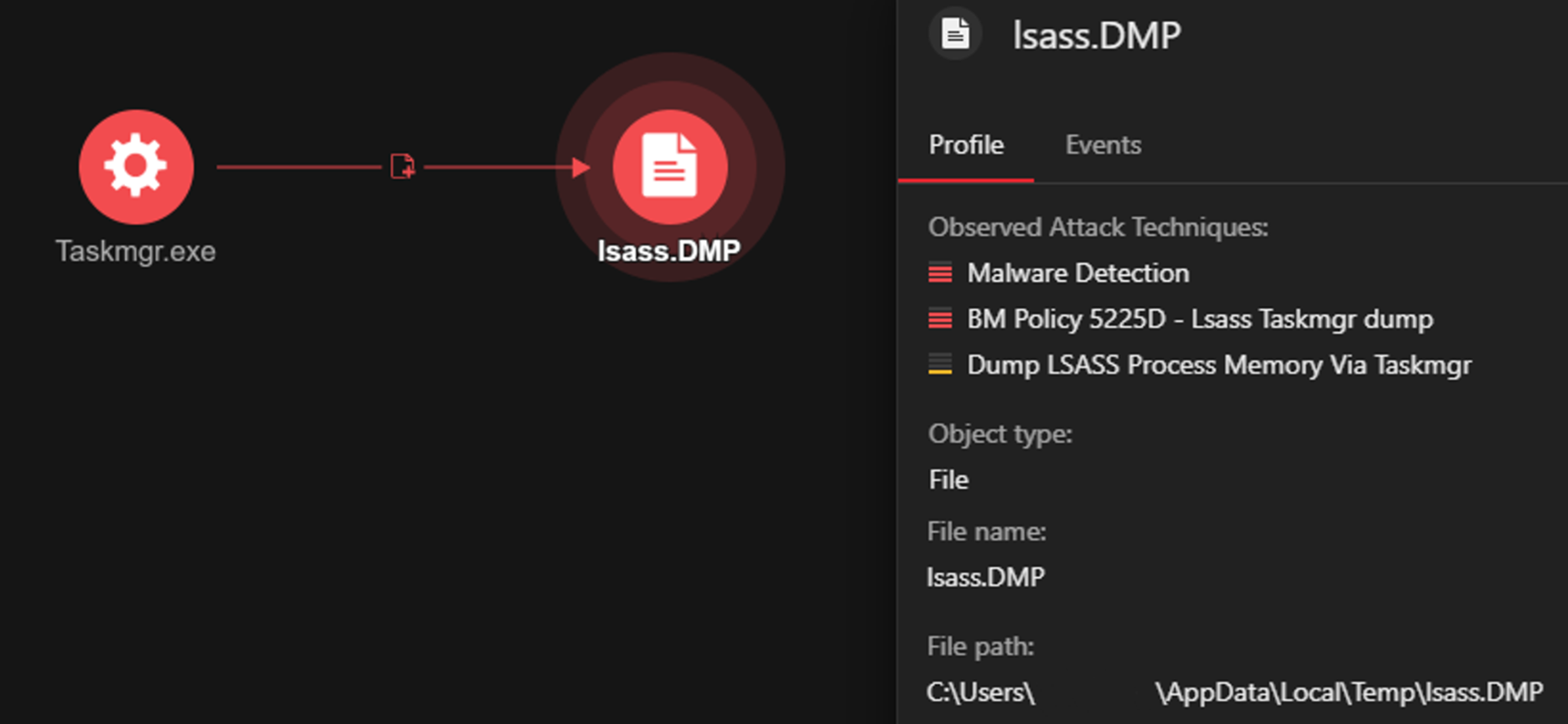

接下來,惡意程式會試圖利用「工作管理員」將 LSASS 處理程序的記憶體內容傾印出來。不過,這項動作卻被 Apex One EPP 代理程式的行為監控 (BM) 模組成功攔截。BM 模組有效地偵測到可疑的活動並直接介入,成功防止了 LSASS 處理程序的敏感內容外洩。

事件時間序列

Trend Micro MDR 團隊密切監控受害機構的環境,仔細拼湊出駭客的活動軌跡。透過這樣的全面監控,該團隊因而適時、有效地採取了回應行動來制止這起威脅。不僅如此,該團隊還立即通知了受害的機構以確保他們馬上採取必要措施。還好在迅速、聯合的回應行動下,最終沒讓 Play 勒索病毒進一步得逞,例如:蒐集、外傳及加密資料,這些都很可能導致受害機構發生嚴重的資料外洩和營運中斷。

防範策略

FBI、CISA 及 ASD 的 ACSC 都建議企業機構應建置多種關鍵的防範措施防止駭客運用一些常見的系統工具與網路探索技巧。這些措施對於降低 Play 勒索病毒的入侵風險至關重要。以下提供一些建議的防範策略:

- 定期更新並修補系統:套用最新的修補與更新來確保所有系統與軟體都處於最新狀態,這有助於消除駭客可用來攻擊的漏洞。

- 實施網路分割:將您的網路切割成不同網段來限制勒索病毒及其他惡意活動的擴散,這樣一來,萬一不幸遭駭客入侵也能降低損害。

- 使用多重認證 (MFA):強制使用 MFA 來管制關鍵系統與敏感資料的存取。MFA 可增加一道額外防護,讓駭客更難取得非法存取權限。

- 監控網路流量:持續監控網路流量來發掘疑似入侵徵兆的異常活動,使用進階威脅偵測工具來即時發掘和回應潛在的威脅。

- 定期備份資料:維持定期備份重要資料的習慣,並且要存放在安全的異地保存。確定備份資料沒有連上主要網路,以防止勒索病毒將備份資料也加密。

- 部署端點防護:採用強大的端點防護解決方案來偵測和攔截個別裝置上的惡意活動,包括使用惡意程式防護與勒索病毒防護工具。

有了這些防範措施,就能讓企業大幅降低 Play 勒索病毒與其他類似威脅的入侵風險。如需一份完整的指引與詳細的建議,請參閱 #STOPRANSOMWARE Play 勒索病毒指南。

結論

這起成功偵測並制止 Play 勒索病毒入侵的案例,突顯出主動式防護措施在今日數位情勢下的重要性。企業必須隨時保持警戒並採取一套面面俱到的防範策略,例如採用 Trend Micro Managed Detection and Response (MDR) 服務。採用 Trend Micro MDR 服務,企業將享有全年 365 天 7 天 24 小時的持續監控與專家分析。除此之外,多層式的防禦,包括各式各樣的資安工具與實務作法 (如 #STOPRANSOMWARE 指南當中所建議的),對於建立一道強大的阻礙來防止精密且持續演變的資安威脅至關重要。

有關 Play 勒索病毒集團的更多資訊,請參閱趨勢科技的勒索病毒聚光燈 (Ransomware Spotlight) 系列文章來獲得有關該集團的一些有趣資訊。

入侵指標 (IoC)

名稱/細節 |

指標 |

趨勢科技偵測名稱/OAT |

SYSTEMBC |

檔案名稱:Socks32.dll |

Backdoor.Win32.COROXY.SMRTI |

GRIXBA |

檔案名稱:GT_NET.exe |

Trojan.MSIL.GRIXBA.A |

PsExec |

檔案名稱:PsExec.exe |

OAT:在不尋常的資料夾中建立可疑檔案。 |

系統登錄修改 |

處理程序指令:"C:\Windows\system32\reg.exe" add "\\<IP ADDRESS>\HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f |

OAT:透過 Reg.exe 修改 RDP 設定。 |

LSASS 處理程序記憶體傾印 |

處理程序檔案路徑:C:\Windows\System32\Taskmgr.exe |

OAT:透過 Taskmgr 傾印 LSASS 處理程序記憶體內容。

|