APT & 針對式目標攻擊

深入分析 Earth Baku 最新的攻擊行動

Earth Baku 已將其活動範圍從印太地區拓展至歐洲、中東與非洲,本文將檢視此駭客集團的最新工具、技巧與程序。

摘要

- Earth Baku (一個與 APT41 有所關聯的駭客集團) 已將其活動範圍從印太地區拓展到歐洲、中東與非洲,例如:義大利、德國、阿拉伯聯合大公國 (UAE)、卡達等國家,此外在喬治亞和羅馬尼亞似乎也有一些可疑的活動。

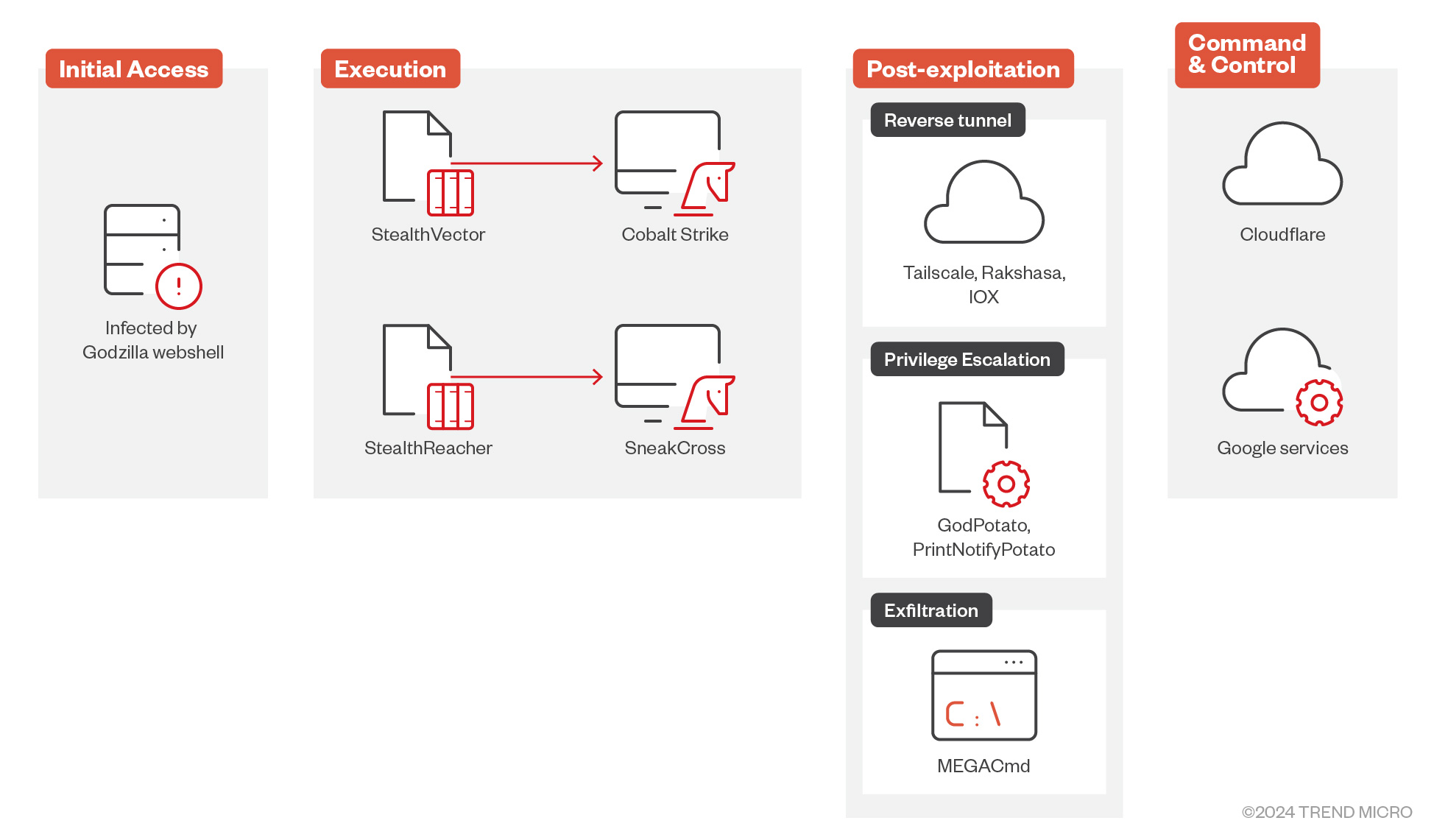

- 該集團會利用對外連網的應用程式 (如 IIS 伺服器) 作為入侵點,並且會部署一些進階惡意程式工具組,如:Godzilla webshell、StealthVector、StealthReacher 以及 SneakCross。

- StealthVector 和 StealthReacher 屬於一種客製化載入器程式,用來部署後門程式元件,並且會使用 AES 加密和程式碼混淆工具作為匿蹤手段。SneakCross 是該集團最新的後門程式,使用 Google 服務來執行幕後操縱 (CC) 活動,並採取模組化設計來方便更新。

- 在漏洞攻擊後續階段,Earth Baku 會使用一個客製化 iox 連接埠轉發工具、Rakshasa 以及 Tailscale 來常駐在系統內,並搭配 MEGAcmd 來將資料外傳。

Earth Baku 是我們 2021 年曾撰文介紹過的一個進階持續性滲透攻擊 (APT) 集團,從 2022 年晚期開始將其活動範圍拓展到歐洲、中東與非洲 (MEA)。該集團在近期的攻擊當中已更新了他們使用的工具、手法與程序 (TTP),並使用對外連網的應用程式 (如 IIS 伺服器) 作為攻擊的入侵點。在入侵之後,還會在受害者的環境內部署一些精密的惡意程式工具組,包括:StealthVector 和 StealthReacher 兩個載入器以及 SneakCross 這個模組化後門程式。

受害者分析

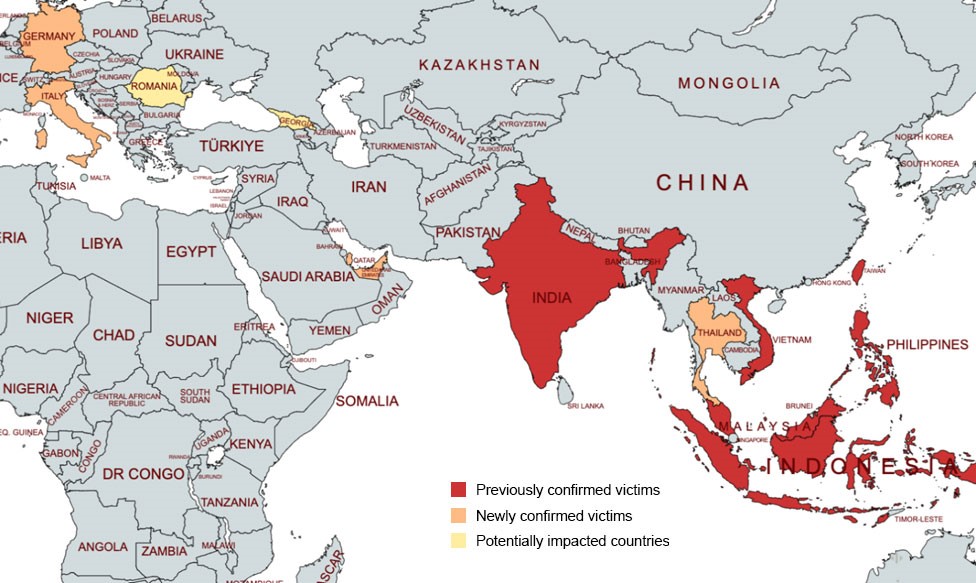

原本主要攻擊印太地區的 Earth Baku,近期已開始將攻擊擴展至歐洲、中東與非洲,包括:義大利、德國、阿拉伯聯合大公國 (UAE)、卡達等國家。不僅如此,我們也觀察到一些與該集團基礎架構通訊的連線來自喬治亞,並且有多個惡意程式工具組從羅馬尼亞上傳。因此,我們認為這兩個國家很可能也已經受到威脅。圖 1 顯示所有我們認為可能受到 Earth Baku 威脅的地區。

根據我們的研究,以下是該集團鎖定的一些產業:

- 政府機關

- 媒體與通訊

- 電信

- 科技

- 醫療

- 教育

感染途徑

Earth Baku 集團近期的攻擊行動專門利用對外連網的應用程式 (尤其是 IIS 伺服器) 作為攻擊的入侵點。一旦成功入侵並取得存取權限,他們就會部署 Godzilla webshell 來讓他們持續掌控被入侵的伺服器。接著,Earth Baku 就能透過 Godzilla 來部署 shellcode 載入器 StealthVector 與其後門程式元件 Cobalt Strike,以及一個名為「SneakCross」的最新後門程式。

在漏洞攻擊後續階段當中,Earth Baku 會試圖使用可公開取得的反向通道 (reverse tunneling) 工具來建立反向通道以便持續掌控受害系統。此外,我們也觀察到受害者的環境被部署了 MEGAcmd 工具,這很可能是用來將資料外傳。

技術面分析

StealthVector 是一個客製化後門程式載入器,用來在匿蹤模式下啟動 Earth Baku 的後門程式元件。今年,我們觀察到 Earth Baku 新增了兩個載入器來啟動其後門程式元件:CobaltStrike 與 SneakCross (亦稱為 MoonWalk)。

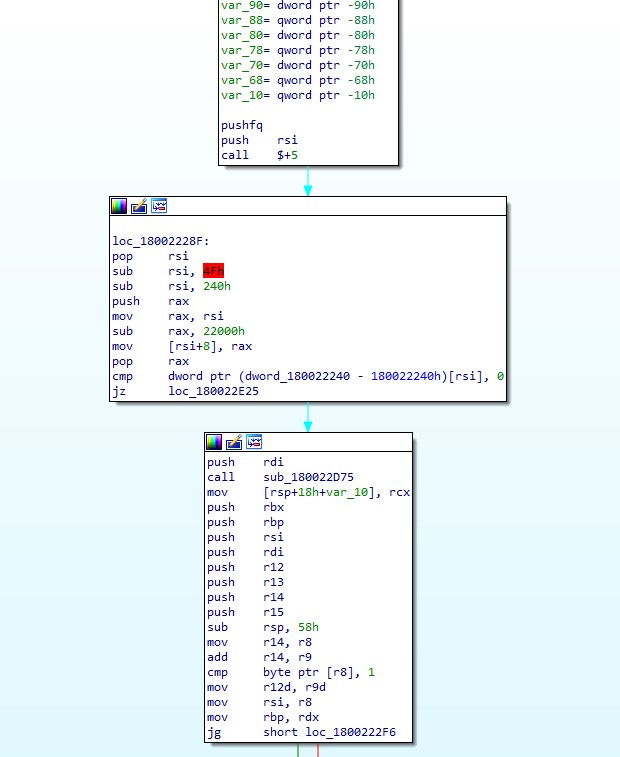

這個新的 StealthVector 與 2021 年發現的版本非常類似。儘管其組態設定的結構大致不變,但現在卻使用 AES (而非客製化 ChaCha20) 作為加密演算法。在某些變種,我們還觀察到它使用一個程式碼虛擬化工具 (code virtualizer) 來混淆其程式碼,使其惡意程式更難被分析。此外它還繼承了其他躲避防禦的技巧來確保後門元件能祕密執行。

- 停用 ETW 與 CFG:停用 Event Tracing for Windows (ETW) 與 Control Flow Guard (CFG) 來避免留下足跡並躲避偵測。

- DLL 掏空:StealthVector 會從 System32 資料夾匯入一個合法的 DLL,然後將惡意程式碼注入合法 DLL 檔案的區段中。

StealthReacher (亦稱為 DodgeBox) 可被視為 StealthVector 的強化變種,提供程式碼混淆技巧 (如 FNV1-a) 以及其他躲避防禦的機制。相較於舊的 StealthVector,它使用了 AES 作為加密演算法以及 MD5 雜湊碼作為總和檢查碼。根據我們觀察,StealthReacher 是專門用來載入其最新的模組化後門程式 SneakCross。

值得注意的是,StealthVector 和 StealthReacher 都會在第一次啟動 XOR 加密之後,再使用受害電腦的名稱作為金鑰來執行二次加密。就數位鑑識分析的角度來看,這會讓蒐集到的惡意檔案更難解密和分析,即使已經將所有相關元件 (載入器與惡意檔案) 都蒐集齊全。

SneakCross 是一個新的模組化後門程式,使用 Google 服務來執行幕後操縱 (CC) 通訊。它使用了 Windows Fibers 來躲避網路防護產品與 EDR 解決方案的偵測。我們相信這應該是該集團之前的 ScrambleCross 模組化後門程式的後繼程式,我們先前的一份報告曾經介紹過 ScrambleCross。模組化的設計可以讓駭客更容易更新後門程式的功能、修改其行為,以及針對不同的情境進行功能客製化。

根據 Google Cloud 的報告,他們至少成功發現了 15 個擴充元件,分別負責支援不同的後門功能:

- 指令列操作

- 檔案系統操作

- 處理程序操作

- 網路刺探

- 網路儲存介面操作

- 螢幕操作

- 系統資訊搜尋

- 檔案篡改操作

- 鍵盤側錄程式

- Active Directory 操作

- 檔案上傳

- RDP

- DNS 操作

- DNS 快取操作

- 系統登錄操作

漏洞攻擊後續行為

在漏洞攻擊後續階段,Earth Baku 會在受害者的環境部署各種工具來常駐系統、提升權限、探索以及將資料外傳。本節將檢視其中最值得探討的幾項工具。

常駐:反向通道

我們發現駭客會嘗試使用下列工具來建立反向通道以便能持續控制被入侵的電腦:

客製化 iox 工具

駭客會根據網路上公開的原始碼製作其自己的iox 通道工具。其修改的部分包括:簡化必要的參數 (本機 IP/連接埠) 以及一個額外的特殊參數 -ggg。要啟動這個工具,使用者需要輸入這個特殊參數,工具才會正常運作。

Rakshasa

Rakshasa 是一個強大的代理器 (proxy) 工具,使用 Go 語言撰寫,專為提供多層式代理與滲透內部網路而設計。

Tailscale

Tailscale 是一個虛擬私人網路 (VPN) 服務,可用來讓一個整合的虛擬網路內部的裝置安全地彼此連線。最近,我們發現駭客試圖使用 Tailscale 平台來將被入侵的系統納入他們的虛擬網路當中。此外,這些駭客也一直在使用合法的 Tailscale 伺服器作為中繼站,使得資安人員更難追查他們的活動源頭。

資料外傳

我們在受害者的環境內發現有許多受感染的電腦被植入 MEGAcmd 工具。MEGAcmd 是一個用來與 MEGA 雲端儲存服務互動的指令列工具。我們推測駭客應該是想要利用這個工具來將偷到的資料外傳至 MEGA 以借助其高效率傳輸大量資料的能力。這樣的行為也出現在另一個相關的駭客集團 Earth Lusca 身上。

結論

從 2022 年晚期開始,Earth Baku 便已將其活動範圍從印太地區擴大到歐洲以及中東和非洲 (MEA)。他們近期的攻擊行動運用了一些進階技巧,包括以對外連網的應用程式 (如 IIS 伺服器) 為突破企業防線的入侵點,並部署 Godzilla webshell 來持續掌控受害系統。該集團使用了新的載入器 (如 StealthVector 和 StealthReacher) 來暗中啟動後門程式元件,並且增加了一個新的模組化後門程式「SneakCross」。此外,Earth Baku 還會在漏洞攻擊後續階段使用多個不同工具來常駐於系統 (包括一個客製化 iox 連接埠轉發工具、Rakshasa 以及 Tailscale),並搭配 MEGAcmd 來將資料高效率地外傳。這樣的發展突顯出 Earth Baku 是一個不斷演變且日益精密的威脅,因此有可能對網路資安防禦帶來重大挑戰。

建議

要防範網路間諜手法並降低遭到入侵的風險,使用者和企業機構可採取以下最佳實務原則:

- 採取最低授權原則,能不開放的權限就不要開放:限制敏感資料的存取並且密切監控使用者的權限,就能讓駭客更難在企業網路內部橫向移動。

- 消除資安漏洞:定期更新系統與應用程式,並嚴密貫徹修補管理政策,這樣一來企業就能消除系統內的資安漏洞。此外,採用虛擬修補也有助於確保老舊系統的安全,因為它們已經無法再獲得修補更新。

- 建立一套主動式事件回應策略:部署一些可在萬一遇到資安事件時搜尋並防範威脅的防禦措施,並且定期執行資安演練來提升企業事件回應計畫的成效。

- 採取 3-2-1 備份原則:企業資料應至少保留 3 份備份、存放在 2 種儲存媒體、其中 1 份應該是離線備份並存放在不同的地點,如此可確保即使駭客攻擊得逞,資料也能完好無缺。定期更新和測試這些備份,有助於確保資料的完整性。

趨勢科技解決方案

凡是希望防範精密攻擊的企業都可考慮採用像 Trend Vision One™ 這樣的強大資安技術來讓資安團隊持續發掘攻擊面,包括已知及未知、以及受管理和未受管理的網路資產。

它能協助企業評估各項重要因素 (例如潛在攻擊的可能性與衝擊) 來判斷風險與漏洞的優先次序並加以解決,提供一整套防範、偵測及回應功能,而且全部都有先進的威脅研究、情報與 AI 作為後盾。Vision One 能提升企業的整體資安狀況與成效,提供強大的防護來對抗所有類型的攻擊。

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。