網路資安威脅

剖析進化中的威脅 menuPass 與 ALPHV/BlackCat 兩大駭客集團

為了測試市面上各家廠商的託管式服務 (如 Trend Micro™ Managed Detection and Response) 的成效如何,MITRE Engenuity™ 評測納入了全球兩大知名駭客集團 menuPass 與 ALPHV/BlackCat 的工具、技巧與手法。本文說明為何這兩大集團會被該評測選上,以及什麼原因讓他們成為令人擔心的威脅。

MITRE Engenuity 在 6 月 18 日發表了一份針對託管式資安服務的最新 ATT&CK Evaluation 報告,報告中,趨勢科技對所有 15 項主要攻擊步驟皆能 100% 偵測。

每一次的 MITRE Engenuity 評測都會針對某項特殊攻擊,而且絕不重複,今年的託管式服務評測針對的是 menuPass 和 ALPHV/BlackCat 勒索病毒集團的雙重打擊,考驗著各家託管式服務供應商的能力,此外也透露了威脅偵測及回應具備一定程度的複雜性。

為何選擇 menuPass 及 ALPHV/BlackCat?

MITRE Engenuity 在公布這份託管式服務評測報告的新聞稿中提到,有 58% 的企業都仰賴某種形式的託管式服務來彌補其資安營運中心 (SOC) 的不足,但卻僅有半數的受訪者對其供應商的團隊或技術有信心。

既然 MITRE Engenuity 評測宣稱其目的是要「...為終端使用者提供明確、客觀的廠商防禦能力分析」,那麼就自然需要強大的攻擊手法來加以考驗,而 menuPass 和 ALPHV/BlackCat 都符合條件,因為兩者都很精明、狡猾。

由於測試的目標是託管式服務,所以 MITRE Engenuity 自然就必須挑選專門攻擊託管式服務廠商的駭客集團,menuPass 符合了這項條件,因為他們向來專挑企業最弱的資安環節下手而聞名。

此外,儘管大多數的勒索病毒都是針對 Microsoft Windows 所設計,但 ALPHV/BlackCat 還能用來攻擊經常用於伺服器的 Linux 系統。許多中小企業都仰賴第三方供應商來幫他們管理資安。

最後,還有一項實際的考量,那就是該機構需要一種大家都理解的模型來模擬真實世界的實際攻擊,而 menuPass 和 ALPHV/BlackCat 都使用已知的手法、技巧與程序 (TTP),因此容易理解。

但 menuPass 和 ALPHV/BlackCat 到底是誰 (或是什麼)?

緊盯著駭客

雖然參與評測的廠商沒有一家知道他們將面臨什麼樣的攻擊,但趨勢科技擁有一項優勢就是,其威脅研究團隊長久以來一直在研究 menuPass 和 ALPHV/BlackCat 並累積了大量的深入洞察來支援其託管式偵測及回應 (MDR) 防禦服務。

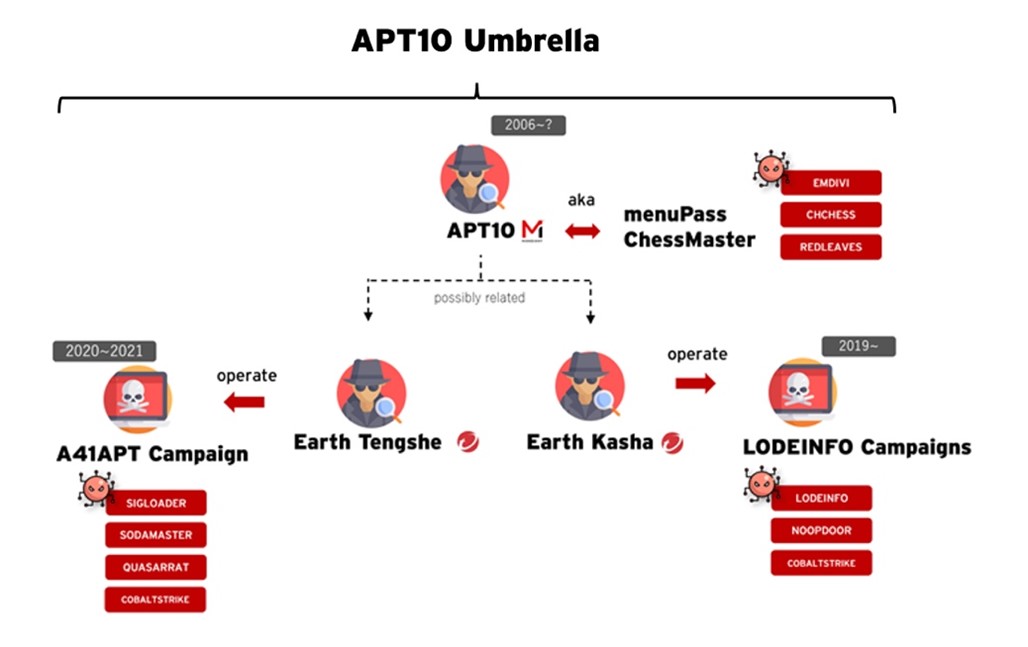

事實上,「menuPass」這個名字就是趨勢科技幫該集團命名的,該集團亦稱為「APT10」(APT 代表進階持續性滲透攻擊) 或「ChessMaster」。這個集團有兩個次級團體:Earth Tengshe 與 Earth Kasha,兩者都使用客製化惡意程式來從事網路間諜相關攻擊,足跡遍及各大地區。menuPass (也就是 APT10 Umbrella) 至少從 2006 年便活躍至今。

Earth Tengshe 與 Earth Kasha 偏愛攻擊對外連網的應用程式,目的是將網路內部的資料和資訊外傳,這是駭客集團相當常見的手法,不論其動機是間諜行動或是勒索。

menuPass/APT10 Umbrella 複雜的組織架構點出了威脅情報蒐集的一項基本挑戰,那就是:駭客集團並非永遠有明確的定義或相同的特質。

同樣地,ALPHV/BlackCat 也有其獨特之處,該名稱有時意指一個採用 Rust 程式語言撰寫、並透過服務方式供應的勒索病毒,但有時卻是指負責提供並監督這項服務的駭客集團。

MITRE Engenuity 顯然將 ALPHV/BlackCat 視為後者,根據他們的說法:「ALPHV/BlackCat 是 2021 年出現的一個勒索病毒服務機構,提供一種彈性又具備 Windows、Linux 和 VMware 跨平台攻擊能力的勒索病毒變種。」

MITRE Engenuity 模擬了 menuPass 和 ALPHV/BlackCat 兩者的「招牌動作」,那就是「藉由業務上的重疊來入侵多個相關的子機構,同時主要聚焦在躲避防禦、利用機構之間的信賴、資料加密,以及防止系統復原等手法。」

該評測從 menuPass 取經的部分包括:就地取材技巧、客製化無檔案惡意程式、反制分析手法,以及經由信賴的第三方機構取得登入憑證。然後再吸收 ALPHV/BlackCat 的躲避防禦技巧,以及資料外傳、資料加密、資料破壞、防止系統復原等手法。

駭客目前的狀況?

儘管 MITRE Engenuity 託管式服務評測所使用的都是一些已知且有明確記載的攻擊手法、技巧與程序 (TTP),但駭客可不會一直原地踏步。所以 Trend™ Research 隨時都在持續追蹤 menuPass 和 ALPHV/BlackCat 的一舉一動。

身為一個國家級的網路間諜集團,menuPass (APT10 Umbrella) 的攻擊目標隨時都在改變,端看哪個國家願意出錢要他們辦事,其目的不外乎是:仲介資訊、竊取個人身分識別資訊以及相關活動。2018 年有報告指出該集團的成員已被起訴,但集團本身卻又重出江湖,並且在疫情期間一舉成名,先是試圖入侵印度疫苗製造商未果,後來又在 A41APT 的跨產業資料竊取行動當中插上一腳。

由於 menuPass 擁有太多次級團體與分支機構,因此很難將某特定攻擊行動歸諸於整個集團,或者單靠某一種動機、工具套件或 TTP 就斷定是他們。

身為 MITRE Engenuity 今年託管式服務測試方法的「靈感」來源,ALPHV/BlackCat 集團目前已經解散,原因是 2024 年初 Change Healthcare 支付給該集團的贖金引發了內部爭鬥而造成分裂。但即便如此,勒索病毒集團向來就經常分分合合,然後再重新出發,因為勒索病毒畢竟是個非常賺錢的行業。

大致上,駭客的 TTP 有日趨雷同的現象,一方面是他們漸漸發展出網路犯罪的「最佳套路」,另一方面是為了對付不斷演進的資安技術。

威脅情報至關重要

要防範像 menuPass 及 ALPHV/BlackCat 這樣的駭客,我們須結合進階的網路資安工具以及領先的威脅情報,後者的重要性尤其不容小覷。了解威脅從何而來、駭客可能的動機,以及駭客的下一步可能會怎麼走,這些全有助於做出更好、更有效的判斷來追蹤及防範威脅。

Trend Micro Managed Detection and Response (MDR) 服務是以我們 Trend Vision One™ 平台為基礎,並擁有 Trend Research 的威脅情報及我們 Zero-Day Initiative™ (ZDI) 漏洞懸賞計畫的研究發現作為後盾。Trend Vision One 可提供自動化偵測及回應功能,至於威脅行為的理解以及該如何因應的情報則來自 Trend Research。

除了進階持續性滲透攻擊與勒索病毒之外,Trend Research 今日主要聚焦的領域還包括如何防範 AI、雲端及網路的威脅,以及掌握整體風險情勢,包括風險的組成與如何變化。我們將繼續努力發掘網路資安洞見來提供最有效的託管式資安服務,並帶動資安技術的進步。

下一步該怎麼做

如需有關我們 Trend MDR、XDR 及其他相關議題的更多資訊,請參閱以下資源: