勒索病毒

LockBit 試圖推出新版本來維持生計

這份研究是我們與英國國家犯罪局 (National Crime Agency,簡稱 NCA) 的合作成果,該局執行了一項名為「Operation Cronos」的跨國行動,成功瓦解了 LockBit 勒索病毒集團的營運。

這份研究是我們與英國國家犯罪局 (National Crime Agency,簡稱 NCA) 的合作成果,該局最近執行了一項名為「Operation Cronos」的跨國行動,成功瓦解了 LockBit 勒索病毒集團的營運和基礎架構。更多詳細資料請參閱該局的網站。

簡介

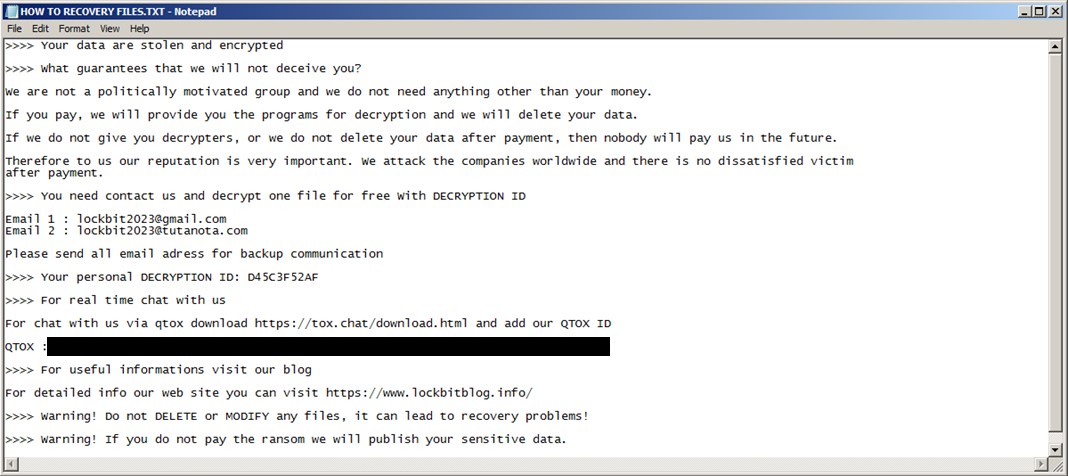

LockBit 是一個專門經營勒索病毒服務 (Ransomware-as-a-Service,簡稱 RaaS) 的網路犯罪集團,多年來在全球各地的企業製造了不少資安事件。由於 LockBit 的開發者採用了 RaaS 的經營模式,所以也能提供給其他犯罪集團使用。在典型的 RaaS 運作模式下,駭客所獲得的利潤 (也就是經過協商之後實際收到的贖金) 將由 RaaS 與加盟夥伴拆帳。LockBit 通常會收取 20% 的贖金作為服務費,其餘的 80% 則歸加盟夥伴所有。但如果 LockBit 還負責出面跟受害者協商贖金,那麼它的服務費就會上升到 30% 至 50%。2023 年 11 月,LockBit 集團發布了新的贖金建議,以受害者的營收為基礎,並禁止砍價幅度超過 50% 以上。

若單從技術面來看,LockBit 有別於其他勒索病毒競爭對手之處在於它具備了自我散播能力。網路內部一旦有一台主機遭到感染,LockBit 就能夠自己搜尋其他鄰近的目標並試圖將它們全部感染,這樣的技巧在這類惡意程式當中並不常見。

從犯罪集團的角度來看,LockBit 會一直不斷創新並嘗試新事物 (不過近期似乎開始變少,我們後面會再詳談)。例如,他們會舉辦所謂的「漏洞懸賞」競賽,從網路犯罪圈內發掘新鮮點子來改進他們的勒索病毒。此外,該集團還開發了一個簡易的介面讓加盟夥伴點選想要的選項,然後再編譯最終用來攻擊的二進位檔案,如此可降低加盟夥伴的技術門檻。

同時,LockBit 集團還會在網路犯罪圈製造話題,藉此推銷自己,例如付錢請人在自己身上刺上 LockBit 字樣,甚至提供一百萬美元的賞金給任何能夠找出 LockBit 集團首腦真實身分的人 (也就是找出「LockBitSupp」這個網路暱稱背後的個人或團體)。

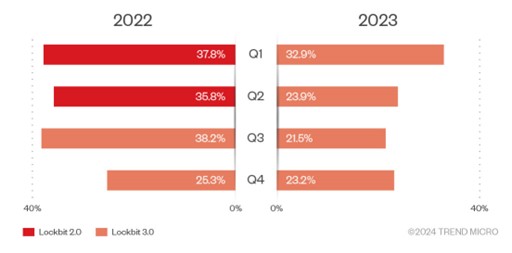

除了上述創舉之外,LockBit 勒索病毒還會不斷推陳出新,從一開始的 v1 (2020 年 1 月) 一路發展到 LockBit 2.0 (2021 年 6 月,代號「Red」),甚至到 LockBit 3.0 (2022 年 3 月,代號「Black」)。2021 年 10 月,該集團推出了 LockBit Linux 來攻擊 Linux 和 VMWare ESXi 系統。最後是 2023 年 1 月推出的一個過渡版本 (代號「Green」),該版當中似乎繼承了一些已故 Conti 勒索病毒的程式碼。然而,這個版本並非最新的 4.0 版。

近期,該集團在內部和外部都遭遇到一些問題,使其 RaaS 龍頭的地位和聲望因此受到威脅。本文將詳細說明這些問題,並提供我們手上的資料來證明該集團近幾年來似乎已開始沒落。

不僅如此,我們也將檢視一個開發中的勒索病毒版本,我們將它命名為「LockBit-NG-Dev」(NG 是「次世代」的意思),這個版本一旦完成,應該就是真正的 4.0 版。我們將探討它的功能,並與先前其他 LockBit 版本作比較,例如 2023 年的「Green」版本。

有關 LockBit-NG-Dev 的詳細技術分析,請參閱附錄。

LockBit 近期的問題與困境

由於 LockBit 集團採用分散、半匿名的組織架構,再加上它與加盟成員之間的互動方式,導致該集團內部發生了一些資安問題。

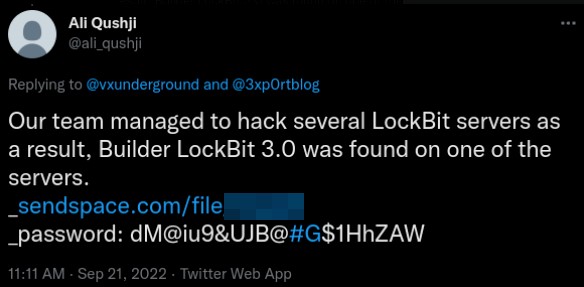

過去就曾經發生心生不滿的開發人員或集團成員將資訊外洩的情況。2022 年 9 月,其勒索病毒的程式碼被該集團相關的一名開發人員外洩,此次外洩在網路犯罪圈造成了相當大的震撼,因為犯罪集團的技術門檻因而降低,他們可以基於 LockBit 的程式碼發展出自己的 RaaS 事業。

此外,程式碼的外洩也讓資安研究人員更難確定惡意程式背後的集團為何,例如,2023 年 8 月,我們就發現了一個自稱為「Flamingo」的集團使用前述外洩的 LockBit 檔案來搭配 Rhadamanthys 資訊竊取程式。2023 年 11 月,我們又發現另一個名叫「Spacecolon」的集團也假扮成 LockBit,該集團使用的電子郵件地址和網址會讓受害者以為自己遇到了 LockBit。

這個冒牌的 LockBit 甚至架設了一個跟 LockBit 很像的資料外洩網站 (圖 2),再次證明前述外洩的程式碼已降低了經營 RaaS 的技能門檻。而這樣的事件甚至會讓真正的 LockBit 受害者不曉得自己到底是在跟 LockBit 或冒牌貨打交道。

程式碼外洩對 LockBit 集團來說是一項嚴重打擊,原因有幾點:

- 首先,程式碼是由心生不滿的開發人員所外洩,這一點就顯示出 LockBit 的經營並非一帆風順。因為,任何內部的雜音,對當前加盟或未來有意加盟的犯罪集團來說,都是一項疑慮。

- 這樣的外洩事件基本上就意味著資安出了問題,如果連核心的程式碼都能遭到外洩,那麼加盟夥伴就會懷疑該集團是否還有其他的資安問題。像這樣的事件如果發生在軟體公司,將被視為內部流程管控的徹底失敗,或者說句重話,根本毫無管控可言。

- 過去 LockBit 所累積的任何技術優勢,經過這次外洩之後已經受到嚴重侵蝕。其他集團如果想要建立自己的 RaaS 服務,現在就可以站在相同的立足點上,不必再花費數個月的開發時間和成本來從頭建立自己的營運。

- LockBit 這個「品牌」可說已經遭到一記重擊,即便經營者依然宣稱營運一切正常。原本人們預期 LockBit 在發生外洩之後會試圖開發或增加一些什麼來穩固其 RaaS 龍頭的地位,但 LockBit 的開發卻似乎已經停滯不前。這可能得回頭看看當初外洩的原因:當時心生不滿的員工會不會是一名核心開發人員,而現在他們正找不到人可以接替?

基本上勒索病毒加盟模式就是一種合作夥伴關係,然而就像任何商業合作一樣,當廠商出現這樣的內部資安問題時,任何合作夥伴都會懷疑對方是否能夠長期經營下去。

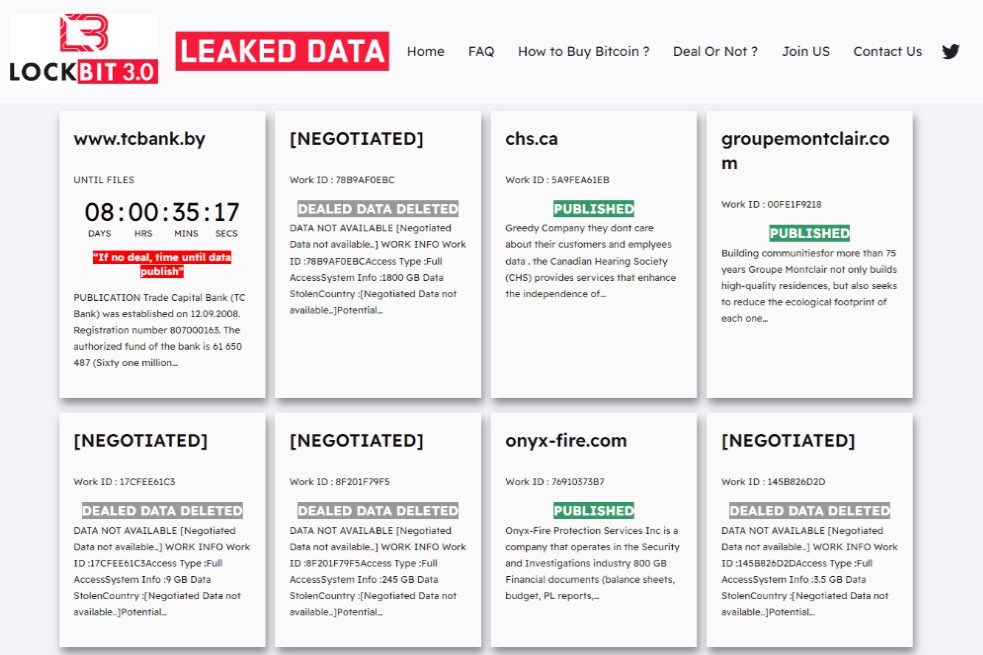

過去幾個月,我們已經看到加盟夥伴對 LockBit 的信心開始下滑,而造成加盟夥伴心中疑慮的因素有好幾個。2023 年 4 月,該集團開始在他們的資料外洩網站發布一些偽造受害者外洩資料的貼文。當然,這有可能是內部正在進行一些測試,但也有很高的可能性是他們試圖對受害者的數量灌水,好讓人以為該集團的經營還是相當穩健。

一個最令人擔憂的是,該集團的基礎架構顯然不太穩定。對於勒索病毒的運作來說,協商贖金的階段跟受害者外洩的資料是否對他們構成威脅有很大關係。如果加盟夥伴手上沒握有受害者被外洩的資料,那就難以對受害者施壓來逼迫他們就範。2023 年 8 月,我們發現 LockBit 的資料外洩網站出現了不尋常的現象,網站上新出現的受害者在幾分鐘之內就被移除,導致錯誤訊息。

此外,整個 2023 上半年,該集團也多次釋放消息宣稱又有某機構因為不願支付贖金所以資料被公開。有趣的是,外界竟然無法下載這些所謂「被公開」的資料,只有一則貼文說檔案已經公開。Jon DiMaggio 在其 Ransomware Diaries Volume 3 (勒索病毒日記第 3 集) 系列文章當中針對這個議題有詳細的論述。

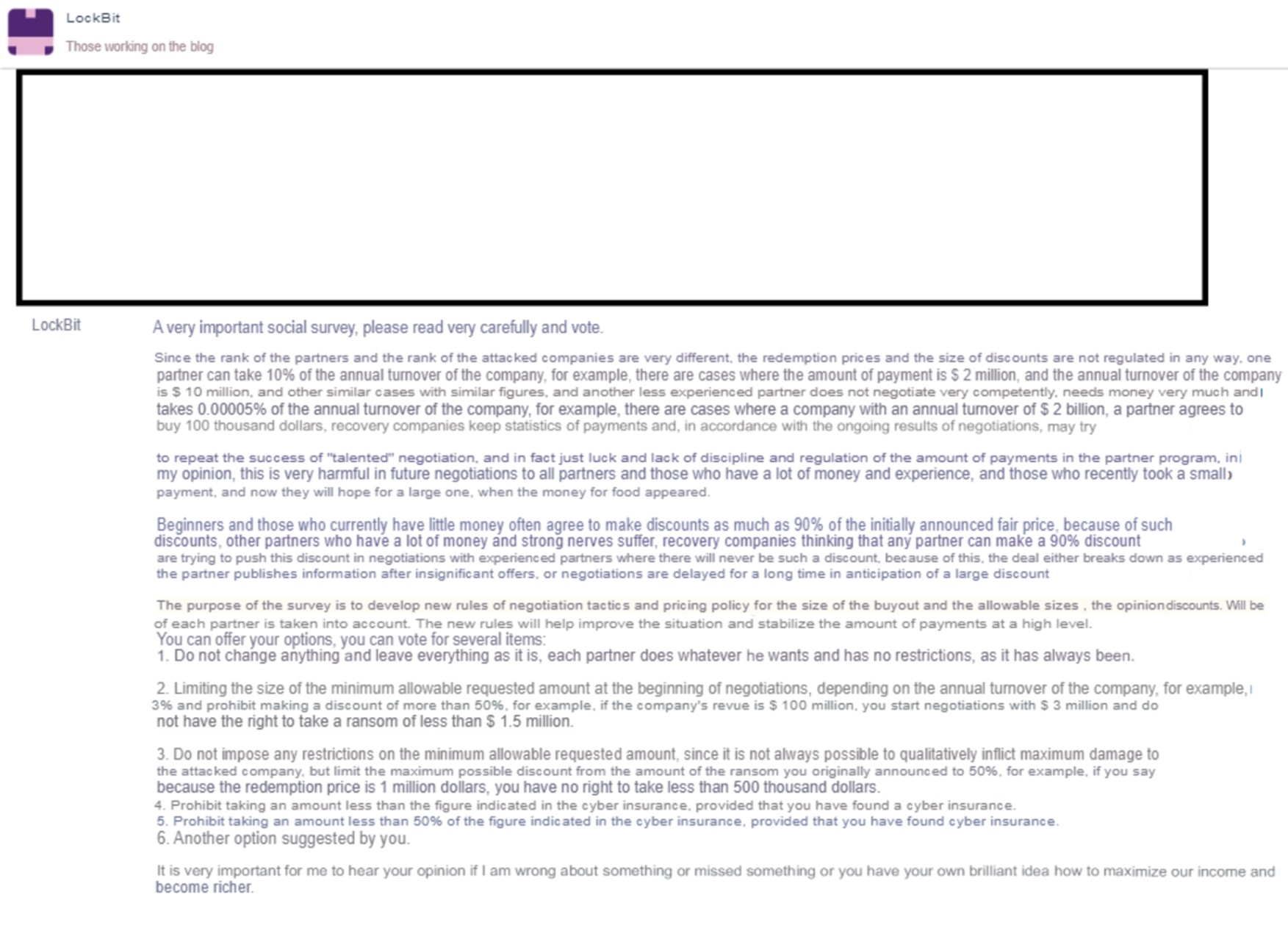

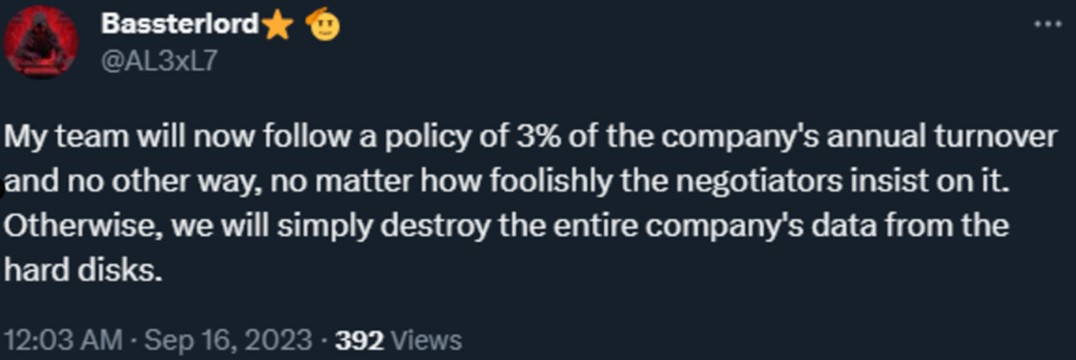

2023 年 9 月,LockBitSupp 透過一則 Tox 訊息建議實施一些針對加盟夥伴的新規定,希望能改善贖金協商的流程。贖金協商的成功率下降,以及協商者的挫敗感增加,可能意味著該集團因為缺乏創新再加上技術性問題不斷,因此吸引到的加盟夥伴素質大不如前。這項建議包含最低贖金以及折讓額度限定在 50% 以內。此外,也建議贖金不得低於受害者的保險理賠金。沒多久,一名 LockBit 的加盟夥伴 Bassterlord (同時也是 National Hazard Agency 集團首腦) 也發布了一則推特貼文建議實施這些規定。

不僅如此,我們在 11 月初還發現其資料外洩網站的鏡像網站也出現異常現象。連續幾天,這些網站都無法穩定存取,許多鏡像網站都重導到受害者聊天頁面。這又是另一個該集團似乎正發生一連串技術問題的例子:無法維持基礎架構的穩定運作。

顯然 LockBit 的問題在 2023 一整年都層出不窮,這也難怪他們吸引和留住加盟夥伴的能力大不如前。而且該集團還有幾項因素可能會勸退原本想加入的夥伴:

- 加盟夥伴對加盟計畫似乎逐漸失去信心,除了 LockBit 的技術問題之外,該集團似乎還有人手不足的問題。他們的回應不像之前那樣迅速,有時候一個問題得經過好幾天、甚至好幾星期才會得到答覆。

- 新的加盟規定將贖金協商標準化,這不僅限制了加盟夥伴的利潤空間,而且還可能帶來反效果,導致更多加盟夥伴跳槽。

- LockBit 的版本更新延遲,再加上功能不如競爭對手,意味著該集團可能正在流失人才,其核心開發人員可能已經暗中跳槽 (不像之前外洩 LockBit 程式碼的員工那樣高調出走)。

- 近期他們公開呼籲 ALPHV (BlackCat) 和 NoEscape 加盟 LockBit 集團的作法似乎有種被逼急了的感覺。在以前,駭客都會爭相加入該集團,但最近,LockBit 經營者似乎非常渴望有新的夥伴加入,並且會找尋機會在競爭對手狀況不佳時大動作延攬人才。

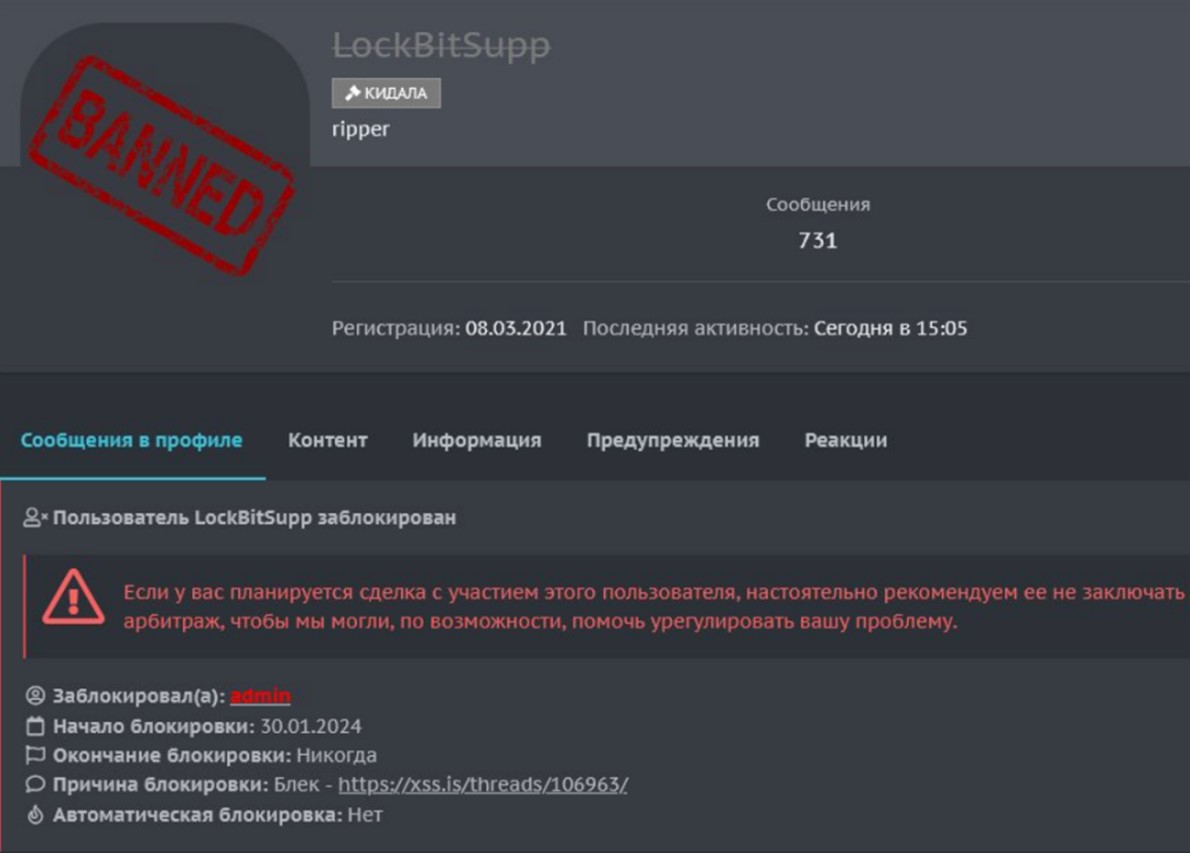

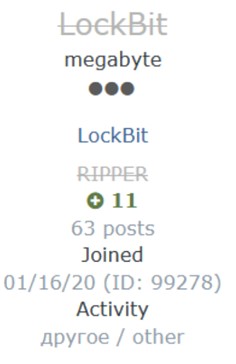

2024 年 1 月底,一個 XSS 論壇上化名為「michon」的駭客發起了一個討論串與 LockBitSupp 槓上,請求大家幫忙仲裁。這名駭客宣稱 LockBitSupp 使用了他們的存取服務並收到了贖金,但卻拒絕分潤給他們。討論串一開始看起來似乎是這名駭客因為經驗不足,所以當初沒有將交易條件講清楚。但後來,隨著議題的發酵以及私人對話記錄的曝光,旁觀者的態度明顯開始轉變。大家對於 LockBitSupp 對這名駭客的態度以及這筆交易的性質開始不認同,好幾個人都在 LockBitSupp 的回覆上按倒讚。最後結束時,LockBitSupp 被要求在 24 小時內支付 10% 的贖金給這名出面索賠的駭客。

觀察討論串的內容,我們得出以下幾個重點:

- LockBitSupp 在回應該名索賠的駭客以及其他參與討論的支持者時展現了一種高傲的態度。其行為就好像自己「大到不能倒」的感覺,並且對那些認為他該付款的仲裁者顯得不屑一顧。

- 這番對話證明了 LockBitSupp 似乎在協商存取服務價格或分潤給加盟夥伴時會利用他們的聲望來壓人。這也許並非第一次有加盟夥伴試圖與 LockBitSupp 建立合作關係,但卻被不公平對待的案例。而這樣的事件卻大剌剌地公開上演,或許也讓許多其他打算跟 LockBitSupp 合作的人打了退堂鼓。

- LockBitSupp 的行為很像過去一些踩到了夥伴紅線而最終導致解散的 RaaS 集團。LockBitSupp 在這次的仲裁當中完全沒占到便宜,他的作法很可能已經讓其他同行、存取服務夥伴以及加盟夥伴開始跟他們疏離。

2024 年 1 月 30 日,LockBitSupp 被 XSS 論壇封號,並且將其狀態設為強盜/詐騙犯 (ripper/scammer),隨後沒多久也被 Exploit 論壇封號。

LockBit 相關的駭客

本節討論 LockBit 集團幕後的一些人物,有好幾個暱稱和網路人格都與 LockBit 集團有關,包括 LockBit (論壇使用者) 及 LockBitSupp (論壇使用者)。

該集團在網路上的官方代表是「LockBitSupp」,這個帳號是由 LockBit 的技術支援人員所使用,而「LockBit」則是一個更通用的帳號,從多個對話來看,應該是和 LockBit 加盟計畫有直接關聯。值得注意的是,LockBit 這個帳號曾經在 XSS 論壇上執行了一波公關操作,提供 1 千美元的獎金給任何在自己身上刺青 LockBit 字樣的人。從公開資料可以看到 LockBit 此次共花費了 2 萬美元來支付給完成刺青的人。不過,有些論壇成員卻抱怨被 LockBit 所騙,他們完成了刺青卻沒拿到錢。

另一位在地下犯罪市集上赫赫有名的人物是 Bassterlord,一般認為他跟 LockBit 集團有所來往。Bassterlord 是一名罪犯,宣稱來自烏克蘭 (根據他在公開專訪中的回答,他來自盧甘斯克與頓涅茲克 [LDNR]),而且之前曾經待過 REvil RaaS 集團。Bassterlord 因為販售其企業網路攻擊手冊第二版而在網路犯罪圈聲名大噪。Bassterlord 在 XSS 論壇上的代號已經改為「National Hazard Agency」,一般認為這是 LockBit 集團下的一個次級團體。該團體曾經出面承認犯下幾起知名的攻擊,例如 2023 年 6 月針對台積電 (TSMC) 所發動的攻擊。Bassterlord 在 Twitter 上的一個代號 (AL3xL7) 曾經公開提到他們跟 LockBit 集團的關係。

還有另一名之前曾經與 LockBit 有所往來的網路犯罪地下成員叫「wazawaka」(FBI 認為他的真實身分是 Mikhail Matveev),他從 2020 至 2021 年間曾經與 LockBit 集團合作。Matveev 在 2023 年 5 月被美國司法部起訴。值得注意的是,這名駭客會定期與 Bassterlord 聯繫,並且曾經提到要重新回鍋 LockBit 加盟計畫。

一位代號「Ali_qushji」的不知名駭客宣稱已經入侵了 LockBit 伺服器基礎架構。不過,LockBitSupp 卻駁斥這項說法表示資料外洩其實是一名心生不滿的開發人員所為,此人的網路代號是「protonleaks」,而且應該是該集團的一名前員工,就是他將程式碼外洩。

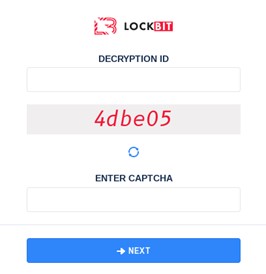

最新的 LockBit-NG-Dev 版本

最近我們蒐集到了一個樣本,這個樣本我們相信應該是 LockBit 的新一代版本:一個開發中的測試版跨平台惡意程式,有別於先前各個版本。此樣本會在它所加密的檔案末端加上「locked_for_LockBit」字樣,不過這串字有出現在設定檔當中,所以未來可能仍有變動,我們相信這應該是該集團尚未部署的一個未來版本。

根據它當前的發展狀態,我們先將它命名為「LockBit-NG-Dev」來列管追蹤,由於該集團幾乎確定正在開發 LockBit 4.0,所以這個版本應該就是它的基礎版本。

如需更詳細的分析請參閱技術附錄,此處列出新版一些主要的差別:

- LockBit-NG-Dev 現在是用 .NET 撰寫,並使用 CoreRT 來編譯。若搭配 .NET 環境一同部署,那麼它的程式碼將更不受平台限制。

- 由於改用新的語言,所以程式碼也是全新的,這意味著需要新的特徵碼才能加以偵測。

- 儘管它相較於 v2 (Red) 和 v3 (Black) 來說功能較少,但隨著開發的持續進展,未來應該還會增加其他功能。不過就算是現在的狀況,它也是個可用且強大的勒索病毒。

- 它移除了自我複製的能力以及從使用者的印表機列印出勒索訊息的功能。

- 現在它執行時會有一段有效期限,它會檢查當前的日期,這有可能是用來協助該集團掌控加盟夥伴的用量,並且讓它更難被資安廠商的自動化系統分析。

- 與 v3 (Black) 相似的是,此版本仍舊保留了一些組態設定,包括:功能旗標、要終止的處理程序與服務名稱,以及要避開的檔案和目錄。

- 它依舊可以將加密後的檔案隨機重新命名。

如同前面提到,如需有關 LockBit-NG-Dev 的詳細分析,請參閱技術附錄。

結論

這些年來,LockBit 勒索病毒集團可說是事業有成,自從營運以來便一直保持在最具影響力勒索病毒排行榜頂端,不過這幾年似乎遇到了後勤、技術及名聲方面的問題。

也因此 LockBit 不得不有所作為,開發眾所期待的新版惡意程式。然而,隨著他們遲遲無法在市場上推出一個強大的 LockBit 版本,再加上技術問題不斷,該集團能否保住它吸引頂尖加盟夥伴的能力與當前的地位,還有待觀察。在這之前,我們希望 LockBit 會是下一個證明沒有人可以「大到不能倒」的駭客集團。

如需有關 LockBit 的更多資訊,請至這個連結。