APT & 針對式目標攻擊

檢視 Turla APT 集團的活動

趨勢科技檢視了知名的 Turla 網路間諜集團近年來的攻擊行動,尤其聚焦在該集團主要採用的 MITRE 攻擊技巧與對應的編號 (ID)。

在這篇文章中,我們檢視了知名的 Turla 網路間諜集團近年來的攻擊行動,尤其聚焦在該集團主要採用的 MITRE 攻擊技巧與對應的編號 (ID)。

Turla 簡介

Turla 是一個俄羅斯境內非常厲害的進階持續性滲透攻擊 (APT) 集團,外界懷疑他們至少從 2004 年開始便活躍至今。

惡名昭彰的 Turla 集團以其頂級 Rootkit 工具命名,例如:Snake、Venomous Bear、WhiteBear、Uroburos、Group 88 以及 Waterbug,它們都以攻擊全球各地的的政府機關、情報單位,以及軍事、教育、研究與醫藥產業而聞名。如同其他的 APT 集團一樣,Turla 擁有自己設計的專屬複雜工具,然而讓 Turla 在同儕中脫穎而出的關鍵,是它在攻擊後期使用的衛星通訊幕後操縱 (C&C) 機制,再加上他們躲避偵測的能力。

揭露 Turla 的活動

當時儘管 Turla 已經在網路上活躍多年,但他們的感染途徑一直是個未解之謎。在一份 2014 年所做的研究當中提到了一起精密的多重階段攻擊,這起攻擊使用了一個名為「Epic」的惡意程式 (這是 Turla 所用的一個惡意程式家族),所以這起攻擊行動後來就被稱為「Epic Turla」。這起行動用到了 CVE-2013-5065 和 CVE-2013-3346 兩個漏洞,並搭配針對 Adobe PDF 漏洞的魚叉式網路釣魚郵件,以及針對 Java 漏洞 (CVE-2012-1723) 的水坑式攻擊。

這次行動的主要重點是 Turla 採用了 Carbon/Cobra 這類較為複雜的後門程式,有時候他們會同時運用這兩個後門程式來預防其中一個失敗的情況。

手法與技巧:

- TA0001 (突破防線)

- T1189 (偷渡式入侵)

- T1566 (網路釣魚)

- TA0002 (執行)

- T1204.002 (使用者執行:惡意檔案)

儘管 Turla 之前的攻擊行動都是專為 Windows 電腦而設計,但在 2014 年 12 月的行動,Turla 卻是首次襲擊 Linux 作業系統。這起名為「Penguin Turla」的行動,該集團使用了一個 Linux Turla 模組搭配一個 C/C++ 執行檔,由於該執行檔使用靜態連結方式呼叫了多個函式庫,使得檔案變得很大。

一群名為「Waterbug」的駭客 (據稱是由國家資助的駭客集團) 使用了 Trojan.Turla 與 Trojan.Wipbot 的變種來攻擊一個零時差漏洞,更確切地說,就是 Windows 核心 NDProxy.sys 本地端權限提升漏洞 (CVE-2013-5065)。根據一份研究指出,駭客使用了精心製作、含有惡意附件的電子郵件,再搭配一些已遭入侵的網站來散播惡意檔案。

2017 年,ESET 針對某個精密的 Turla 惡意程式變種發布了一份報告,這就是 Carbon 這個第二階段後門程式。在 Carbon 的攻擊中,受害者一開始是收到一封魚叉式網路釣魚郵件,或是造訪了一個已遭入侵的網站 (這就是所謂的水坑式攻擊)。

接著,受害者的電腦會被植入第一階段後門程式,例如:Tavdig 或 Skipper。等偵查工作完成之後,接著將 Carbon 這個第二階段後門程式安裝到一些重要的系統上。Carbon 的整套框架包含了一個用來安裝組態設定檔的植入器、一個與 C&C 伺服器通訊的元件、一個用來安排工作並透過網路將它們四處移動的協調程式,以及一個用來執行協調程式的載入器。

到了 2017 年 5 月,一個被認為跟 Turla 集團有關的最新後門程式「Kazuar」現身。Kazuar 採用 Microsoft .NET Framework 撰寫,擁有功能豐富的指令集,具備從遠端載入額外擴充元件的能力。

Kazuar 會蒐集系統與惡意檔案名稱等資訊,並且會利用 mutex 機制來確保同一時間只有一份該惡意程式在系統上執行。接著,它會在 Windows 啟動資料夾當中加入一個 LNK 檔案。

Kazuar 絕大部分的指令在性質上都與其他後門木馬程式類似。比方說,tasklist 這個指令會使用一個 Windows Management Instrumentation (WMI) 查詢敘述來取得目前 Windows 上正在執行的處理程序,而 info 這個指令則是用來蒐集已開啟視窗的資訊。此外,Kazuar 的 cmd 指令可以使用 Windows 上的 cmd.exe 或 Unix 上的 /bin/bash 來執行各種命令。這些指令都強烈顯示出 Kazuar 一開始就是一個跨平台惡意程式,同時支援 Windows 和 Unix 系統。

一份 2021 年初所做的研究指出 Sunburst 與 Kazuar 兩個後門程式之間有諸多相似之處。

手法與技巧:

- TA0002 (執行)

- T1047 (Windows Management Instrumentation)

- TA0003 (常駐)

- T1547.009 (開機或登入自動執行:修改捷徑)

- TA0007 (搜尋)

- T1010 (應用程式視窗搜尋)

該年 8 月,Turla 推出了一個用 C++ 撰寫的第二階段後門程式,也就是「Gazer」,它結合了水坑式攻擊與魚叉式網路釣魚行動,受害目標也更加明確。

Gazer 除了是資訊竊取程式之外,也被發現與之前用過的第二階段後門程式 (如 Carbon 和 Kazuar) 有很多相似點。這起攻擊行動最重要的特點就是其程式碼當中到處插入了一些「與電玩遊戲相關」的句子。Turla 會使用自己的 3DES 與 RSA 函式庫來幫 Gazer 的 C&C 伺服器通訊加密。

手法與技巧:

根據一份 2018 年的情資報告指出,Turla 使用新的惡意工具 (Neuron 和 Nautilus) 搭配 Snake Rootkit 來攻擊 Windows 電腦,尤其是郵件和網站伺服器。Turla 利用現有的 Snake 受害者來掃描 ASPX 指令檔,並利用加密的 HTTP Cookie 數值來傳遞指令。這份報告也提到,Turla 利用 ASPX 指令檔來進入目標系統並植入更多工具。

Turla 利用一個後門程式來攻擊歐洲政府的駐外辦公室,意圖蒐集一些高度機密的資訊。這項行動瞄準了 Microsoft Outlook 和 The Bat! 郵件程式 (後者是東歐流行的一種郵件用戶端程式),並將所有的外寄郵件轉寄給駭客。後門程式會利用郵件來將資料外傳,並使用特殊製作的 PDF 文件。此外,也會利用郵件作為 C&C 伺服器的傳輸層。

OilRig 是一個與伊朗有關的 APT 集團,通常攻擊中東地區的政府機關和企業機構。根據先前的研究指出,Turla 集團利用 OilRig 的基礎架構入侵了某個目標。該行動使用了一個大幅修改過的客製化 Mimikatz 工具變種,以及一組新的工具,裡面有幾個新的後門程式。該行動的後期,Turla 集團用了一個不同的遠端程序呼叫 (RPC) 後門程式,其程式碼中包含了可公開取得的 PowerShell Runner 工具,因此可直接執行 PowerShell 的腳本 (不需透過 powershell.exe 程式)。

2020 年 3 月,資安研究人員觀察到 Turla 襲擊了多個亞美尼亞的網站來架設水坑式攻擊。這些網站被植入惡意的 JavaScript 程式碼,不過目前仍不清楚駭客是經由何種方式駭入這些網站。

遭駭的網站被用來散播第二階段的惡意 JavaScript 程式碼給受害者的瀏覽器,並誘騙受害者安裝惡意的 Flash 安裝程式。接著,Turla 使用 NetFlash (一個 .NET 下載器) 和 PyFlash 作為它的第二階段惡意程式。

手法與技巧:

- TA0001 (突破防線)

- T1189 (偷渡式入侵)

- TA0002 (執行)

- T1204 (使用者執行)

- T0003 (常駐)

- T1053 (排程工作)

- T0007 (搜尋)

- T1016 (系統網路組態搜尋)

- T1057 (處理程序搜尋)

- T1082 (系統資訊搜尋)

- TA0011 (幕後操縱)

- T1071 (應用程式層通訊協定)

- T1573 (加密管道)

- T1571 (非標準連接埠)

- TA0010 (資料外傳)

- T1041 (經由幕後操縱管道將資料外傳)

ComRAT v4 亦稱為「Agent.BTZ」,是 Turla 使用的一個遠端存取木馬程式 (RAT),採用 C++ 語言開發,並使用經常用來將機敏文件外傳的虛擬 FAT16 檔案系統。該程式是經由已經建立的存取管道進入系統,例如:PowerStallion PowerShell 後門程式。此外,它使用 HTTP 和電子郵件作為 C&C 通訊管道。

手法與技巧:

- TA0002 (執行)

- T1059 (指令與腳本解譯器)

- T0003 (常駐)

- T1053 (排程工作)

- TA0005 (躲避防禦)

- T1055 (處理程序注入)

- T1112 (修改系統登錄)

- T1027 (加密編碼的檔案或資訊)

- TA0007 (搜尋)

- T1069 (權限群組搜尋)

- T1033 (系統擁有者/使用者搜尋)

- T1082 (系統資訊搜尋)

- T1083 (檔案與目錄搜尋)

- T1087 (帳號搜尋)

- T1120 (周邊裝置搜尋)

- T1135 (網路共用資料夾搜尋)

- T1016 (系統網路組態搜尋)

- TA0009 (資料蒐集)

- T1213 (來自資訊儲存區的資料)

- TA0011 (幕後操縱)

- T1573 (加密管道)

- T1071 (應用程式層通訊協定)

- T1102 (網站服務)

- TA0010 (資料外傳)

- T1048 (經由其他通訊協定將資料外傳)

2020 年 12 月,一個先前沒見過的後門程式暨文件竊取程式被發現跟 Turla 集團有關,這就是「Crutch」。舊版的 Crutch 顯然內含一個後門程式會經由 Dropbox 官方的 HTTP API 跟一個程式內寫死的 Dropbox 帳號通訊。

該程式可透過挾持 Google Chrome、Mozilla Firefox 或 Microsoft OneDrive 的 DLL 來執行檔案讀寫相關指令、執行其他處理程序,並設定常駐。Crutch v4 的一大功能是可利用 Windows 版的 Wget 工具自動上傳本機與可卸除式磁碟上的檔案到 Dropbox 儲存空間 (不像先前版本需要靠後門程式指令來達成)。

手法與技巧:

- TA0001 (突破防線)

- T1078.003 (合法帳號:本機帳號)

- TA0003 (常駐)

- T1053.005 (排程工作:排程工作)

- T1574.001 (挾持執行流程:DLL 搜尋順序挾持)

- TA0005 (躲避防禦)

- T1036.004 (偽裝:偽裝成工作或服務)

- TA0007 (搜尋)

- T1120 (周邊裝置搜尋)

- TA0009 (資料蒐集)

- T1025 (來自可卸除式媒體的資料)

- T1074.001 (資料暫存:本機資料暫存)

- T1119 (自動化資料蒐集)

- 1,560.001 (壓縮已蒐集的資料:透過工具壓縮)

- TA0011 (幕後操縱)

- T1008 (備用管道)

- T1071.001 (應用程式層通訊協定:網站通訊協定)

- T1102.002 (網站服務:雙向通訊)

- TA0010 (資料外傳)

- T1020 (自動化資料外傳)

- T1041 (經由幕後操縱管道將資料外傳)

- T1567.002 (經由網站服務將資料外傳:將資料外傳至雲端儲存空間)

TinyTurla 這個新的 Turla 後門程式很可能是個備胎,好讓駭客在主要惡意程式被清除之後還能繼續存取受害系統。此後門程式是透過一個批次檔來安裝,並偽裝成名為「w64time.dll」的服務 DLL,試圖假冒 Windows 系統上的「w32time.dll」檔案。

Turla 在 2022 年 5 月份的行動主要目的在於偵查,因此沒有用到任何惡意程式碼。資安研究人員發現了一個文件會透過 HTTP 發送請求給它自己所控制的伺服器,目的是要取得受害者使用的 Microsoft Word 應用程式版本和種類。這項資訊會在後續用於針對受害者的 Microsoft Word 版本開發出特化的攻擊手法。

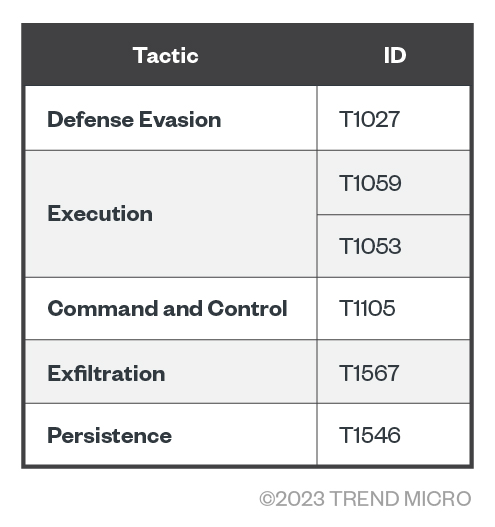

手法與技巧:

- TA0005 (躲避防禦)

- T1027 (加密編碼的檔案或資訊)

- TA0002 (執行)

- T1059 (指令與腳本解譯器)

- TA0011 (幕後操縱)

- T1053 (排程工作)

- T1105 (對內傳輸工具)

- TA0010 (資料外傳)

- T1567 (經由網站服務將資料外傳)

- TA0003 (常駐)

- T1546 (經由事件觸發執行)

結論

Turla 集團是一個歷史悠久且相當活躍的駭客集團。從他們的起源、手法和攻擊目標全都可以看出他們是一個資金和技術都相當雄厚的集團。多年來,Turla 一直不斷在開發自己的工具和技巧,同時也會不斷加以精進。

面對像 Turla 這樣組織所帶來的威脅,企業和政府機關必須隨時保持警戒對,包括:隨時掌握資訊、分享情報,並建置安全措施,使團體和個人都更能有效保障自身安全、防範此類駭客集團的攻擊。

入侵指標資料

如需 Turla 各項行動的入侵指標,請至此處。