雲端或企業內伺服器

網路犯罪集團並不在乎伺服器所在的位置,不論他們駭入的是雲端或企業內伺服器,他們都有儲存空間及運算資源可用,此外也可以竊取其中的資料。所以,伺服器越容易駭入、就越容易遭殃。

隨著數位轉型浪潮的持續發展,再加上遠距工作的推波助瀾,雲端伺服器似乎更容易發生暴露在外的情況。不幸的是,許多企業 IT 團隊都未針對雲端伺服器提供與企業內伺服器相同等級的防護。

特別說明一下,我們必須強調這樣的情況僅適用於一些用來取代企業內伺服器儲存及運算工作的雲端運算實體 (instance)。容器或無伺服器式功能並無這類問題。但要補充的是,如果駭客入侵的是雲端帳號而非單獨某個運算實體的話,那麼情況將完全改觀,因為駭客此時就能任意啟用更多資源。這樣的情況的確可能發生,但卻不是本文要討論的重點。

攻擊跡象

許多 IT 和資安團隊並不會試圖偵測駭客入侵的早期階段。然而企業在遭到勒索病毒襲擊之前,其實都有一些入侵跡象可循,資安團隊只要有所警覺就會發現。例如,伺服器遭駭客用於挖礦,就是資安團隊應該注意的明顯徵兆之一。任何伺服器如果被發現有挖礦惡意程式正在執行,企業就應該立即啟動事件應變措施,將該伺服器封鎖。

這項入侵指標 (IOC) 之所以重要,是因為雖然挖礦程式相較於其他惡意程式並不嚴重,但卻是歹徒濫用伺服器資源來從事不法獲利的情況之一,而且歹徒還可能將伺服器出租給他人從事更多惡意活動。比方說,歹徒可將伺服器當成地下代管主機出租給他人使用。此外,還可能竊取伺服器上的資料,拿去當成個人身分資訊 (PII) 或商業機密來販賣,或當成針對性勒索病毒攻擊的目標來販賣。挖礦程式就如同昔日礦坑裡的金絲雀一樣,是一種警訊:至少它可用來偵測一些專門經營「存取服務」(Access-as-a-Service,簡稱 AaaS) 的犯罪集團。

伺服器遭駭的完整生命歷程

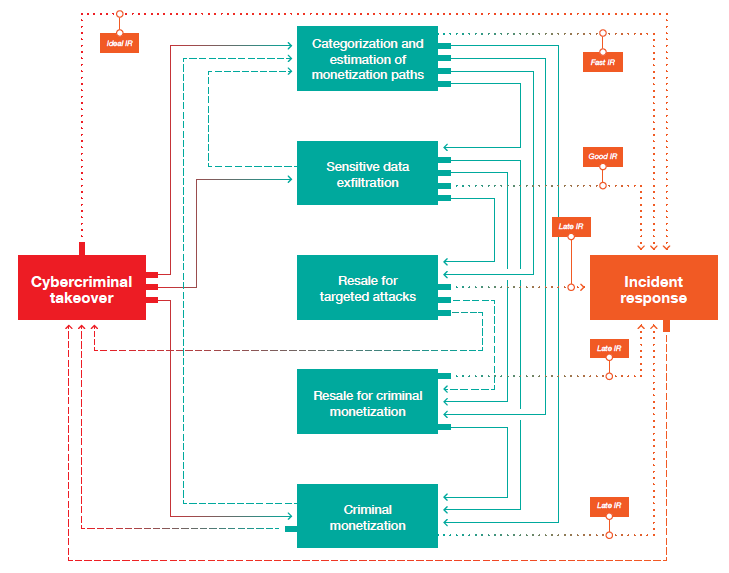

伺服器遭駭客入侵之後大致都會經歷以下幾個階段:

- 首次入侵:在這個階段,不論是雲端或企業內伺服器,駭客基本上就是接管了伺服器。

- 資產分類:這是駭客進行盤點的階段,他們會根據幾項條件來評估伺服器的價值,例如:伺服器上有什麼資料?有沒有機會從這裡移轉到其他更有價值的目標?受害對象為何?

- 將敏感資料外傳:在這階段,歹徒會竊取企業的電子郵件、客戶資料庫、機密文件等等。此階段通常發生在資產分類之後,但不一定什麼時間,要看歹徒是否找到值錢的資料。

- 加密虛擬貨幣挖礦:當歹徒還在尋找買主來租用其駭入的伺服器或用於針對性攻擊或其他獲利活動時,歹徒會先利用伺服器來挖礦賺錢。

- 出售或用來發動針對性攻擊或從事其他獲利活動:根據歹徒在資產分類階段的結果,他們有可能會自行策畫一起針對性勒索病毒攻擊,或者將伺服器存取權限賣給商業間諜,或者賣給其他人從事其他不法獲利行為。

一台遭駭的伺服器可能被用於哪些不法獲利活動。針對性勒索病毒攻擊通常會是歹徒利用伺服器的最後一個階段,在大多數的情況下,歹徒在進行資產分類時通常可找到一些企業的重要資料,但不一定對商業間諜有價值。

在深入掌握了企業的伺服器和網路情況之後,歹徒就知道該如何打擊企業才能造成最大傷害,然後再針對企業發動勒索病毒攻擊。此時歹徒將知道企業有哪些資料、存放在哪裡、有沒有備份資料等等。掌握了這麼詳盡的資訊之後,歹徒就能封鎖企業的重要系統,進而提高贖金。

不但如此,在這類案件當中,雖然勒索病毒攻擊的問題看似急迫,但攻擊的背後其實意味著企業很可能有更嚴重的問題正在發生,例如企業資料已經遭到竊取,而這一點也應該列入企業應變計畫的考量重點。更重要的是,企業一旦發現任何挖礦程式的入侵跡象就應當機立斷馬上處理,如此才能節省許多後續的時間和成本。

總而言之,不論企業資料存放在何處,採用一套面面俱到的混合雲防護將是防範上述攻擊的重要關鍵。