甚麼是 RYUK 勒索程式?

Ryuk 是一個與黑客集團 WIZARD SPIDER 有關的勒索程式,曾被用作入侵政府機關、教育學院、醫療機構、製造業及科技組織機構。在 2019 年,Ryuk 曾要求的最高贖金為 1250 萬美元,而至 2020 年底估計所收獲的贖金總數更達 1 億 5000 萬美元。

Ryuk 勒索程式攻擊

Ryuk(發音為 ree-yook)是一個在 2018 年中至年底出現的勒索程式家族。在 2018 年 12 月,紐約時報報導了 Tribune Publishing 被 Ryuk 攻擊,導致聖地牙哥及佛羅里達的報刊印刷停頓。紐約時報及華爾街日報在洛杉磯共用的印刷廠房 亦受攻擊影響,令該兩份報章的派送都出現問題。

作為舊有 Hermes 勒索程式的變種,Ryuk 被視為最危險的勒索程式攻擊。在 CrowdStrike 2020 年度全球威脅報告中,Ryuk 在全球 10 大贖金勒索事件中佔有其中 3 宗:分別為 530 萬、990 萬及 1250 萬美元。Ryuk 已在全球成功攻擊不少行業及機構,而黑客亦形容這種針對大機構的行動為「巨獸捕獵」(BGH)。

有趣的是,這個勒索程式家族的名稱是來自日本動畫電影死亡筆記,而原名的意思是「神之禮物」。諷刺的是,這個勒索程式為被針對目標帶來的只有資料或金錢的損失。但在黑客角度而言,這勒索程式的確是神之禮物。

業界相信,俄羅斯網絡犯罪集團 WIZARD SPIDER 是這個勒索程式運作的幕後黑手,而東歐黑客團夥 UNC1878 則針對醫療機構進行了不少攻擊。這個勒索程式並非以直接方式部署,歹徒一般會先下載惡意程式至電腦。

當 Ryuk 感染一個系統後,它會先停用 180 個服務及40 個程序,因為這些服務及程序會阻礙它進行下一步行動,或是可協助它繼續攻擊。

在此刻,Ryuk 會啟動加密,利用 AES-256 方式將您的重要檔案加密,包括相片、影片、數據庫及文件等。而對稱加密匙之後會再使用非對稱的 RSA-4096 方式加密。

Ryuk 可進行遙距加密,包括遙距分享管理權限。此外,它也可以進行網絡喚醒,起動電腦進行加密。這些功能令攻擊更具效率及範圍更廣,亦對遇襲機構帶來更大損害。

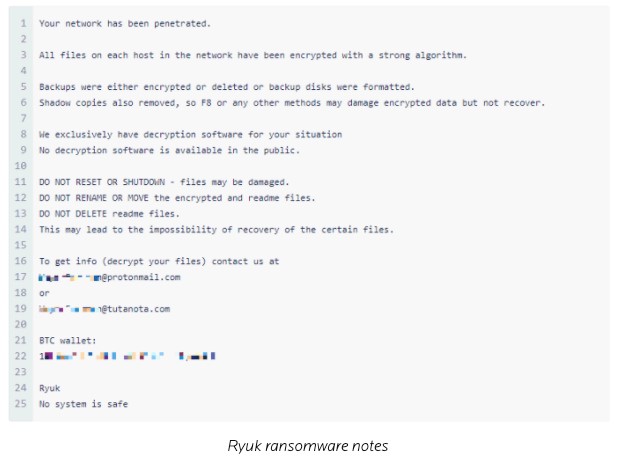

黑客會在系統上留下 RyukReadMe.txt 及 UNIQUE_ID_DO_NOT_REMOVE.txt 等勒索訊息,類似這個屏幕截圖一樣。

資料來源:Malwarebytes

Ryuk 攻擊載體

Ryuk 會採用下載即服務(DaaS)來感染所針對的系統,這是一個黑客提供予其他黑客的服務。假如一名黑客開發了一個勒索程式但不懂得如何發佈,其他擁有這方面知識的黑客就會協助他進行發佈。

通常,不知情的用戶都會因釣魚攻擊而受到感染,而 AdvIntel 的報告亦指出 91% 攻擊是來自釣魚電郵。因此,培訓員工識別釣魚電郵就變得非常重要,因為這可以大幅減低感染機會。參考 Phishing Insights。

以感染範圍而言,Ryuk 其中一個最惡毒及知名的勒索程式即服務(RaaS)程式。勒索程式即服務是一個新的商業模式,讓開發者將勒索程式提供予其他黑客使用,並從成功收取的贖金中收取某一比率的分賬。RaaS 是從軟件即服務(SaaS)蛻變而來的運作模式。

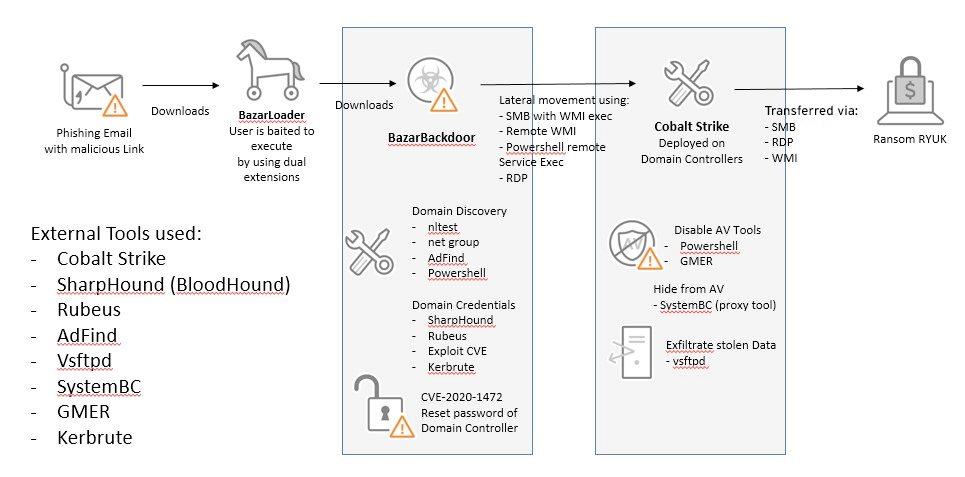

當用戶點擊釣魚電郵,Ryuk 會下載名為滴管的額外惡意程式部件,包括 Trickbot、Zloader、BazarBackdoor 及其他 可以直接安裝 Ryuk 的程式。

它們也可以安裝其他惡意程式如 Cobalt Strike Beacon,來與指揮與控制網絡溝通。在安裝惡意程式後,Ryuk 便會開始下載。Ryuk 亦會利用其他入侵方式,例如在 Windows 伺服器上的 ZeroLogon 漏洞等。

此圖顯示 Ryuk 的感染途徑或攻擊鏈。

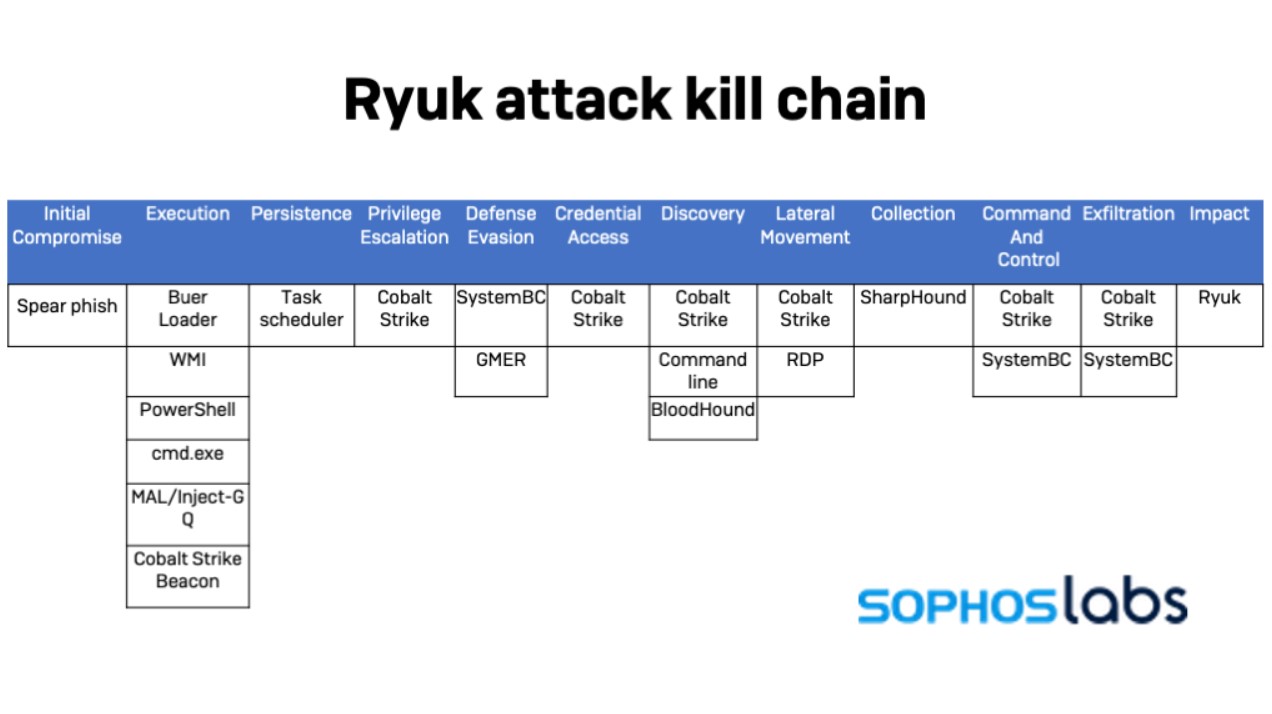

英國保安公司 Sophos Group 識別的 Ryuk 攻擊流程及攻擊鏈。參看圖示

資料來源:Sophos

Trickbot

Trickbot 在 2016 年出現,相信亦是由操作 Ryuk 的 WIZARD SPIDER 運作。此個惡意程式曾被用作銀行木馬,盜取用戶憑證、個人資料及比特幣。

由技術高超的黑客所設計。Trickbot 亦被用作其他用途,例如在受感染系統上搜尋檔案,亦可以在網絡上橫向移動,由一部裝置跳往另一裝置。Trickbot 現時的功能包括憑證收割、挖礦及其他,不過它的重要功能仍然是部署 Ryuk 勒索程式。

Ryuk 入侵指標

勒索程式的破壞力可以相當巨大,因此必須在被感染前已進行預防。但這有時並不可行,因此運作團隊必須找出攻擊的源頭及馬上採取行動防止進一步損失。

由於 Ryuk 可以透過不同攻擊載體來感染系統,偵測工作亦變得複雜,不過仍有不少入侵指標可以讓網絡及保安管理人員察覺 Ryuk 感染的先兆,

例如滴管 BazarLoader 就是一個 Ryuk 常用的入侵點。滴管,或 DaaS,是用來下載其他惡意程式的惡意程式。以下是一些需要關注的 BazarLoader 入侵指標:

- 在 Windows 登記出現、帶有自動執行加入下一步驟的「StartAd-Ad」預設任務

- 帶有可執行的雙重副檔名的檔案,如 Report.DOC.exe

正如前述,TrickBot 是 Ryuk 另一個常見入侵點。其入侵指標是一個擁有 12 個隨機產生字元檔案名稱的執行檔。一旦 TrickBot 創建檔案,例如 mnfjdieks.exe,它會被置於以下目錄:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

欲取得 TrickBot 入侵指標的完整清單,請參考美國網絡安全及基礎設施安全局(CISA)網站。

很多時候,機構最先見到的入侵指標就如下圖所示。這個屏幕截圖顯示 Ryuk 已經感染機構及加密了敏感資料。假如受襲機構配備了良好的事故回應團隊及手冊指南,並已離線備份檔案,恢復工作將會更加快速。

資料來源:2SPYWARE

2020 Ryuk 勒索程式攻擊

由於 Ryuk 被用作「巨獸捕獵」工具,它常被用來攻擊政府機關、科技公司及學校系統。法國資訊科技服務機構 Sopra Steria 在 2020 年遭到 Ryuk 攻擊。他們需要數星期時間才徹底復原。

Ryuk 是醫療界面對的最大威脅之一,而 2019 冠狀病毒病亦令針對醫療界的攻擊大為增加。在美國和英國都擁有醫院、位列財富雜誌 500 強的醫療機構 Universal Health Services(UHS)在 2020 年 9 月 27 日受到 Ryuk 勒索程式攻。

Bleeping Computer 指出,UHS 感染源頭極大可能來自一個釣魚電郵,其內包含了木馬程式 Emotet。Emotet 會先安裝 Trickbot,讓黑客集團 WIZARD SPIDER 以手動方式透過反向殼層程式安裝 Ryuk。

在 2020 年 10 月,黑客再以 Ryuk 感染另外兩家醫療中心,包括在俄勒岡州的 Sky Lakes Medical Center 及紐約的 Lawrence Health System。攻擊導致電腦系統離線、並且無法提供電子醫療紀錄。當醫院正忙於處理 2019 冠狀病毒病病人的時候,此攻擊令情況更為惡化。大部份針對醫院的攻擊都持續達數個星期。

勒索程式最佳實務守則

機構及個人可以採取不同步驟防護惡意程式,特別是勒索程式。以下是一些例子:

- 確保持續更新 OS、軟件及韌體的補丁。

- 在各方面都盡可能使用多重認證,並使用強大的第二重認證。雙重認證例子:美國國家標準暨技術研究院(NIST)建議不要採用短訊作第二重認證

- 經常審核帳號、存取權限、目錄及任何相關資料以查核配置及活動

- 建立定期的資料備份及將之離線儲存,特別是在關鍵系統的資料

- 進行用戶培訓,特別是在釣魚電郵方面。因為用戶是在第一線接收、閱讀及回應電郵的人員