Die zunehmende Reichweite komplexer Bedrohungen – Sicherheitsbericht

Den Bereich der Cybersicherheit prägten im Jahr 2019 komplexe, zielgerichtete Bedrohungen. Ransomware-Angriffe fanden eine Nische in hochkarätigen Zielen, Phishing-Scams arbeiteten mit neuen Tricks, und in einem weitverbreiteten Softwareprotokoll offenbarten sich Schwachstellen. Gleichzeitig verdeutlichten Bedrohungen für Services und Tools von Drittanbietern, wie wichtig es ist, an allen Knotenpunkten einer Lieferkette für Sicherheit zu sorgen.

Der jährliche Sicherheitsbericht veranschaulicht diese und weitere wichtige Sicherheitsprobleme aus dem letzten Jahr und zeigt, wie Unternehmen mit dieser zunehmend prekären Bedrohungslandschaft umgehen können.

Ransomware

Hochkarätige Ziele

Neben dem ständig bedrohten Gesundheitssektor waren vor allem der öffentliche und der Bildungssektor Opfer gezielterer Angriffe von Ransomware-Betreibern. Vor allem in den USA traf Ransomware einige solcher hochkarätiger Ziele. Darunter waren Städte in Kalifornien, Georgia, Michigan, Maryland und Florida sowie staatliche Schulbezirke in Louisiana. Die daraus resultierenden Störungen führten zu einem Ausnahmezustand.

Die Bereitschaft vieler Organisationen, Lösegeld zu zahlen, um schnell wieder Herr ihrer Daten und Systeme zu sein, hatte wahrscheinlich großen Anteil an dieser Entwicklung. Versicherungen gegen Ransomware-Angriffe könnten diese Tendenz sogar verstärkt haben. Zum Beispiel willigte ein County in Indiana ein, eine sechsstellige Lösegeldsumme zu zahlen, nachdem Ransomware seine Systeme lahmgelegt hatte. Der Versicherer des Countys übernahm mehr als drei Viertel der Summe.

Die von den Angreifern verlangten, von der betroffenen Organisation gezahlten und vom Versicherer abgedeckten Lösegeldsummen im Fall von LaPorte County, Indiana

Heimtückische Fähigkeiten

Bedrohungsakteure hatten in der selektiven Ausrichtung anscheinend eine solide Grundlage gefunden und hielten es nicht für notwendig, neue Arten von Ransomware zu entwickeln. Auch wenn im Vergleich zum Vorjahr eine leichte Zunahme der Bedrohungen durch Ransomware zu erkennen war, zeigten sich im Jahr 2019 weniger als halb so viele neue Ransomware-Familien.

Trotz dieser relativ geringen Anzahl war dabei auch Ransomware mit bemerkenswerten Eigenschaften zu finden, die sich nicht auf die übliche Datenverschlüsselung beschränkte.

Jahresvergleich der erkannten Bedrohungen durch Ransomware

Jahresvergleich der Erkennung neuer Ransomware-Familien

MAZE

Kann alle betroffenen Dateien automatisch auf betreibergesteuerte Server kopieren

SNATCH

Kann den Neustart von Windows-Computern im abgesicherten Modus erzwingen, um Sicherheitssoftware zu umgehen und Erkennungen zu vermeiden

ZEPPELIN

Kann verschiedene Prozesse beenden und passt die Lösegeldforderungen dem Ziel an

Nennenswerte Ransomware-Familien, die 2019 auftauchten

Messaging-Bedrohungen

Phishing-Angriffe

Microsoft Office 365 ist in Unternehmen weit verbreitet. Im letzten Jahr fiel die Marke von 200 Millionen monatlich aktiven Anwendern. Betrüger motivierte das nach wie vor, Phishing-Kampagnen zu starten, die diese Software-Suite vortäuschten – vor allem die E-Mail-Komponente Outlook. Dies zeigte sich in der Anzahl blockierter eindeutiger URLs zu Office 365, die sich gegenüber dem Vorjahr verdoppelt hat.

Die Anzahl an Erkennungen von allgemeinen Phishing-bezogenen URLs ist hingegen zurückgegangen. Dies lässt sich möglicherweise darauf zurückführen, dass immer mehr Anwender in Unternehmen Slack und andere neuere Messaging-Plattformen anstelle von E-Mail-Programmen verwenden.

Jahresvergleich zu blockierten eindeutigen Phishing-URLs für Office 365

Jahresvergleich zu Fällen von blockiertem Zugriff auf nicht eindeutige Phishing-URLs (z. B. drei Fälle von blockiertem Zugriff auf dieselbe URL, die dreimal gezählt wurden)

Da Unternehmen sich immer mehr vor Phishing-Bedrohungen in Acht nehmen, die üblicherweise per E-Mail übermittelt werden, haben Betrüger neue Methoden dafür entwickelt, Opfer zu täuschen und an vertrauliche Informationen zu gelangen.

Ausnutzen der Weberweiterung SingleFile

Mithilfe dieser Erweiterung werden identische Kopien legitimer Anmeldeseiten erstellt, auf denen die Opfer ihre Anmeldedaten eingeben.

Kompromittieren von One-Time Passwords (OTPs)

Eine gefälschte Onlinebanking-Seite bringt die Opfer dazu, ihre Anmeldedaten und OTPs einzugeben.

Übernehmen der Ergebnisse von Websuchen

Manipulierte Google Suchergebnisse leiten die Opfer auf eine Phishing-Seite um.

Anpassen von „404 Seite nicht gefunden“-Seiten

Fehlerseiten werden zu Anmeldeformularen, um die Anmeldedaten der Opfer zu stehlen.

Neue Techniken in Phishing-Kampagnen 2019

BEC-Versuche

Business Email Compromise (BEC) ist ein Social-Engineering-System, bei dem in der Regel eine Autoritätsperson in einer Organisation imitiert wird, um eine andere Person dazu zu bringen, Geld auf ein betrügerisches Konto zu überweisen. Wie nicht anders zu erwarten, waren die fünf am häufigsten bei BEC-Versuchen vorgetäuschten Positionen 2019 hochrangige Stellen. Zu den fünf meistanvisierten Stellen zählten jedoch nicht nur die üblichen Führungskräfte im Finanzbereich, sondern auch Buchhalter und Professoren. Damit bestätigt sich die für 2019 abgegebene Sicherheitsprognose, dass BEC-Angreifer Mitarbeiter ins Visier nehmen würden, die in der Unternehmenshierarchie weiter unten angesiedelt sind. Dies traf vor allem für den Bildungssektor zu, in dem im vergangenen Jahr eine Reihe von BEC-Angriffen verzeichnet wurde.

Verteilung der anvisierten Stellen bei erkannten BEC-Versuchen 2019

SCHWACHSTELLEN

RDP-Schwachstellen

BlueKeep, eine wichtige Schwachstelle (CVE-2019-0708) im Remote Desktop Protocol (RDP) von Microsoft, geriet wegen ihrer Virenanfälligkeit in die Schlagzeilen. Ähnlich wie WannaCry, das 2017 weltweit Systeme rund um den Globus infiziert hatte, ermöglichte auch diese Schwachstelle die schnelle Ausbreitung von Malware. Bei einem erfolgreichen Exploit könnte BlueKeep in den älteren Systemen Windows 7, Windows 2003, Windows Server 2008 R2, Windows Server 2008 und Windows XP für Angriffe mit Remote-Code-Ausführung eingesetzt werden.

Ein BlueKeep-Exploit wurde in einer Kampagne aufgedeckt, mit der schädliche Kryptowährungs-Miner dauerhaft installiert wurden. Auch wenn BlueKeep letzten Endes nicht die Fähigkeit zur Selbstverbreitung zeigte, die man von der Kampagne erwartet hatte, wies Microsoft nachdrücklich darauf hin, dass zukünftige Exploits einen größeren Schaden anrichten könnten. Das Unternehmen betonte erneut, wie wichtig das Patchen anfälliger Systeme ist. Trotz der Heftigkeit von BlueKeep waren mehr als 800.000 anfällige Systeme auch zwei Monate nach der Offenlegung dieser Schwachstelle nicht gepatcht.

Die Anzahl aufgedeckter, RDP-bezogener Schwachstellen von Mai bis Dezember 2019

Wenigstens lenkte die Entdeckung von BlueKeep die Aufmerksamkeit auf mögliche RDP-Schwachstellen und veranlasste die Offenlegung einer Reihe von Schwachstellen. RDP erlaubt Unternehmen, über Remote Access flexibler zu agieren. Aber ein erfolgreicher Exploit könnte diesen Vorteil zunichtemachen und Bedrohungsakteuren ermöglichen, die Kontrolle über die Unternehmenssysteme zu übernehmen.

IoT-Botnets

Da das Patchen von Geräten langsam und problematisch sein kann, bleibt der Umgang mit Schwachstellen im Zusammenhang mit dem Internet of Things (IoT) eine Herausforderung. Den Bedrohungsakteuren war dies 2019 nur allzu gut bekannt, wie sich an der Verbreitung von IoT-Botnets zeigt, die die gleichen alten, bekannten Schwachstellen in ihren Exploits ausnutzten.

| Echobot | Hakai | Mirai | Momentum | Neko | Yowai | ||

| CVE-2014-8361 (Realtek SDK-basierte Router) | |||||||

| CVE-2016-6277 (Netgear R6400- und R7000-Router) | |||||||

| CVE-2017-17215 (Huawei HG532-Router) | |||||||

Drei Schwachstellen, die 2019 von mehreren IoT-Botnets ausgenutzt wurden

IoT-Botnets sind auch für Brute-Force-Angriffe bekannt. Dabei probieren sie eine große Anzahl fortlaufender Anmeldedaten aus, um sich Zugriff auf unsichere Geräte zu verschaffen. Sie verwenden dafür in der Regel geleakte, gängige oder sogar voreingestellte Benutzernamen und Kennwörter, profitieren also davon, dass viele IoT-Anwender die Anmeldedaten für ihre Geräte weder ändern noch aktualisieren. Die Anzahl erkannter Brute-Force-Anmeldungen war 2019 etwa dreimal so hoch wie im Vorjahr.

Jahresvergleich zur Anzahl ausgelöster eingehender und ausgehender Ereignisse in Verbindung mit Brute-Force-Anmeldungen

ANGRIFFE AUF LIEFERKETTEN

Kompromittierung von E-Commerce-Internetseiten

In den Blickpunkt rückten Angriffe auf Lieferketten, bei denen ein Service oder eine Organisation über einen externen Partner oder Drittanbieter kompromittiert wird, der Zugriff auf die Daten oder Systeme hat. Grund dafür waren Kampagnen, an denen ein Konsortium von Hackergruppen namens Magecart beteiligt war. Um Kreditkartendaten der Kunden zu stehlen, kompromittieren diese Gruppen E-Commerce-Websites in der Regel über die Warenkorbsysteme der Drittanbieter.

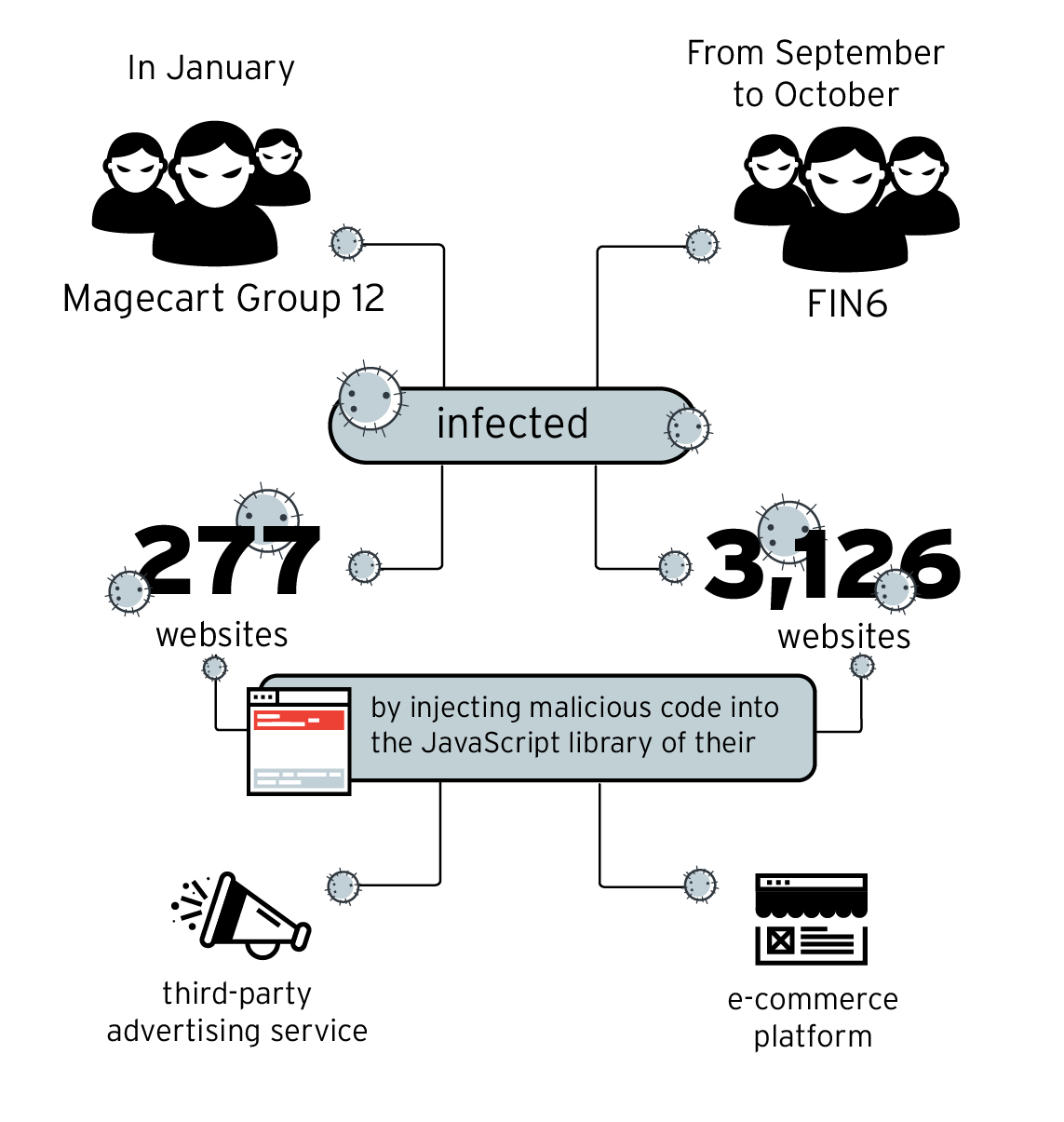

Eine dieser Gruppen, Magecart Group 12, infizierte Hunderte von E-Commerce-Websites, indem sie zunächst den externen Partner für Werbedienstleistungen angriff. FIN6, eine andere, kompromittierte Tausende von Onlineshops, die auf einer beliebten E-Commerce-Plattform gehostet waren.

Kampagnen von Magecart Group 12 und FIN6 in 2019 zur Kompromittierung von E-Commerce-Websites

Bedrohungen für Software-Entwicklungstools

Bedrohungsakteure können in einen Teil der Software-Lieferkette eines Unternehmens eingreifen und so die gesamte Entwicklungspipeline schädigen. Dabei könnten sie Lücken in DevOps-Tools und -Plattformen nutzen, die die Entwicklung und den Einsatz von Software optimieren.

Das Container-Orchestrierungssystem Kubernetes veröffentlichte eine schwerwiegende Schwachstelle in seiner Befehlszeilenschnittstelle, über die ein Angreifer mithilfe eines schädlichen Containers Dateien in einer betroffenen Workstation erstellen oder ersetzen konnte. Außerdem zeigten sich Schwachstellen im Automatisierungsserver Jenkins. Eine dieser Schwachstellen ermöglichte die Ausführung von Remotecode, vier andere den Diebstahl vertraulicher Anmeldedaten der Anwender. Mehr als 2.000 Hosts auf der Containerplattform Docker waren zudem mit einem Wurm infiziert, der Kryptowährungs-Mining betreibt.

Bedrohungslandschaft

Halbjahresvergleich zur Anzahl blockierter Angriffe durch E-Mails, Dateien und URLs 2019

Halbjahresvergleich zur Anzahl blockierter dateiloser Vorfälle 2019

Halbjahresvergleich zur Anzahl blockierter schädlicher Android-Apps 2019

Damit Unternehmen diese und andere komplexe, hartnäckige Bedrohungen verhindern können, brauchen sie Lösungen, die schädliche Aktivitäten in Gateways, Netzwerken, auf Servern und Endpunkten erkennen. Sie sollten eine mehrschichtige Strategie in Betracht ziehen und auf Best Practices der Branche zurückgreifen, um Sicherheitslücken zu beheben und Cyberattacken zu verhindern, die sich negativ auf ihren Betrieb, ihre Reputation und ihren Gewinn auswirken können.

Weitere Informationen zu den wichtigsten Cybersicherheitsproblemen 2019 und den entsprechenden Lösungen finden Sie im vollständigen Bericht „Die zunehmende Reichweite komplexer Bedrohungen“.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks