Schutz für Ihren Arbeitsplatz in Zeiten der Pandemie: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2020

Laden Sie „Schutz für Ihren Arbeitsplatz in Zeiten der Pandemie: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2020“ herunter

Laden Sie „Schutz für Ihren Arbeitsplatz in Zeiten der Pandemie: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2020“ herunter

Im Jahr 2020 ließ sich bereits eine neue Norm im Bereich Cybersicherheit prognostizieren. Dennoch hätte damals niemand damit gerechnet, dass diese Veränderungen nicht nur die Cybersicherheit, sondern auch das Gesundheitswesen, die Wirtschaft und andere Bereiche betreffen würden. All diese Veränderungen im Bereich der Cybersicherheit haben einen einzigen Grund: die Corona-Pandemie.

Während der Geschäftsbetrieb vielfach lahmgelegt ist oder sogar Schließungen drohen, sind Cyberkriminelle weiter auf dem Vormarsch. Bekannte und neue Akteure nutzen die aktuelle Krise, um neue Bedrohungen zu entwickeln und bestehende Bedrohungen zu verschärfen. Auch wenn weniger Vorfälle festgestellt wurden, ist und bleibt Ransomware eine Bedrohung, da die Betreiber ihre Malware mit neuen Fähigkeiten ausstatten, um noch größere Ziele anzupeilen. Zusätzlich sind Sicherheitsforscher intensiv damit beschäftigt, neu entdeckte Schwachstellen zu beheben.

Der Überblick zur Jahresmitte behandelt die dringlichen Sicherheitsfragen der ersten Jahreshälfte und enthält Empfehlungen, wie Unternehmen ihre Systeme in der neuen Normalität schützen können.

Neue Bedrohungen in Zusammenhang mit Covid-19 und der Arbeit im Homeoffice

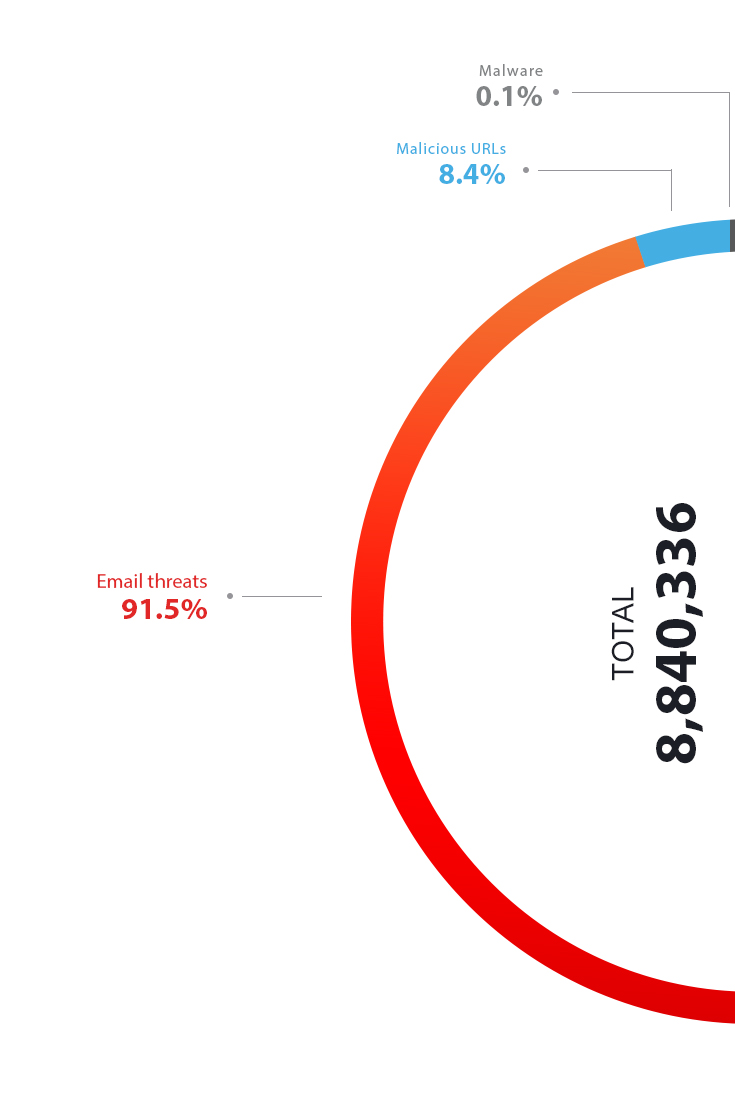

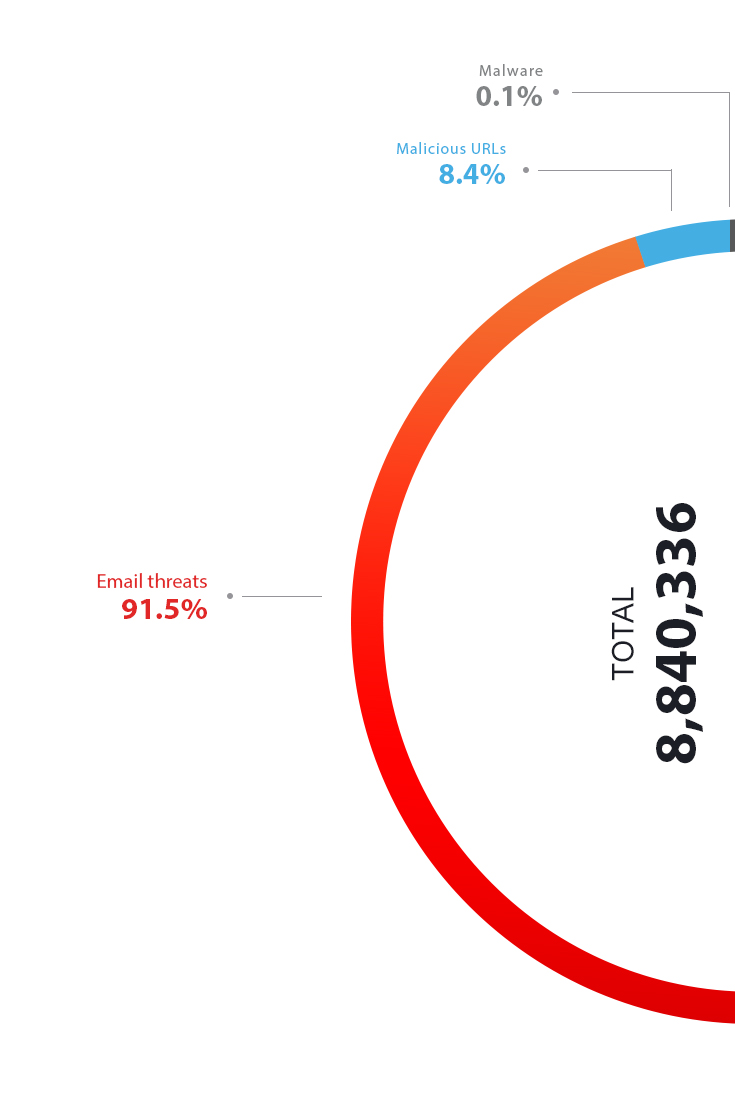

Einer der neuesten Social-Engineering-Tricks von Cyberkriminellen ist es, auf Covid-19 Bezug zu nehmen. Von Januar bis Juni 2020 ließen sich fast 9 Millionen auf Covid-19-bezogene Bedrohungen erkennen. Diese erfolgen per E-Mail, über URLs oder schädliche Dateien, in denen die Pandemie direkt oder subtil als ein Faktor genannt wird, der die Dienstleistungen des Unternehmens beeinträchtigt.

Anzahl und Verteilung von Covid-19-Bedrohungen, 1. Jahreshälfte 2020

E-Mail-Bedrohungen

E-Mails wurden am häufigsten als Einstiegspunkt verwendet. Sie machen 91,5 % der erkannten Covid-19-bezogenen Bedrohungen aus. Im März begannen die Zahlen zu steigen, der Höhepunkt wurde im April erreicht. Unter den erkannten E-Mails finden sich auch solche, die angeblich Gesundheitsempfehlungen oder Spendenaufrufe enthalten. Zu diesen E-Mails gehören in der Regel Anhänge mit Malware.

4.786

4.028

897.711

2.915.129

2.440.215

1.829.324

Monatliche Anzahl Covid-19-bezogener E-Mail-Bedrohungen – 1. Jahreshälfte 2020

Anzahl und Verteilung von Covid-19-Bedrohungen, 1. Jahreshälfte 2020

Homeoffice

Als die Unternehmen aufgrund der Pandemie zur Arbeit im Homeoffice übergingen, wurden die in solchen Umgebungen verwendeten Tools, z. B. Apps für Videokonferenzen, für Cyberkriminelle interessant. Angriffe bringen etwa private Videokonferenzen zum Absturz oder ködern die Anwender mit bösartigen Domänen.

Malware-Familien wie Coinminer und WebMonitor RAT waren in Installationsprogramme von Apps für Videokonferenzen verpackt. Darüber hinaus gab es einen Fall, bei dem Malware (Backdoor und Devil Shadow Botnet) selbst als falsches Installationsprogramm getarnt war. Anwender sollten Anwendungen oder Programme nur von offiziellen Downloadcentern und App-Stores herunterladen, um eine Kompromittierung zu vermeiden.

Vielzahl alter und neuer Bedrohungen

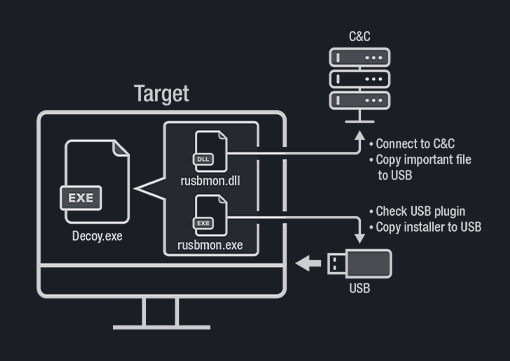

Beispielszenario für einen Angriff mit USBferry

Bekannte und neue Akteure entwickeln gezielte Angriffe

Mit oder ohne Pandemie ist dies für Bedrohungsgruppen heute Routine, wie einige beachtenswerte Kampagnen gezeigt haben, die in der ersten Jahreshälfte 2020 aufgedeckt werden konnten. Sowohl bekannte als auch neue Bedrohungsakteure haben sich mit neuen Techniken oder einer Ausweitung auf neue Plattformen bemerkbar gemacht.

Bekannte Bedrohungsgruppen

Neue Bedrohungsgruppen

Bekannte Bedrohungsgruppen

zielte auf Apple-basierte Plattformen. Eine aktuelle Kampagne bezog sich auch auf eine App mit Einmalpasswort.

richtete sich mit der Malware USBferry gegen Air-Gap-Systeme der Militärs.

Neue Bedrohungsgruppen

hatte es mit schädlichen DOCX-Dateien auf Glücksspiel- und Wettunternehmen in Südostasien abgesehen.

war auf Personen in Tibet, der Türkei und Taiwan mit uigurischem Hintergrund ausgerichtet und kompromittierte ihre Geräte mit ActionSpy Spyware.

Ransomware-Betreiber haben es auf größere Ziele abgesehen, sie stehlen Daten

Auch wenn vielleicht weniger Ransomware-Angriffe festgestellt wurden, bedeutet dies nicht, dass die Bedrohung durch diese Art von Malware geringer geworden ist. Möglicherweise sind die Ransomware-Angriffe noch heimtückischer geworden, da es die Betreiber auf größere Ziele und höhere Summen abgesehen haben.

Halbjahresvergleich der Anzahl der Ransomware-Komponenten, die in der 1. Jahreshälfte 2020 erkannt wurden

Ransomware-Forderungen, die sich gegen Unternehmen in kritischen Branchen wie Logistik, Technologie und öffentlicher Sektor richten, sind gestiegen. Die durchschnittliche Lösegeldforderung bei einer Ryuk-Infektion war um ca. 62,5 % höher als im Vorjahr.

Durchschnittliche Lösegeldforderung (4. Quartal 2019)

800.000 USD

Durchschnittliche Lösegeldforderung (1. Quartal 2020)

1,3 Millionen USD

Erhöhung der Lösegeldforderung für Ryuk-Ransomware

Andererseits zielen manche Ransomware-Familien jetzt auf Privatunternehmen. So konzentrieren sich die Betreiber hinter Nemty mit ihren Ransomware-as-a-Service-Operationen (RaaS) aktuell auf Privatunternehmen statt auf öffentliche Organisationen.

Dem letztjährigen Trend folgend wurde Ransomware zudem um neue Fähigkeiten erweitert. Inzwischen verschlüsseln viele Ransomware-Familien nicht nur Dateien, sondern stehlen auch Daten.

zielte mit einer Infiltration von Datenbanken und E-Mail-Servern auf mehrere Unternehmen in Taiwan.

folgt vermutlich Nemty nach und droht, gestohlene Daten offenzulegen.

Aufgedeckte Schwachstellen stellten ein dringliches Problem für die Unternehmen dar

Windows, VPN-Schwachstellen

Seit Februar dieses Jahres gab Microsoft jeden Monat rund 100 Korrekturen für Schwachstellen heraus. Im Juni lag die Zahl mit 129 am höchsten. In den vorherigen Jahren war es kaum einmal vorgekommen, dass annähernd so viele Patches veröffentlicht wurden.

Vergleich der Anzahl der für den Patchday veröffentlichten Aktualisierungen für die 1. Jahreshälfte 2018, 2019 und 2020

Weitere relevante Schwachstellen betreffen Virtual Private Networks (VPNs). Die US Cybersecurity and Infrastructure Security Agency (CISA) hat vor den weiterhin bestehenden Schwachstellen CVE-2019-19781 und CVE-2019-11510 gewarnt. Diese Entwicklung könnte auf die Tatsache zurückzuführen sein, dass VPNs zurzeit verstärkt für die Arbeit im Homeoffice eingesetzt werden.

IIoT-Schwachstellen

In der ersten Jahreshälfte 2020 gab es gegenüber dem entsprechenden Vorjahreszeitraum 16 % mehr Schwachstellen bei Industrial Control Systems (ICS), die der Zero-Day-Initiative (ZDI) gemeldet wurden.

Vergleich der Anzahl der ICS-Schwachstellen, die der ZDI in der 1. Jahreshälfte 2019, der 2. Jahreshälfte 2019 und der 1. Jahreshälfte 2020 gemeldet wurden

Zu den bemerkenswerten IIoT-Schwachstellen in der ersten Jahreshälfte gehören URGENT/11 – Schwachstellen, die medizinische Geräte gefährden – und Ripple20 – Schwachstellen, die zu einer Infiltration einer Vielzahl von IoT-Geräten in verschiedenen Branchen führen können.

Veröffentlichte Schwachstellen

Das Zero-Day-Initiative-Programm von Trend Micro hat insgesamt 786 Empfehlungen für die erste Jahreshälfte 2020 veröffentlicht. Dies sind unglaubliche 74 % mehr als in der zweiten Jahreshälfte 2019. Die Schwachstellen wurden sowohl von Anbietern als auch von unabhängigen Forschern gemeldet.

Halbjahresvergleich der Anzahl der Schwachstellen, die über das ZDI-Programm von Trend Micro offengelegt wurden

Bedrohungslage

Gesamtzahl der blockierten Bedrohungen in der ersten Jahreshälfte 2020

25,825,951,753

11,808,095,339

14,017,856,414

Blockierte E-Mail-Bedrohungen

1,028,006,974

383,621,342

644,385,632

Blockierte schädliche Dateien

969,254,232

345,935,879

623,318,353

Blockierte schädliche URLs

36,271,603,944

17,787,370,203

18,484,233,741

Email-Reputation-Abfragen

708,757,638,233

309,795,835,814

398,961,802,419

File-Reputation-Abfragen

1,006,547,423,405

474,130,414,689

532,417,008,716

URL-Reputation-Abfragen

Die Anzahl der blockierten E-Mail-Bedrohungen, schädlichen Dateien und schädlichen URLs ist im zweiten Quartal gegenüber dem ersten gestiegen. Bei Email-, File- und URL-Reputation-Abfragen waren analog Spitzenwerte zu beobachten.

Die Anzahl der Phishing-URLs ist in der 1. Jahreshälfte 2020 im Vergleich zur 2. Jahreshälfte 2019 gestiegen. Auch die Anzahl der eindeutigen und nicht eindeutigen Phishing-URLs nahm in der ersten Jahreshälfte 2020 zu.

Die Anzahl der Versuche über Business Email Compromise (BEC) nahm zu, wie in diesem Halbjahresvergleich der BEC-Versuche zu erkennen ist.

In der ersten Jahreshälfte gab es Herausforderungen aufgrund anhaltender Bemühungen und Unternehmungen der Bedrohungsakteure, die sich keine Gelegenheit entgehen lassen. Unternehmen sollten sich für eine mehrschichtige Sicherheitsstrategie entscheiden, um auf die sich ständig ändernden Bedrohungen immer gut vorbereitet zu sein. So können sie sicherstellen, dass alle möglichen Einstiegspunkte wie Gateways, Netzwerke, Server und Endpunkte vor Angreifern geschützt sind.

Weitere Informationen über die Bedrohungen und andere Fragen der Cybersicherheit in der ersten Jahreshälfte 2020 finden Sie im vollständigen Bericht „Schutz für Ihren Arbeitsplatz in Zeiten der Pandemie: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2020“.

Laden Sie „Schutz für Ihren Arbeitsplatz in Zeiten der Pandemie: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2020“ herunter

Laden Sie „Schutz für Ihren Arbeitsplatz in Zeiten der Pandemie: Trend Micro Cybersicherheitsbericht zur Jahresmitte 2020“ herunter

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks