Social Engineering via Phishing wird Exploit-Kits als Angriffsvektor ersetzen

Phishing-Fälle werden 2019 deutlich zunehmen. Die Vielfalt der Marktanteile von Software und Betriebssystem (OS) ist größer denn je, wobei kein einziges Betriebssystem mehr als die Hälfte des Marktes hält (z. B. im Vergleich zu vor fünf Jahren. Cyberkriminelle passen sich an, indem sie wieder auf die Nutzung eines weit verbreiteten “Betriebssystems” zurückgreifen: menschliche Emotionen. In der Tat haben wir in den letzten Jahren eine Zunahme von Phishing-Angriffen zu verzeichnen, was sich aus dem Umfang der geblockten Phishing-bezogenen URLs ablesen lässt.

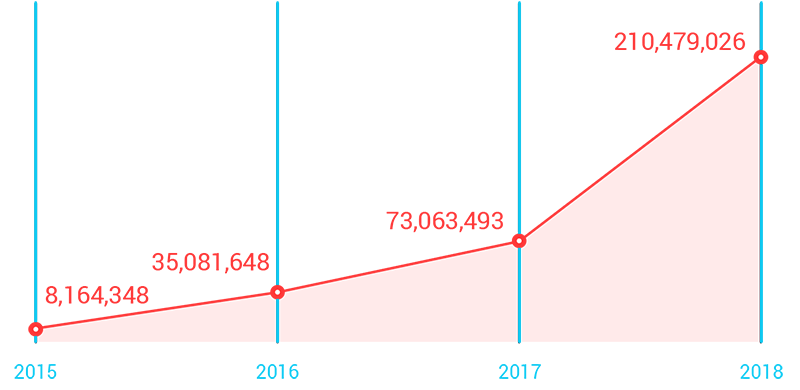

Geblockte Phishing-bezogene URLs haben zugenommen (basierend auf Daten aus dem Trend MicroTM Smart Protection NetworkTM aus Q3 2018).

Geblockte Phishing-bezogene URLs haben zugenommen (basierend auf Daten aus dem Trend MicroTM Smart Protection NetworkTM aus Q3 2018).

Exploit-Kit-Aktivitäten gehen weiter zurück, das zeigen auch Trend Micro Daten zu diesen Aktivitäten.

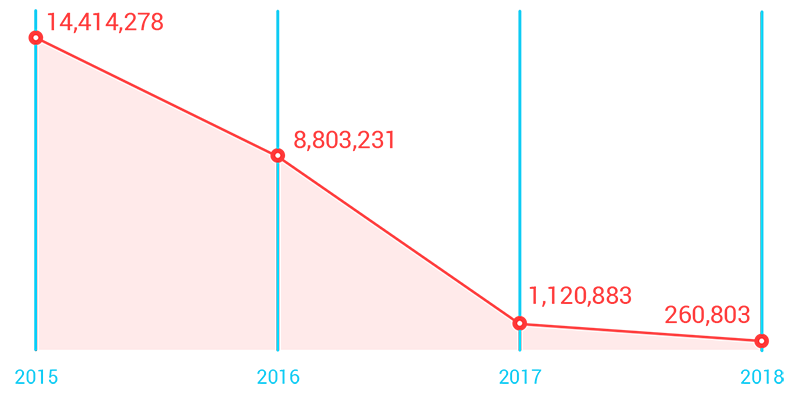

Geblockte Exploit-Kit-Aktivitäten nahmen über die Jahre ab (Daten aus dem Trend Micro™ Smart Protection Network™ aus Q3 2018).

Geblockte Exploit-Kit-Aktivitäten nahmen über die Jahre ab (Daten aus dem Trend Micro™ Smart Protection Network™ aus Q3 2018).

Gestohlene Zugangsdaten werden massenhaft weiterverwendet

Gestohlene Zugangsdaten werden aktiv und intensiv für betrügerische Transaktionen verwendet werden, da Cyberkriminelle den nächsten logischen Schritt unternehmen, nachdem sie in den vergangenen Jahren Massen an Informationen aus Datendiebstählen gesammelt haben - diese gestohlenen Informationen zu nutzen. Ein kürzlich erschienener Bericht von Ponemon Institute und Akamai zeigte, dass so genanntes Credential Stuffing – das automatische Einfügen von gestohlenen Nutzernamen in Kombination mit den entsprechenden Passwörtern aus einem einzelnen Diebstahl in mehrere beliebte Websites – immer mehr zunimmt.

Wir werden sehen, wie sich Cyberkriminelle mit gestohlenen Zugangsdaten für Vielflieger- und Bonusprogramme anmelden und diese verwenden, um Trolle zum Zweck der Cyberpropaganda zu registrieren, Verbraucherportale mit gefälschten Bewertungen zu manipulieren oder gefälschte Votes in Umfragen abzugeben – und vieles mehr.

Die Fälle digitaler Erpressung nehmen zu

Wir werden eine verfeinerte Ausführung bzw. Wiederholungen von Fällen digitaler Erpressung erleben. Beispielsweise werden die Berichte über Teenager und junge Erwachsene und deren Erpressung aus nicht-monetären Gründen zunehmen. Es gibt zwar keine Garantie dafür, dass ein Erpresser damit durchkommt, doch ist es wahrscheinlich, dass das Opfer aufgrund des sehr persönlichen Angriffs die Forderungen des Erpressers erfüllt, seien diese nun finanzieller oder sexueller Art. Bisweilen wird diese Situation verhängnisvolle Auswirkungen haben und etwa zu Selbstmorden führen, sodass Angriffe dieser Art 2019 sogar Menschenleben fordern werden.

Heimnetzwerke in Homeoffice-Szenarien setzen Unternehmen BYOD-artigen Sicherheitsrisiken aus

Die mit dem Internet verbundenen Heimgeräte der Mitarbeiter werden der neue und nicht für möglich gehaltene Eintrittspunkt in Unternehmensnetzwerke sein. Hier zeichnet sich die unerwartete, doch unvermeidliche Schnittstelle zwischen zwei Trends ab:

- Einserseits der Anstieg von Remote-Arbeitsübereinkünften, durch die die Sichtbarkeit der Bewegungen von Unternehmensdaten eine Herausforderung darstellt, wann immer Mitarbeiter von zu Hause aus auf Cloud-basierte Anwendungen und Kollaborationssoftware für Chat, Videokonferenzen und File-Sharing zugreifen.

- Und andererseits die zunehmende Einführung smarter Geräte für das Zuhause, die auch für die Mitarbeiter enorm komfortabel für die Arbeit zu nutzen sind. Dies führt zu einem vermischten Nutzungsszenario.

Die Sicherheitsforscher von Trend Micro haben bereits vorgeführt, wie etwa smarte Lautsprecher persönliche Daten preisgeben können. Es wird 2019 einige gezielte Angriffsszenarien geben, die die Schwächen von smarten Lautsprechern ausnutzen, um über Heimnetze in Unternehmensnetzwerke einzudringen.

Automatisierung wird zu einem neuen Aspekt in Business Process Compromise

Business Process Compromise (BPC) — Angriffe, bei denen bestimmte Geschäftsprozesse in aller Stille geändert werden, um Profit zu generieren – bleiben auch weiterhin ein permanentes Risiko für Unternehmen. Automatisierung wird eine neue Herausforderung bei der Absicherung der Geschäftsprozesse gegen BPC. Forrester geht davon aus, dass Automatisierung 2019 zehn Prozent der Jobs kosten wird.

Während zusätzliche Aspekte des Monitorings und Funktionen durch Software oder Online-Anwendungen übernommen werden, haben Bedrohungsakteure auch mehr Gelegenheiten, diese Prozesse zu infiltrieren, wenn sie nicht von vornherein gesichert sind. Automatisierte Software beinhaltet Schwachstellen und die Integration in vorhandene Systeme ergibt Lücken.

Zusätzlich bringt die Automatisierung auch Risiken in der Lieferkette mit sich, denn Bedrohungsakteure versuchen, auch bei Lieferanten, Partnern oder Anbietern eines Zielunternehmens Schwächen zu finden, um an ihr Ziel zu kommen.

Der Kampf gegen Fake News wird unter dem Druck verschiedener Wahlen immer schwieriger

Die große Rolle von Social Media bei vergangenen Wahlen, insbesondere ihr Einsatz bei der Verbreitung von Fake News, zeichnet ein Bild von den Herausforderungen, denen andere Länder gegenüberstehen werden. Verschiedene Faktoren tragen zum Fortbestand von Fake News bei: Motivation, Verfügbarkeit von Tools und Zugänglichkeit von Plattformen. Regierungen haben die Absicht bekundet, Social Media-Plattformen zu regulieren, doch sind die Sicherheitsforscher der Ansicht, dass die benötigte Zeit fehlen wird, um das Internet von Fake News zu befreien.

Die nach 2016 erzielten Fortschritte im Kampf gegen Fake News in Social Media werden nicht ausreichen, um die Menge an Cyberpropaganda rund um die Wahlen in 2019 im Griff zu behalten. Zu den technischen Schwierigkeiten beim Eindämmen von Fake News kommt erschwerend hinzu, dass es in großen geografischen Gebieten wie der EU verschiedene Sprachen gibt.

Unschuldige Opfer geraten ins Kreuzfeuer der Staaten, die ihre eigene Cyberpräsenz ausbauen

Gezielte Angriffe wird es unter den traditionellen Akteuren weiterhin geben, aber 2019 werden auch Staaten beteiligt sein, die normalerweise in diesem Zusammenhang bislang nicht genannt wurden. Nationen, die ihre Cyberfähigkeiten ausbauen, werden versuchen, heimische Hacker entweder in Vorbereitung auf oder als Reaktion auf wahrgenommene oder frühere Angriffe zu unterstützen und zu stärken.

Leider werden diese Entwicklungen auch unschuldige Opfer mit hineinziehen, die damit gar nichts zu tun haben. Wir haben dies bereits bei WannaCry und NotPetya — gesehen – der Kollateralschaden wird nur noch größer.

Cyberkriminelle werden noch mehr Techniken einsetzen, um Schritt zu halten

Als Antwort auf die Technologien der Sicherheitsanbieter, vor allem hinsichtlich des neu aufgekommenen Interesses an Machine Learning für die Cybersicherheit, werden Cyberkriminelle zunehmend bösartige Taktiken anwenden, um sich „anzupassen“. Neue Wege werden ausgekundschaftet, dokumentiert und geteilt, um normale Computerobjekte auf andere Weise einzusetzen als ursprünglich beabsichtigt – die Praktik ist als „Living off The Land“ bekannt. Zum Teil gibt es sie schon.

Unternehmen, die sich als einzige Sicherheitslösung auf Machine Learning-Technologie verlassen, stehen vor neuen Herausforderungen, da immer mehr Cyberkriminelle auf diese Techniken setzen, um etwa Systeme zu infizieren. Und diese cyberkriminellen Taktiken werden 2019 noch deutlich zunehmen.

99,99 % der Exploit-basierten Angriffe werden nicht auf Zero-Day-Schwachstellen beruhen

Zero-Day Exploits stehen im Fokus der IT-Sicherheit durch:

- Die bestehende Infrastruktur der verantwortungsvollen Veröffentlichung, die die Erforscher von Schwachstellen für ihre Ergebnisse belohnt. Dazu gehört die Trend Micro Zero Day Initiative (ZDI).

- Die Tatsache, dass es lediglich die Entdeckung eines Angriffs erfordert, damit Anbieter entsprechende Maßnahmen ergreifen.

Die optimale Gelegenheit für Cyberkriminelle ist das Zeitfenster, das sich zwischen der Veröffentlichung eines neuen Patches und dessen Aufspielen auf den Systemen auftut.

2019 werden erfolgreiche, auf Exploits beruhende Angriffe Schwachstellen nutzen, für die Patches bereits Wochen oder gar Monate vorher zur Verfügung gestellt wurden, aber noch nicht aufgespielt sind. Es wird auch weiterhin Fälle von N-Day-Exploits geben, die der Netzwerksicherheit Probleme bereiten.

Tatsächliche Angriffe auf ICSs werden zur immer größeren Sorge

Staaten, die Cyberfähigkeiten erwerben und ausüben, werden Angriffe auf die kritische Infrastruktur kleinerer Akteure durchführen. Das Ziel dieser Angriffe ist es unter anderem, politische oder militärische Vorteile zu erlangen oder Fähigkeiten an Ländern zu testen, die noch nicht in der Lage sind, zurückzuschlagen.

Ob sich die Angriffe auf Industrial Control Systems (ICSs) in der Wasser- und Stromversorgung oder Fertigung konzentrieren, hängt von der Absicht oder der Gelegenheit des Bedrohungsakteurs ab. Die Vorfälle werden jedoch Schwächen aufzeigen, wie diejenigen, die beispielsweise durch die EU-Richtlinie zur Netz- und Informationssicherheit (NIS-Richtlinie) mit ihren Vorschriften für Betreiber wesentlicher Dienste eingeschränkt werden sollten.

Ein erfolgreicher ICS-Angriff wird sich auf die Zielanlage durch Betriebsunterbrechungen, beschädigte Anlagen, indirekte finanzielle Verluste und im schlimmsten Fall durch Gesundheits- und Sicherheitsrisiken auswirken.

Mehr Cloud-bezogene Softwareschwachstellen werden entdeckt

Sowohl das Containerisierungsprogramm Docker als auch das Container-Orchestrierungssystem Kubernetes sind in Cloud-basierten Installationen weit verbreitet. Es gab bereits einige Kubernetes-Schwachstellen, die in den letzten Jahren offenbart wurden, und ein „kritisches“ Sicherheitsproblem wurde kurz vor Jahresende entdeckt. Unterdessen wurden laut Kromtech mehr als ein Dutzend bösartiger Docker-Images mindestens fünf Millionen Mal über einen Zeitraum von einem Jahr heruntergeladen, bevor sie entfernt wurden.

Je mehr Unternehmen auf die Cloud umsteigen, desto mehr wird auch die Erforschung von Cloud-Infrastrukturschwachstellen Fahrt aufnehmen, vor allem wenn die Open-Source-Community mehr Einsatzmöglichkeiten für Cloud-bezogene Software findet und diese weiter erforscht.

Cyberkriminelle werden um die Vorherrschaft in einem aufkommenden IoT „Wurm-Krieg“ kämpfen

Router werden weiterhin ein attraktiver Angriffsvektor für Cyberkriminelle bleiben, die die Kontrolle über verbundene Geräte übernehmen wollen. Wir werden eine Wiederholung der sogenannten “Wurm-Kriege“ in Smart Homes erleben, die Anfang der 2000er Jahre ausbrachen.

Neuere Router-basierte Angriffe auf smarte Geräte oder IoT-Angriffe beruhen entweder weitgehend auf demselben geleakten Quellcode der Mirai-Malware oder auf anderer ähnlich agierender Malware. Sie führen alle Auto-Scanning im Internet durch und entdecken dort alle dieselben Geräte.

Da es nur eine begrenzte Anzahl von Geräten gibt und nur ein einziges Malware-Produkt die Kontrolle über ein einzelnes Gerät haben muss, um Distributed Denial of Service (DDoS)- und andere Angriffe auszuführen, werden Cyberkriminelle anfangen Code hinzuzufügen, um jeden anderen Hacker von der Nutzung des Geräts auszuschließen oder eine bestehende Malware-Infektion auszuschalten und so ihr alleiniger Controller zu werden.

Es wird erste Fälle von älteren Menschen geben, die zu leichten Opfern von Angriffen auf smarte Gesundheitsgeräte werden

Die ersten Opfer von Angriffen auf smarte Gesundheitsgeräte werden ältere Menschen sein. Unternehmen erkunden den Senioren-Kundenstamm als potenzielle Nutzer von Smart Trackern oder anderen internetfähigen Gesundheitsgeräten, wie beispielsweise solche, die die Herzfrequenz überwachen oder Warnmeldungen an Konten senden, wenn der Nutzer ausrutscht oder fällt. In der Vergangenheit waren ältere Menschen wegen ihres relativen Reichtums und ihrer Altersvorsorge Ziel von Telefonbetrug.

Die Forscher glauben, dass diese Zielgruppe bereits 2019 leichtes Opfer von Angriffen wird, die diese Geräte missbrauchen. Ältere Nutzer von Gesundheits-Trackern sind im Umgang mit Computern nicht so versiert, um die Datenschutzeinstellungen dieser Geräte prüfen zu können, sodass es zu einem Datenleck von medizinischen und anderen vertraulichen Informationen kommen kann.

Mehr Unbekanntes erfordert intelligente, mehrschichtige Sicherheit in Unternehmen

Die Realität moderner hybrider Rechenzentrumsarchitekturen und der sich entwickelnden Endpunkt-/Endbenutzerzugriffe und Mobilität – einschließlich des Zugriffs von Partnern und Drittanbietern – werden 2019 den IT-Sicherheitsteams viel mehr abverlangen als bisher.

Der Mangel an IT-Sicherheitsfachkräften verschärft sich infolgedessen, und die Ergänzung vorhandenen Know-hows durch intelligente, effiziente und mehrschichtige Sicherheitstechnologien wird immer wichtiger.

Entwickler müssen die DevOps-Kultur verinnerlichen

DevSecOps – DevOps mit dem Fokus auf Sicherheit – führt zu starken Sicherheitspraktiken und integrierter Sicherheit bei jedem Schritt. Softwareentwickler sollten diese Denkweise zusammen mit ihrem praktischen Instrumentarium übernehmen, um nicht nur Sicherheitsvorteile, sondern auch Kosteneinsparungen zu erzielen.

Nutzer müssen zu verantwortungsbewussten digitalen Bürgern werden und Best Practices bei der Sicherheit beachten

Nutzer müssen das gleiche Maß an kritischem Denken, das sie in ihrem Social Media-Konsum aufbringen, auch auf die Sorgfalt übertragen, mit der sie prüfen, ob eine E-Mail oder ein Telefonanruf tatsächlich von einer vertrauenswürdigen Quelle kommt.

Die Fähigkeit der Internetnutzer, Wahrheit von Unwahrheit zu unterscheiden, wird 2019 zunehmend an Bedeutung gewinnen. Die weitere Sensibilisierung für die Mechanismen hinter Fake News wird die Öffentlichkeit hoffentlich widerstandsfähiger gegen Meinungsmanipulation machen.

Zum Schutz ihrer Konten und vertraulichen Informationen sollten Nutzer ihre Passwörter regelmäßig ändern, eindeutige Passwörter für verschiedene Konten haben, wann immer möglich die Vorteile von Multifaktor-Authentifizierungsfunktionen nutzen oder ein Passwortmanager-Tool verwenden, um Anmeldeinformationen sicher zu speichern.

Smart Home-Nutzer müssen ihre Router und Geräte sichern.

Die Bedrohungslandschaft hält 2019 viele Herausforderungen für fast alle Bereiche des Internets bereit. Ein tiefes Verständnis dieser Themen ist ein Schritt in die richtige Richtung.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One