La seguridad para GenAI, simplificada

Adoptar la IA generativa con confianza para poder incrementar el valor del negocio. Controle el uso de la IA, prevenga las brechas de información, mitigue los riesgos de la manipulación y proteja los accesos de los usuarios con evaluaciones continuas de riesgo.

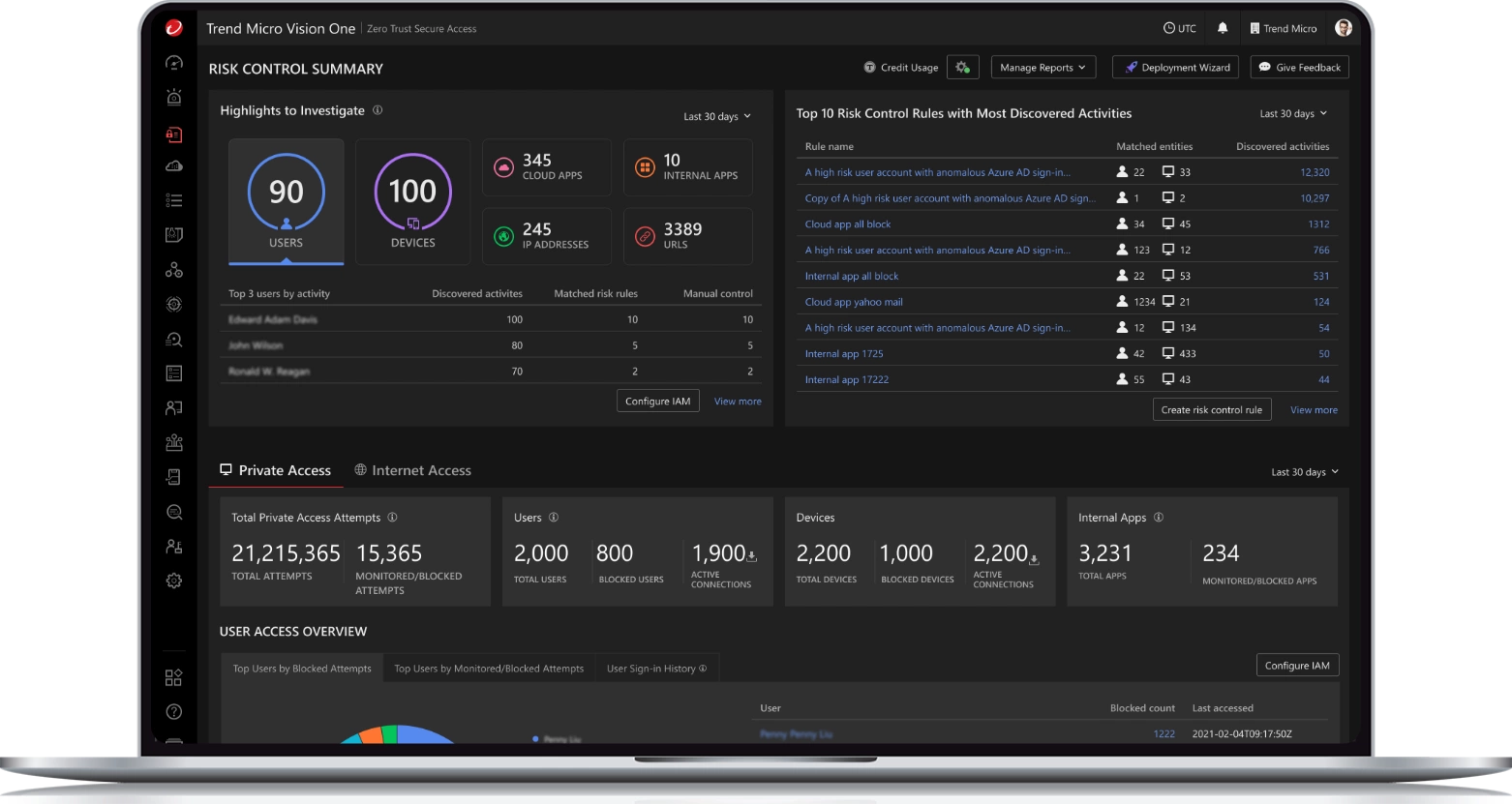

Refuerce los controles de acceso

Las empresas corren sobre apps SaaS que son accesibles por medio del internet. Obtenga insights en tiempo real, identifique los riesgos e implemente control de accesos basado en el menor privilegio para aplicaciones autorizadas para proteger la información sensible.

Proteja el acceso para el trabajo remoto

Adáptese al modelo de trabajo remoto asegurándose de que los empleados remotos se conectan de forma segura a las aplicaciones empresariales. Reemplace las VPNs heredadas con control de accesos “just-in-time” y basado en el menor privilegio para gestionar de forma efectiva los recursos corporativos.

Protegiendo su Camino Hacia Zero Trust por medio del fortalecimiento de su control de accesos hacia:

Servicios de IA Generativa

Las organizaciones necesitan adoptar la IA generativa con confianza para poder incrementar el valor del negocio.

- Obtenga visibilidad y aplique reglas continuas basadas en riesgos para controlar el uso de los servicios de IA

- Inspeccione los prompts y las respuestas de los servicios de la IA generativa para evitar brechas potenciales de datos y respuestas impredecibles

- Ejecute detección avanzada de inyección de prompts para mitigar el riesgo de la manipulación potencial de los servicios de IA generativa

Aplicaciones de internet

Hoy más que nunca, los negocios corren sobre apps SaaS que son accesibles por medio del internet.

- Obtenga insights en tiempo real sobre los datos sensibles que se procesan y almacenan en apps SaaS

- Identifique riesgos y aplique control de accesos para aplicaciones permitidas y no permitidas

- Implemente control de accesos basado en la confianza y en el menor privilegio en internet

Aplicaciones en la nube

La transformación digital incluye migrar aplicaciones hacia ambientes en la nube pública.

- Reduzca el riesgo de accesos no autorizados a datos y a información crítica.

- Entregue accesos seguros a aplicaciones SaaS, detectando violaciones a políticas y riesgos de seguridad

- Monitoree las actividades en las aplicaciones y manténgase seguro con evaluaciones continuas de riesgo

Recursos Críticos para el Negocio

El trabajo remoto se ha vuelto una realidad para muchas organizaciones.

- Conecte de forma segura a su fuerza laboral virtual a los recursos corporativos y aplicaciones privadas

- Retire los VPNs legacy y las soluciones de escritorios virtuales que ocupan mucho espacio

- Introduzca control de accesos just-in-time y basado en el menor privilegio

Obtenga Insights. Refuerce el Control. Reduzca el Riesgo.

Plataforma nativa de la nube

Integre Cyber Risk Exposure Management (CREM), Extended Detection and Response (XDR) y Secure Access (ZTSA) en una plataforma nativa de la nube. Evaluaciones enriquecidas y adaptativas de riesgo y confianza para soportar las arquitecturas zero-trust que impulsan los objetivos de negocio. Elimine la confianza por defecto que se otorga a usuarios y dispositivos no verificados.

Obtenga visibilidad de todos los comportamientos de los usuarios y dispositivos.

Evaluaciones continuas de riesgo

Evaluar el riesgo de un activo en un punto dado en el tiempo da una falsa sensación de seguridad. Analice las amenazas para factores de identidad, dispositivos y aplicaciones por medio de la implementación de evaluaciones continuas de riesgo impulsadas por CREM. Modifique el acceso a recursos específicos de acuerdo con incrementos o disminuciones en el riesgo. Recopile y correlacione datos de telemetría para automatizar la toma de decisiones con la ayuda de la Inteligencia e Investigaciones de Amenazas de Trend.

Capacidades completas de Secure Access

Habilite control de accesos, datos en tiempo real y capacidades de protección contra amenazas a lo largo de toda su red, web, nube, aplicaciones privadas, dispositivos y usuarios – todo desde su plataforma de Trend Vision One™. Utilice las capacidades avanzadas de Secure Access, incluyendo Trend Vision One™– Zero Trust Secure Access – Private Access, Internet Access y AI Service Access.

Parte nativa de su estrategia de zero-trust

Como parte de la plataforma de Trend Vision One™ , aproveche las integraciones nativas para alimentar a sus operaciones de XDR con telemetría y contexto. Descubra y priorice los riesgos para una mejor toma de decisiones con Trend Micro™ Zero Trust Risk Insights.

Proteja su uso de la IA

- Obtenga visibilidad y control del uso de las apps de IA

- Aplique continuamente reglas de acceso basadas en riesgo

- Detecte ataques de inyección de prompts para proteger el acceso de los usuarios

- Inspeccione los prompts y las respuestas de los servicios de la IA generativa para evitar brechas potenciales de datos

Aproveche las evaluaciones continuas de riesgo

- Implemente micro-segmentación a recursos específicos

- Responda ante las amenazas con control dinámico de accesos potenciado por evaluaciones continuas de riesgo

- Habilite los accesos de menor privilegio

- Permita que se pueda trabajar desde donde sea

Una parte nativa de su estrategia de XDR

Como parte de la plataforma de Trend Micro Vision One™, esta integración nativa alimenta de telemetría y contexto a las operaciones XDR, revelando y priorizando los riesgos para mejorar la toma de decisiones con Zero Trust Risk Insights.

ÚNASE A MÁS DE 500,000 CLIENTES GLOBALES

Comience con Secure Access