¿Qué es SOAR Security?

Trend Micro detiene las amenazas más rápidamente con conocimientos más precisos para perseguir, detectar, investigar y responder.

Significado de SOAR

SOAR, también conocido como Security Orchestration, Automation y Response, es una función o solución en ciberseguridad que automatiza las operaciones de seguridad y respuesta ante incidentes de ciberataque. Reduce el workload de los operadores procesando automáticamente flujos de trabajo cuando se cumplen determinadas condiciones, con base en reglas predefinidas por el proveedor o manuales definidos por el usuario.

El SOAR realiza un procesamiento con base en reglas definidas por el proveedor o manuales definidos por el usuario (una lista de flujos que realiza una serie de acciones especificadas en un guion cuando se cumplen determinadas condiciones). Apoya a los operadores de seguridad realizando acciones automáticamente en respuesta a situaciones asumidas previamente. Por ejemplo, la comunicación está bloqueada cuando un número no específico de comunicaciones tiene lugar en un determinado periodo de tiempo a un servidor donde hay almacenada información importante. También lleva a cabo acciones automáticamente como bloquear terminales que están infectados con malware o acceder a los servidores de comando y control (CC) a una red en cuarentena.

¿Cómo funciona SOAR?

Orquestación

SOAR integra diversas plataformas y herramientas de seguridad, lo que permite una comunicación y colaboración fluidas entre equipos de TI y ciberseguridad. Por ejemplo, los firewalls, los sistemas de protección de endpoints y las soluciones SIEM pueden funcionar juntos dentro de un ecosistema SOAR unificado. Esta interconexión elimina los silos, garantizando que las operaciones de seguridad sean cohesivas y completas.

Automatización

Las tareas repetitivas como la detección de amenazas, la clasificación de alertas y el análisis de registros pueden consumir un tiempo y recursos significativos. SOAR automatiza estos procesos, reduciendo la carga de trabajo manual y minimizando el riesgo de error humano. Por ejemplo, SOAR puede investigar automáticamente los correos electrónicos de phishing analizando encabezados, extrayendo URL y comprobando sus bases de datos de información sobre amenazas.

Respuesta

Las plataformas SOAR facilitan respuestas a incidentes más rápidas y coordinadas utilizando manuales predefinidos. Estos manuales describen las acciones específicas que se deben tomar para diversos tipos de incidentes, garantizando la coherencia y la eficiencia. Por ejemplo, en el caso de una infección por malware, un manual podría incluir aislar el sistema afectado, iniciar una investigación forense y notificar a las partes interesadas.

Ventajas de SOAR

Operaciones optimizadas

SOAR automatiza las tareas repetitivas y que requieren mucho tiempo, como el análisis de registros y la correlación de amenazas, reduciendo significativamente la carga de trabajo para los equipos de seguridad. Al automatizar estos procesos, los equipos pueden redirigir su enfoque hacia tareas de mayor prioridad, como la investigación de incidentes y la planificación estratégica.

Respuesta más rápida ante incidentes

Con manuales predefinidos y flujos de trabajo automatizados, SOAR permite a las organizaciones detectar, analizar y mitigar incidentes de seguridad en tiempo real. Al reducir el tiempo necesario para responder, SOAR minimiza el impacto potencial de las ciberamenazas en los sistemas y datos críticos.

Precisión y coherencia mejoradas

La automatización mediante SOAR elimina la variabilidad y los errores que pueden surgir de los procesos manuales. Al estandarizar las respuestas a las amenazas comunes, las organizaciones pueden garantizar un enfoque coherente y fiable para la gestión de incidentes en toda su infraestructura de seguridad.

Detección de amenazas mejorada

Las plataformas SOAR se integran con diversas fuentes de información sobre amenazas y herramientas de supervisión, proporcionando una visión unificada de los riesgos potenciales. Esta perspectiva holística permite a los equipos de seguridad identificar amenazas de forma más efectiva y actuar sobre información basada en datos para reforzar sus defensas.

Escalabilidad

A medida que las organizaciones crecen y adoptan entornos de TI más complejos, las plataformas SOAR se adaptan sin problemas a las necesidades en constante evolución. Ya sea gestionando sistemas locales, entornos en la nube o configuraciones híbridas, SOAR proporciona soluciones escalables que se adaptan a la expansión sin comprometer la seguridad.

Optimización de recursos

Para las organizaciones que se enfrentan a limitaciones de recursos, SOAR maximiza el valor del personal y las herramientas existentes. Al automatizar las tareas repetitivas y reducir la fatiga de las alertas, los equipos de seguridad pueden lograr una mayor eficiencia sin necesidad de un aumento significativo del personal.

Colaboración mejorada

SOAR fomenta una mejor comunicación y coordinación entre los equipos de seguridad proporcionando paneles centralizados y flujos de trabajo unificados. Esta colaboración mejora la gestión de incidentes y garantiza que las respuestas sean rápidas y estén bien coordinadas.

Mayor cumplimiento

Al automatizar la recopilación de datos y la creación de informes, SOAR simplifica el cumplimiento de regulaciones como GDPR, HIPAA y PCI DSS. Las organizaciones pueden generar informes precisos y mantener un registro de auditoría, lo que demuestra su compromiso con las prácticas recomendadas de seguridad y el cumplimiento normativo.

SOAR vs SIEM

Aunque tanto SOAR como SIEM tienen similitudes como la detección de riesgos de seguridad y la recopilación y el análisis de datos, sus funciones dentro de una organización difieren significativamente. Ambas herramientas recopilan y analizan datos para identificar amenazas y notificar a los equipos de seguridad, pero el alcance de su funcionalidad los distingue.

Las tecnologías SIEM se centran en correlacionar y analizar registros de múltiples fuentes de datos para identificar actividades sospechosas. A continuación, alerta a los analistas de seguridad para que investiguen más a fondo. SOAR, por otro lado, adopta un enfoque más práctico de las operaciones de seguridad automatizando los flujos de trabajo y ejecutando respuestas basadas en flujos de trabajo predefinidos. Esto incluye aprovechar la IA para reconocer patrones de comportamiento y mitigar proactivamente los posibles riesgos.

Una de las fortalezas únicas de SOAR es su capacidad de procesar alertas de fuentes que los sistemas SIEM tradicionales pueden no cubrir, como entornos en la nube, dispositivos IoT y análisis de vulnerabilidades. Este alcance ampliado permite a SOAR filtrar y consolidar alertas, reduciendo la redundancia y mejorando la eficiencia. La integración de SOAR con SIEM combina el poder analítico de este último con la automatización y orquestación del primero, creando una estrategia de seguridad más eficiente y eficiente.

Al utilizar estas herramientas juntas, las organizaciones pueden encontrar un equilibrio entre una detección exhaustiva de amenazas y una respuesta rápida y automatizada, lo que permite a los equipos de seguridad mantenerse por delante de las amenazas cibernéticas en evolución

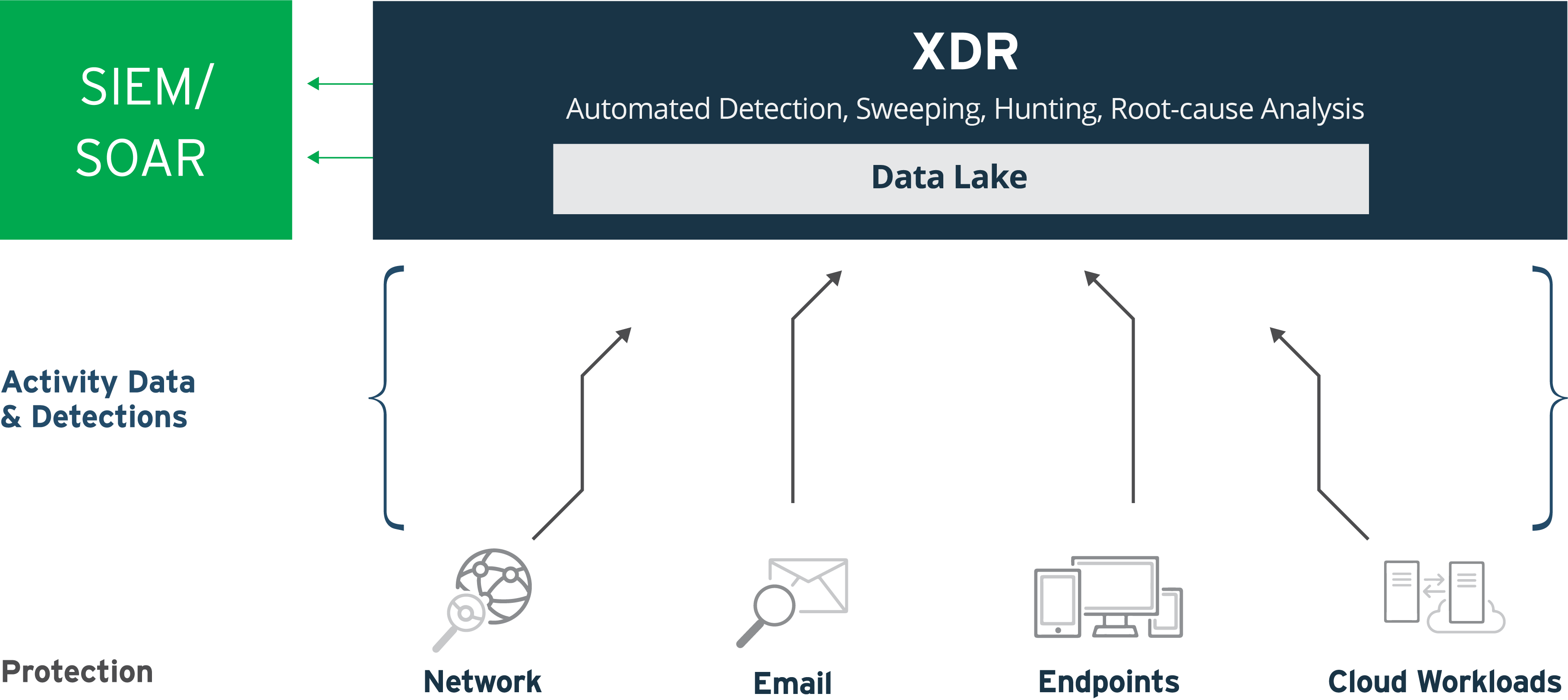

Relación entre SOAR y XDR

SIEM es un producto que agrega registros y eventos de PC, servidores, proxies, firewalls, productos de seguridad, etc., y los visualiza de forma significativa; SOAR es un producto que actúa automáticamente cuando se producen ciertas acciones (como muchos accesos a un servidor específico en un determinado tiempo) en función de reglas predefinidas, utilizando información recopilada por SIEM. El XDR es un producto que detecta y visualiza trazas de ataques para investigar, identificar la causa y responder a los incidentes como una respuesta posterior a los ataques cibernéticos, si una amenaza se introduce en el entorno del usuario. El SOAR ha llamado la atención en los últimos años por su habilidad de procesar mecánicamente grandes cantidades de informaciones de registros para eliminar el ruido y extraer solo aquellas alertas que realmente necesitan una acción.

El SOAR puede ser efectivo en casos en los que hay una amplia gama de productos y servicios que se pueden usar conjuntamente con API y condiciones detalladas para el establecimiento de guiones, y donde operadores de seguridad experimentados pueden mantener continuamente estas configuraciones. Algunos XDR también se pueden integrar con SOAR, por lo que esos XDR se pueden utilizar para complementar la experiencia en la detección de ataques cibernéticos, mientras que el SOAR se puede utilizar para integrarlo con una amplia gama de productos y automatizar respuestas.

XDR está remodelando la ciberseguridad al unificar y mejorar las capacidades SIEM y SOAR en una única plataforma. Aborda la saturación de alertas, mejora la correlación de incidentes, simplifica las operaciones y aumenta la eficiencia de los equipos SOC.

La solución SOAR de Trend Micro

Optimice flujos de trabajo con un ecosistema que incluye SIEM, SOAR, IAM, firewall, información sobre amenazas, gestión de servicio de TI y mucho más.