Schlüsselgedanken

- Die Gruppe Water Bakunawa hinter der Erpressersoftware RansomHub setzt verschiedene Anti-EDR-Techniken ein und spielt Katz und Maus mit Sicherheitslösungen.

- Die Angriffskette der Ransomware beinhaltet die Ausnutzung der Zerologon-Schwachstelle (CVE-2020-1472). Bleibt diese ungepatcht, können Bedrohungsakteure die Kontrolle über ein gesamtes Netzwerk übernehmen, ohne dass eine Authentifizierung erforderlich ist.

- Ransomware-Angriffe zielten auf eine ganze Reihe von Branchen und kritischen Infrastruktursektoren.

RansomHub sticht durch sein Affiliate-Modell hervor und den Einsatz von Techniken zur Deaktivierung oder Beendigung der Endpunkt-Erkennung und -Reaktion (EDR), um seine Präsenz in kompromittierten Systemen oder Netzwerken zu verlängern. Unser Threat-Hunting-Teams hat die neue Umgehungstechnik von Ransomhub entdeckt: die Integration des EDRKillShifter in die Angriffskette.

Das Tool EDRKillShifter ist darauf ausgelegt, anfällige Treiber auszunutzen und die Wirksamkeit von EDR-Lösungen zu untergraben. Es setzt Techniken ein, um der Erkennung zu entgehen und Sicherheitsüberwachungsprozesse zu stören. Darüber hinaus verbessert EDRKillShifter seine Persistenz durch den Einsatz von Techniken, die seine kontinuierliche Präsenz im System sicherstellen, selbst nachdem anfängliche Kompromittierungen entdeckt und bereinigt wurden. Es stört Sicherheitsprozesse dynamisch in Echtzeit und passt seine Methoden an die sich weiterentwickelnden Erkennungsfähigkeiten an, wodurch es herkömmlichen EDR-Tools immer einen Schritt voraus ist. EDRKillShifter ist nahtlos in die gesamte Angriffskette integriert und stellt sicher, dass alle Phasen eines Angriffs von seinen EDR-Deaktivierungsfunktionen profitieren. Damit eignet sich EDRKillShifter hervorragend als Werkzeug gegen herkömmliche Endpunktsicherheitslösungen. Dagegen bedarf es robusterer und anpassungsfähigerer Sicherheitsmaßnahmen.

In den letzten Monaten haben die Cyberkriminellen hinter RansomHub unrühmliche Bekanntheit erlangt. Das FBI berichtete im August, dass die Erpresserbande 210 Organisationen in einer Reihe von Branchen und kritischen Infrastruktursektoren erfolgreich ins Visier genommen hat, darunter IT, Regierungsdienste, Gesundheitswesen, Landwirtschaft, Finanzdienstleistungen, Transportwesen und Kommunikation.

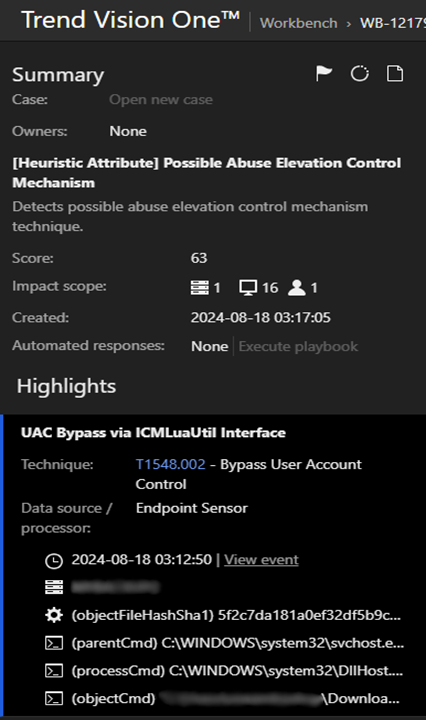

Wir konnten einen aktuellen Vorfall anhand der Telemetriedaten von Trend Micros Vision One untersuchen. Die umfassende Telemetrie und die fortschrittlichen Analysefunktionen ermöglichten es, die ausgeklügelten Methoden von RansomHub zu analysieren und zu verstehen. Mit den Erkenntnissen von Vision One konnten wir die Taktiken, Techniken und Verfahren (TTPs) sowie die operativen Methoden und die Auswirkungen auf die Cybersicherheit aufzeigen.

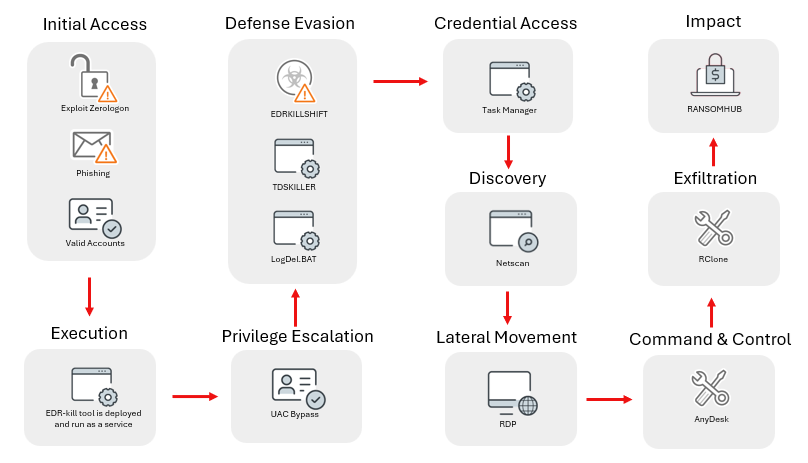

Die Infektionskette von RansomHub

Initialer Zugriff: RansomHub erlangt in der Regel den Erstzugriff, indem die Malware über Methoden wie Phishing-E-Mails, Ausnutzung bekannter Schwachstellen und Passwort-Spraying-Angriffe auf internetfähige Systeme und Benutzerendpunkte abzielt. Bei dem von uns analysierten Vorfall, stellten wir fest, dass hauptsächlich ein einziges kompromittiertes Benutzerkonto für die meisten böswilligen Aktivitäten verantwortlich war. Das deutet darauf hin, dass es der Haupteinfallstor für den Angriff war. Dies wird durch Beweise für mehrere Spear-Phishing-Versuche bestätigt. Mit Telemetriedaten von Vision One identifizierten wir auch einen weiteren potenziellen Zugangsvektor: die Zerologon-Schwachstelle (CVE-2020-1472), die auch bei einem Vorfall beobachtet wurde, der nicht damit in Zusammenhang steht.

Umgehung: RansomHub nutzt vier Batch-Skriptdateien als Mittel zur Umgehung: 232.bat, tdsskiller.bat, killdeff.bat und LogDel.bat. 232.bat verwendet eine Brute-Force-Angriffstechnik, die als „Password Spraying“ bekannt ist, und deaktiviert die Echtzeitüberwachungsfunktion von Windows Defender. Eine andere modifiziert die Windows Registry, die nächste deaktiviert einen Antivirus-Service und die vierte führtverdächtige Änderungen an Systemdateien aus.

Ein weiterer Grund zur Sorge ist die Fähigkeit des Skripts, Windows-Ereignisprotokolle mit wevtutil zu löschen, wodurch Spuren böswilliger Aktivitäten verwischt und forensische Untersuchungen behindert werden.

EDRKillShifter: Das Tool fungiert als ausführbare „Loader“-Datei und dient als Bereitstellungsmechanismus für einen legitimen Treiber, der missbraucht werden kann, um Anwendungen im Zusammenhang mit Antivirus-Lösungen zu beenden. Diese Art von Tool wird oft als „Bring Your Own Vulnerable Driver“-Tool (BYOVD) bezeichnet. Alle Details zur Funktionsweise beinhaltet der Originalbeitrag.

Zugriff auf Anmeldedaten: Ransomhub weitet seinen Angriff mit Hilfe des Task-Managers aus, um Anmeldedaten aus dem Speicher des Local Security Authority Subsystem Service (LSASS) zu extrahieren. Diese Technik ermöglicht es, die Tür zu tieferen und schädlicheren Sicherheitsverletzungen zu öffnen. Durch den Zugriff auf diese kritischen Anmeldedaten kann Ransomhub seine hochgradig invasiven Angriffe verstärken und die Wiederherstellung erschweren.

Aufklärung: Die Malware nutzt NetScan-Tools zur verdeckten Netzwerkaufklärung. Mit der Technik des lateralen Tool-Transfers (T1570) schleusen sie NetScan über den RDP-Puffer in das System des Opfers ein. Diese Taktik ermöglicht es RansomHub, das Netzwerk des Opfers zu kartieren und so die Grundlage für gezielte Angriffe und noch schwerwiegendere Sicherheitsverletzungen zu schaffen.

Laterale Bewegung: Über die Lateral Tool Transfer-Technik nutzten die Angreifer heimlich bösartige Tools zwischen den Systemen. Anschließend verwendeten sie SMB/Windows Admin Shares, um eine Remote-Verbindung herzustellen und Befehle auszuführen. Im Mittelpunkt ihrer Strategie stand die Verwendung des NetScan-Tools zur Lokalisierung und Kartierung von Netzwerkendpunkten, was präzise und effiziente seitliche Bewegungen im gesamten Netzwerk ermöglichte.

Command and Control: RansomHub nutzte das legitime Fernzugriffstool AnyDesk als Command-and-Control-Infrastruktur (C&C). Über AnyDesk führten sie Befehle aus, exfiltrierten sensible Daten und koordinierten laterale Bewegungen im Netzwerk.

Exfiltrierung: Die Bedrohungsakteure verwenden das Befehlszeilen-Tool „rclone“, um sensible Dateien aus dem kompromittierten Netzwerk zu stehlen. Diese Taktik entspricht der MITRE ATT&CK-Technik T1041, Exfiltration Over C2 Channel, bei der Daten aus dem Netzwerk an einen entfernten Ort übertragen werden, der unter der Kontrolle der Angreifer steht.

Auswirkung: Nach der Ausführung der TTPs von RansomHub wird die Ransomware-Binärdatei bereitgestellt und nach erfolgreicher Ausführung verschlüsselt die Malware Dateien und hängt eine Erweiterung an, die vom Dateinamen der Lösegeldforderung abhängt. Darüber hinaus kann die Binärdatei alle vorhandenen VSS-Snapshots (Volume Shadow Copy Service) auf einem Windows-System über vssadmin.exe löschen, ohne dass eine Bestätigung erforderlich ist.

Der Angriffsablauf von RansomHub zeigt den zunehmenden Trend bei Ransomware-Operationen, immer öfter auf fortschrittliche Tools wie EDRKillShifter zu setzen, um Sicherheitsvorkehrungen zu umgehen. Daher bedarf es einer mehrschichtigen Verteidigungsstrategie, die zukunftsweisende Technologie mit Bedrohungswissen kombiniert.

Sicherheitsempfehlungen

Um sich gegen die sich entwickelnde Bedrohung durch RansomHub zu schützen, sollten Unternehmen eine umfassende Sicherheitsstrategie verfolgen:

Stärkung des Schutzes für Endpunktsysteme. Stellen Sie sicher, dass Ihre EDR-Lösungen mit den neuesten Bedrohungsinformationen ausgestattet sind, um mit neuen Ransomware-Techniken umzugehen. Verhaltensanalysen und heuristische Scans helfen dabei, ungewöhnliche Aktivitäten oder verdächtige Verhaltensweisen zu erkennen. Schränken Sie den Zugriff auf Endpunkte so ein, dass er nur auf der Grundlage einer kontinuierlichen Überprüfung möglich ist. So können Sie laterale Bewegungen minimieren. Endpunktisolierung und Rollback-Funktionen können ebenfalls dazu beitragen, potenzielle Angriffe abzuschwächen.

Schutzmaßnahmen auf Treiber- und Kernel-Ebene. Diese Sicherheitsmechanismen helfen, unbefugten Zugriff und Manipulation von Systemtreibern zu verhindern. Es gibt auch Tools und Technologien, die vor der Ausführung bösartiger oder nicht signierter Treiber schützen können. Stellen Sie sicher, dass nur vertrauenswürdiger Code im Kernel-Bereich ausgeführt wird, und überwachen Sie regelmäßig die Aktivitäten auf Kernel-Ebene, um verdächtiges Verhalten zu erkennen und zu sehen, ob die Sicherheitstools selbst vor Manipulationen geschützt sind.

Erzwingen Sie die Sicherheit von Anmeldeinformationen und Authentifizierung. Aktivieren Sie die Multifaktor-Authentifizierung (MFA) für alle Zugriffspunkte, aktualisieren Sie regelmäßig Passwörter und monitoren Sie den Zugriff auf Anzeichen von Missbrauch von Anmeldeinformationen. Beschränken Sie den Zugriff auf der Grundlage von Rollen, um die Gefährdung zu verringern und sicherzustellen, dass Authentifizierungssysteme regelmäßig auf Schwachstellen überprüft werden, um unbefugten Zugriff zu verhindern.

Verhaltensüberwachung und Erkennung von Anomalien. Diese Sicherheitsmechanismen analysieren kontinuierlich Muster normalen Verhaltens, um Abweichungen zu erkennen, die auf Ransomware oder andere böswillige Aktivitäten hinweisen könnten. Durch die frühzeitige Erkennung von Anomalien, wie z. B. unbefugte Dateiverschlüsselung oder laterale Bewegungen innerhalb des Netzwerks, kann schnell reagiert werden. Durch die Kombination von Echtzeitüberwachung mit automatischen Warnmeldungen und Analysen können Sie Bedrohungen deutlich besser in einem frühen Stadium erkennen.

Härten Sie die Sicherheitskonfigurationen der Endpunkte. Wenden Sie strenge Zugriffskontrollen an, deaktivieren Sie unnötige Dienste und stellen Sie sicher, dass alle Systeme regelmäßig gepatcht und aktualisiert werden. Standardisieren Sie die Sicherheitseinstellungen auf allen Geräten und überprüfen Sie die Endpunktkonfigurationen regelmäßig, um Schwachstellen oder Sicherheitslücken zu erkennen und zu beheben, bevor sie ausgenutzt werden können.

Die vollständige Liste der IoCs finden Sie hier. Auch eine Auflistung der MITRE ATT&CK®-Techniken beinhaltet der Originalbeitrag.