Cyberbedrohungen

Leitfaden für eine integrierte Verteidigungsstrategie

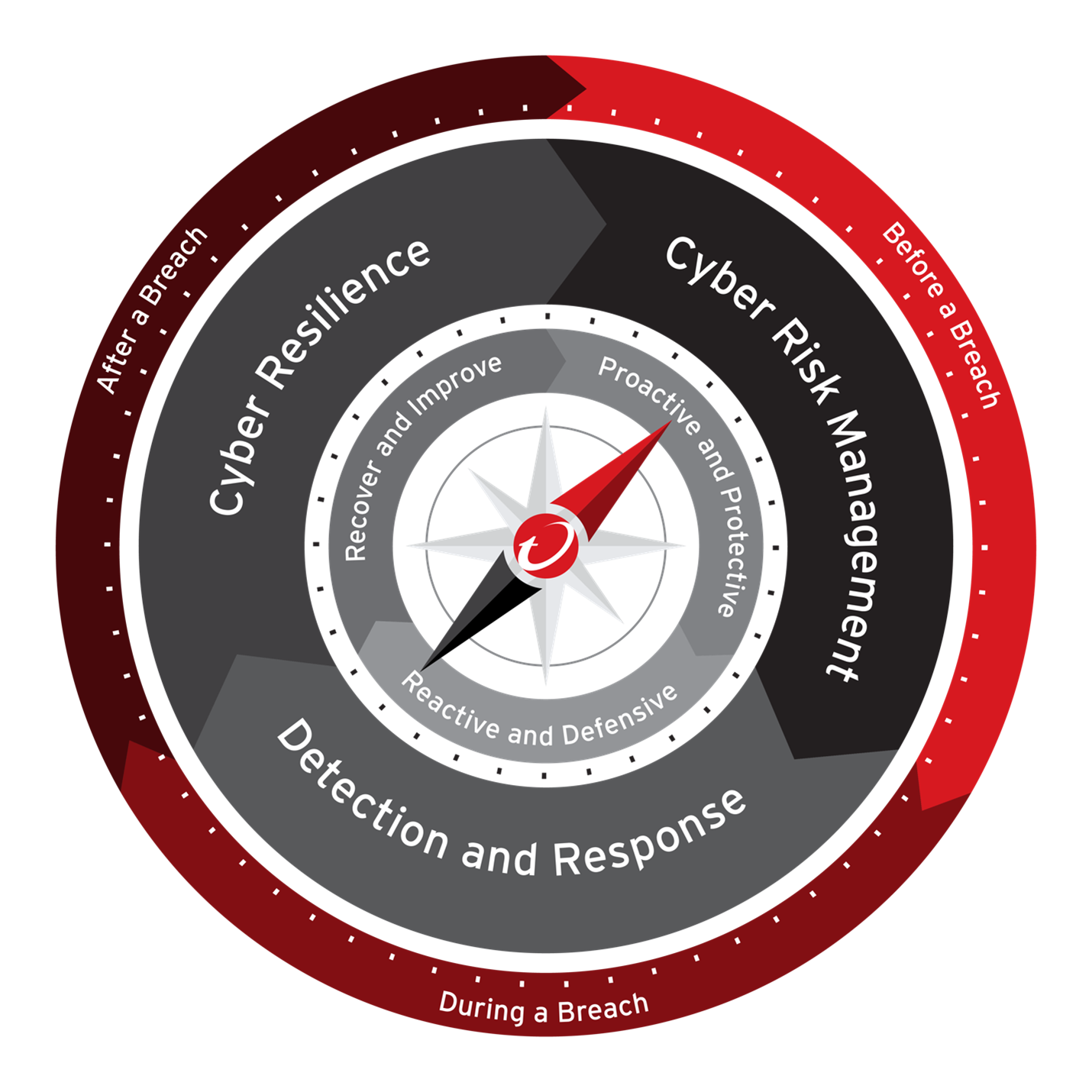

Der Kompass ist ein dynamisches Tool, das allen Fachleuten im Bereich der Cybersicherheit zur Verfügung steht. Er unterstützt die Verantwortlichen bei ihren Aufgaben im eigenen Bereich sowohl vor, während als auch nach einer Sicherheitsverletzung.

Ursprünglich hatte ich mit dem CISO Compass einen strategischenLeitfaden für Chief Information Security Officers (CISOs) konzipiert, der sie beim Management der komplexen Cybersicherheit-Landschaft zu unterstützen. Der Kompass bot einen Rahmen für verschiedene Aspekte der Cybersicherheit, von der Risikobewertung bis zur Incident Response.

Nach zahlreichen und Einblicken aus der breiteren Cybersicherheits-Community, die darauf hinwiesen, dass der Kompass für ein breites Spektrum von Cybersicherheitsexperten und -akteuren von großem Nutzen sein kann, erweiterte ich das Konzept und nannte es Cybersecurity Compass. Diese neue Version soll als umfassenderer Leitfaden für alle Cybersicherheitsexperten und -akteure dienen und ihnen Orientierung, Anleitung und Strategie bieten. Es ist ein Werkzeug für alle Cyberverteidiger, das die gleichen strategischen Vorteile bietet, die es ursprünglich für CISOs bot.

In einer Landschaft voller komplexer Bedrohungen und sich entwickelnder Herausforderungen ist ein strategisches Instrument zur Entscheidungsfindung von zentraler Bedeutung. Er bietet einen konsistenten und zuverlässigen Rahmen für die Navigation in der komplexen Welt der Cyber-Bedrohungen und Cyber-Risiken und stellt sicher, dass Cyber-Sicherheitsexperten und -Stakeholder einen Kurs in Richtung robuster Verteidigung und Widerstandsfähigkeit einschlagen können.

Cybersecurity Compass: Ein Tool für alle

Der neue Cybersecurity Compass hat zwar seine Grundstruktur beibehalten, deckt aber nun ein weiter gefasstes Feld der Rollen und Verantwortlichkeiten innerhalb der Cybersicherheit ab. Die verschiedenen Stakeholder können es vor, während oder nach einem Sicherheitsvorfall nutzen:

CISOs: Der Kompass hilft CISOs dabei, die digitalen Assets eines Unternehmens gegen potenzielle Cyber-Bedrohungen zu schützen, Verteidigungsstrategien zu entwickeln, robuste Sicherheitsmaßnahmen zu implementieren und Mitarbeiter über Best Practices aufzuklären. Während eines Angriffs hilft eine klare und entschlossene Kommunikation den Sicherheitsteams, auf einen Cyberangriff zu reagieren und externe Interessengruppen über die Situation zu informieren. Nach einer Sicherheitsverletzung unterstützt er bei der Überprüfung und Aktualisierung von Plänen zur Reaktion auf Vorfälle und bei der Einführung von Zero-Trust-Strategien zur Verbesserung der Erkennungs- und Reaktionsmöglichkeiten. Lesen Sie den vollständigen Artikel.

SOC-Analysten: Ihnen hilft der Leitfaden, im Vorfeld Bedrohungsvektoren zu identifizieren und Warnungen zu priorisieren, so dass Bedrohungen effektiv erkannt und analysiert werden können. Im Fall eines Angriffs strukturieren sie ihre Protokolle für die Reaktion auf Vorfälle mithilfe des Kompasses, um rechtzeitige und koordinierte Reaktionen zu gewährleisten. Nach einer Sicherheitsverletzung erhalten sie Anleitungen für die Durchführung gründlicher Überprüfungen, um die Ursachen zu verstehen und zukünftige Erkennungs- und Reaktionsstrategien zu verbessern.

Vulnerability Management Teams: Schwachstellenmanagement-Teams werden bei der Bewertung und Priorisierung von Schwachstellen auf der Grundlage des Risikos zur Verringerung der Angriffsfläche unterstützt. Bei einem erhalten sie einen Rahmen für die schnelle Identifizierung und Entschärfung aktiv ausgenutzter Lücken. Danach können auf dieser Grundlage solide Wiederherstellungspläne entwickelt werden, wobei ein strategischer Ansatz für die Patch-Verwaltung und die Behebung von Schwachstellen im Vordergrund steht, um künftige Vorfälle zu verhindern.

Cybersecurity-Strategen: Diese Gruppe benötigen Unterstützung für die Ausrichtung ihrer Sicherheitsinitiativen an den breiteren organisatorischen Zielen, um längerfristige Strategienan sich ändernde Bedrohungen anzupassen. Im Fall eines Angriffs erhalten sie Leitlinien für das Krisenmanagement, um sicherzustellen, dass die Reaktion die Auswirkungen auf das Geschäft minimiert und mit den strategischen Zielen übereinstimmt. Danach müssen sie die Strategien hinterfragen und anpassen um etwaige Lücken oder Schwachstellen zu beseitigen und eine kontinuierliche Verbesserung der Sicherheitslage zu gewährleisten.

Cyberrisiko-Manager: Sie werden durch eine gründliche Risikoüberprüfung geleitet, mit einem strukturierten Ansatz zur Identifizierung, Bewertung und Priorisierung von Risiken für eine fundierte Entscheidungsfindung. Bei einem Angriff bietet der Kompass Orientierung zur Bereitstellung sofortigen Risikominderungs-Strategien, die dem Profil der Organisation entsprechen. Danach geht es um Auswertung der Effizienz dieser Strategien und deren Anpassung aufgrund der gemachten Erfahrungen.

Compliance-Verantwortliche: Sie erhalten Unterstützung dazu, wie sicherzustellen ist, dass das Unternehmen alle regulatorischen Anforderungen erfüllt und bekommen einen klaren Rahmen für die Auslegung und Umsetzung der Verordnungen. Während eines Vorfalls müssen sie gewährleisten, dass alle in die Wege geleiteten Aktionen den relevanten Verordnungen und Standards entsprechen. Nach einer Sicherheitsverletzung hilft der Kompass bei der Vorbereitung auf Audits, indem er die notwendigen Schritte und Unterlagen zum Nachweis der Einhaltung von Industriestandards und -vorschriften aufzeigt.

Cybersecurity-Trainer: Lehrkräfte können die Prinzipien des Cybersecurity Compass in ihre Lehrmaterialien integrieren und so einen umfassenden Rahmen schaffen, der alle Facetten der Cybersicherheit abdeckt. Der Kompass unterstützt die Entwicklung realistischer Szenarien für die Ausbildung, die es Fachleuten ermöglichen, ihre Reaktionsfähigkeiten zu üben und zu verfeinern, wenn eine Sicherheitsverletzung vorliegt. Im Anschluss an eine Sicherheitsverletzung dient er als Leitfaden für die Entwicklung von Schulungsprogrammen, die sich auf die aus tatsächlichen Vorfällen gewonnenen Erkenntnisse konzentrieren

Pentester: Pentester nutzen die Leitlinien zur Planung und Durchführung umfassender Penetrationstests, um Schwachstellen und potenzielle Angriffsvektoren zu ermitteln. Der Kompass unterstützt bei der Simulation realer Angriffe, um die Wirksamkeit von Sicherheitsmaßnahmen und Incident Response-Plänen zu testen. Nach einem Einbruch können die Pentester die Daten des Einbruchs analysieren, um ihre Testmethoden zu verfeinern und die allgemeine Sicherheitslage zu verbessern.

Red Team: Sie nutzen den Kompass für den Entwurf und die Planung von Angriffssimulationen, die die Taktiken, Techniken und Verfahren echter Angreifer widerspiegeln. bei einem Sicherheitsverstoß leitet der Kompass bei der Durchführung dieser Simulationen an und liefert so wertvolle Erkenntnisse über die Sicherheitsabwehr des Unternehmens. Nach einem Einbruch hilft er bei der Analyse der Ergebnisse dieser Simulationen, um Schwachstellen zu ermitteln und Verbesserungen zu empfehlen.

Blue Team: Sie erhalten Anleitung bei der Verstärkung defensiver Strategien, dem Aufsetzen eines mächtigen Schutzes vor potenziellen Bedrohungen. Im Angriffsfall gibt es einen strukturierten Ansatz für die Erkennung, Reaktion und Abschwächung der Attacke. Danach analysieren die Teams ihre Reaktionen im Detail.

Purple Team: Das Team nutzt den Leitfaden, um die Maßnahmen der roten und blauen Teams zu integrieren und aufeinander abzustimmen. Während eines Einbruchs erleichtert der Kompass koordinierte Angriffs- und Verteidigungssimulationen und gewährleistet eine umfassende Bewertung der Sicherheitsmaßnahmen. Danach werden die Erkenntnisse beider Teams zusammengefasst und ein ganzheitlicher Ansatz zur Verbesserung der Sicherheitsstrategien entwickelt.

CIOs: Diese Führungskräfte erhalten Anleitungen zur Sicherstellung der Robustheit, Widerstandsfähigkeit und State oft he Art der IT-Infrastruktur. Bei einem Sicherheitsvorfall koordinieren CIOs die IT-Reaktion und sorgen mit Hilfe des Kompasses dafür, dass die Systeme gewartet und Ausfallzeiten minimiert werden. Im Nachgang leitet der Kompass CIOs bei der Durchführung von Überprüfungen und der Implementierung von Verbesserungen der IT-Infrastruktur an.

CFOs: Sie müssen die finanziellen Risiken durch Cybersicherheits-Bedrohungen verstehen und diese managen, einschließlich potenzieller Kosten durch einen Vorfall und Investitionen in Sicherheitsmaßnahmen. Im Falle einer Sicherheitsverletzung unterstützt der Leitfaden beim der Überprüfung der finanziellen Auswirkungen und bei Koordination mit anderen Abteilungen bezüglich des wirtschaftlichen Schadens. Danach müssen CFOs die Schäden nachvollziehen und Budgets und Strategien anpassen.

CEOs: Diese Führungskräfte müssen sicherstellen, dass die gesamte Organisation auf eine umfassende Cybersecurity-Strategie ausgerichtet ist, die die Geschäftsziele unterstützt und wichtige Assets schützt. Während eines Sicherheitsverstoßes führt der Kompass durch die Krise und gewährleistet eine klare Kommunikation und entschlossenes Handeln. Im Nachgang unterstützt er CEOs bei der Überprüfung der Gesamtauswirkungen auf das Unternehmen, bei der Umsetzung strategischer Änderungen und bei der Stärkung der Bedeutung der Cybersicherheit auf allen Ebenen.

Fazit

Der Wechsel von einem CISO-zentrierten zu einem umfassenderen Cybersecurity Compass stellt eine bedeutende Entwicklung in der Art und Weise dar, wie wir Cybersicherheitsausbildung und -praxis angehen. Diese breitere Perspektive eröffnet nicht nur den Zugang zu strategischen Erkenntnissen, sondern fördert auch eine kohärentere und besser informierte Cybersicherheitsgemeinschaft.

Künftig soll der Cybersecurity Compass maßgeschneiderte Module umfassen, die auf die spezifischen Bedürfnisse der verschiedenen Rollen eingehen.