Die meisten gängigen Kryptographien mit öffentlichen Schlüsseln gehen von der algorithmischen Annahme aus, dass die Faktorisierung großer ganzer Zahlen schwierig ist. Seit dem Aufkommen von Quantencomputern und dem Shor-Algorithmus erweist sich diese algorithmische Annahme nun als Schwachstelle. Es bedarf neuer Verfahren, die quantenresistent sind, leicht zu lösen, wenn wir den Schlüssel kennen, ohne Schlüssel jedoch sowohl auf klassischen als auch auf Quantencomputern praktisch unmöglich zu lösen sind.

Es gibt mehrere allgemein diskutierte Verfahren zur Lösung dieser neuen Anforderungen.

Das Learning with Errors (LWE) basiert auf der Idee, geheime Informationen als eine Reihe von Gleichungen darzustellen und dann absichtlich Fehler einzuführen, um den tatsächlichen Wert der versteckten Informationen zu verbergen. Es gibt mehrere Varianten davon, z. B. das Ring Learning with Errors (RLWE) und das Module Learning with Errors (MLWE)

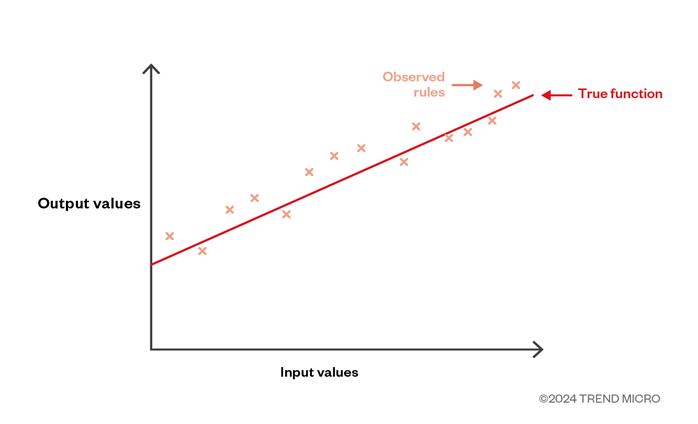

Dies lässt sich als Funktion veranschaulichen, die Eingabewerte annimmt und das Ergebnis ausgibt. Die wahre Funktion, dargestellt durch die rote Linie, ist geheim, und wir fügen Rauschen hinzu, das in Orange dargestellt ist, um den Ausgabewert zu erzeugen.

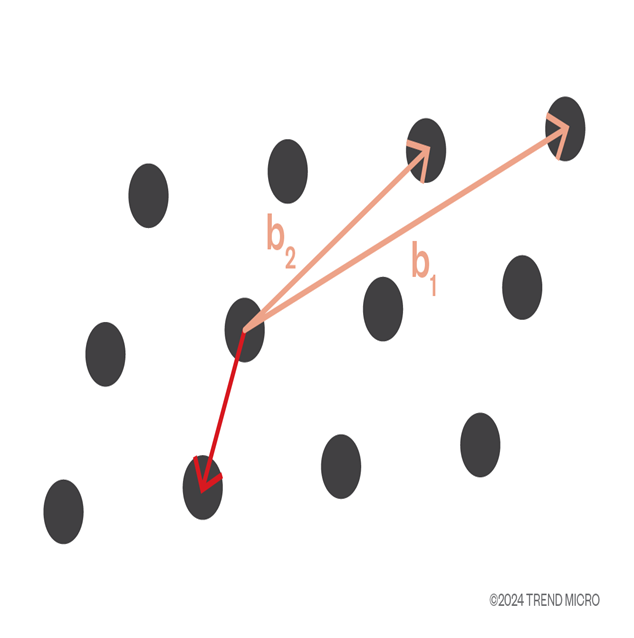

Das Gitterproblem: Dieses System verbirgt Informationen in einem mathematischen Gitter, das ohne den richtigen Schlüssel nur sehr schwer zu entschlüsseln ist. Das Gitterproblem erfordert die Suche nach dem kürzesten Vektor, um durch Kombination der beiden Basisvektoren zum Ursprungsvektor zu gelangen. Während dies in einem zweidimensionalen Raum machbar, aber bereits schwierig ist, wird das Problem in höheren Dimensionen immer komplexer.

Hash-basierte Kryptographie ist der Oberbegriff für Konstruktionen kryptographischer Primitive, die auf der Sicherheit von Hash-Funktionen basieren. Alle derzeit verwendeten kryptographischen Hashes gelten als quantenresistent, wenn ausreichend große Schlüssel verwendet werden. Eine Verdoppelung der Schlüsselgröße reicht in der Regel aus, aber je größer der Schlüssel ist, desto eindeutiger kann ein Hash-Wert den Eingabedaten zugeordnet werden, und die kleinste Änderung führt zu einem deutlich anderen Hash-Wert. Daher lässt sich die Hash-basierte Kryptografie zur Konstruktion digitaler Signaturverfahren wie dem Merkle-Signaturverfahren, Zero-Knowledge-Proofs (ZKP) und Computational Integrity Proofs (CIP) verwenden.

Der Code-basierte Ansatz leitet sich von der Korrektur von Übertragungsfehlern bei der Kommunikation über einen störungsbehafteten Kanal ab. Anstelle eines ungewollt geräuschbehafteten Kanals wird absichtlich zufälliges Rauschen in den Strom des Chiffriertextes eingeführt, der versteckte Fehlerkorrekturcodes enthält. Ohne Kenntnis des Fehlerkorrekturschemas ist es sehr schwierig, die Nachricht zu entschlüsseln, das so genannte Dekodierungsproblem.

Die Kryptographie mit elliptischen Kurven ist eine Art der Verschlüsselung, bei der die Punkte einer elliptischen Kurve verwendet werden, um eine Nachricht zu verschlüsseln und Daten zu sichern. Der Ansatz selbst wird auch durch Quantencomputing gebrochen, und zwar durch die Verbindung zweier unterschiedlicher, aber verwandter elliptischer Kurven oder isogener Kurven.

Einzelheiten zu allen Ansätzen beinhaltet der Originalbeitrag.

Post-Quantum Kryptographiekandidaten

Quantencomputer, die starkt genug sind, um unsere derzeitige Kryptografie zu knacken, gibt es noch nicht, warum sollten wir uns also Sorgen machen?

Es gibt ein Szenario, in dem ein Angreifer den gesamten Internetverkehr einer Verbindung abfangen kann, einschließlich des Schlüsselaufbaus und des symmetrisch verschlüsselten Datenstroms, und wenn es in Zukunft Quantencomputer ausreichender Leistung gibt, wird der Angreifer in der Lage sein, den gemeinsamen Schlüssel im abgefangenen Internetverkehr zu finden und den Datenstrom mit ihm zu entschlüsseln. Wir nennen diesen Angriff auf die Vorwärtsverschwiegenheit einen „Harvest“-Angriff. Es besteht daher ein Bedarf an quantenresistenten Schlüsselerstellungs- und digitalen Signierverfahren.

Das National Institute of Standards and Technology (NIST) hat 2017 ein Auswahlverfahren für Post-Quantum-Kryptografie mit fast 70 Kandidaten eingeleitet, das nach Abschluss der dritten Bewertungsrunde im Jahr 2022 auf 15 Kandidaten eingegrenzt wurde. Acht der 15 Kandidaten befinden sich noch in der Evaluierung, während sieben Kandidaten bereits für die Standardisierung vorgesehen sind.

Die Internet Engineering Task Force (IETF) diskutierte 2021 einen hybriden Ansatz für die Post-Quantum-Kryptografie in TLS 1.2, eine sorgfältige Methode, um unbekannte Schwachstellen in einem einzelnen Algorithmus abzumildern. Diese Idee wurde vom deutschen BSI (Bundesamt für Sicherheit in der Informationstechnik) und der französischen ANSSI (Agentur für Cybersicherheit) aufgegriffen.

Zu den von den Standardisierunggremien in Erwägung gezogenen Verschlüsselungen gehört der Key Encapsulation Mechanism (KEM), bei dem ein Schlüssel vereinbart wird, der für die symmetrische Verschlüsselung zwischen zwei Parteien verwendet werden kann. Es handelt sich um eine Teilmenge dessen, was die Kryptographie mit öffentlichem Schlüssel leisten kann, und wir verwenden dafür derzeit Algorithmen wie Diffie-Hellman oder RSA (Rivest-Shamir-Adleman). Die aktuelle Auswahl der KEM-Finalisten in der NIST-Normung sind CRYSTALS-Kyber, NTRU und Saber (Gittertypen) und Classic McEliece (codebasiert). In der dritten Runde wurde jedoch nur CRYSTALS-Kyber für die Standardisierung ausgewählt. Nähere Informationen dazu umfasst der Originalbeitrag.

Eine Alternative zu KEM ist Quantum Key Exchange (QKE), ein sicherer Schlüsselaustauschalgorithmus, der die Verschränkung von Teilchen nutzt, um ein gemeinsames Geheimnis festzulegen, das im Falle des Ausspähens für ungültig erklärt wird. Die Ungültigkeitserklärung erfolgt, weil der Angreifer den Quantenzustand der verschränkten Teilchen messen muss, was zum Zusammenbruch ihrer Superposition führt.

Unter den digitalen Signaturverfahren im NIST-Standardisierungsprozess, als SIG bezeichnet, wurden CRYSTALS-Dilithium, FALCON und SPHINCS+ zur Standardisierung ausgewählt. Zu den einzelnen Verfahren gibt es Details im Originalbeitrag.

Die Internet Engineering Task Force (IETF) hat ihre eigenen SIG-Algorithmen vorgeschlagen: XMSS (RFC 8391) und LMS (RFC 8708). LMS gehört zu den IETF-Standards, während XMSS nur zur Information gedacht ist. Diese Algorithmen werden wahrscheinlich bestenfalls Nischenalgorithmen bleiben, zugunsten der NIST- und FIPS-Standards.

In absehbarer Zukunft wird dies nicht die Technologie sein, die unsere alltäglichen Webserver-Verbindungen sichert, sondern eher Verbindungen zwischen großen Datenverarbeitungszentren. Die Notwendigkeit des Einsatzes spezieller Geräte und eines eigenen Glasfaserkabels macht eine private Nutzung vorerst unmöglich. Diese Technologie ist mit dem Quanteninternet verwandt, aber um Verwechslungen zu vermeiden, bezeichnen wir sie als Quantum Key Distribution Network.

Weitere Einzelheiten zu den Arbeiten an einer künftigen Post-Quantenkryptographie können Interessierte ebenfalls im Originalbeitrag finden.

Fazit

In den letzten zehn Jahren sind verschlüsselte Verbindungen nicht mehr nur optional, sondern nahezu allgegenwärtig geworden. Vor zehn Jahren wäre die Änderung eines kryptografischen Algorithmus noch vergleichsweise einfach gewesen, verglichen mit dem, was heute üblich ist. Heute verwenden Browser wann immer möglich Transport Layer Security (TLS) mit einer HTTPS- oder QUIC-Verbindung, Cloud-Daten werden im Ruhezustand und während des Transports verschlüsselt, und das digitale Signieren von Software ist die Norm. Unsere Kryptografie jetzt zu ändern, wird eine große Aufgabe sein.

In der Bedrohungslandschaft gibt es inzwischen auch viele staatliche Akteure, die in der Lage und willens sind, den Netzwerkverkehr zu „ernten“, um ihn später zu entschlüsseln, wenn Quantencomputer verfügbar werden. Dies ist ausschlaggebend dafür, ob Sie sich für eine Vorwärtsverschlüsselung entscheiden, d. h. dafür, dass verschlüsselte Nachrichten mindestens fünf Jahre lang für Unbefugte unlesbar bleiben.

Die gute Nachricht ist, dass viele Einzelne und Unternehmen möglicherweise gar nichts tun müssen. Heute beginnen einige Produkte, PQC-Algorithmen zu integrieren. Google hat kürzlich CRYSTALS-Kyber in die Version 116 von Chromium integriert, was bedeutet, dass Google Chrome und andere auf Chromium basierende Browser PQC-Unterstützung haben werden. Auf der Serverseite haben einige Cloud-Anbieter wie Google, Amazon und Cloudflare denselben Algorithmus auf dem Server aktiviert, so dass dieser Datenverkehr in Zukunft geheim bleiben wird.