Am 19. Februar 2024 sorgte die Operation Cronos, eine gezielte Strafverfolgungsmaßnahme, für eine Unterbrechung der Geschäftstätigkeit der berüchtigten Ransomware-Gruppe auf den mit LockBit verbundenen Plattformen. Die Behörden nutzten die kompromittierte LockBit-Leak-Site, um Informationen über die Gruppe und ihre Operationen zu verbreiten und Verhaftungen, Sanktionen, die Beschlagnahme von Kryptowährungen und mehr anzukündigen. Als einer der privaten Partner, die an der Mission beteiligt waren, analysierte Trend Micro LockBit-NG-Dev, eine in Entwicklung befindliche Version der Ransomware. Die wichtigsten Ergebnisse deuten auf einen Wechsel zu einem .NET-Kern hin, der eine größere Plattformunabhängigkeit ermöglicht und auf die Notwendigkeit neuer Sicherheitserkennungsverfahren hinweist.

Das Durchsickern der Backend-Informationen von LockBit gewährte einen Einblick in die internen Abläufe der Gruppe und legte die Identitäten der Mitglieder und die Daten der Opfer offen. Das störte das Vertrauens und der Kooperationsbereitschaft innerhalb des cyberkriminellen Netzwerks. Im Gegensatz zu den eigenen Angaben der Gruppe deuten die nach der Unterbrechung beobachteten Aktivitäten darauf hin, dass die Operation Cronos die Aktivitäten der Gruppe erheblich beeinträchtigt hat.

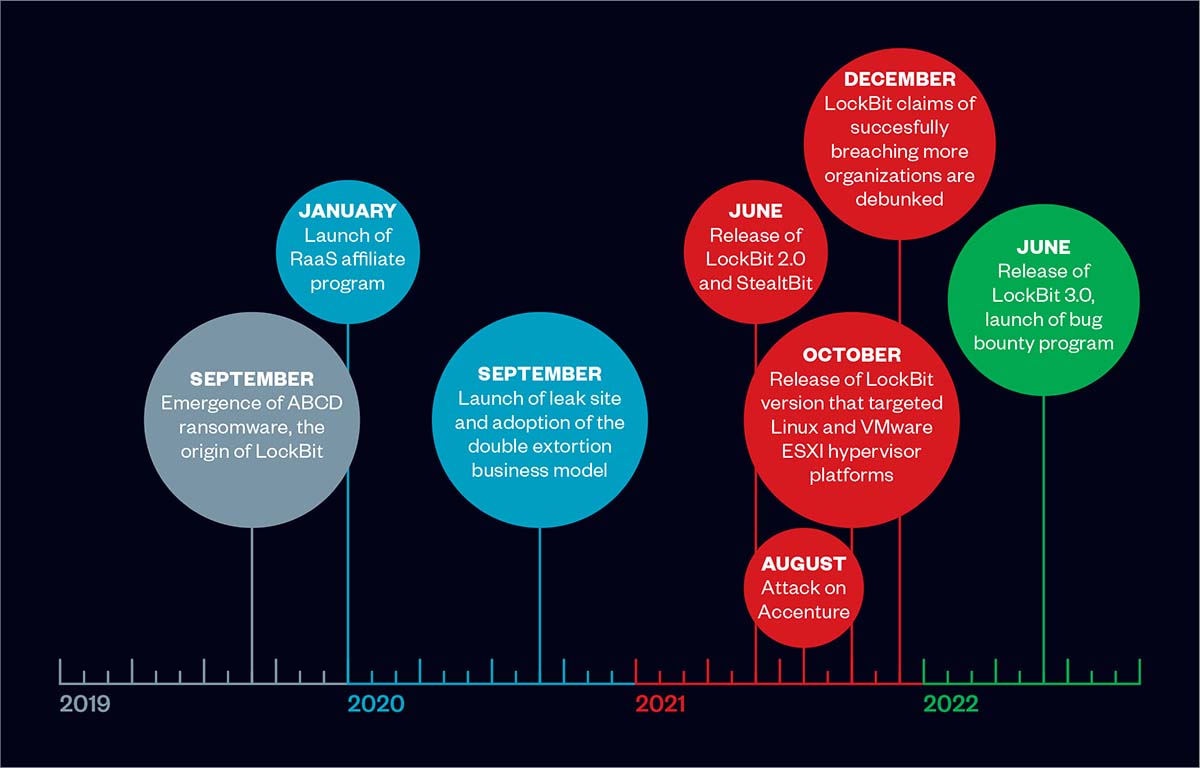

LockBit trat erstmals im September 2019 als ABCD-Ransomware in Erscheinung. Sie wurde zu einer der heute am weitesten verbreiteten Ransomware-Familien verbessert. Durch ihre professionellen Abläufe und ihr starkes Partnerprogramm haben die Betreiber von LockBit bewiesen, dass sie auf lange Sicht planten. Die Kenntnis ihrer Taktiken hilft Unternehmen dabei, ihre Abwehr gegen aktuelle und künftige Ransomware-Angriffe zu verstärken. Die Kenntnis ihrer Taktiken hilft Unternehmen dabei, ihre Abwehr gegen aktuelle und künftige Ransomware-Angriffe zu verstärken.

Hintergrundwissen

LockBit nutzt ein Ransomware-as-a-Service (RaaS)-Modell und hat sich immer wieder neue Wege erschlossen, um der Konkurrenz voraus zu sein. Seine Methode der doppelten Erpressung setzt die Opfer zusätzlich unter Druck und erhöht den Erfolg ihrer Kampagnen.

Eine seiner bemerkenswerten Taktiken war die Entwicklung und Verwendung der Malware StealBit, die die Exfiltration von Daten automatisiert. Dieses Tool wurde mit der Veröffentlichung von LockBit 2.0 vorgestellt, die von ihren Entwicklern für die schnellste und effizienteste Verschlüsselung unter den Mitbewerbern angepriesen wurde. Im Oktober 2021 erweiterte LockBit mit Linux-ESXI Locker Version 1.0 den Radius auch auf Linux-Hosts, insbesondere ESXi-Server. Diese Variante ist in der Lage, Linux-Hosts anzugreifen und könnte große Auswirkungen auf betroffene Unternehmen haben.

Eine andere Seite der LockBit-Aktivitäten ist die Anwerbung von und das Marketing für Partner (Affiliates). Es ist bekannt, dass LockBit Netzwerkzugangs-Broker anheuert, mit anderen kriminellen Gruppen (wie z. B. der inzwischen aufgelösten Maze) zusammenarbeitet, Firmen-Insider rekrutiert und Untergrund-Wettbewerbe sponsert, um talentierte Hacker zu rekrutieren. Mit solchen Taktiken hat sich die LockBit-Gruppe zu einer der professionellsten organisierten kriminellen Banden im kriminellen Untergrund entwickelt.

Diese Taktiken zeigten sich bei ihrem Angriff auf Accenture 2021. Experten vermuten, dass ein Insider der Gruppe half, Zugang zum Netzwerk des Unternehmens zu erhalten. LockBit hat Berichten zufolge auch einen kleinen Teil der gestohlenen Daten aus dem Angriff veröffentlicht.

LockBit 3.0: Verbesserungen mit Hilfe eines Bug-Bounty-Programms

Ende Juni 2022 brachte die LockBit-Gang Berichten zufolge LockBit 3.0 auf den Markt, die neueste bekannte Variante der gruppeneigenen Ransomware. Zwei Monate mit Beta-Tests der neuen Malware waren vorausgegangen. Der Twitter-Nutzer @WhichbufferArda fand ein Sample der Ransomware-Version LockBit 3.0 und stellte fest, dass die Malware Anti-Analyse-Techniken verwendet, um sich zu verstecken, und nicht wie BlackCat ohne Passwort ausgeführt wird. Außerdem enthält sie eine Funktion für Befehlszeilenargumente.

Unser Debugging-Prozess ergab, dass der Code von LockBit 3.0 dem von DarkSide und BlackMatter sehr ähnlich ist, was auch andere Forscher feststellten. Die beiden Varianten verwenden offensichtlich die gleichen Codes, um die benötigten API-Funktionen bereitszustellen. Sie haben auch die gleiche Implementierung von NtSetInformationThread, um einen Thread vor einem Debugger zu verbergen. Sowohl BlackMatter als auch LockBit 3.0 nutzen außerdem dieselbe Methode zur Identifizierung logischer Laufwerke. Dies ist zwar für manche Ransomware üblich, aber der in diesem Fall verwendete Code ist sehr ähnlich.

Die Veröffentlichung von LockBit 3.0 ist insofern von Bedeutung, als damit auch das Bug-Bounty-Programm der Gruppe gestartet wurde, die erste Initiative ihrer Art für Ransomware-Operationen. Die Gruppe fordert Sicherheitsforscher dazu auf, Berichte über Sicherheitslücken einzureichen, um ihre Arbeit gegen eine Vergütung zu verbessern. Die Belohnung der Gruppe für den Beitrag von Sicherheitsforschern reicht von 1.000 bis 1 Mio. Dollar. Der als LockBitSupp bezeichnete Affiliate-Manager bot jedem, der die Identität der Mitglieder der Ransomware-Gruppe aufdecken kann, eine Million US-Dollar.

Water Selkie bietet auch eine Belohnung für Ideen, die die Entwicklung und den Betrieb ihrer Software verbessern können. Sie suchen nach Schwachstellen im Zusammenhang mit dem TOX-Messenger, was darauf hindeutet, dass sich die Gruppe bei der Kommunikation stark auf diese Plattform verlässt. Darüber hinaus sucht die Bande nach Schwachstellen im Tor-Netzwerk, um die Sicherheit ihrer Operationen besser zu gewährleisten und sicherzustellen, dass ihre Root-Access-Server nicht kompromittiert werden.

Neuere LockBit-Entwicklungen

Im April 2023 entdeckten Forscher des MalwareHunterTeam LockBit-Ransomware-Verschlüsselungsprogramme, die auf Mac-Geräte abzielen. Es wird angenommen, dass diese Verschlüsselungsprogramme seit Dezember 2022 aktiv sind. Die Analyse hat jedoch ergeben, dass es sich wahrscheinlich um ein Test-Build handelt, der nicht für den Einsatz auf Mac-Geräten geeignet ist. Außerdem weist dieser Test-Build einige Ähnlichkeiten mit seinem Linux-Pendant auf.

Die Auswirkungen von LockBit und Erkenntnisse von Water Selkie

Unsere Untersuchung des Intrusion-Sets hinter LockBit, als Water Selkie geführt, zeigt die Effektivität und die Auswirkungen der Taktiken:

- Die Leistung der Malware ist ein starkes Verkaufsargument. Die Bemühungen der Bedrohungsgruppe, die Fähigkeiten ihrer Malware bekannt zu machen, haben sie als die Ransomware mit einer der schnellsten und effizientesten Verschlüsselungsmethoden etabliert.

- Sie setzt auf Druck von außen und die Probleme, die ihre potenziellen Ziele zu bewältigen haben. Die Betreiber von Water Selkie bevorzugen Opfer in Europa, die befürchten, gegen die EU-Datenschutzgrundverordnung (GDPR) zu verstoßen. Sie halten auch die USA weiterhin für ein lukratives Ziel, sehen aber, dass Datenschutzgesetze ihre Chancen auf eine erfolgreiche Zahlung beeinträchtigen können. Im Allgemeinen sind sie auf geopolitische Themen eingestellt, die sie zu ihrem Vorteil nutzen können.

- Setzen auf die Stärke ihres Affiliates-Programms. Ein wichtiger Faktor für den Erfolg von LockBit ist, wie gut die Gruppe vertrauenswürdige und fähige Affiliates rekrutiert.

- Für die Zukunft hat das Unternehmen noch mehr auf Lager. Water Selkie hat seinen Betrieb in der zweiten Hälfte des Jahres 2021 deutlich ausgeweitet. Laut einem Interview, das mit einem der Betreiber von LockBit geführt wurde, sollten Unternehmen in Zukunft auch mehr Angriffe auf die Lieferkette erwarten.

Da LockBit-Affiliates wahrscheinlich auch an anderen RaaS-Aktivitäten beteiligt sind, ist es nicht unwahrscheinlich, dass ihre Taktik in die anderer Ransomware-Gruppen übertragen wird.

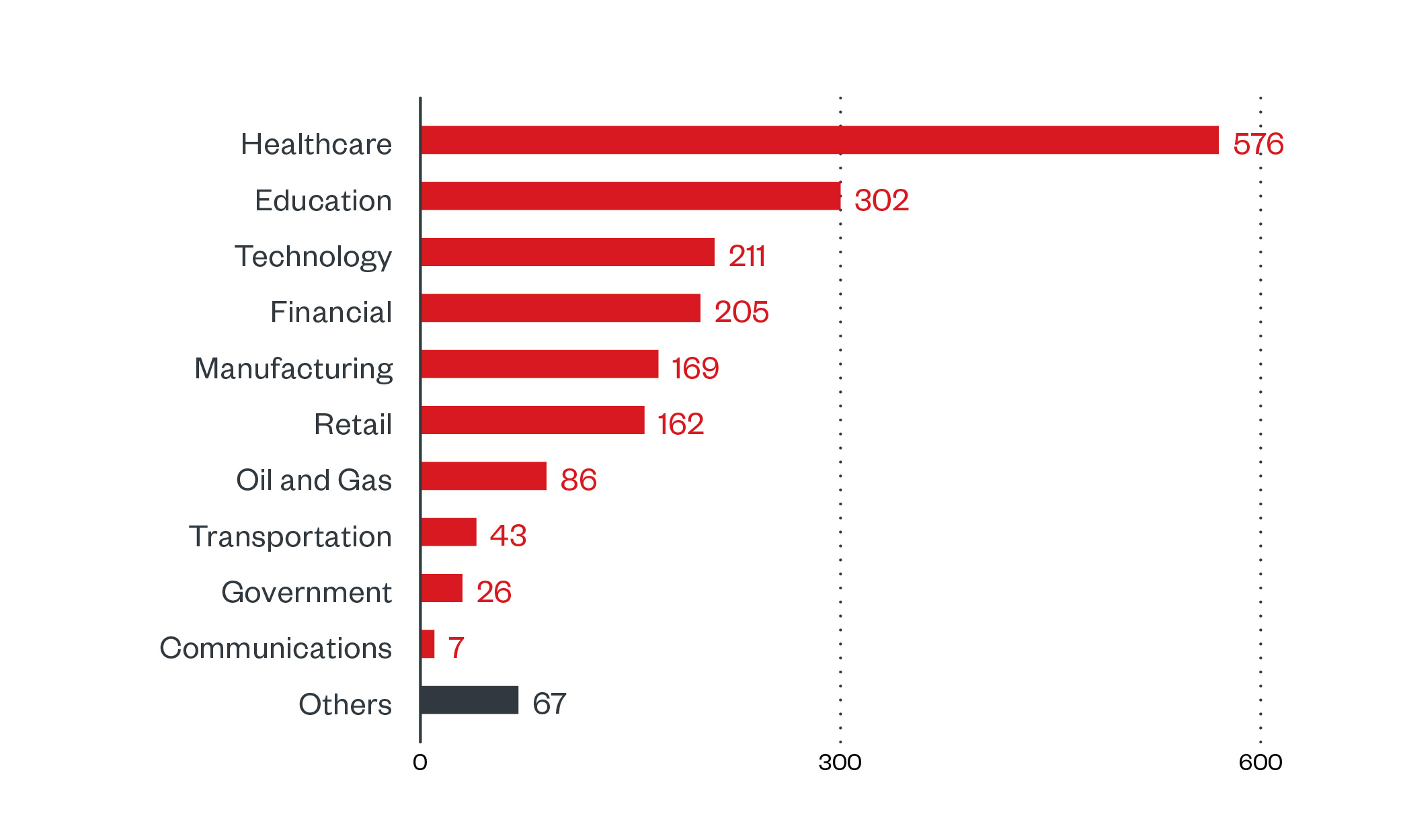

Die am meisten betroffenen Branchen und Länder

Die Zahlen beziehen sich auf Daten aus dem Trend Micro Smart Protection Network. Die meisten LockBit-bezogenen Entdeckungen gab es in der Gesundheitsbranche, gefolgt vom Bildungssektor. LockBit-Bedrohungsakteure behaupteten zwar, keine Gesundheits-, Bildungs- und Wohltätigkeitseinrichtungen anzugreifen, doch warnte das US-Gesundheitsministerium (HHS) die Öffentlichkeit davor, sich auf solche Aussagen zu verlassen.

LockBit wurde auf der ganzen Welt gefunden, wobei die meisten Angriffsversuche zwischen Juni 2021 und 20. Januar 2022 in den USA stattfanden, gefolgt von Indien und Brasilien. Wie viele Ransomware-Familien meidet LockBit die Länder der Gemeinschaft Unabhängiger Staaten (GUS). Weitere Details zu den Aktivitäten von LockBit nach Branchen und Regionen gemäß der Daten der Leak Site von LockBit liefert der Originalbeitrag.

Infektionsablauf und Techniken

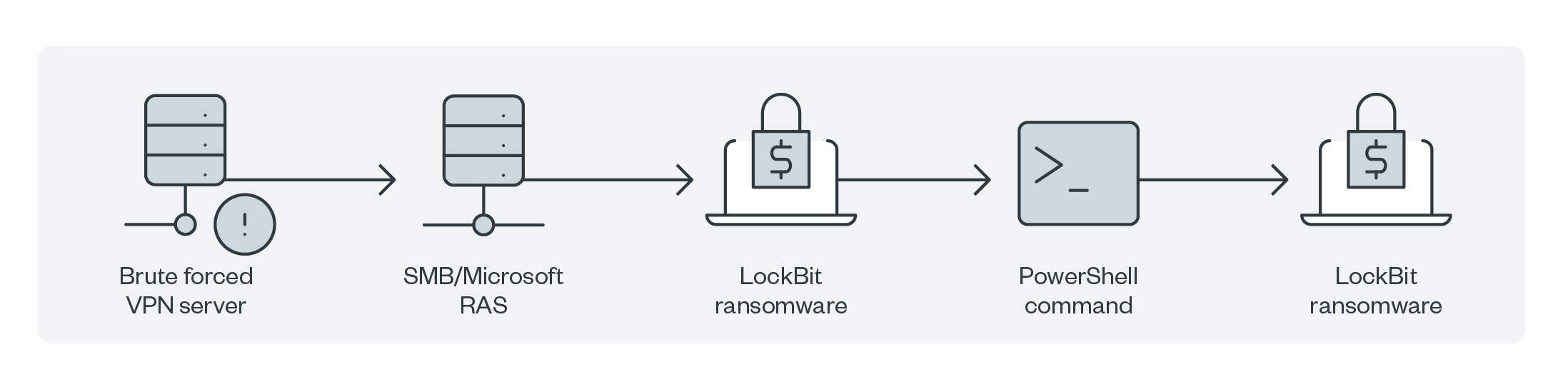

Die LockBit-Infektionsabläufe der als RaaS betriebenen Malware zeigen eine Vielzahl von Taktiken und Tools, die je nach den am Angriff beteiligten Partnern eingesetzt werden. Die Partner kaufen den Zugang zu den Zielen in der Regel von anderen Bedrohungsakteuren, die sich diesen über Phishing, das Ausnutzen anfälliger Apps oder Brute Forcing von RDP-Konten (Remote Desktop Protocol) verschaffen.

Weitere Varianten des Infektionsablaufs (etwa über Power Shell Empire oder Meterpreter) bietet der Originalbeitrag.

Erstzugang:

- LockBit-Betreiber verschaffen sich den Zugang meist über kompromittierte Server oder RDP-Konten, die in der Regel gekauft oder von Affiliates bezogen werden.

- In einigen Fällen erfolgte er über Spam-Mails oder durch Brute-Forcing unsicherer RDP- oder VPN-Anmeldeinformationen

- oder auch über die Ausnutzung der Sicherheitslücke CVE-2018-13379 von Fortinet VPN.

Ausführung:

- LockBit wird in der Regel über die Befehlszeile ausgeführt, da diese Parameter wie Dateipfade oder Verzeichnisse akzeptiert, wenn nur bestimmte Pfade verschlüsselt werden sollen.

- Die Ausführung kann auch über erstellte geplante Aufgaben oder mit PowerShell Empire, einem reinen PowerShell-Agenten für die Post-Exploition, erfolgen.

Zugang mit Credentials:

- Neben der Verwendung von Anmeldeinformationen, die von Affiliates stammen. nutzt LockBit auch Mimikatz, um weitere Anmeldedaten zu sammeln.

Umgehung des Schutzes:

- Einige Infektionen enthalten GMER, PC Hunter und/oder Process Hacker, Tools, die in der Regel verwendet werden, um Sicherheitsprodukte zu deaktivieren.

- Bei einigen Angriffen wurde eine Gruppenrichtlinie erstellt, um Windows Defender zu deaktivieren.

Erkundung:

- Network Scanner, Advanced Port Scanner und AdFind wurden eingesetzt, um die angeschlossenen Rechner im Netzwerk zu ermitteln. Wahrscheinlich, um den Domänencontroller oder Active Directory-Server ausfindig zu machen, da diese in der Regel die besten Ziele für die Bereitstellung von Ransomware mit Netzwerkverschlüsselung oder -verbreitung sind.

Laterale Bewegungen:

- LockBit kann sich selbst über eine SMB-Verbindung mit erhaltenen Anmeldeinformationen verbreiten.

- Einige Samples können sich selbst verbreiten und über Gruppenrichtlinien ausgeführt werden.

- In einigen Fällen wurden PsExec oder Cobalt Strike verwendet, um sich lateral innerhalb des Netzwerks zu bewegen.

Exfiltrierung:

- Hochladen gestohlener Dateien über Cloud-Speicher-Tools wie MEGA oder FreeFileSync.

- Manchmal wurde stattdessen die StealBit-Malware (ebenfalls von den Bedrohungsakteuren verkauft) verwendet.

Auswirkungen:

- Die Payload führt die Verschlüsselungsroutine aus, sowohl die lokale als auch die Netzwerkverschlüsselung.

- Sie verschlüsselt Dateien mit AES und verschlüsselt den AES-Schlüssel mit RSA. Der AES-Schlüssel wird mit BCryptGenRandom erzeugt.

- Um die Verschlüsselung zu beschleunigen, werden nur die ersten 4 KB einer Datei verschlüsselt und an „.lockbit“ angehängt.

- Außerdem ersetzt die Routine das Desktop-Hintergrundbild durch eine Notiz, in der versucht wird, Insider oder Partner in Unternehmen zu rekrutieren.

- LockBit sendet auch ein WoL-Paket, um sicherzustellen, dass Netzlaufwerke für die Netzwerkverschlüsselung aktiv sind; dieses Verhalten wurde erstmals bei der Ryuk-Ransomware beobachtet.

- Die Ransomware ist außerdem in der Lage, seine Lösegeldforderung mit Hilfe von WinSpool-APIs über angeschlossene Drucker auszudrucken, was wahrscheinlich von der Ransomware Egregor inspiriert ist.

Eine Übersicht zu MITRE Taktiken und Techniken sowie zu eingesetzten Tools, Malware und Exloits beinhaltet der Originalbeitrag.

Empfehlungen

Wir gehen davon aus, dass LockBit seine Aktivitäten in den kommenden Monaten fortsetzen, wenn nicht sogar steigern wird. Es zeigt sich auch, dass LockBit sowohl beständig als auch vielseitig operiert und sich an aktuelle Trends anpasst, die die Bedrohungslandschaft beeinflussen. Unternehmen sollten sich daher auch über die jüngsten Veränderungen informieren, die ihre eigenen Sicherheitsmaßnahmen beeinflussen könnten.

Um Systeme vor ähnlichen Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, mit denen sie systematisch Ressourcen für eine solide Abwehr von Ransomware bereitstellen können. Im Folgenden finden Sie einige bewährte Verfahren, die in diese Frameworks aufgenommen werden können:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen

Ein mehrschichtiger Ansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Der Orginalbeitrag umfasst auch mögliche Indicators of Compromise.