Ausnutzung von Schwachstellen

Sicherheit des datengesteuerten Automotive-Ökosystems

Vernetzte Fahrzeuge sind zu komplexen Daten-Hubs geworden und bieten damit leider auch Kanäle, die für böswillige Zwecke missbraucht werden können. Wir zeigen die Datenschutz- und Sicherheitsbedenken auf und schlagen vorbeugende Maßnahmen vor.

Die technologischen Fortschritte in der Automobilindustrie haben vernetzte Fahrzeuge zu komplexen Datenknotenpunkten werden lassen, die ständig große Datenmengen erzeugen, verbrauchen und übertragen. Diese Entwicklung hin zu einem datengesteuerten Ökosystem hat viele Möglichkeiten zur Verbesserung der Fahrzeugfunktionen und zur Erschließung neuer Einnahmequellen geschaffen. Aber es sind auch neue Kanäle entstanden, die für böswillige Zwecke missbraucht werden könnten. Die Beteiligten müssen sich der drohenden Gefahren bewusst sein.

Oftmals werden Fahrzeugdaten ohne das Wissen oder der ausdrücklichen Zustimmung der Nutzer erhoben. Die Einzelheiten der Datenerfassung sind in der Regel im Kleingedruckten von Kaufverträgen versteckt. Dieser Mangel an Klarheit und Transparenz schafft natürlich Möglichkeiten für Datenmissbrauch und führt zu Verstößen gegen Datenschutzgesetze.

Diese Probleme sind Gegenstand einer Studie von VicOne, der Trend Micro-Tochtergesellschaft für Cybersicherheit in der Automobilindustrie: „Automotive Data: Opportunities, Monetization, and Cybersecurity Threats in the Connected Vehicle Landscape“. Im Mittelpunkt der Untersuchung stehen verschiedene Kategorien von Fahrzeugdaten, Arten der Nutzung dieser Daten und deren Monetarisierung, sowie due Bedrohungen für die Cybersicherheit, die sich aus dem Missbrauch ergeben könnten.

Das Automotive-Datenökosystem

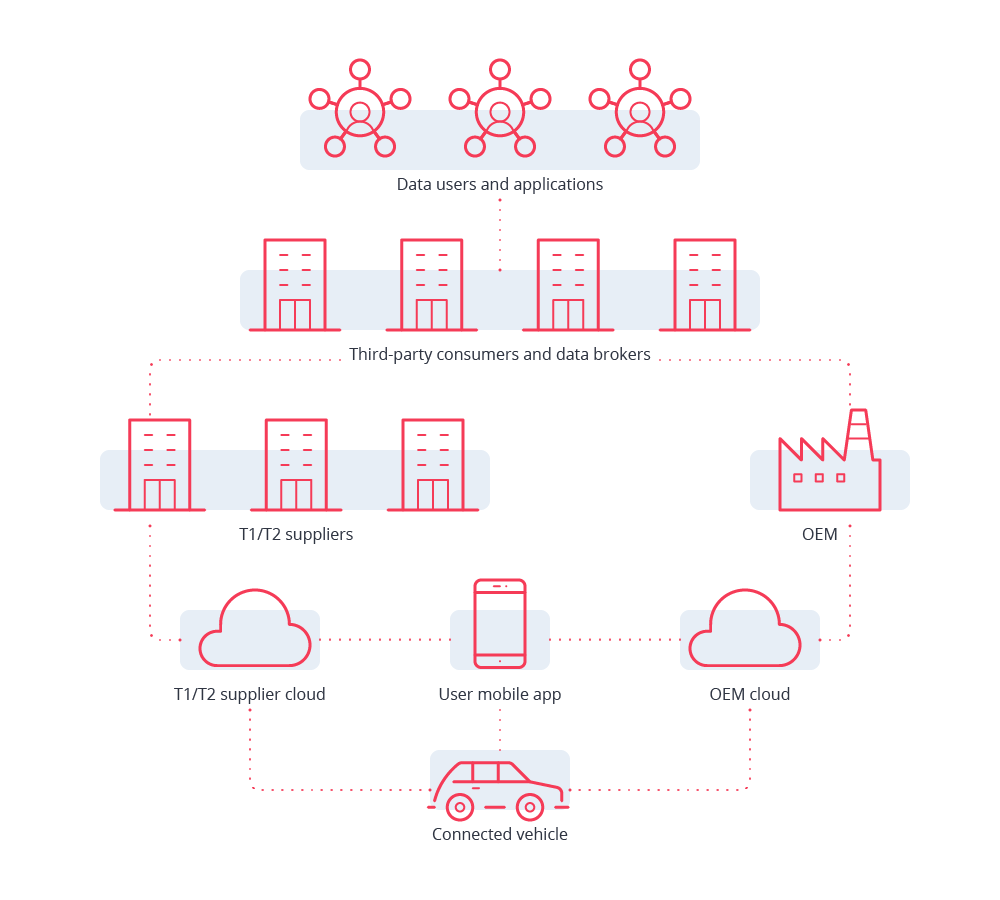

Das Automotive-Datenökosystem ist ein Netz von Einheiten, zu denen vernetzte Fahrzeuge, Fahrzeughersteller (OEMs), Tier-1 (T1)- und Tier-2 (T2)-Zulieferer, Datenbroker und Datenkonsumenten gehören, die alle durch Datenflüsse miteinander verbunden sind.

Die Datensammlung stellt einen Schlüsselprozess in diesem Ökosystem dar. Sie erfolgt über mehrere Kanäle, die OEMs oder andere vertrauenswürdige Parteien wie T1- oder T2-Lieferanten einrichten. Während die Generierung und Übertragung von Fahrzeugdaten eine seit langem bekannte Tatsache ist, bleibt die Art der Daten, die an die OEM/T1/T2-Clouds zurückgeschickt werden, der breiten Öffentlichkeit weitgehend verborgen, so dass Bedenken hinsichtlich des Datenschutzes, der Sicherheit und der Nutzung sorgfältig geprüft werden müssen.

Unsere Forschung befasst sich mit der Art und Weise, wie OEMs und Dritte Fahrzeugdaten nutzen und vermarkten. Beispiele für die Monetarisierung von Daten nehmen zu, seitdem es Abodienste für Fahrzeuge gibt. Es ist nur eine Frage der Zeit, bis Cyberkriminelle ihr Augenmerk auf diese Datenfülle richten, vor allem, wenn die Vermarktungsmöglichkeiten beträchtliche Gewinne abwerfen.

Der Untergrundmarkt für vernetzte Autodaten befindet sich zwar noch in der Anfangsphase, doch wird er in absehbarer Zukunft unweigerlich wachsen. Die Wahrscheinlichkeit eines groß angelegten Angriffs, der auf Daten in vernetzten Fahrzeugen abzielt, ist relativ hoch, und ausgefeiltere Angriffe wie das Hacking von Fahrzeugen und die Übernahme von Fuhrparks sind ebenfalls möglich.

Cyberbedrohungen für vernetzte Fahrzeuge

Wir stießen unter anderem auf Fälle von Kfz-Datenlecks via Message Queuing Telemetry Transport (MQTT)-Broker. MQTT ist ein leichtgewichtiges Protokoll für Publish-Subscribe Messaging, das auf die Machine-to-Machine (M2M)-Kommunikation zugeschnitten ist. Es ermöglicht Geräten den Austausch von Nachrichten über unzuverlässige Netze bei minimalem Bandbreiten- und Stromverbrauch.

Wir fanden in den Trend Micro Telemetriedaten auch API Calls zwischen Fahrzeugen und OEM/T1/T2-Clouds. Es gab zudem Fahrzeug-API-Kommunikationen, die die Durchführung von Aktionen wie Fernstart/-stopp, Türverriegelung/-entriegelung und Telematiksammlung anzeigen.

Über solche Sicherheitslücken in den Datenverarbeitungsprozessen können böswillige Akteure Schwachstellen ausnutzen und eine Fülle von Aktivitäten durchführen, die den Datenschutz und die Datensicherheit gefährden, darunter:

- Fahrzeug-Tracking: Ein anvisiertes Fahrzeug wird durch den Zugriff auf seine Echtzeit-Standortinformationen nachverfolgt und damit ist die Privatsphäre und Sicherheit des Fahrers und der Insassen gefährdet. Das Tracking in Echtzeit ermöglicht zudem die Überwachung hochrangiger Personen und ihrer Assets.

- Erstellung von Fahrerprofilen: Böswillige Akteure schließen aus den Informationen über das Fahrverhalten auf die persönlichen Gewohnheiten, den Lebensstil und die regelmäßigen Aufenthaltsorte der Fahrer mit Folgen für die Privatsphäre.

- Data Leaks: Eine unsichere Datenübertragung im Ökosystem lässt eventuell personenbezogene Daten, Wartungsdaten, Treibstoffverbrauch und andere Betriebsdaten nach außen dringen.

- Datenmanipulation: Über den Zugriff auf die Daten erstellt ein Angreifer Fake-Warnungen in einem Fahrzeug oder ändert die Leistungsdaten, sodass falsche Diagnosen gestellt oder gefährliche Fahrereinstellungen gewählt werden.

- Erpressung: Fahrzeugdaten sind eine natürliche Erweiterung herkömmlicher IT-Daten, so dass Cyberkriminelle alte Tricks anwenden können, um den Zugriff auf Fahrzeugdaten, die in den OEM/T1/T2/Broker-Clouds gespeichert sind, zu sperren oder die Daten zu verschlüsseln -- eine typische Ransomware-Prozedur.

- Social Engineering: Böswillige Akteure konzipieren auf der Grundlage der aus den gesammelten Daten gewonnenen Erkenntnisse gezielte Social-Engineering-Angriffe.

- Störung der Infrastruktur: Kriminelle entwickeln und führen Angriffe auf kritische Infrastrukturen aus, um wesentliche Dienste zu beeinträchtigen, wie etwa von Krankenwagen und Versorgungsfahrzeugen genutzte.

- Spionageaktivitäten: Angreifer betreiben Industrie- oder Unternehmensspionage mithilfe der aus Fahrzeugdaten gewonnenen Erkenntnisse und gefährden so Geschäftsabläufe, Strategien und Wettbewerbsvorteile.

Fazit und Empfehlungen

Eine der wichtigsten Erkenntnisse aus unserer Studie ist der enorme Umfang und die Komplexität des Kfz-Datenökosystems und die Möglichkeiten der Monetarisierung der generierten, verbrauchten und übermittelten Daten für die Erstellung neuer Datenprodukte.

Damit entsteht der Anreiz für Cyberkriminelle, diese Daten ins Visier zu nehmen. Die Fülle der Möglichkeiten, dies zu tun, unterstreicht die Dringlichkeit von Cybersicherheitsmaßnahmen sowohl in der Automobilindustrie als auch bei datenorientierten Drittanbietern. Zudem müssen Behörden im Rahmen eines proaktiven Ansatzes Datenschutzgesetze erlassen und durchsetzen, um Fahrer und Passagiere zu schützen.

Im Zuge der Weiterentwicklung des automobilen Datenökosystems sollten sich die Beteiligten gemeinsam darum bemühen, ein Gleichgewicht zwischen der Förderung von Innovationen und der Gewährleistung der Sicherheit und des Datenschutzes bei der Erhebung und Nutzung von Fahrzeugdaten zu finden, da diese Überlegungen Hand in Hand gehen.

Wir haben einige Empfehlungen zur Stärkung der Cybersicherheit in der Automobilindustrie:

- Stabile Datenschutzmaßnahmen einführen. Starke Sicherheitsmaßnahmen sollten die Verschlüsselung von Daten „at Rest“ und „in Transit“, die Sicherheitsmaßnahmen für APIs und Cloud-Speicher sowie regelmäßige Sicherheitsaudits und Penetrationstests umfassen, um Schwachstellen frühzeitig zu erkennen und zu beheben.

- Benutzer informieren. Es obliegt den OEMs und anderen Stakeholdern, die Nutzer über die Praxis der Datenerfassung, mögliche Risiken und den Schutz der Fahrzeugdaten zu informieren. Anwender müssen klare, leicht verständliche Datenschutzrichtlinien und Anweisungen erhalten, wie sie die Einstellungen für die Datenerfassung anpassen oder sich komplett dagegen entscheiden können.

- Sichere Fahrzeug-APIs. APIs sind schon lange im Visier der Cyberkriminellen. Treffen Sie Maßnahmen wie starke Authentifizierung und regelmäßige Überwachung der API-Aktivität, um Bedrohungen schnell zu erkennen und darauf zu reagieren.

- Datenerfassung und –nutzung regulieren. Die Erhebung, Speicherung und Nutzung von Fahrzeugdaten muss klar geregelt werden. Der Gesetzgeber sollte festlegen, wer Zugang zu den Daten hat, wie lange sie gespeichert werden und für welche Zwecke sie verwendet werden können.

- Sichere Middleware-APIs entwickeln. Middleware-APIs in vernetzten Fahrzeugen verschaffen häufig Cyberkriminellen leichten Zugang zu den elektrischen/elektronischen (E/E) Architekturen und elektronischen Steuergeräten (ECUs) der Fahrzeuge. Die Entwickler dieser APIs müssen Sicherheitsfunktionen in ihr Design einbetten, wie z. B. eine robuste Authentifizierung und Verschlüsselung, um unbefugten Zugriff zu verhindern.

Weitere Einblicke in datenbezogene Cyberbedrohungen in der Automobilindustrie und unsere Empfehlungen, finden Sie in unserem Whitepaper „Automotive Data: Opportunities, Monetization, and Cybersecurity Threats in the Connected Vehicle Landscape“.