Ransomware

Ransomware nutzt Anti-Cheat-Treiber in Genshin Impact um Antivirus abzuschalten

Wir untersuchen mhyprot2.sys, einen anfälligen Anti-Cheat-Treiber für das beliebte Rollenspiel Genshin Impact. Der Treiber wird derzeit von einem Ransomware-Akteur missbraucht, um Antiviren-Prozesse und -Dienste zu beenden und so die Massenverbreitung von Ransomware zu ermöglichen.

Berichte über code-signierte Rootkits wie Netfilter, FiveSys und Fire Chili kennt man. Diese Rootkits sind in der Regel mit gestohlenen Zertifikaten signiert oder werden falsch validiert. Wenn jedoch ein legitimer Treiber als Rootkit verwendet wird, ist das eine andere Geschichte. Dies ist der Fall bei mhyprot2.sys, einem anfälligen Anti-Cheat-Treiber für das beliebte Rollenspiel Genshin Impact. Der Treiber wird derzeit von einem Ransomware-Akteur missbraucht, um Antivirenprozesse und -Services für die massenhafte Verbreitung von Ransomware zu beenden. Sicherheitsteams und Verteidiger sollten beachten, dass mhyprot2.sys in jede Malware integriert werden kann.

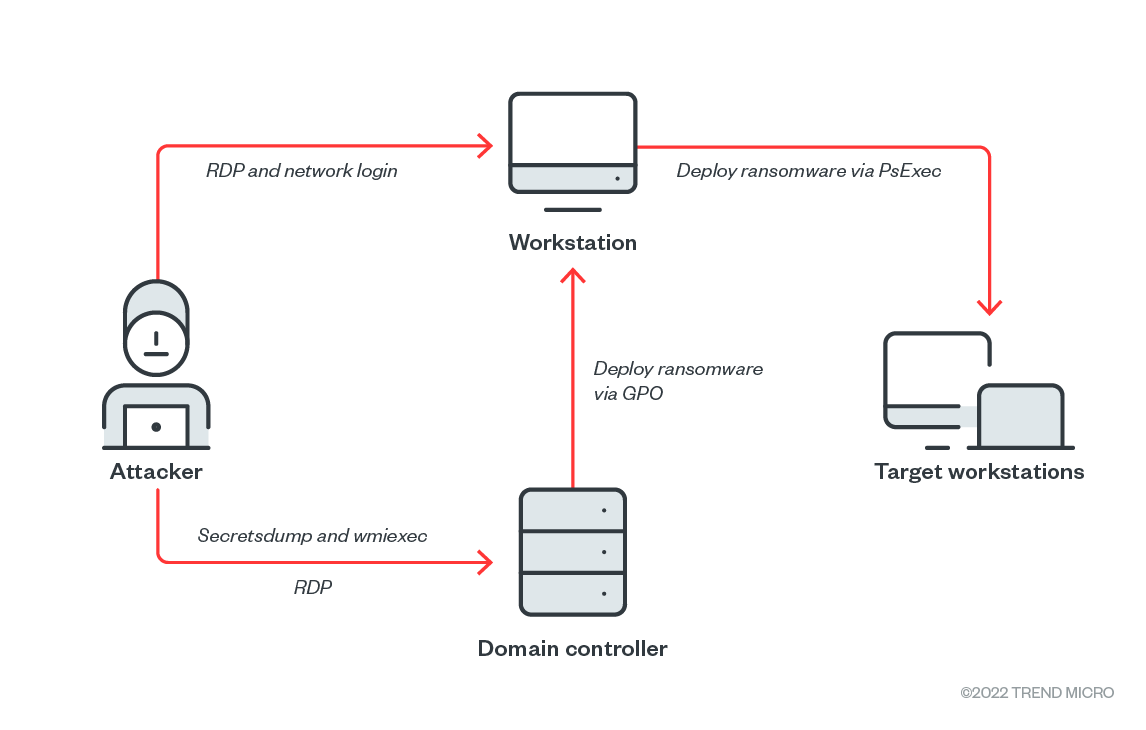

In der letzten Juliwoche wurde eine Ransomware-Infektion in einer Benutzerumgebung ausgelöst, in der der Endpunktschutz angemessen konfiguriert war. Bei der Analyse der Sequenz stellten wir fest, dass ein codesignierter Treiber namens „mhyprot2.sys“, der die Anti-Cheat-Funktionen für Genshin Impact als Gerätetreiber bereitstellt, zur Umgehung von Berechtigungen missbraucht wurde. Infolgedessen brachten Befehle aus dem Kernel-Modus die Endpunktschutzprozesse zum Absturz. Noch ist das Code Signing für mhyprot2.sys valide. Genshin Impact muss auf dem Gerät des Opfers nicht installiert sein, damit dies funktioniert. Die Nutzung des Treibers ist vom Spiel unabhängig.

Diese Ransomware war lediglich der erste Fall bösartiger Aktivitäten, den wir fanden. Der Bedrohungsakteur wollte die Ransomware auf dem Gerät des Opfers installieren und dann die Infektion verbreiten. Da mhyprot2.sys in jede Malware integriert werden kann, setzen wir unsere Untersuchungen fort, um den Wirkungsbereich des Treibers zu ermitteln.

Unternehmen und Sicherheitsteams sollten wegen mehrerer Faktoren vorsichtig sein: die einfache Beschaffung des Moduls mhyprot2.sys, die Vielseitigkeit des Treibers bezüglich der Umgehung von Privilegien und die Existenz von gut gemachten Proofs of Concept (PoCs). All diese Faktoren bedeuten, dass die Nutzung dieses Treibers wahrscheinlich höher ist als die von zuvor entdeckten Rootkits

Die technischen Einzelheiten zu den Angriffen finden Interessierte im Originalbeitrag.

Schwierigkeiten beim Code Signing als Gerätetreiber

Es ist immer noch selten, dass ein Modul mit Code Signing als ein Gerätetreiber missbraucht werden kann. In diesem Fall geht es darum, dass ein legitimes Gerätetreibermodul mit gültiger Codesignierung die Möglichkeit hat, Privilegien vom Benutzermodus zum Kernelmodus zu umgehen. Selbst wenn ein Hersteller die Umgehung von Privilegien als Schwachstelle anerkennt und einen Fix bereitstellt, kann das Modul nicht mehr gelöscht werden, sobald es verteilt wurde. Diese Datei enthält eine Codesignatur für den Treiber, die es ermöglicht, dieses Modul im Kernelmodus zu laden. Wenn die Signatur für ein bösartiges Modul durch Diebstahl des privaten Schlüssels signiert wurde, kann das Zertifikat widerrufen werden, um die Signatur ungültig zu machen. In diesem Fall handelt es sich jedoch um den Missbrauch eines rechtmäßigen Moduls. Anscheinend wurde der private Schlüssel nicht kompromittiert, so dass noch nicht bekannt ist, ob das Zertifikat widerrufen wird. Es bleibt, zumindest im Moment, gültig.

Wie bereits erwähnt, ist dieses Modul sehr leicht zu beschaffen und wird für jeden verfügbar sein, bis es gelöscht wird. Es könnte für eine lange Zeit als nützliches Dienstprogramm zur Umgehung von Berechtigungen erhalten bleiben. Die Sperrung von Zertifikaten und die Erkennung durch Antivirenprogramme könnten dazu beitragen, den Missbrauch einzudämmen, doch gibt es derzeit keine Lösungen, da es sich um ein legitimes Modul handelt.

Gegen Missbrauch: Monitoring und Erkennung

Es gibt nur eine begrenzte Anzahl von Treiberdateien mit gültigen Signaturen, bei denen ein Verhalten zu erwarten ist, das mit der hier beschriebenen Umgehung von Zugriffsrechten vergleichbar ist. Wir empfehlen Sicherheitsteams und Netzwerkschützern, das Vorhandensein der Hash-Werte in ihren Organisationen zu überwachen. Die Umgehung von Zugriffsrechten ist zumindest in dieser Datei nachweislich möglich:

- mhyprot2.sys (0466e90bf0e83b776ca8716e01d35a8a2e5f96d3)

Darüber hinaus empfehlen wir, die Event-Logs von Windows auf die Installation des Dienstes zu überwachen, der dem Treiber entspricht. Wenn die Installation des Dienstes nicht beabsichtigt war, besteht der dringende Verdacht einer Kompromittierung:

- Windows Event Log (System) – 7045: A new service was installed in the system. Service name: mhyprot2.

Lösungen

Die Betreiber von Ransomware suchen ständig nach Möglichkeiten, ihre Malware heimlich auf die Geräte der Nutzer zu bringen. Die Verwendung beliebter Spiele oder anderer Unterhaltungsquellen ist eine effektive Methode, um Opfer zum Herunterladen gefährlicher Dateien zu verleiten. Für Unternehmen und Organisationen ist es wichtig, zu überwachen, welche Software auf ihren Rechnern installiert wird, oder über geeignete Lösungen zu verfügen, die eine Infektion verhindern können.

Benutzer und Unternehmen können auch auf Sicherheitslösungen zurückgreifen, die mehrschichtige Erkennungs- und Reaktionsmöglichkeiten bieten. So kann etwa Trend Micro Vision One™ mithilfe eines mehrschichtigen Schutzes und Verhaltenserkennungs-Fähigkeiten dabei helfen, verdächtiges Verhalten und Tools zu blocken, bevor Ransomware Schaden anrichtet.

Trend Micro Apex One™ bietet zudem automatisierte Bedrohungserkennung und -reaktion, um Endgeräte vor komplexen Problemen wie von Menschen gesteuerter Ransomware zu schützen.

Weitere Informationen und die Indicators of Compromise liefert dieses Dokument.