辛苦的資安人員,以下有幾個情境是你的日常?

- ☐很擔心公司因為資料外洩事件上新聞版面

- ☐每天都花時間在執行重複性工作

- ☐高層總要求資訊部門加強控管,內部用戶總是抗議管太多

- ☐內網能見度不夠,總擔心「出事」時無法即時防護維運

- ☐很害怕資安系統「沒事」跳出警告, 畢竟多一事不如少一事

- ☐各自為政、無法相輔相成的偵測解決方案, 讓你無法解決問題,反而製造更多問題

- ☐還在使用防禦能力較弱的老舊 Windows 作業系統,卻無法短期內升級

- ☐總是睡眠不足

上述困境正是趨勢科技在本屆資安大會上,親自傾聽資安從業人員反映的心聲。那麼,如何才能對症下藥,減輕資安人員的重擔?答案就在於:及早發現潛在風險,主動縮減攻擊面。

根據資安調查顯示:企業渴望更快發現潛在風險,根據 iThome「 2023資安調查」顯示,逾半企業員工資安意識不足,三成缺乏資安老手,尤以金融和高科技業最甚。醫療和政府機構則擔憂老舊系統風險。兩成企業憂心無法及時掌握威脅情資,反映企業急需儘早探知潛在風險。。

遠見「2023資安長大調查」指出,92.1%資安長由內部升調,顯示企業傾向內部培養。部分企業仍未設立專責資安單位,多由IT部門兼任。這些原本專注於科技導入和系統維運的IT人員,對於管理數位化風險和縮減受攻擊面缺乏實戰經驗。此時,一套自動化資安運維系統的協助,將能有效紓解其工作負荷。

從三個案例,看縮減受攻擊面

以下分享三個來自今年資安大會中,趨勢科技接觸到的三個實際案例,提供具體的應對策略,協助您降低老舊作業系統的資安風險、避免雲端服務採購的資安地雷,並提升資安溝通的效力。

⭕️ 案例一:如何降低無法升級老舊系統的資安隱憂?

某製造業公司的 report server 使用防禦能力弱的老舊 Windows 系統,不再受官方支援,且存在大量已知漏洞,極易成為首要攻擊目標。

資安專家建議,無法立即升級老舊系統時,可採用以下方法縮減受攻擊面:

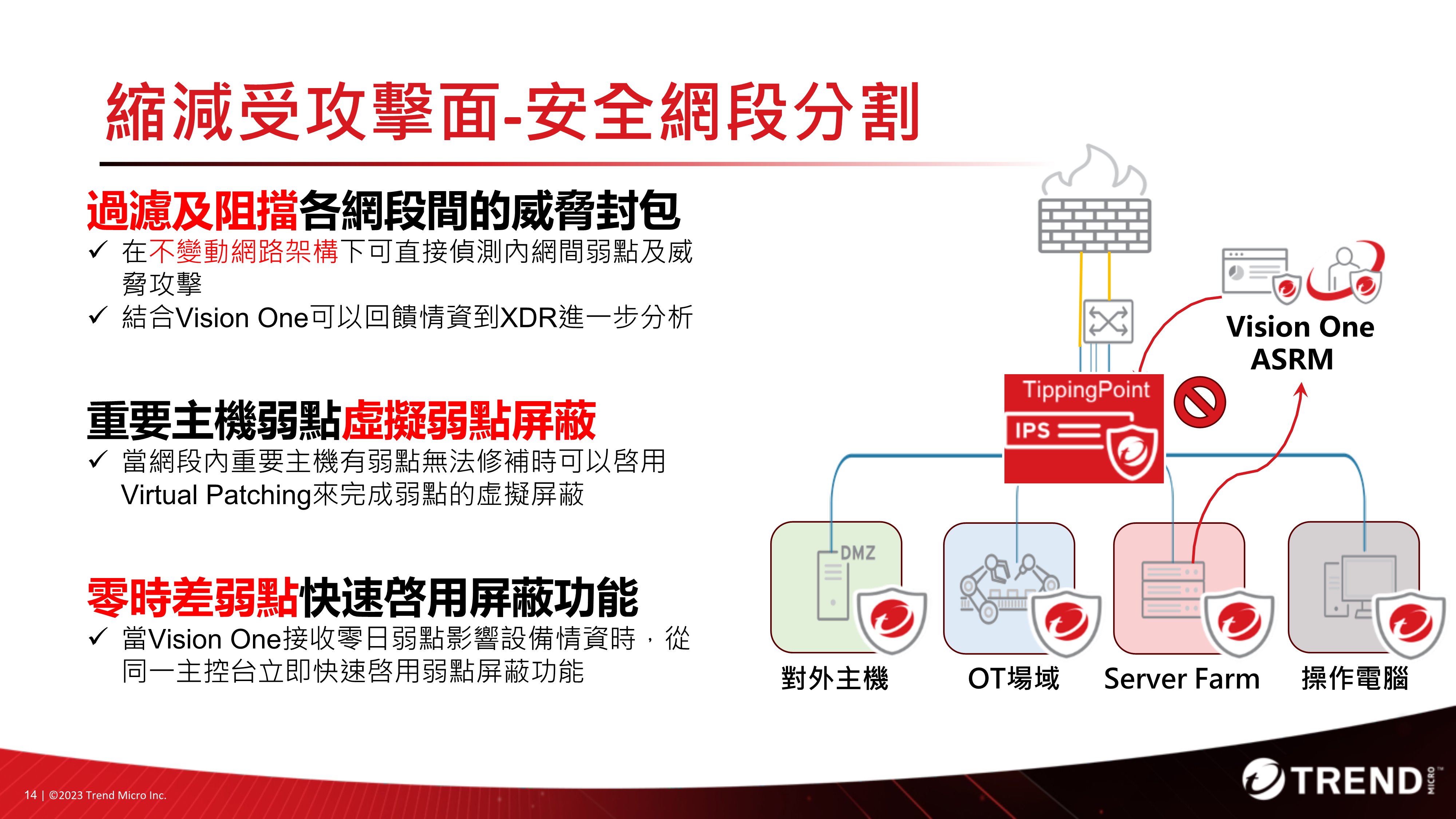

1. 安全網段分割

- 📍過濾阻擋網段間威脅封包,不變動架構即可偵測內網威脅

- 📍結合Vision One 回饋情資到XDR分析

- 📍虛擬弱點屏蔽保護無法修補的重要主機

- 📍Vision One 接收零日弱點情資時,快速啟用屏蔽功能

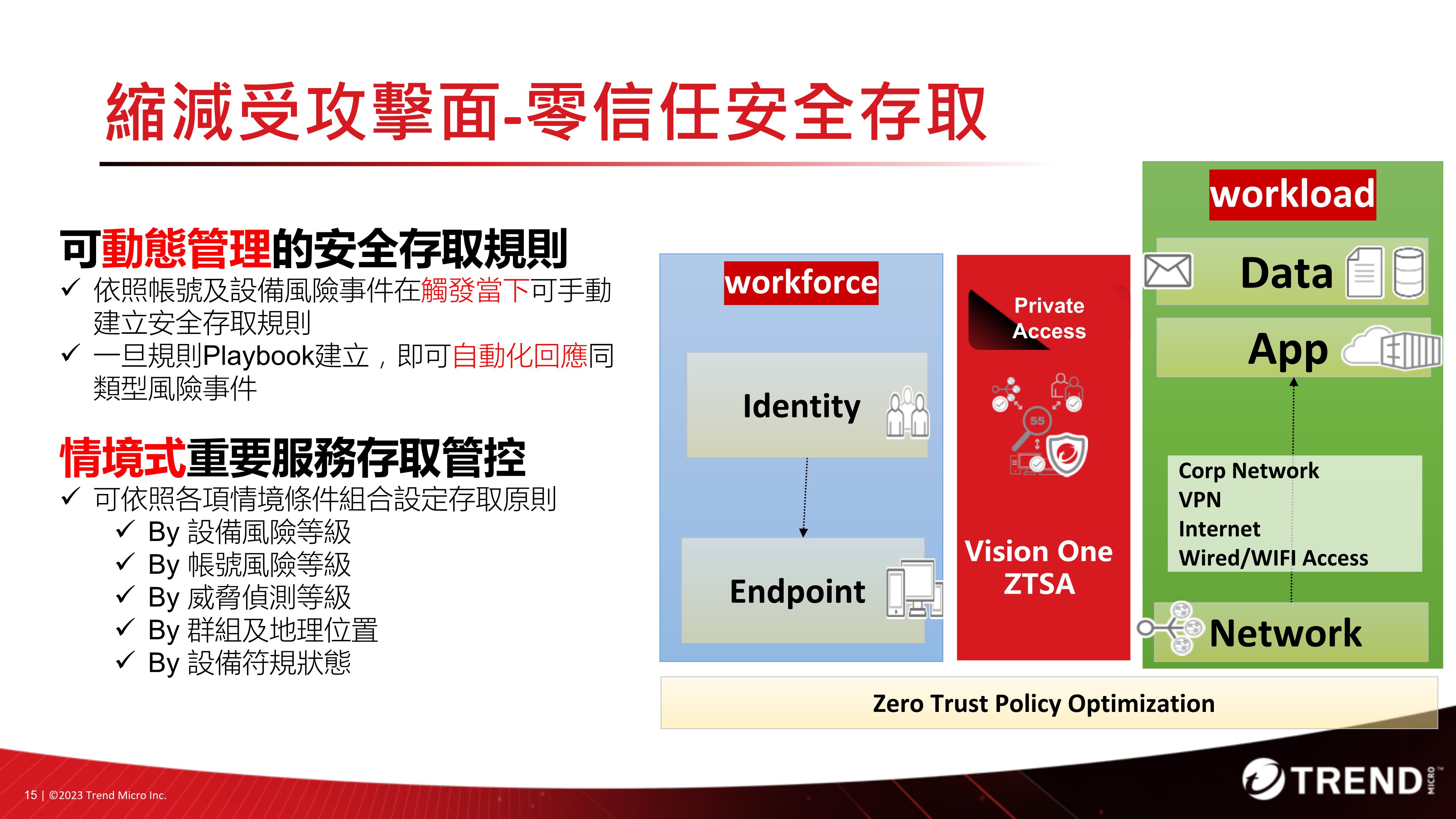

2. 實踐零信任安全存取

✔️ 觸發時手動建立

✔️ 一旦建立Playbook,自動回應同類型事件

📍依情境條件設定存取原則:

✔️ 設備與帳號風險等級

✔️ 威脅偵測等級群組、地理位置

✔️ 設備符規狀態

⭕️ 案例二:繞過資安部門的雲端服務採購,埋下的資安地雷

另外一個案例是,有一個公家單位,雖然設立了資安部門,但實質上對各分支機構沒有控制權。由於各個單位之間平行運作,因此無法制定統一的資安政策或向其他單位提供資安解決方案。甚至各分支單位可以獨立申請雲端服務,而不需要經由資安部門的審核。

雲端儲存體上權限設定不當或過度寬鬆,將導致未經授權的人員可以訪問敏感資料,甚至給予內部人員的違規行為提供可乘之機。近年台灣因為管理不周導致資料外流事件頻傳,其中包含某公家機構員工利用職務之便,非法查詢並外洩機敏資料的新聞事件。每次類似的事件影響層面從數萬人到數千萬人, 除了讓人對雲端服務的安全性產生疑慮,更暴露了內部管理上的疏漏以及對員工行為監控的不足。

管理多個雲端服務是一項複雜而耗時的任務。未經資安部門審核的雲端服務,可能會增加公司或組織的管理負擔,為了資安完整可視性,建議:

📍1.設立一個集中化單位來控管雲端事務。

📍2.所有的採購都必須使用統一的帳號進行。

隨著您所採用的雲端服務數量與日俱增,您該如何確保所有服務皆已正確部署? 在時間有限、人才缺乏、專業知識不足的情況下,資安的確保在過去一直是項不可能的任務,但現在情況已經改觀。趨勢科技的 Trend Cloud One Conformity 會自動掃描雲端環境以發掘潛在的漏洞和配置問題,即時的監控與矯正資訊,可加快雲端移轉與DevOps 流程而不增加新的風險。⟫了解更多

⭕️ 案例三:沒出事不代表沒事!數位時代的新信條:不信任,直到徹底驗證

在雲端和混合雲系統盛行的時代,大量檔案湧入網路空間。IT專業人士面臨嚴峻挑戰:如何確保每份接收的檔案都安全無虞?答案是從「信任並驗證」轉向「不信任,直到徹底驗證為止」。

一位上市公司的資安人員抱怨:「資安平台能不能不要『沒事』就跳警報?被鎖定的員工總說不是他做的!」這反映了一個普遍的觀念問題。正如資安專家指出,這就像用戶知道系統有弱點卻不願升級,出事了卻怪產品無效一樣,考驗把關者的堅持。

實務經驗顯示許多警訊源於用戶不知不覺的操作,如下載自認有益但系統判定可疑的檔案。然而,用戶很少承認自己的錯誤。專家建議,與其依賴用戶自我認知,不如從 IT 角度制定明確規範,制定明確的資安規範和強制性要求。例如:

- 定期進行病毒掃描和系統漏洞檢查

- 規定密碼複雜度並要求定期更換密碼

- 限制用戶對某些高風險操作的權限

- 對用戶行為進行審計和監控

- 對員工進行資安意識培訓

這些強制性的IT管理措施,能夠有效彌補用戶的疏忽,從技術層面降低資安風險,提高系統和數據的安全性。

畢竟,用戶總是資安防線上最薄弱的一環,完全依賴其自我約束是不夠的。適當的技術手段管控能夠積極預防和減少用戶行為導致的資安事件,對於企業數據和系統安全至關重要。即使只有0.01%的警訊最終成為真正的資安事件,每次警報都不容忽視。資安專家建議可建立分級系統,優先處理高危警訊,既能提高效率,又能確保安全不被忽略。

過去,防火牆和防毒軟體曾是我們的堡壘和疫苗,但今非昔比。現在,守護數位邊界需要時刻警惕、質疑未知,並不斷創新以對抗駭客的進化。儘管企業加強了雲端安全,駭客卻轉而攻擊用戶設備,輕易獲取資源。我們必須對每份數據、每個設備持審慎態度,通過嚴格驗證和持續監控來保障安全。這不僅是技術問題,更是管理理念的轉變:從被動信任到主動驗證,從忽視警訊到重視每一個潛在威脅。

企業的受攻擊面持續擴大以及威脅情勢的不斷演變下,網路犯罪集團隨時都在積極尋找攻擊企業的新式手法,從社交工程陷阱、零日或未修補的漏洞、密碼及憑證竊取,到權限提升, 橫向移動等等,這意味著網路資安人員必須實現零信任來降低整體受攻擊面的資安風險。

IT 轉職資安人員得力助手:Trend Vision OneTM

趨勢科技的Trend Vision OneTM威脅防禦平台是 IT 轉資安人員的得力助手。它提供集中化風險可視性與警示優先過濾,從單一主控台加速偵測及回應,解決企業資安警示轟炸與人力不足的困境。

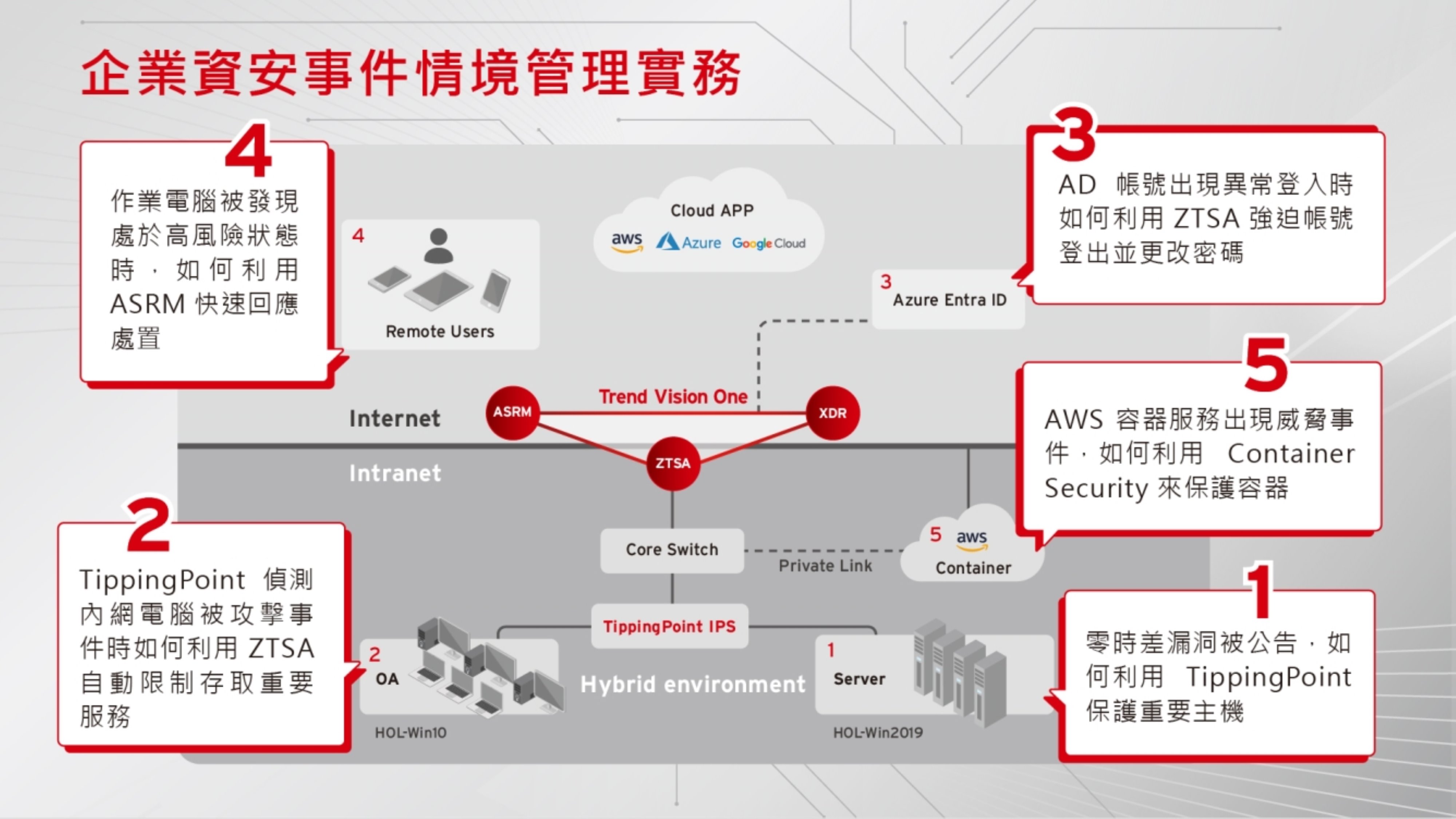

想像一下如果您遇到以下五個資安事件情境,您會如何回應?

📍情境一:零時差時漏洞被公告

📍情境二:偵測網內電腦被攻擊事件

📍情境三:AD帳號出現異常登人

📍情境四:作業電腦被發現處於高風險狀態

📍情境五:AWS容送服務出現威脅事件

趨勢科技的Trend Vision One 會告訴您:

📍情境一:

零時差時漏洞被公告,利用 TippingPoint保護重要主機

📍情境二:

TippingPoint偵測網內電腦被攻擊事件時,利用ZTSA 自動限制存取重要服務

📍情境三:

AD帳號出現異常登人時,利用ZISA 強迫帳號登出並更改密碼

📍情境四:

作業電腦被發現處於高風險狀態時,利用ASRM快速回應處置

📍情境五:

AWS容送服務出現威脅事件,利用 Container Security 來保容器

在處理資安事件時,僅僅依靠事後抓現行犯是不夠的。就像瞎子摸象,或是戴著眼罩在犯罪現場採證一樣,片面零星的訊息往往會讓我們忽略關鍵的威脅。真正有效的資安策略應該是在初期即監控嫌疑犯,包括無意間引狼入室而不自覺的內部員工,這需要我們擁有完整的可視性來縮減受攻擊面。

如果你想要更進一步瞭解Trend Vision One 如何以縮減受攻擊面回應以上五個情境,並輕鬆地逐步實現以下的願望清單:請盡快聯絡趨勢科技業務團隊 了。

資安人員的願望清單,你想要的有幾個?

- ☐資安管理被視為更有價值的職務

- ☐能做到明確量化網路資安策略,幫助對內溝通

- ☐不需等到嚴重的資安事件,高層才採取果決的行動來對抗資安風險

- ☐在一個集中式儀表板上掌握必要資訊,以評估風險與曝險狀況

- ☐可以監控使用者活動以查找可疑行為,並在發現它時採取行動。

- ☐可自動化評估、判斷優先次序,快速有效地濾除雜訊找出關鍵事件和最迫切的風險

- ☐在資安事件完全成形之前就預先攔截,不讓它有機會演變成資安事件。

- ☐一套「是助力而不是阻力」的資安風險管理工具

- ☐可以不再為工作失眠